この記事では、オープンソースのホストベースの侵入検知システム(HIDS)であるOSSECに焦点を当てています。 Linux、Windows、MacOSにインストールできます。この記事では、UbuntuディストリビューションにOSSECとWebインターフェイスをインストールします。この場合、OSSECのクライアントとサーバーはLinuxマシンになります。 mysqlおよびphp関連のパッケージがすでにインストールされていることを前提としています。以下の機能を提供します。

- ログ分析を実行します

- ファイルの整合性チェック

- ポリシーの監視

- ルートキットの検出

- リアルタイムのアラートと

- アクティブな応答。

OSSECのインストール

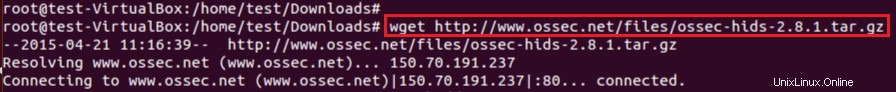

OSSECツールは、図に示されているOSSECWebサイトからダウンロードできます。ダウンロードした圧縮ファイルは、OSSECのサーバーおよびクライアントとして使用できます。インストールプロセス中に選択されたサーバー/クライアントモード。

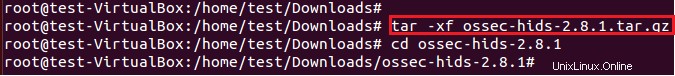

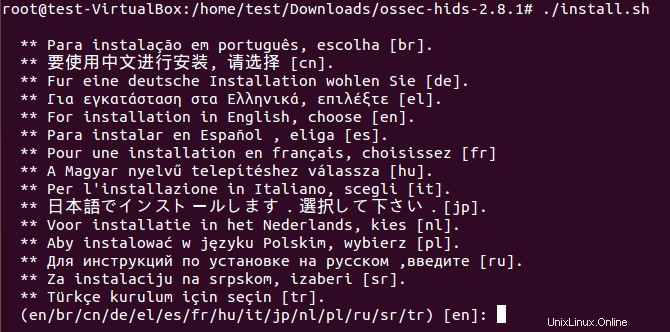

次に、次のコマンドを使用して* .tar.gzファイルを抽出し、以下に示す内部に入ります。

#tar -xf ossec-hids-2.8.1.tar.gz

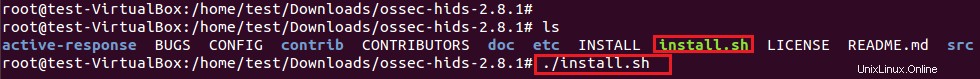

./ install.shを実行します 次のオプションの入力を求めるターミナルのスクリプト。

OSSECサーバー側のインストール

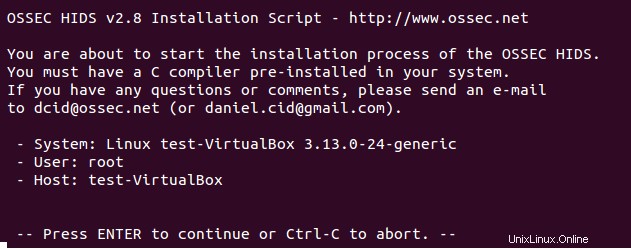

まず、OSSECツールをサーバーモードでインストールします。次の図に示すプロンプトから言語を選択します。このウィンドウは、OSSECのすべてのインストールモードで同じになります。

次のウィンドウが表示され、システムの詳細、端末ユーザー、およびホスト名が示されます。 Enterキーを押して、インストールプロセスを開始します。

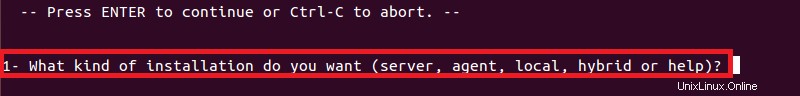

マシンへの次のインストールモード/OSSECのタイプが表示されます。

1。 サーバー

これは、エージェント/クライアントと対話するOSSEC展開の中心的な部分です。サーバーは、ファイルの整合性チェック、イベント、ログ、およびシステム監査エントリのためにデータベースを保存します。また、ルール、デコーダー、および主要な構成オプションも格納されます。多数のエージェントの管理が容易になります。

2。 エージェント

このモードでは、OSSECエージェントはイベント、ログ、監査エントリをサーバー/マネージャーに送信しました。

3。 ローカルモード

ローカルモードのインストールは、サーバーがエージェントからの通信をリッスンするように構成されていることを除いて、サーバー/エージェントのインストールと似ています。

4。 ハイブリッド

このモードでは、同じホストがサーバーおよびクライアント/エージェントとして機能します。

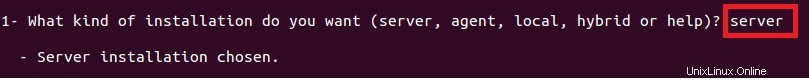

サーバーモード

この記事では、OSSECのクライアント/サーバーモードをインストールします。このマシン(192.168.1.10)はマネージャーまたはサーバーになり、OSSECエージェントは192.168.1.11マシンになります。

1。 次のウィンドウに示すように、指定されたインストールタイプからサーバーモードを選択します。

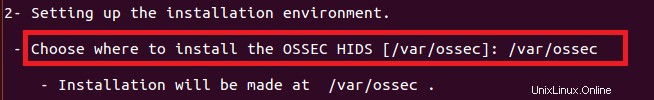

2。 OSSECHIDSのインストールディレクトリを選択します。デフォルトでは、インストールパスは/ var/ossecです。

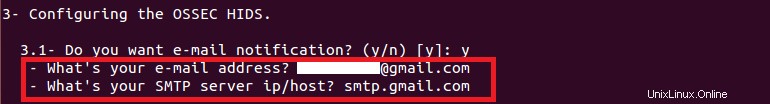

3。 OSSECは、重要な機能である電子メールによる通知を提供します。次のオプションは、電子メールとSMTPアドレスの設定です。

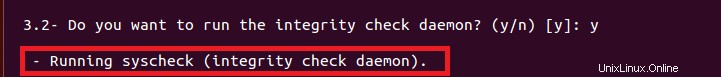

4。 OSSECにはsyscheckがあります コンポーネントは、構成されたファイル(Linuxの/ etc / passwordなど)またはWindowsプラットフォームのレジストリエントリの定期的な整合性チェックを実行します。整合性チェックは、システムの変更を検出するHIDSの重要な部分です。 OSSECは、システムおよびWindowsレジストリ上のキーファイルのハッシュ(MD5 / SHA1)を計算します。マシン上で実行されているエージェントは、システム全体を定期的にスキャンし、すべてのハッシュを中央のOSSECに送信します。サーバーはそれらを保存し、それらの変更を継続的に監視します。

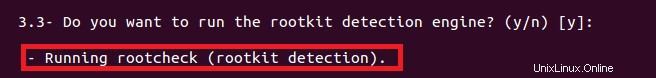

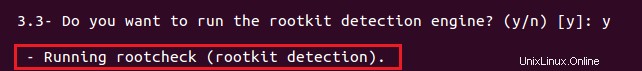

5。 OSSECは、ルートキット検出およびシステム監査用のオープンソースツールであるルートチェックを使用したルートキット検出機能を提供します。ルートチェックツールはシステム全体をスキャンし、既知/未知のルートキットの存在を検出します。それに加えて、カーネルレベルのルートキットを検出し、システム構成に安全でないオプションがないかチェックします。

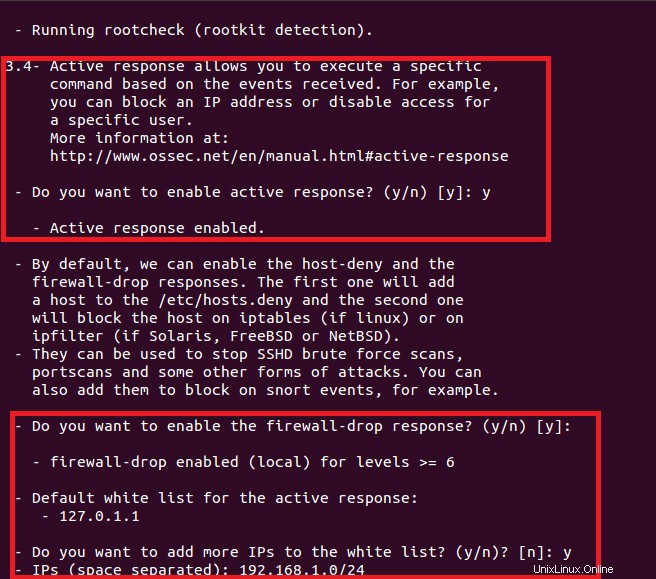

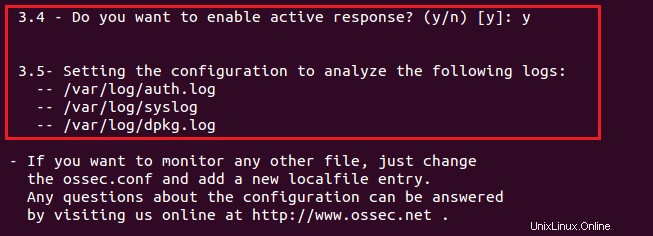

6。 OSSEC内のアクティブ応答機能は、特定のアラート、アラートレベルなどのトリガーに応答して、エージェントまたはサーバー上でアプリケーションを実行できます。この機能は、iptablesを使用してSSH経由でマシンにログインしようとする試みをブロックするのに役立ちます。

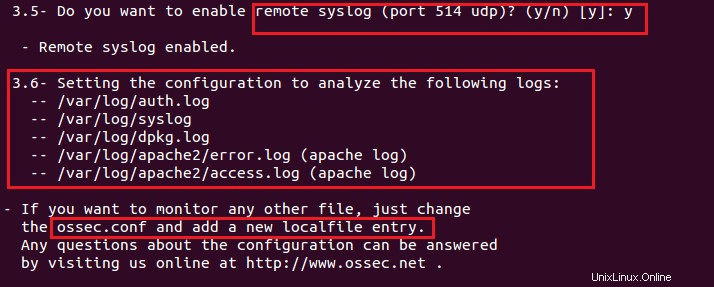

7。 この機能を使用すると、OSSECサーバーはOSSECアラート(エージェントによって送信される)をAlienvaultなどの集中型SYSLOGサーバーに送信します。図に示すように、OSSECはauth.log、syslog、dpkg、およびapacheログをSYSLOGサーバーに送信します。

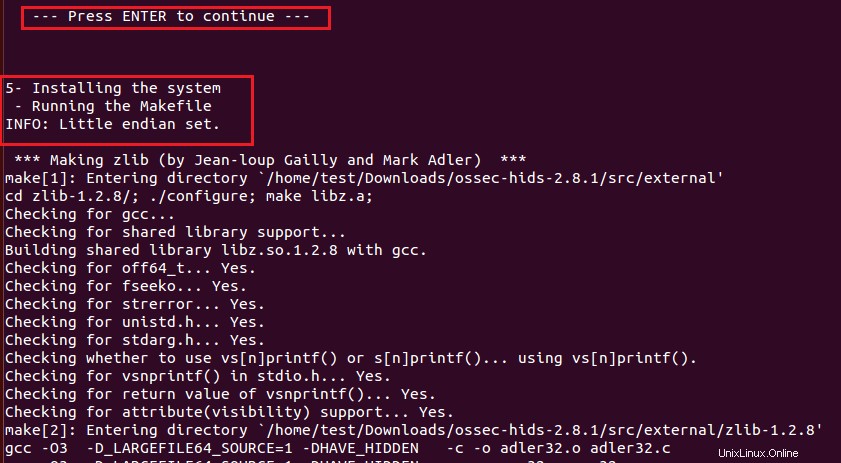

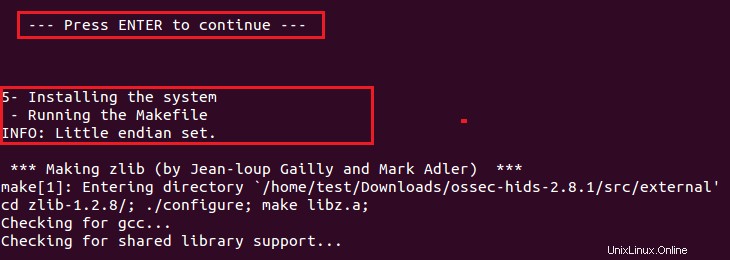

8。 上記の設定後、OSSECは以下に示す「ENTER」ボタンを押してインストールの開始を求めるプロンプトを表示します。

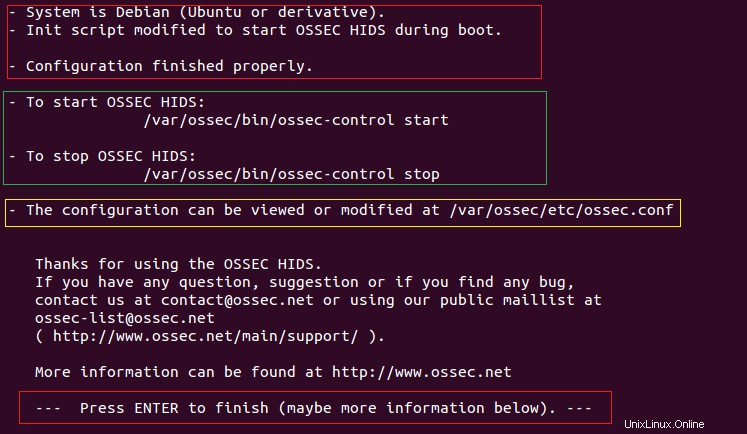

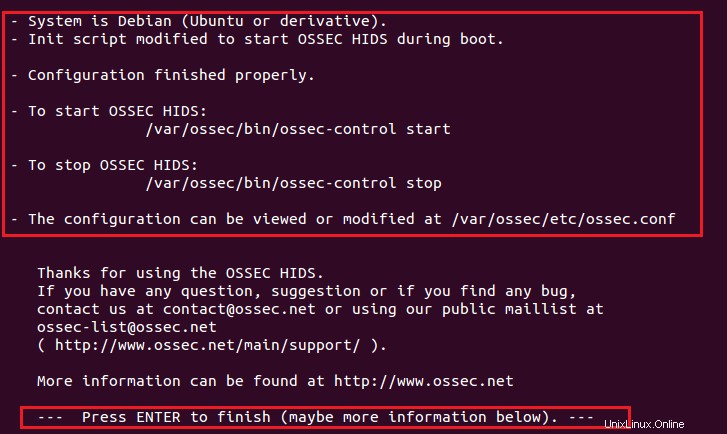

9。 インストールが完了する前に、OSの詳細、OSSECスクリプトの開始/停止、OSSEC構成ファイルのパスなどの情報がほとんど表示されません。

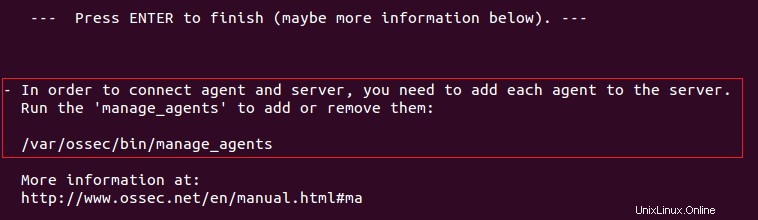

10。 「ENTER」を押すと、サーバーとしてのOSSECのインストールが終了します。次の図は、' manage_agentsを使用してエージェントを追加/削除できることを示しています。 ユーティリティ。

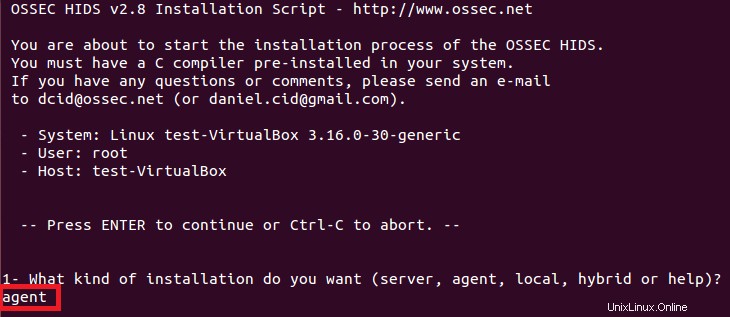

OSSECクライアント側のインストール

次に、整合性とルートキットの検出のために、エージェントにOSSECクライアントモードインストールをインストールします。

1。 サーバーマシンとエンドホストにOSSECをインストールするときに、エージェントモードを選択します。

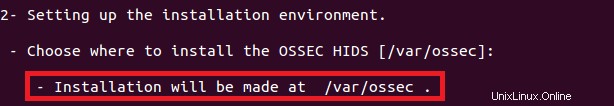

2。 構成パスを設定します(/ var / ossecがデフォルトです)

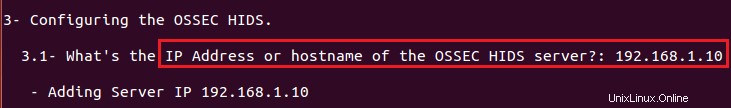

3。 OSSECサーバー/マネージャーのIPアドレスを入力します(192.168.1.10)

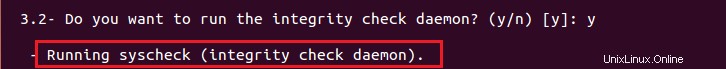

4。 クライアントモードでOSSECの整合性チェック機能を有効にします。

5。 ルートキットの検出とアクティブな応答機能を有効にする

6。 「Enter」ボタンを押して、インストールプロセスを開始します。

7。 次のウィンドウは、OSSECの開始/停止スクリプトと構成パスを示しています。 「Enter」ボタンを押して、インストールプロセスを完了します。

結論

記事のこの部分では、UbuntuプラットフォームにオープンソースのHIDSツールであるOSSECをインストールしました。記事の次の第2部では、WindowsおよびLinuxベースのクライアント用にOSSECを構成します(クライアントの追加/リスト/削除、サーバーからのキーのフェッチなど)。 OSSECクライアントには、OSSECサーバーによって生成されたキーが必要です。最後に、WebインターフェイスからOSSECクライアント/サーバーを監視します。