前回の記事では、UbuntuプラットフォームへのOSSECのインストールについて説明しました。このパートでは、最初に、ルートキットの検出、整合性チェック、および監査機能のために、OSSECのクライアントとサーバーの両方を構成します。次に、データベースをOSSECおよびWebインターフェイスと統合して、ログとアラートをより適切に分析します。

OSSECサーバー構成

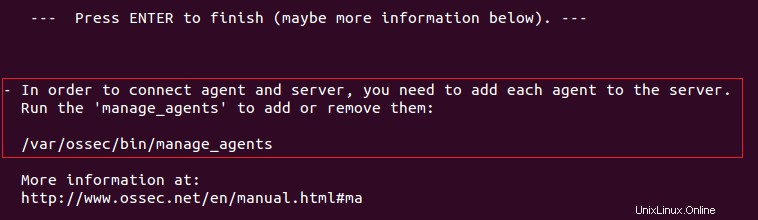

OSSECサーバーが正常にインストールされると、ターミナルに次の出力が表示されます。 manage_agentsが図に示されています エージェントを管理するためのツール/ユーティリティです(OSSECエージェントをサーバーまたはマネージャーに接続します)

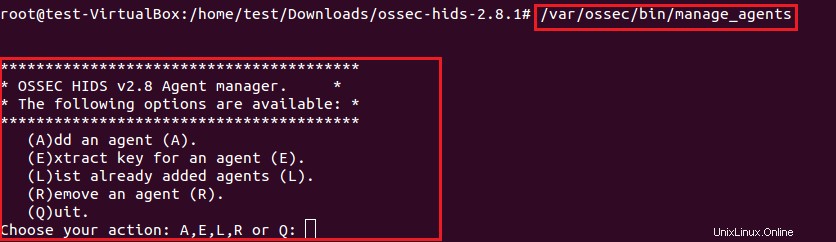

manage_agentsの使用 ツールを使用すると、下の図に示す次の操作を実行できます。

1) エージェントを追加する

2) エージェントのキーを抽出します

3) すでに追加されているエージェントのリスト

4) エージェントを削除する

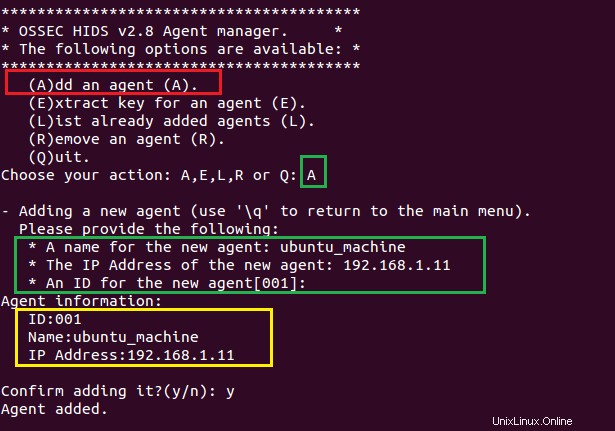

「A」を入力して、OSSECの新しいエージェントを追加します。新しいエージェントを入力するために必要な次の情報。

- エージェントの名前(ubuntu_machine)

- IPアドレス(192.168.1.11)

- エージェントのID(001)

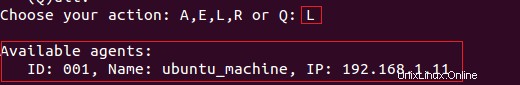

List(L)オプションを使用すると、すでに追加されているOSSECのエージェントを一覧表示できます。次の図に示されています

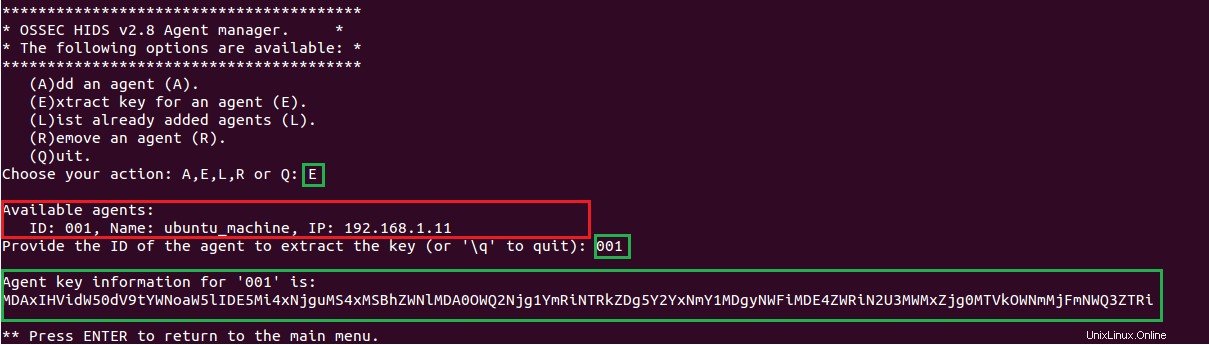

サーバーから提供されたキーをインポートするまで、OSSECエージェントはOSSECサーバーと通信できません。 OSSECサーバーからOSSECエージェントのキーを抽出するには、「E」オプションを入力します。キーの抽出オプションは、ID、IP、およびホスト名の詳細とともに使用可能なエージェントを表示します。

次の図に、エージェントID001のキーを抽出したことを示します。

次のステップは、OSSECエージェントにキーをインポートして、両方が相互に通信できるようにすることです。次のセクションでは、OSSECエージェントの主要なインポートプロセスについて説明しました。

OPECクライアントでのエージェント設定

OSSECサーバーと同様に、OSSECクライアントは同じ「 manage_agents」を使用します "サーバー/マネージャーで生成されたキーをインポートするためのユーティリティ。

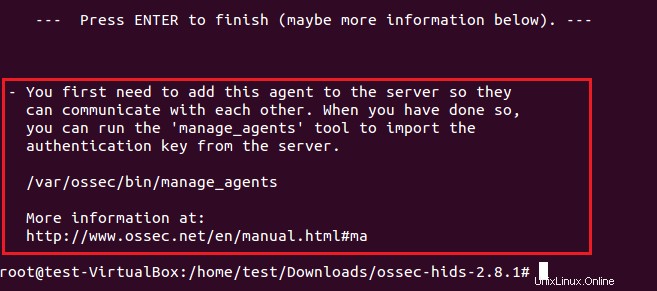

上の図では、

-

First we have to add agent in the server so that both can communicate with each other. -

Import authentication key on agent provided by the OSSEC server.

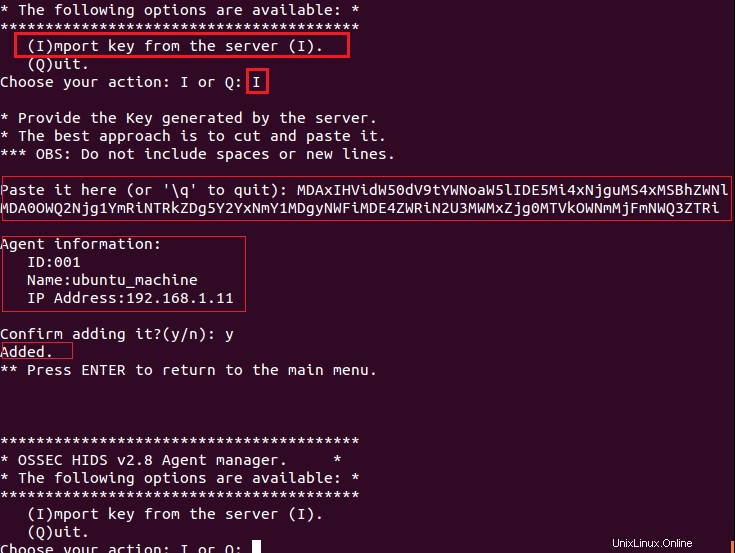

OSSECクライアントで/var/ ossec / bin / manage_agentsを実行すると、「I」を押してサーバーからキーをインポートするオプションが表示されます。カットアンドペーストするだけでエージェントキーをインポートできます。次の図では、OSSECサーバーからキーをコピーして、OSSECクライアントに貼り付けています。

「Enter」を押すと、エージェント情報(ID、名前、IPアドレス)が同じウィンドウに表示されます。情報が正しい場合は、「y」を入力してクライアント側にキーを追加します。

OSSECサーバーのログとアラート

コマンドラインインターフェイス(CLI)

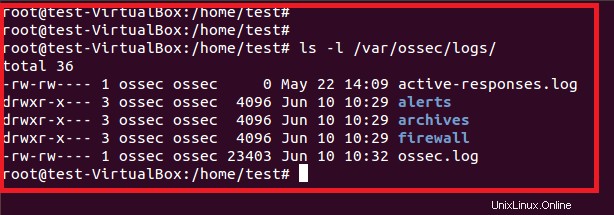

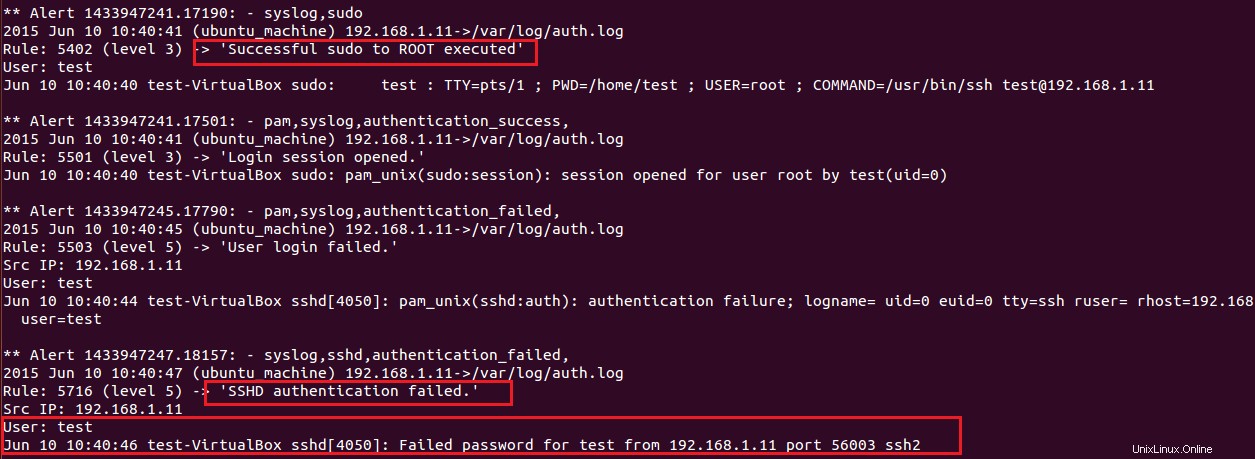

OSSECサーバーは、ログとアラートを/ var / ossec /logs/ディレクトリに保存します。ここでは、ubuntuマシン(192.168.1.11)上のOSSECクライアントによって生成されたアラートを確認できます。

次の図は、SSHがUbuntuマシン(192.168.1.11)で間違ったパスワードを試行することを示しています。

Webインターフェイス

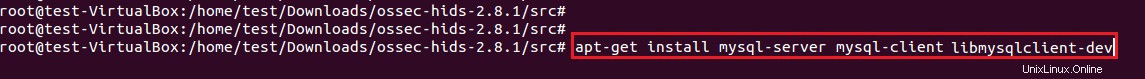

ログとアラートのコマンドラインビューの代わりに、OSSECは、エージェントによって生成されたログ/アラートをよりよく理解するためのWebインターフェイスをサポートします。 OSSEC Webインターフェースはデータベースに依存しており、主にmysqlを使用します。そのため、mysql-server、mysql-client、およびlibmysqlclient-devパッケージをインストールします。 mysqlパッケージに沿って、mysqlに必要なphpパッケージもインストールします。

データベースとWebインターフェイスの統合

1。 mysqlサーバー、クライアント、およびmysql開発ライブラリパッケージをインストールします。

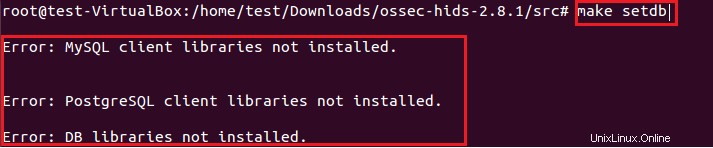

そうしないと、 make setdbを実行したときに次のエラーが表示されます OSSECソースコードのコマンド。

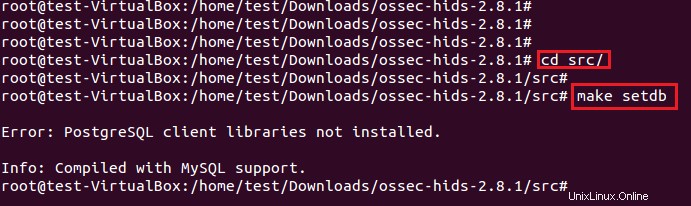

2。 サーバー側でOSSECを再コンパイルし、OSSECサーバーの以前の構成を変更しないでください。

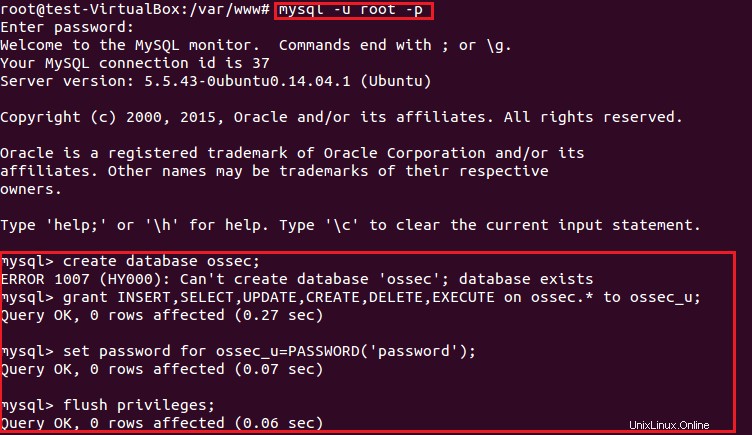

3。 mysqlデータベースを使用してOSSECを正常にインストールしたら、次は新しいデータベースを作成し、それにアクセス許可を付与します。次の図に示します。

root @ test-VirtualBox:/ var / www#mysql -u root -p

パスワードを入力する:

mysql>データベースossecを作成します。

mysql>データベースossecを作成します。

mysql> ossec。*のINSERT、SELECT、UPDATE、CREATE、DELETE、EXECUTEをossec_uに付与します。

クエリOK、影響を受ける行は0(0.27秒)

mysql> ossec_u =PASSWORD('password');のパスワードを設定します。

クエリOK、影響を受ける行は0(0.07秒)

mysql>フラッシュ特権;

クエリOK、影響を受ける行は0(0.06秒)

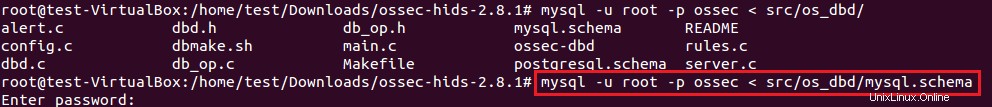

4。 OSSECソースで提供されているデータベーススキーマ(mysql.schema)をインポートします。

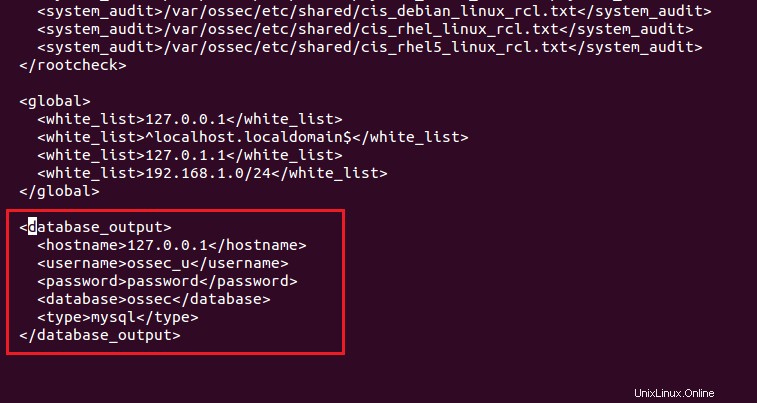

5。 次のスナップショットにあるossec.confファイル(/var/ossec/etc/ossec.conf)のデータベース関連の設定を変更します

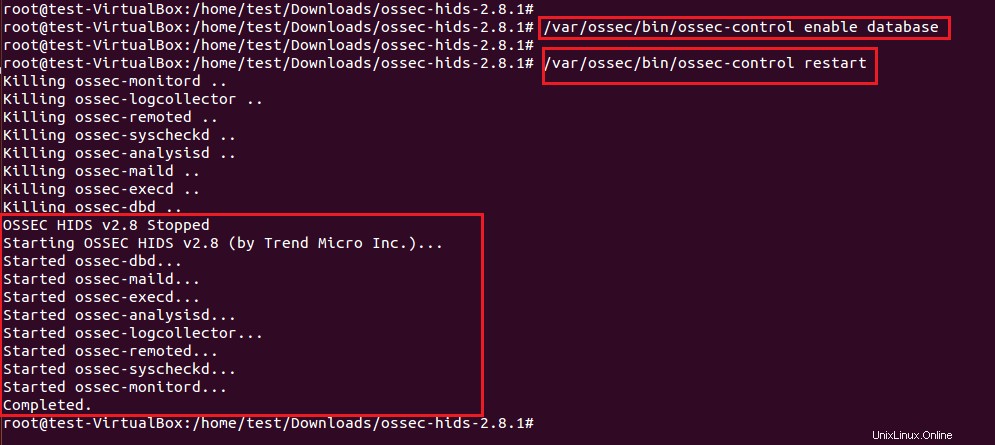

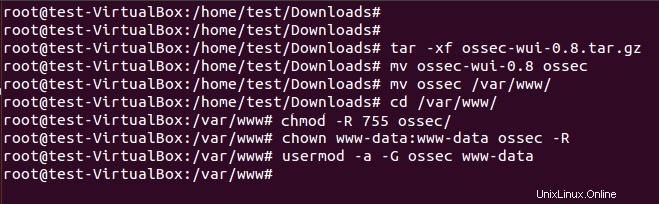

6。 上記の変更を適用するには、次のossecコマンドを実行して、OSSECでデータベースを有効にします

7。 mysqlとOSSECの統合が成功した後、OSSEC Webインターフェイスをダウンロードし、その権限を変更します。 OSSEC Webサイトからダウンロードして解凍し、ApacheWebサーバーの/var /www/ディレクトリに移動します。 (/ var / wwwはApacheのルートディレクトリです)

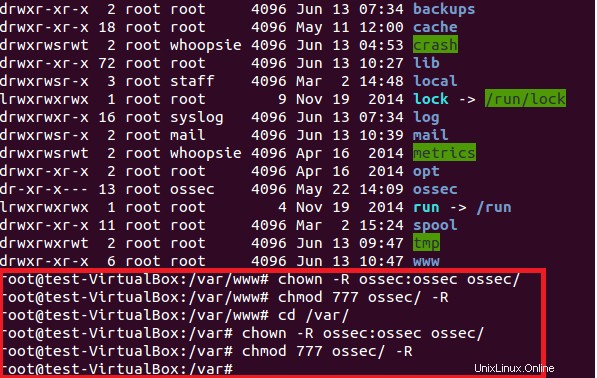

また、/ var / ossecディレクトリの権限を変更してください。そうしないと、Webインターフェイスで「ossecディレクトリにアクセスできません」が生成されます。 「エラー。

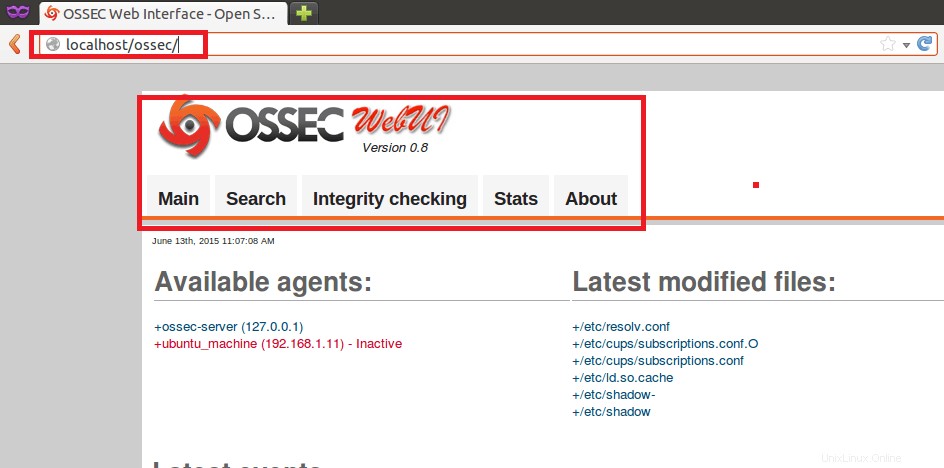

必要なディレクトリの権限を変更した後、ブラウザにlocalhost/ossecと入力します。以下のようなウィンドウが表示されます。

結論

記事のこの部分では、より良い分析のためにアラート/ログが保存されるように、OSSECとmysqlデータベースの統合について学びました。 OSSECによって生成されたアラートは、CLIおよびWebインターフェイスで表示できます。そのため、アラートの分析とOSSECクライアントの管理を改善するために、WebインターフェイスをOSSECサーバーのインストールと統合しました。