はじめに

Network Mapper(Nmap)は、無料のオープンソースネットワークセキュリティスキャンツールです。 Nmapは、IPパケットを送信して応答を分析することにより、リモートコンピュータネットワーク上のホストとサービスに関する情報を検出できます。

Nmapは、デバイスのセキュリティを監査したり、ネットワークの脆弱性を特定したり、比較的簡単にインベントリチェックを実行したりすることもできます。

このチュートリアルでは、 LinuxにNmapをインストールする方法を示し、Nmapの最も重要な機能について説明します。

前提条件

- sudoを持つユーザー 特権

- コマンドラインへのアクセス

LinuxへのNmapのインストール

NMAPのインストールプロセスはシンプルでわかりやすく、必要なコマンドは1つだけです。

Debian/UbuntuにNmapをインストールする方法

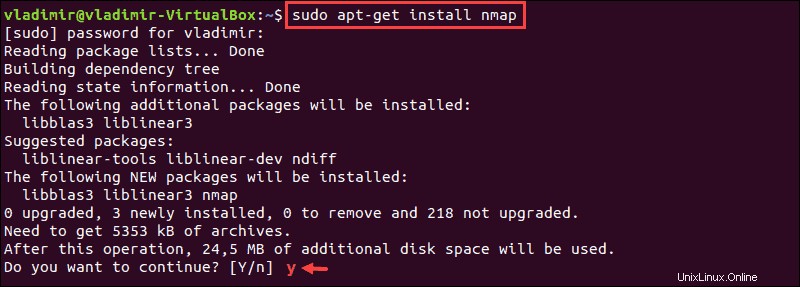

1.次のコマンドを入力して、UbuntuにNmapをインストールします。

sudo apt-get install nmap2. y。と入力して、インストールの確認を求めるメッセージが表示されます。

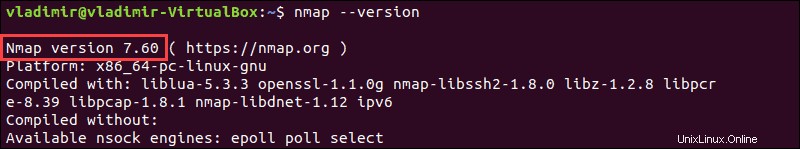

3.インストールが完了したら、インストールされているバージョンの Nmapを確認します。 次のように入力します:

nmap –versionこの例では、バージョンは7.60です。

CentOS/RHELにNmapをインストールする方法

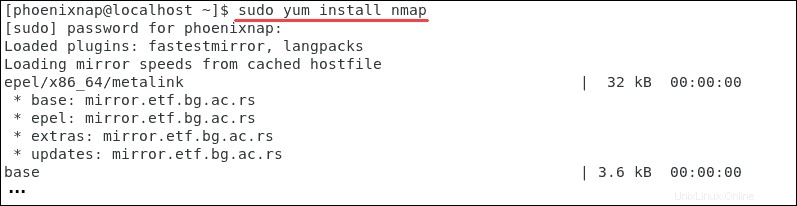

1. Nmapをインストールするには RHELベースのLinuxディストリビューションでは、次のコマンドを入力します。

sudo yum install nmapこれはCentOS7の出力例です。

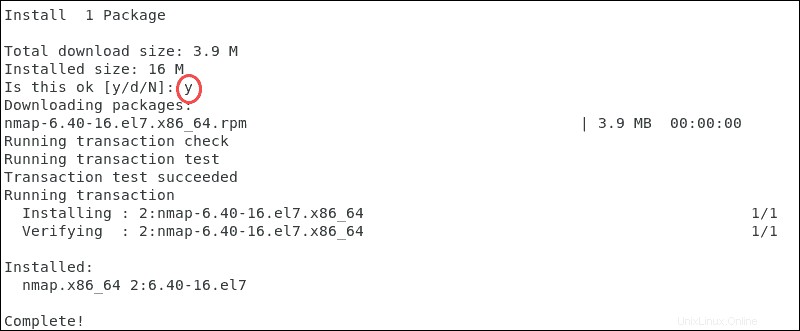

2. y。と入力して、インストールを確認します。

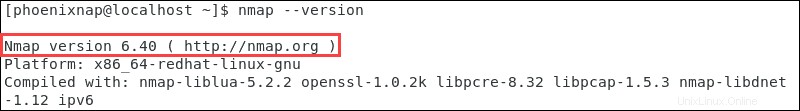

3.他のLinuxディストリビューションと同様に、インストールが完了したら、 Nmapのバージョンを確認します。 次のように入力します:

nmap –versionこの例では、CentOS7のインストールバージョンは6.40です。

LinuxでNMAPセキュリティスキャナーを使用する方法

インストールプロセスが完了したら、 Nmap Linuxディストリビューションに関係なく、コマンドは同じです。 Nmapは、使用されたオプションと引数に基づいて、スキャンされたターゲットのリストと補足情報を提供します。

この記事では、このツールが提供する基本的なオプションについて説明します。オプションの完全なリストについては、Nmapの公式ページにアクセスするか、コマンドラインからマニュアルにアクセスしてください。

man nmapスキャンIP範囲またはサブネット

リモートシステムタイプの一般情報を取得するには:

sudo nmap target_IP or domain.com個々のIPをスキャンする代わりに、コマンドラインで定義してIP範囲全体をスキャンします。

sudo nmap 185.52.53.2-222次のコマンドは、指定されたサブネット全体をスキャンします。

sudo nmap 185.52.53.0/24Nmapを使用したポートスキャン

Nmapは、6つのポート状態を認識する効率的なポートスキャナーです。

- オープン– TCP接続、UDPデータグラム、またはSCTPアソシエーションを積極的に受け入れます

- 閉鎖–アクセス可能。ただし、ポートでリッスンしているアプリケーションはありません

- フィルタリング– nmapは、パケットフィルタリングが原因でポートが開いているかどうかを判断できません

- フィルタリングされていない–ポートにアクセスできます。ただし、nmapは開いているか閉じているかを判断できません

- open | filtered – nmapは、ポートが開いているかフィルタリングされているかを判断できません

- closed | filtered – nmapは、ポートが閉じているかフィルタリングされているかを確認できません

ポートの仕様とスキャン順序

デフォルトでは、Nmapは各プロトコルの最も一般的な1000個のポートをスキャンします。また、スキャンするポート、およびスキャンがランダムか順序かを指定するためのオプションも提供します。

-p オプションを使用すると、ポートの範囲とシーケンスを指定できます。

sudo nmap –p 80,443 185.52.53.222このコマンドは、ポート80と443をスキャンして、定義されたホストを探します。

TCPSYNスキャン

高速で目立たないスキャンのためにTCPSYNを開始します。このタイプのスキャンはTCP接続を完了しないため、ハーフオープンスキャンと呼ばれることがよくあります。

TCP SYNスキャンを実行するには、次のコマンドを使用します。

sudo nmap -sS 185.52.53.222Nmap:スキャン速度、攻撃性、および詳細度

スキャン速度

多数のホストをスキャンすることは、時間のかかるプロセスです。 Nmapには、スキャンの速度と完全性を定義するオプションがあります。当然のことながら、IDSアラートを回避する必要があるスキャンは遅くなります。

スキャン速度の指定はT0から始まります T5にまたがる 。スキャンの速度が速いほど、より積極的であると見なされます。

スキャン出力

高度なテストとアルゴリズムの結果は、有用であるために理解可能で構造化された方法で提示される必要があります。 –v コマンドは冗長性を高め、進行中のスキャンに関する詳細情報をNmapに出力させます。

開いているポートはリアルタイムで表示され、完了時間の見積もりが提供されます。

アグレッシブスキャン

-A オプションは、スキャンオプションの包括的なセットを有効にします。それは可能にします:

- OS(オペレーティングシステム)検出。 -Oでも使用できます。 コマンド

- バージョンスキャン。-sVでも利用できます。 コマンド

- スクリプトスキャン。-sCでも利用できます。 コマンド

- traceroute、 –tracerouteでも使用可能 コマンド

Nmap以降 コマンドラインで複数のホスト仕様を受け入れます。同じタイプである必要はありません。

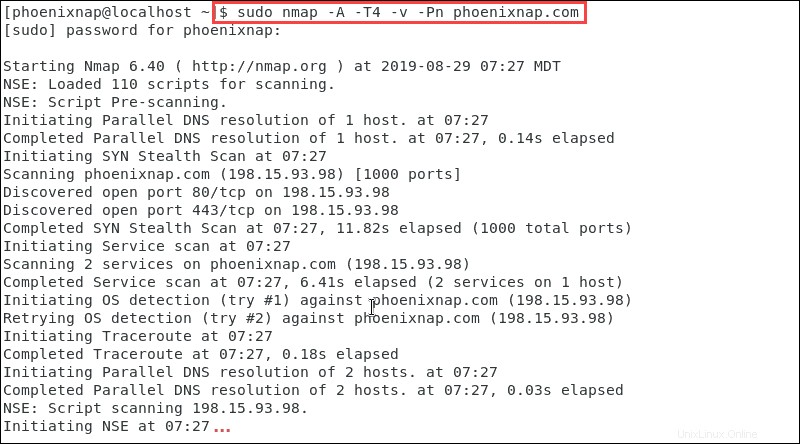

リストされているオプションを組み合わせて、OSとバージョン、スクリプトスキャン、およびtracerouteを検出できます。 –Aも使用できます および–T4 より高速な実行のために。さらに、 –Pn Nmapツールにpingスキャンを開始しないように指示するオプション:

sudo nmap –A –T4 –v –Pn phoenixnap.com出力はコンパイルされ、要求されたスキャンからの情報が表示されます。