WordPressは、ブログ、ウェブサイト、eコマースポータルなどを作成するために広く使用されているコンテンツ管理システム(CMS)です。 PHP言語で記述されており、MariaDBまたはMySQLをデータベースとして使用します。

WordPressは、上位1,000万のWebサイトの33%を含む、6,000万を超えるWebサイトに電力を供給しています。

これは、CentOS 8 /RHEL8にNginxを使用してWordPressをインストールする方法に関するチュートリアルです。

LEMPスタックのインストール

先に進む前に、以下のリンクを使用してLEMPスタックをセットアップしてください。

CentOS 8 / RHEL 8にLEMPスタック(Nginx、MariaDB、PHP)をインストールする

PHP拡張機能をインストールする

CentOS 8 / RHEL 8にWordPressをインストールするには、次の拡張機能が必要です。

yum install -y php-mysqlnd php-dom php-simplexml php-xml php-xmlreader php-curl php-exif php-ftp php-gd php-iconv php-json php-mbstring php-posix php-sockets php-tokenizer

WordPress用にNginxサーバーブロックを構成する

WordPressインストール用のサーバーブロックを作成しましょう。仮想ホスト構成ファイルは、/ etc / nginx/conf.dディレクトリにあります。

次のサーバーブロックを作成しています

ドメイン名: www.itzgeek.net

ポート番号: 80

ドキュメントルート: /sites/www.itzgeek.net/public_html

ログ: /sites/www.itzgeek.net/logs

まず、仮想ホストファイルを作成します。

vi /etc/nginx/conf.d/www.itzgeek.net.conf

次のコンテンツを配置します。

server {

listen 80;

server_name www.itzgeek.net;

root /sites/www.itzgeek.net/public_html/;

index index.html index.php;

access_log /sites/www.itzgeek.net/logs/access.log;

error_log /sites/www.itzgeek.net/logs/error.log;

# Don't allow pages to be rendered in an iframe on external domains.

add_header X-Frame-Options "SAMEORIGIN";

# MIME sniffing prevention

add_header X-Content-Type-Options "nosniff";

# Enable cross-site scripting filter in supported browsers.

add_header X-Xss-Protection "1; mode=block";

# Prevent access to hidden files

location ~* /\.(?!well-known\/) {

deny all;

}

# Prevent access to certain file extensions

location ~\.(ini|log|conf)$ {

deny all;

}

# Enable WordPress Permananent Links

location / {

try_files $uri $uri/ /index.php?$args;

}

location ~ \.php$ {

include /etc/nginx/fastcgi_params;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

}

}

ドキュメントルートとログディレクトリを作成します。

sudo mkdir -p /sites/www.itzgeek.net/public_html/ sudo mkdir -p /sites/www.itzgeek.net/logs/

構成ファイルを確認します。

nginx -t

以下の出力は、サーバーブロックに構文エラーがないことを確認しています。

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok nginx: configuration file /etc/nginx/nginx.conf test is successful

サービスを再開します。

systemctl restart nginx systemctl restart php-fpm

Nginxサービスの再起動中にエラーが発生した場合は、マシンでSELinuxを無効にしてください。

setenforce 0

現在、ほとんどすべてのWebサイトは、信頼性、セキュリティ、およびユーザー通信をプライベートに保つためにHTTPS(SSL証明書)を使用しています。 Googleは昨年、セキュリティとランキングの向上のためにHTTPSに切り替えるようオーナーに依頼しました。

Certbotのインストール

証明書の発行とダウンタイムのない証明書のインストールを行うには、システムにCertbotACMEクライアントをインストールする必要があります。

Certbotクライアントは、RedHatリポジトリーでは使用できません。そのため、公式サイトからCertbotクライアントをダウンロードする必要があります。

curl -O https://dl.eff.org/certbot-auto mv certbot-auto /usr/local/bin/certbot-auto chmod 0755 /usr/local/bin/certbot-auto

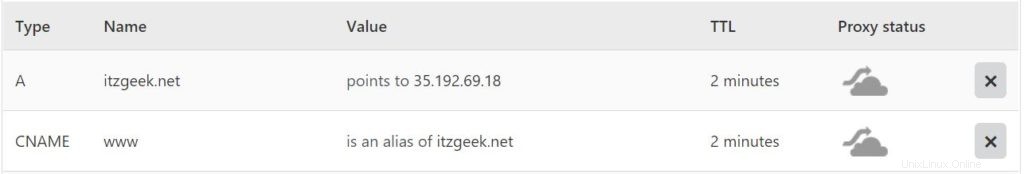

DNSレコードの更新/変更

ドメインレジストラに移動して、ドメインのA/CNAMEレコードを作成/更新します。

DNSレコードが伝播するまでしばらく待ってから、Let’sEncryptSSLのインストールに進みます。

インストールLet'sEncryptSSL証明書

certbotコマンドを使用して、Let’sEncrypt証明書を作成してインストールします。

/usr/local/bin/certbot-auto --nginx

最初の実行時に、certbotクライアントは、証明書を生成するためのPython仮想環境をセットアップするために必要なrpmパッケージをインストールします。

出力:

Saving debug log to /var/log/letsencrypt/letsencrypt.log Plugins selected: Authenticator nginx, Installer nginx Enter email address (used for urgent renewal and security notices) (Enter 'c' to cancel): itzgeek.web@gmail.com << Enter email id to receive notification - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please read the Terms of Service at https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You must agree in order to register with the ACME server at https://acme-v02.api.letsencrypt.org/directory - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (A)gree/(C)ancel: A << Accept Terms of Service - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Would you be willing to share your email address with the Electronic Frontier Foundation, a founding partner of the Let's Encrypt project and the non-profit organization that develops Certbot? We'd like to send you email about our work encrypting the web, EFF news, campaigns, and ways to support digital freedom. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o: Y << Subscribe to newsletter Which names would you like to activate HTTPS for? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: www.itzgeek.net - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Select the appropriate numbers separated by commas and/or spaces, or leave input blank to select all options shown (Enter 'c' to cancel): 1 << Install SSL certificate for www.itzgeek.net Obtaining a new certificate Performing the following challenges: http-01 challenge for www.itzgeek.net Waiting for verification... Cleaning up challenges Deploying Certificate to VirtualHost /etc/nginx/conf.d/wordpress.conf Please choose whether or not to redirect HTTP traffic to HTTPS, removing HTTP access. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: No redirect - Make no further changes to the webserver configuration. 2: Redirect - Make all requests redirect to secure HTTPS access. Choose this for new sites, or if you're confident your site works on HTTPS. You can undo this change by editing your web server's configuration. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Select the appropriate number [1-2] then [enter] (press 'c' to cancel): 2 << Redirect HTTP traffic to HTTPS site Redirecting all traffic on port 80 to ssl in /etc/nginx/conf.d/wordpress.conf - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Congratulations! You have successfully enabled https://www.itzgeek.net You should test your configuration at: https://www.ssllabs.com/ssltest/analyze.html?d=www.itzgeek.net - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/www.itzgeek.net/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/www.itzgeek.net/privkey.pem Your cert will expire on 2019-12-17. To obtain a new or tweaked version of this certificate in the future, simply run certbot-auto again with the "certonly" option. To non-interactively renew *all* of your certificates, run "certbot-auto renew" - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal. - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

www以外のHTTPリクエストをNginxを使用してwwwHTTPSにリダイレクトする

www以外のHTTPサイトに着信するトラフィックをwwwHTTPSサイトにリダイレクトする必要があります。私のサイトでは、 http://itzgeek.net >> https://www.itzgeek.net 。

vi /etc/nginx/conf.d/www.itzgeek.net.conf

ファイルの最後にブロックの下にリダイレクトを追加します。

# Redirect NON-WWW HTTP to WWW HTTPS

server {

if ($host = itzgeek.net) {

return 301 https://www.itzgeek.net$request_uri;

}

server_name itzgeek.net;

listen 80;

return 404;

} Nginxサービスを再起動します。

systemctl restart nginx

WordPress用のデータベースを作成する

MariaDBにログインします。

mysql -u root -p

WordPressのインストールに必要なデータベースを作成します。

CREATE DATABASE wordpress;

ユーザーを作成します。

CREATE USER 'wpuser'@'localhost' IDENTIFIED BY 'wppassword';

作成したユーザーに、新しく作成したWordPressデータベースにアクセスするための完全な権限を付与します。

GRANT ALL PRIVILEGES ON wordpress.* TO 'wpuser'@'localhost';

MariaDBシェルを終了します。

exit

WordPressをダウンロード

最新のWordPressをダウンロードしてください。

curl -O https://wordpress.org/latest.tar.gz

抽出します。

tar -zxvf latest.tar.gz

ドキュメントルートに移動します。

mv wordpress/* /sites/www.itzgeek.net/public_html/

wp-sample-config.phpファイルをコピーして、wp-config.phpファイルにします。

cp /sites/www.itzgeek.net/public_html/wp-config-sample.php /sites/www.itzgeek.net/public_html/wp-config.php

構成ファイルを編集し、データベース情報を更新します。

vi /sites/www.itzgeek.net/public_html/wp-config.php

作成したデータベース、ユーザー、パスワードに応じてエントリを変更します。

// ** MySQL settings - You can get this info from your web host ** // /** The name of the database for WordPress */ define( 'DB_NAME', 'wordpress' ); /** MySQL database username */ define( 'DB_USER', 'wpuser' ); /** MySQL database password */ define( 'DB_PASSWORD', 'wppassword' ); /** MySQL hostname */ define( 'DB_HOST', 'localhost' );

NginxユーザーをWordPressディレクトリの所有者にします。

chown -R apache:apache /sites/www.itzgeek.net/public_html/

WordPressのインストール

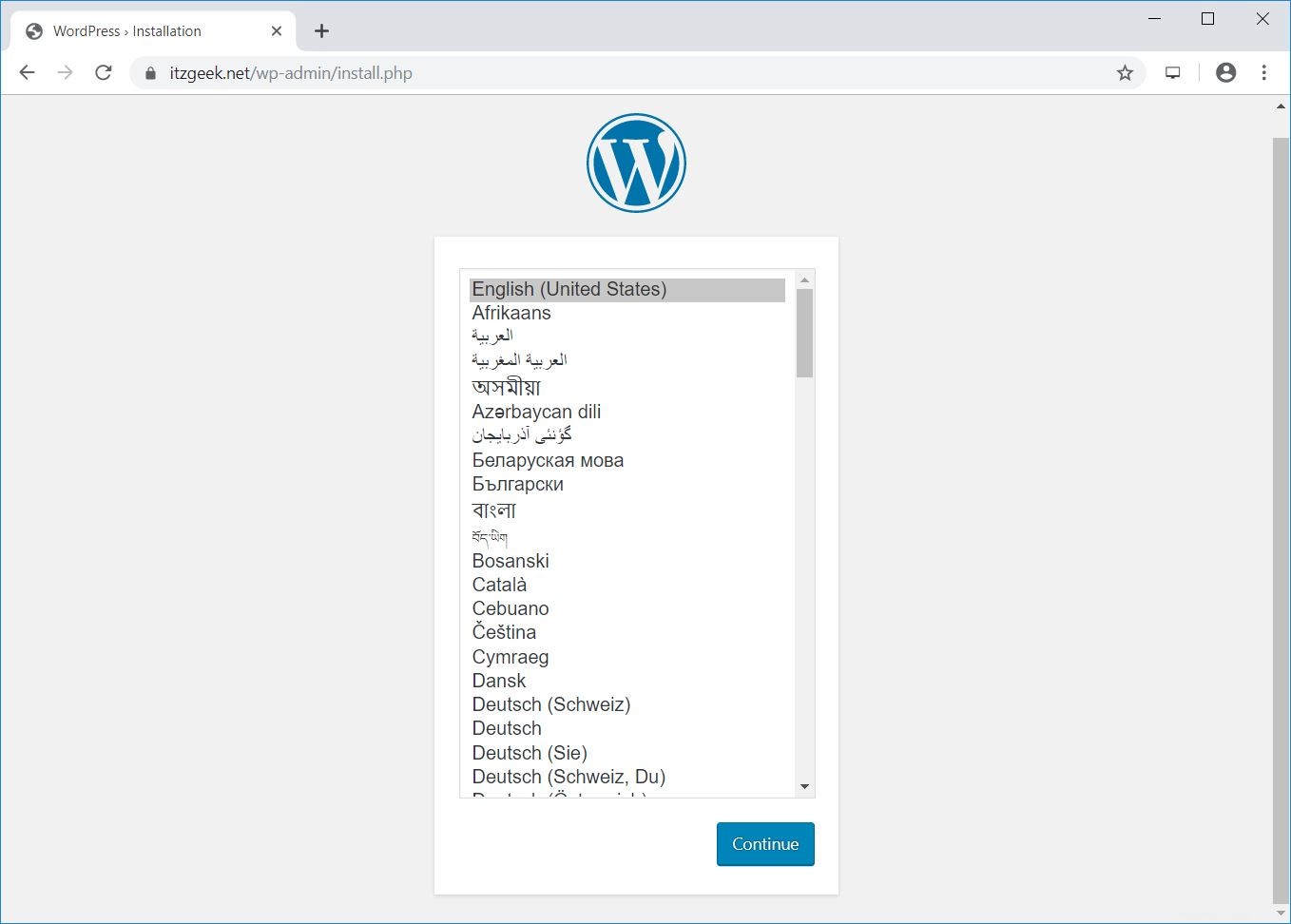

ブラウザを開いてアクセス

http:// your-web-site-urlWordPressのインストールに使用する言語を選択してください。

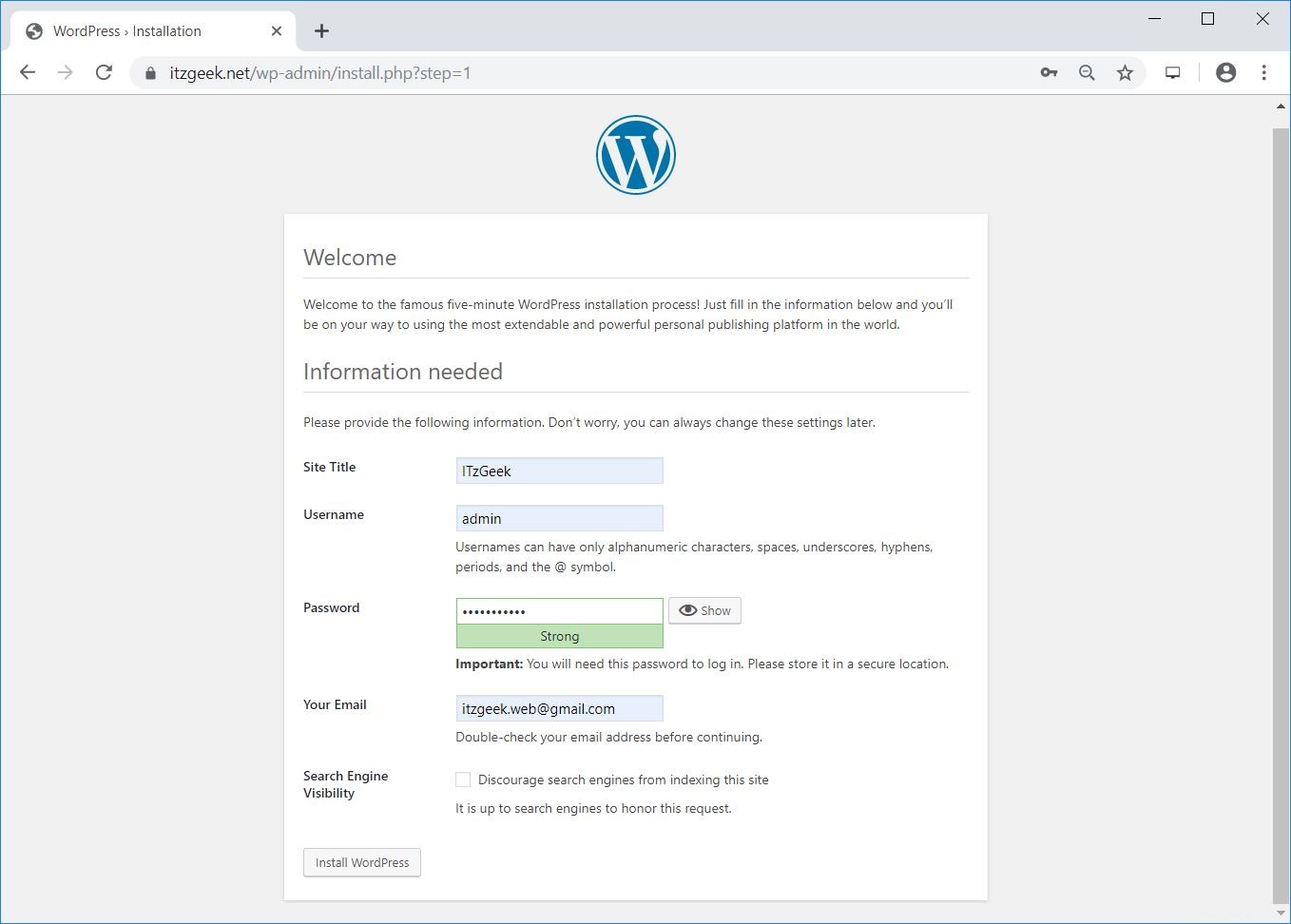

サイト情報を入力し、[WordPressのインストール]をクリックします。

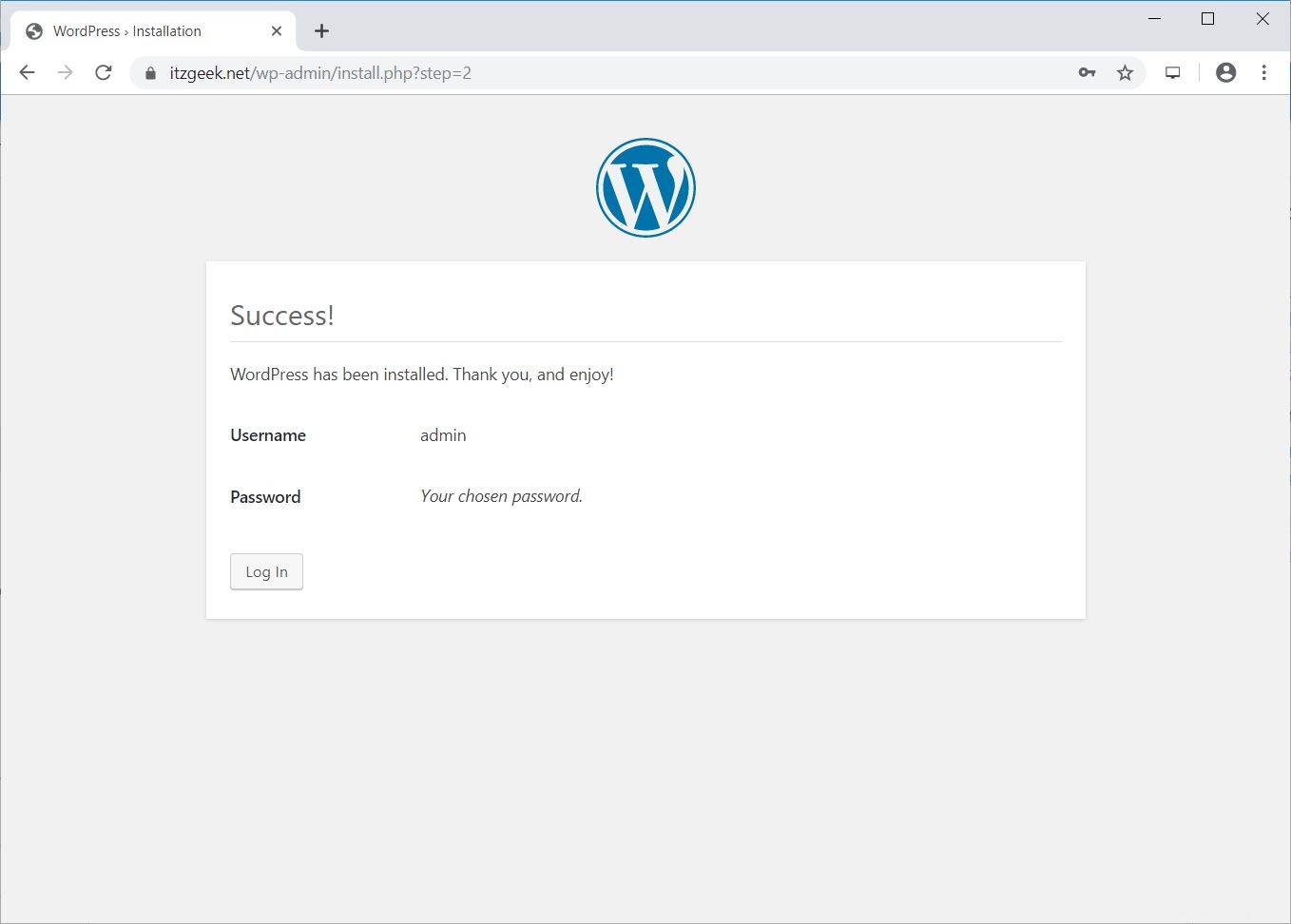

以下のような次のページが表示されます。

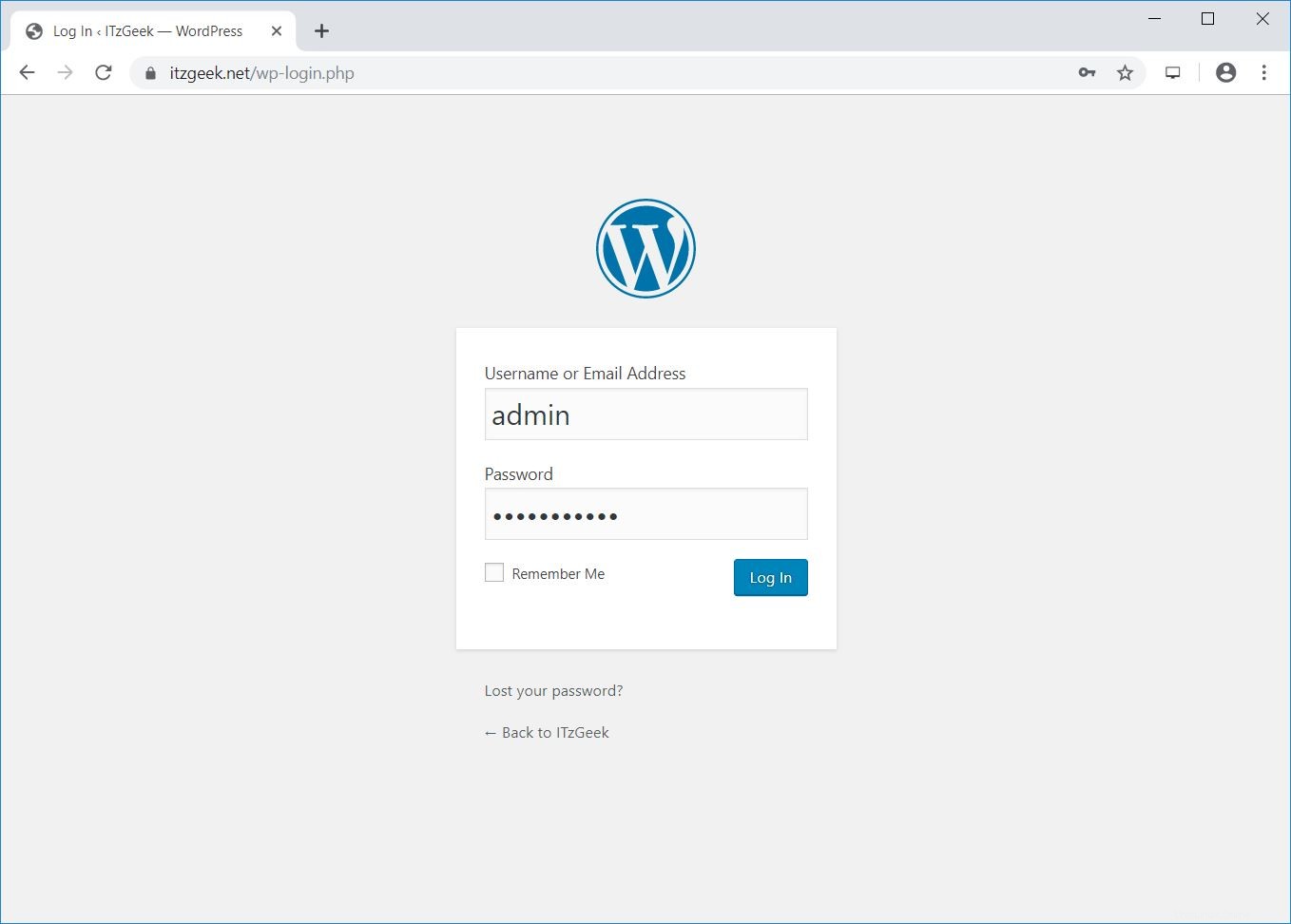

[ログイン]をクリックすると、WordPress管理者にアクセスするためのパスワードの入力を求められます。

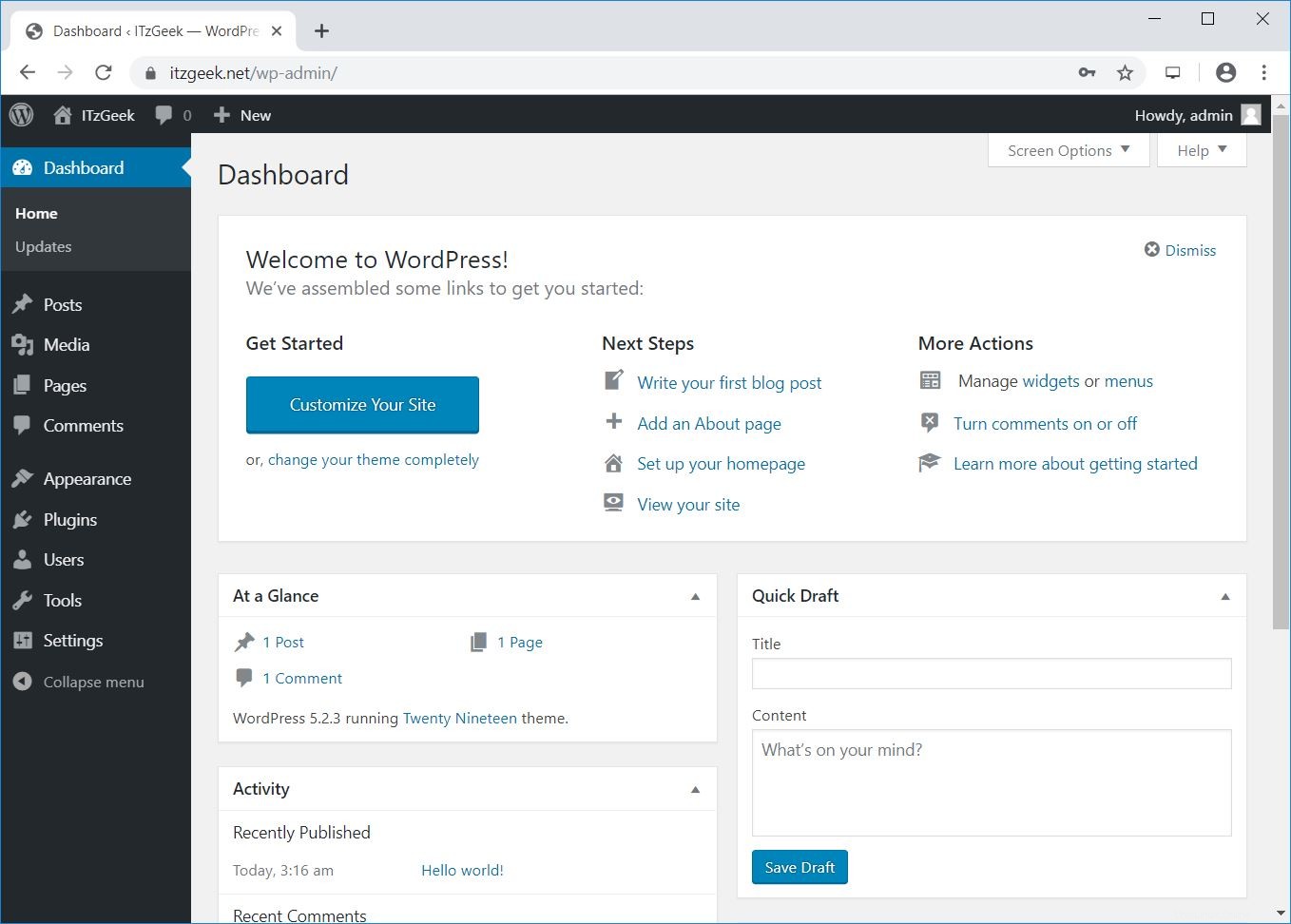

WordPress管理ダッシュボード:

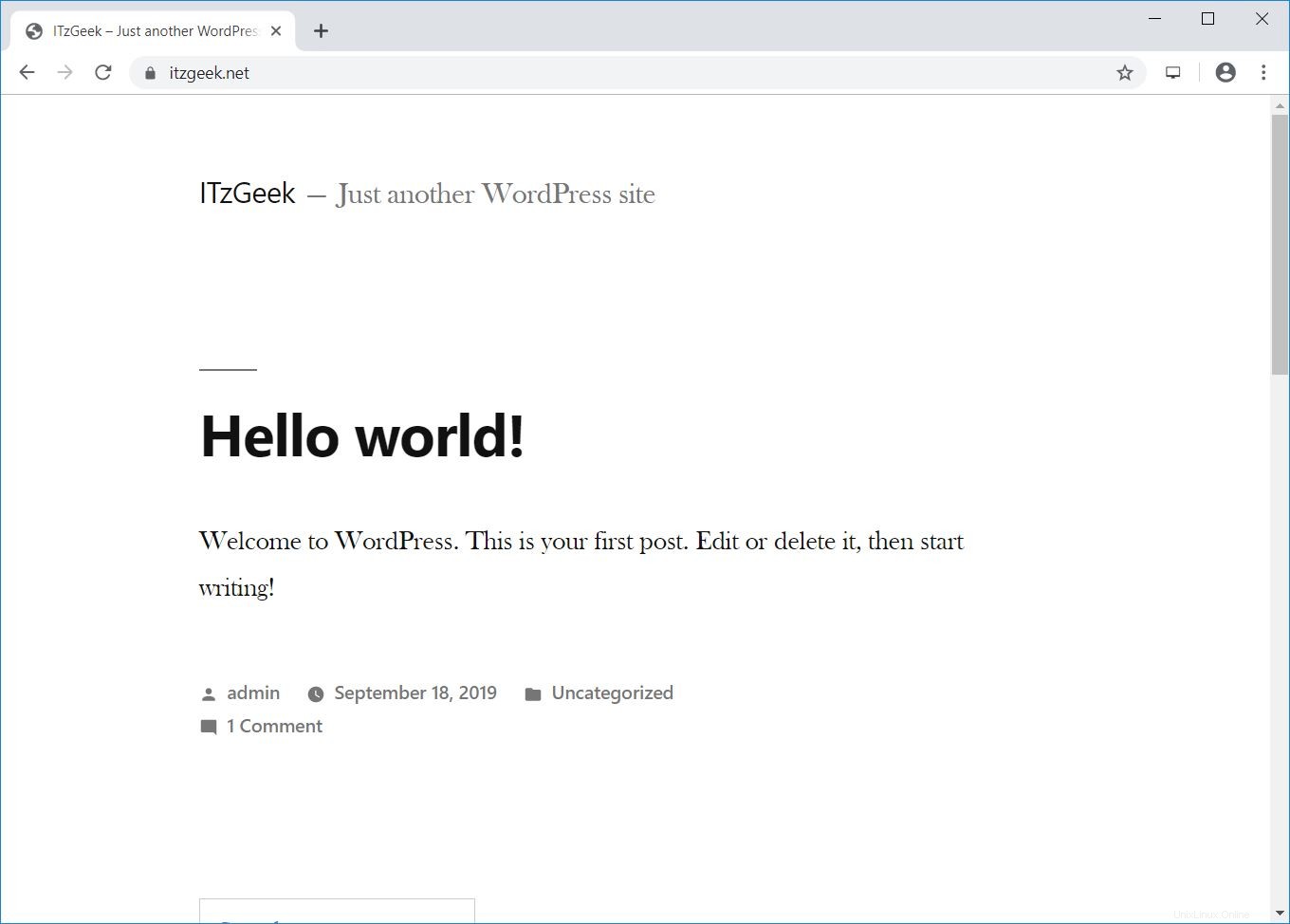

WordPressフロントエンド:

いくつかの追加構成

WordPressの最大ファイルサイズのアップロードを構成する

デフォルトでは、PHPは2MBを超えるファイルのアップロードを許可していません。より大きなファイルのアップロードを許可するには、php.iniでupload_max_filesize設定を構成します。

vi /etc/php.ini

要件に応じてファイルのアップロードサイズを変更します

; Maximum allowed size for uploaded files. ; http://php.net/upload-max-filesize upload_max_filesize = 256M

php-fpmサービスを再起動します。

systemctl restart php-fpm

WordPressのNginxでclient_max_body_sizeを設定

前の手順で最大アップロードファイルサイズを変更した場合でも、以下のエラーが発生する可能性があります。

2019/09/18 03:37:17 [error] 11773#11773: *121 client intended to send too large body: 9872781 bytes, client: 49.207.143.143, server: www.itzgeek.net, request: "POST /wp-admin/update.php?action=upload-theme HTTP/1.1", host: "www.itzgeek.net", referrer: "https://www.itzgeek.net/wp-admin/theme-install.php?browse=featured"

Nginx構成ファイルにclient_max_body_sizeコアモジュールを追加します。

vi /etc/nginx/nginx.conf

ディレクティブは、httpブロック(すべてのサイト)、特定のサーバーブロック、またはロケーションコンテキストに追加できます。

ここでは、このサーバーで実行されているすべてのサイトの値を設定するディレクティブをhttpブロックに追加しています。

http {

....

client_max_body_size 256M;

....

} また、php.iniファイルのpost_max_sizeの値を変更する必要があります。

vi /etc/php.ini

要件に応じてアップロードサイズを変更します。

post_max_size = 256M

サービスを再開します。

systemctl restart php-fpm systemctl restart nginx

結論

それで全部です。 CentOS 8 /RHEL8でNginxを使用してWordPressを実行できるようになったことを願っています。コメントセクションでフィードバックを共有してください。