仮想プライベートネットワーク(VPN)は、非常に便利な多くのアプリケーションに利用できます。公共のWiFiホットスポットに安全に接続できます。お気に入りのWebサイトの地理的ブロッキングの制限を克服できます。また、まるで机の前に座っているかのように、世界中のどこからでも自宅やオフィスのネットワークに接続できます。このガイドでは、独自のOpenVPNサーバーをセットアップし、Viscosityのコピーを使用してサーバーに接続するプロセスについて説明します。

独自のOpenVPNサーバーを実行すると、インターネット上で行うすべてのことを暗号化できるため、お気に入りのカフェで無料WiFiを使用してオンラインバンキングを安全に行うことができます。 VPN接続を介して送信するものはすべて、自宅のOpenVPNサーバーに到達するまでデバイスから暗号化されます。自宅またはオフィスのネットワークにアクセスするようにOpenVPNサーバーを設定すると、ネットワーク上のすべてのファイルに完全にアクセスできます。

このガイドでは、pfSenseインスタンスにOpenVPNサーバーをセットアップする手順について説明します。これにより、リモートの場所からホーム/オフィスネットワークに安全にアクセスし、オプションですべてのネットワークトラフィックを送信して、インターネットにアクセスできるようになります。安全にも。

このガイドでは、ルーターの設定に関連する問題については扱いません。 pfSenseを実行しているサーバーは、それ自体がルーターとして機能している可能性が高いため、pfSenseサーバーは独自のIPアドレスを使用してインターネットに直接接続されていると想定します。

このガイドでは、次のことを前提としています。

- すでに最新バージョンのpfSenseをインストールしています (執筆時点で2.3)

- pfSenseは少なくともWANインターフェースとLANインターフェースでセットアップされています

- このガイドでは、LANインターフェイスを介してクライアントデバイスをpfSenseサーバーに接続します

- このpfSenseのインストールは新規インストールです

- クライアントデバイスにViscosityのコピーがすでにインストールされています

pfSenseのコピーをダウンロードしてインストールする必要がある場合は、https://www.pfsense.org/download/に情報があります。 pfSenseインスタンスの設定の詳細については説明しません。多くのガイドは、オンラインで見つけることができます。異なるバージョンのpfSenseを実行している場合は、このガイドで概説されている手順の多くまたはすべてが引き続き適用される可能性が非常に高くなります。別のオペレーティングシステムでOpenVPNサーバーをセットアップする場合は、他のガイドを確認してください。

クライアントデバイスは、LANインターフェイスを介してpfSenseサーバーに接続する必要があります。これは、webConfiguratorにアクセスしてpfSense構成をセットアップできるようにするために必要です。これを実現する方法の詳細は、特定のネットワーク構成によって異なります。

クライアントにViscosityのコピーがまだインストールされていない場合は、Viscosity(Mac | Windows)をインストールするためのこのセットアップガイドを確認してください。

残念ながら、独自のOpenVPNサーバーをセットアップするための直接サポートを提供することはできません。このガイドは、Viscosityのコピーを開始し、最大限に活用できるようにするための礼儀として提供されています。このガイドの手順を徹底的にテストして、以下の手順に従えば、独自のOpenVPNサーバーを実行するメリットを十分に享受できるようになります。

pfSenseは、より多くの情報やヘルプを探している場合、コミュニティと商用の両方のサポートを提供します。https://www.pfsense.org/get-support/

でそれらのオプションを確認してください。

まず、pfSenseサーバーのLANインターフェースに接続されているクライアントデバイスからwebConfiguratorにログインする必要があります。クライアントでブラウザを開き、pfSenseサーバーのLANインターフェイスのIPアドレス( https://10.0.0.1 など)に移動します。 またはhttps://192.168.0.1 )。ログインする必要があります。デフォルトのクレデンシャルは次のとおりです。

User: admin Password: pfsense

webConfiguratorに初めてログインする場合は、ウィザードを実行しようとします。 pfSenseロゴをクリックしてメインダッシュボードに移動し、この手順をスキップしてください。

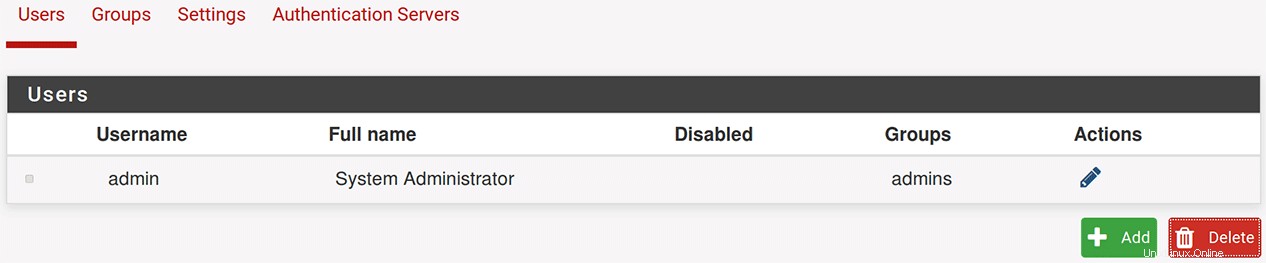

セキュリティのために、pfSense管理者パスワードを変更する必要があります。 システムをクリックします>ユーザーマネージャー 。 アクションの下にある編集アイコンをクリックして、パスワードを編集します 管理者アカウント用。

新しいパスワードとその確認を入力してパスワードを変更し、[保存]をクリックします 下部にあります。

DNSサーバー

使用するDNSサーバーのIPアドレスを設定します:

システムをクリックします>一般設定。- DNSサーバー設定 セクションで、最初の2つのDNSサーバーを8.8.8.8と8.8.4.4(Google DNS)に設定します。別のDNSサーバーを使用する場合は、代わりにここで自由に使用してください。

保存をクリックします 下部にあります。

これらのDNSサーバーを有効にするには:

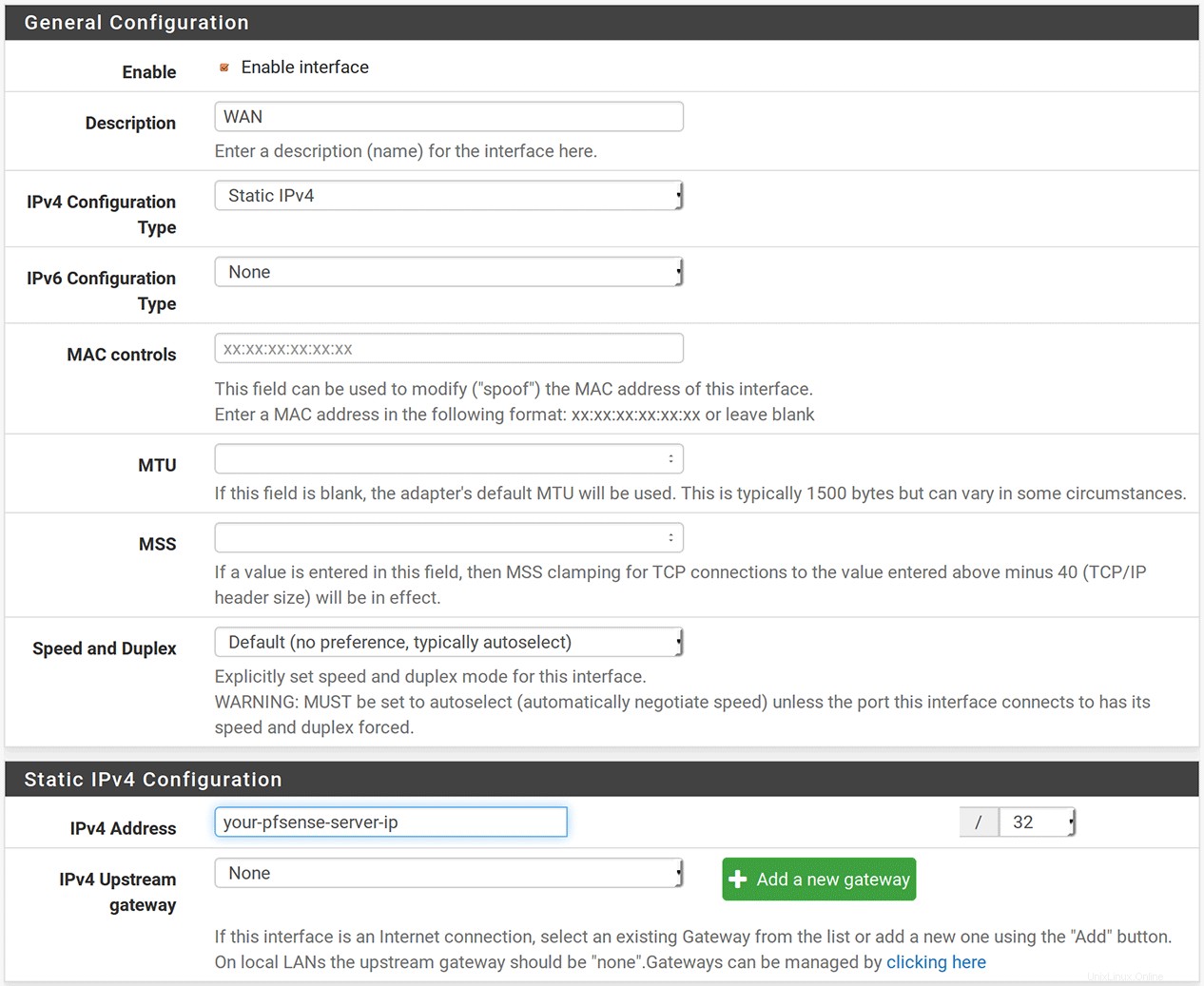

インターフェースをクリックします>WAN。- 一般構成 セクションで、IPv4構成タイプを設定します 「静的IPv4」に。

- 静的IPv4構成の場合 セクションで、IPv4アドレスを設定します pfSenseサーバーのWANIPアドレスに。

保存をクリックします 下部にあります。- ページの上部に黄色のボックスが表示されたら、[

変更を適用]をクリックします 新しいDNS設定でWANインターフェースをリセットします。

DNSリゾルバーはデフォルトで有効になっているため、これらのDNSサーバーは接続されたクライアントに渡されます。

サービスをクリックします>DNSリゾルバーDNSリゾルバー設定を変更します。- DNSクエリ転送を確認します 転送モードを有効にするボックス。

保存をクリックします 下部にあります。- ページの上部に黄色のボックスが表示されたら、[

変更を適用]をクリックします 。

OpenVPNウィザード

OpenVPNサーバーは、組み込みのウィザードでセットアップできます。

-

VPNをクリックします>OpenVPNWizardsをクリックします タブ。 - 認証バックエンドタイプを選択するように指示されます 。

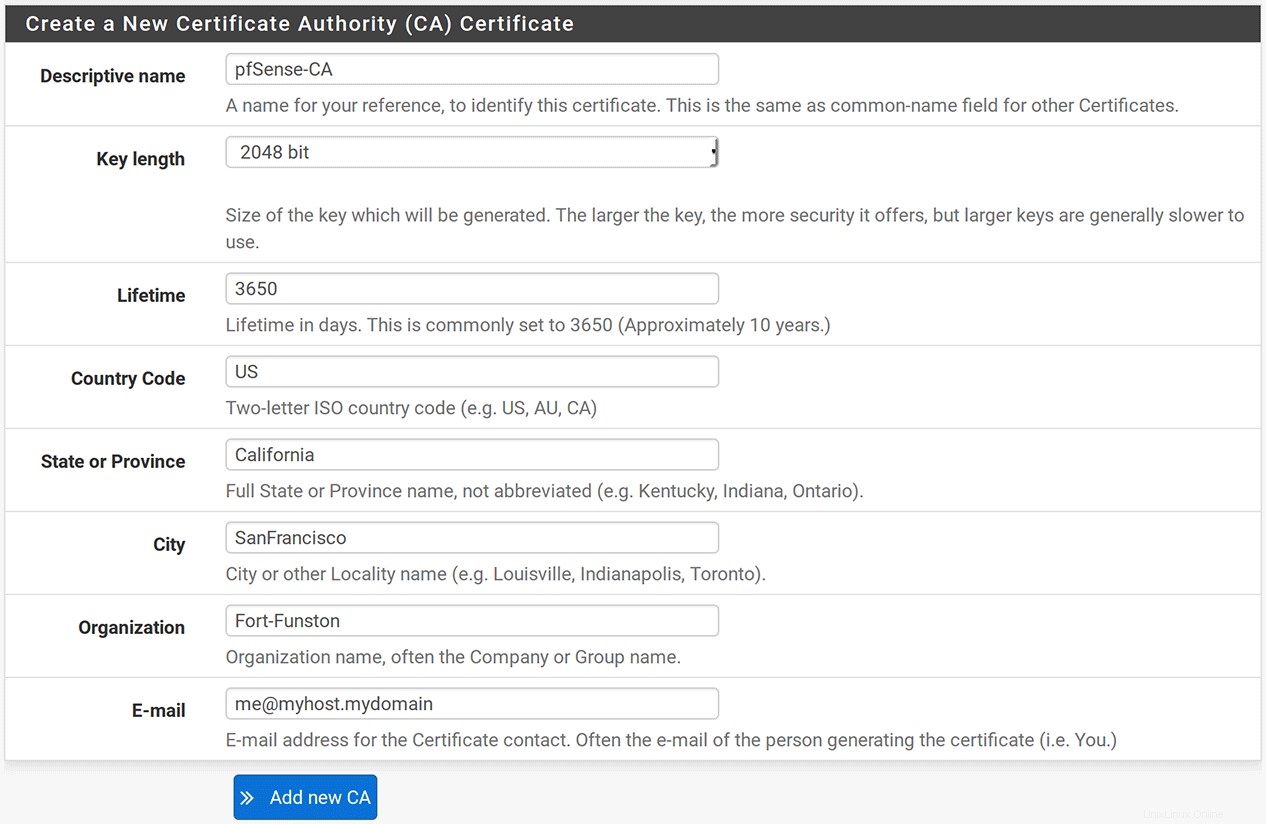

次へをクリックします デフォルトの「ローカルユーザーアクセス」を受け入れる。 - 次に、新しい認証局(CA)証明書を作成する必要があります。わかりやすい名前を「pfSense-CA」に設定します。

- キーの長さは2048ビット、有効期間は3650日のままにします。

- 残りのパラメータは、この認証局を管理している個人または組織を識別するためのものです。状況に合わせて適切に設定してください。

- [

新しいCAを追加]をクリックします サーバー証明書に移動します。 - わかりやすい名前をサーバーに設定します キーの長さを2048ビット、有効期間を3650日として維持します。

- 個人/機関の情報は、前のページからすでに入力されています。そのままにしておきます。

新しい証明書の作成をクリックします 。- 次のページの一般的なOpenVPNサーバー情報 セクションで、説明を設定します 'サーバー'に。

- 暗号化設定 セクションTLS認証の選択を解除します 。

- 暗号化アルゴリズムを終了します 'AES-256-CBC(256ビットキー、128ビットブロック)'として。

- トンネル設定 トンネルネットワークに入る 10.8.0.0/24としてアドレスします。

- ローカルネットワーク上のマシンへのアクセスを許可するには、ローカルネットワークにローカルIP範囲を入力します 設定。おそらく10.0.0.0/24のようなものになるでしょう。

- 圧縮を設定します 「無効-圧縮なし」

- クライアント間コミュニケーションを確認します チェックボックス。

- クライアント設定 セクションで、 DNS Server 1を設定します OpenVPNサーバー(10.8.0.1)を指すようにします。

- Advanced テキストボックスに次の行を追加します:

-

push "route 10.0.0.0 255.255.255.0"; mute 10; - ここで、LANサブネットは10.0.0.0/24であると想定しています。それに応じて調整します。

-

- 残りの設定はそのままにして、

次へをクリックします。 以下。 - 次に、ファイアウォールルールの両方をチェックして、デフォルトのファイアウォールルールを受け入れます。 およびOpenVPNルール ボックスをクリックし、

Nextをクリックします 。これらのルールにより、クライアントはOpenVPNサーバーに接続し、クライアントとサーバー間のVPNトラフィックを許可します。 - 完了画面が表示されます。

完了をクリックします 。

これで、サーバー証明書が作成されました。先に進む前に、ウィザードでカバーされていないいくつかの設定を変更する必要があります。

- サーバーの横にある編集アイコンをクリックします 構成を編集する行。

- 一般情報 セクションで、サーバーモードを変更します 「リモートアクセス(SSL / TLS)」へ。

保存を押します これらの変更を保存します。

ファイアウォール設定は、ウィザードによって自動的に生成されます。ただし、ファイアウォールの設定とバージョンによっては、ウィザードが作成した設定を確認する必要がある場合があります。まず、 Firewallに移動します ->ルール WANを選択します 。 OpenVPNポートを介してWAN経由で着信するIPv4トラフィックを許可するファイアウォールルールが表示されます。これにより、クライアントは外部WANインターフェースを介してVPNに接続できるようになります。

VPNを介したトラフィックのルーティングに問題がある場合は、 Firewallに移動します -> Nat 、 Outboundを選択します モードが「自動アウトバウンドNATルール生成(IPsecパススルーを含む)」に設定されていることを確認します。

OpenVPNサーバーに接続するには、サーバーに接続するデバイスごとにクライアント証明書を生成する必要があります。

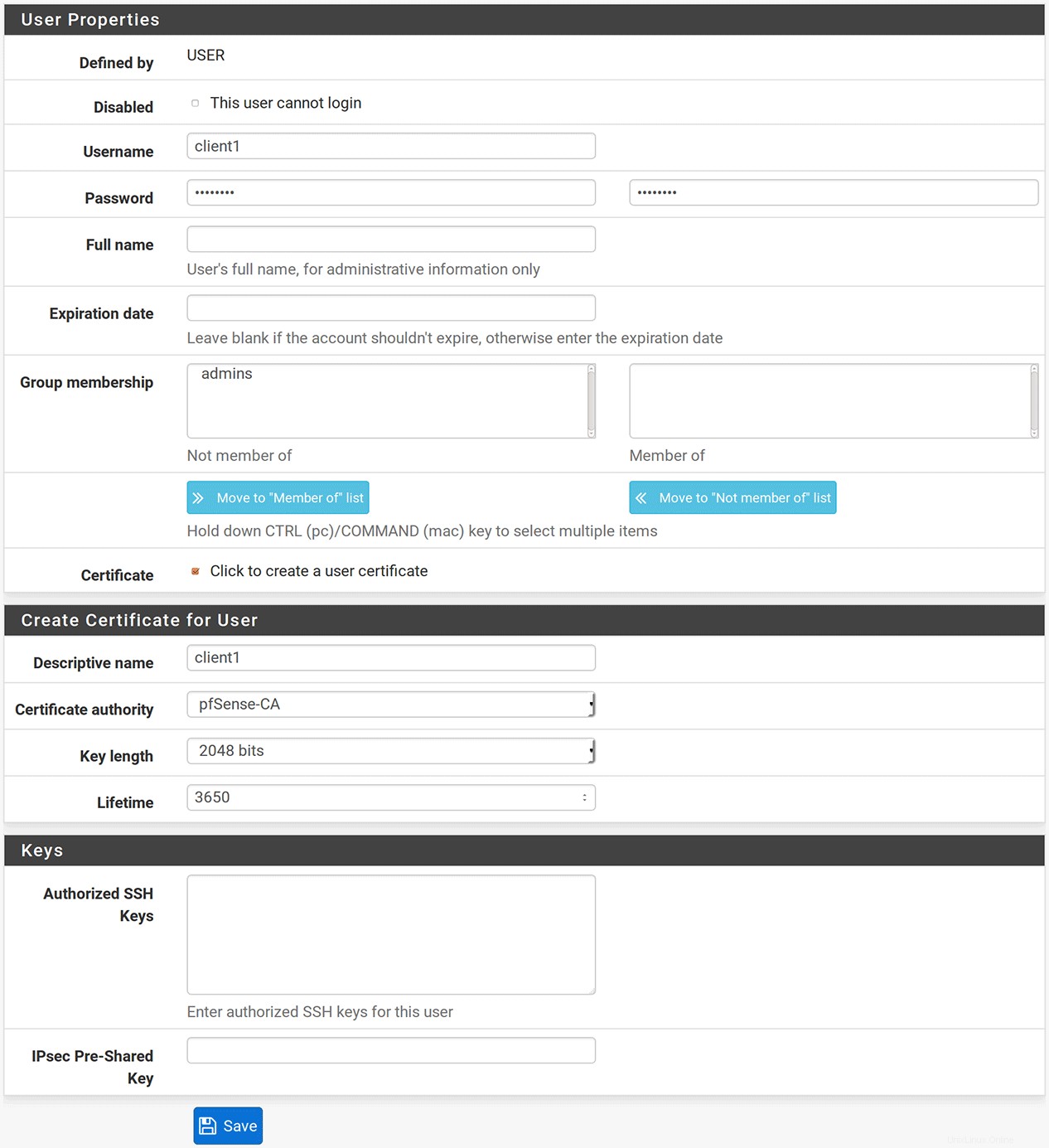

システムをクリックします>ユーザーマネージャー+ Addをクリックします ボタンをクリックしてユーザーを追加します。- ユーザー名とパスワードを入力します。この例では、ユーザー名を client1に設定します 。

- 必ず証明書を確認してください ユーザー証明書を作成するためのボックス。これにより、セクションが拡張されます。

- 証明書にわかりやすい名前を付けます ( client1 )。

- 認証局、キーの長さ、有効期間はデフォルト値のままにします。

保存をクリックします 終わる。

ここまで進んだら、OpenVPNサーバーに接続できるようになります。おめでとうございます。これで、粘度を設定できます。

pfSenseからの接続のエクスポート

pfSenseは、証明書やキーを直接処理せずにViscosity接続を作成するために使用できるOpenVPNクライアントエクスポートパッケージを提供します。

- エクスポートパッケージをインストールするには、

Systemをクリックします>パッケージマネージャー利用可能なパッケージをクリックします タブ。これにより、インストールできるすべてのパッケージのリストが表示されます。 - 下にスクロールして「openvpn-client-export」を見つけ、

+ Installをクリックします ボタンを押してインストールします。 - 確認を求められたら、

確認をクリックします インストールを開始します。 - インストールが完了したら、

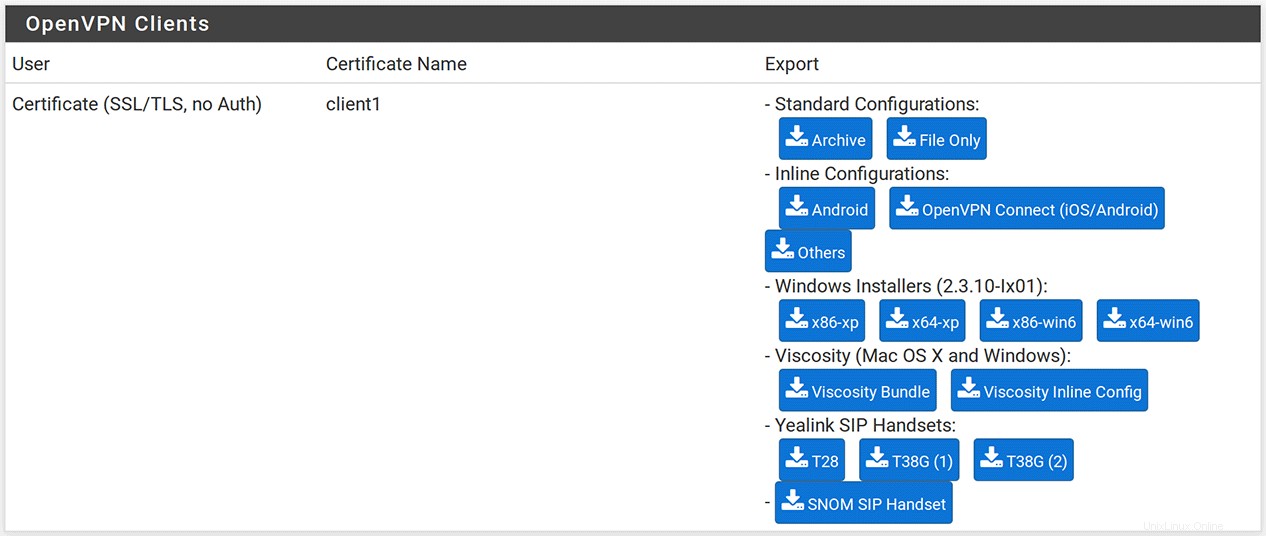

VPNをクリックして構成をエクスポートできます。>OpenVPNClient Exportをクリックします タブ。 - リモートアクセスサーバーでサーバーを選択します セクション。他のパラメータのデフォルト値を保持します。

- OpenVPNクライアントまで下にスクロールします セクションを開き、証明書名に対応する行を見つけます 作成したユーザーの( client1 )。

- 「ViscosityInlineConfig」をクリックして、Viscosity構成をダウンロードします。これにより、.ovpn構成ファイルがクライアントデバイスにダウンロードされます。

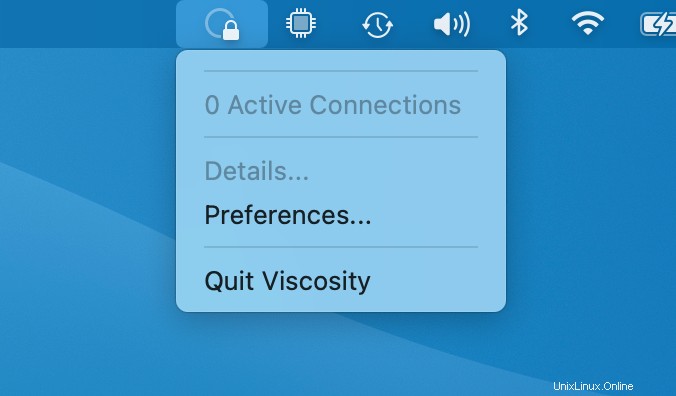

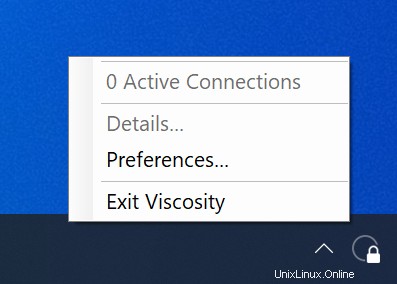

メニューバーの粘度アイコンをクリックします( Windows :システムトレイ)を選択し、[設定...]を選択します:

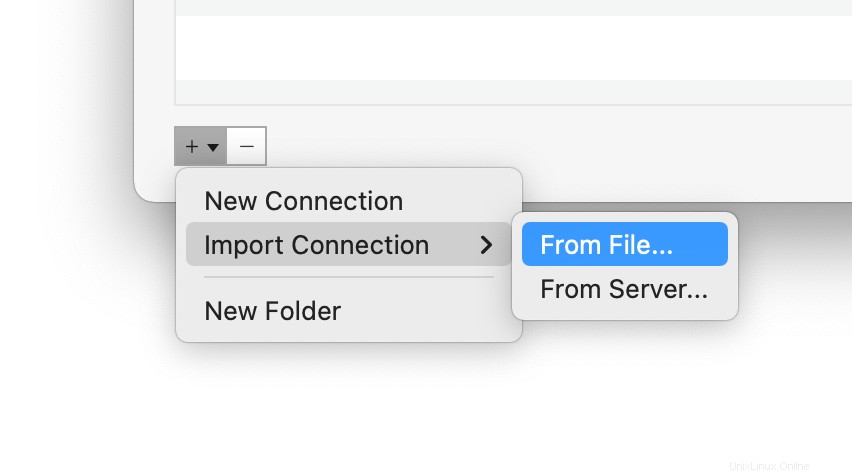

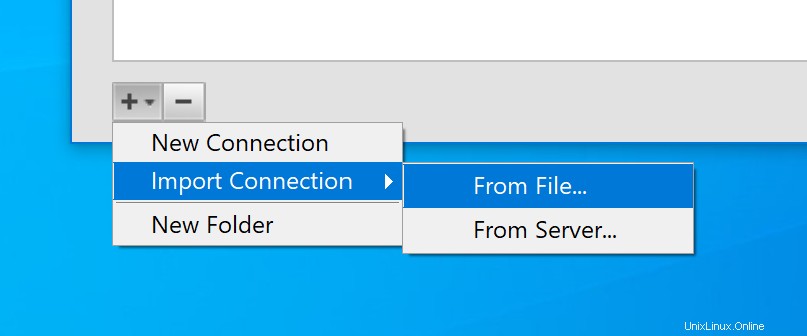

これにより、使用可能なVPN接続のリストが表示されます。最近Viscosityをインストールしたと想定しているため、このリストは空です。 [+]ボタンをクリックして、 Import Connectionを選択します>ファイルから... :

Viscosity構成ファイルの場所に移動して開きます。接続がインポートされたことを示すポップアップメッセージが表示されます。

(オプション)インターネットへのアクセスを許可する

デフォルトでは、VPN接続により、ホーム/オフィス(LAN)ネットワーク上のファイルサーバーおよびその他のコンピューターへのアクセスが許可されます。ただし、すべてのインターネットトラフィックをVPN接続を介して送信する場合は、接続を最終的に編集する必要があります。

- [粘度設定]ウィンドウで接続をダブルクリックして、接続エディターを開きます

- ネットワーキングをクリックします タブ。

- [すべてのトラフィック]ドロップダウンをクリックして、[VPN接続を介してすべてのトラフィックを送信する]オプションを選択します。デフォルトゲートウェイを入力する必要はありません。

保存をクリックします ボタン。

VPN接続の接続と使用

これで接続する準備が整いました。 macOSメニューバーまたはWindowsシステムトレイの粘度アイコンをクリックして粘度メニューを開き、インポートした接続を選択すると、粘度が接続されます。

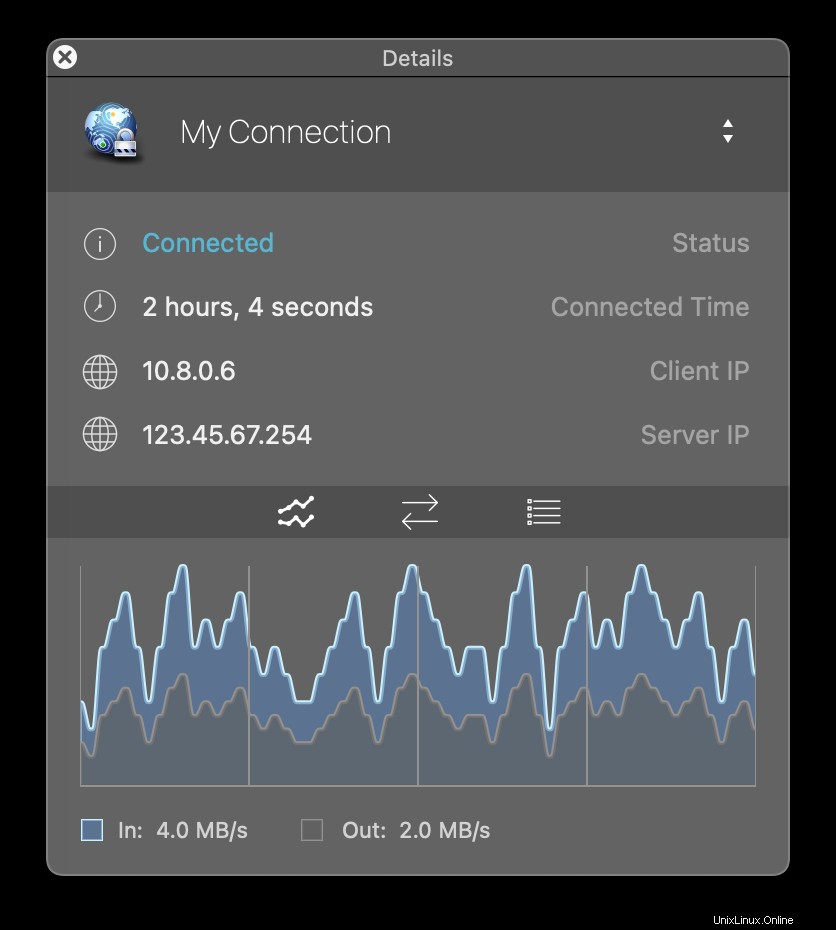

VPNが稼働していることを確認するには、[粘度]メニューから[詳細]ウィンドウを開きます。これにより、接続の詳細、トラフィック、OpenVPNログを表示できます。

これで、独自のOpenVPNサーバーをセットアップできました。おめでとうございます。これで、独自のOpenVPNサーバーを操作するメリットを自由に享受できます。