仮想プライベートネットワーク(VPN)は、非常に便利な多くのアプリケーションに利用できます。公共のWiFiホットスポットに安全に接続できます。お気に入りのWebサイトの地理的ブロッキングの制限を克服できます。また、まるで机の前に座っているかのように、世界中のどこからでも自宅やオフィスのネットワークに接続できます。このガイドでは、独自のOpenVPNサーバーをセットアップし、Viscosityのコピーを使用してサーバーに接続するプロセスについて説明します。

独自のOpenVPNサーバーを実行すると、インターネット上で行うすべてのことを暗号化できるため、お気に入りのカフェで無料WiFiを使用してオンラインバンキングを安全に行うことができます。 VPN接続を介して送信するものはすべて、自宅のOpenVPNサーバーに到達するまでデバイスから暗号化されます。自宅またはオフィスのネットワークにアクセスするようにOpenVPNサーバーを設定すると、ネットワーク上のすべてのファイルに完全にアクセスできます。

このガイドでは、OPNsenseインスタンスにOpenVPNサーバーをセットアップする手順について説明します。これにより、リモートの場所からホーム/オフィスネットワークに安全にアクセスし、オプションですべてのネットワークトラフィックを送信して、インターネットにアクセスできるようになります。安全にも。

このガイドでは、ルーターの設定に関連する問題については扱いません。 OPNsenseを実行しているサーバーは、それ自体がルーターとして機能している可能性が高いため、OPNsenseサーバーは独自のIPアドレスでインターネットに直接接続されていると想定します。

このガイドでは、次のことを前提としています。

- すでに最新バージョンのOPNsenseをインストールしています (執筆時点では21.1)

- OPNsenseは、少なくともWANインターフェースとLANインターフェースでセットアップされています

- このガイドでは、LANインターフェイスを介してクライアントデバイスをOPNsenseサーバーに接続します

- このOPNsenseのインストールは新規インストールです

- クライアントデバイスにViscosityのコピーがすでにインストールされています

OPNsenseのコピーをダウンロードしてインストールする必要がある場合は、https://opnsense.org/download/に情報があります。 OPNsenseインスタンスの設定の詳細については説明しません。多くのガイドがオンラインで見つかります。別のバージョンのOPNsenseを実行している場合でも、このガイドで概説されている手順の多くまたはすべてが引き続き適用される可能性があります。別のオペレーティングシステムでOpenVPNサーバーをセットアップする場合は、他のガイドを確認してください。

クライアントデバイスは、LANインターフェイスを介してOPNsenseサーバーに接続する必要があります。これは、OPNsenseWebGUIにアクセスできるようにするために必要です。これを実現する方法の詳細は、特定のネットワーク構成によって異なります。

クライアントにViscosityのコピーがまだインストールされていない場合は、Viscosity(Mac | Windows)をインストールするためのこのセットアップガイドを確認してください。

残念ながら、独自のOpenVPNサーバーをセットアップするための直接サポートを提供することはできません。このガイドは、Viscosityのコピーを開始し、最大限に活用できるようにするための礼儀として提供されています。このガイドの手順を徹底的にテストして、以下の手順に従えば、独自のOpenVPNサーバーを実行するメリットを十分に享受できるようになります。

OPNsenseは、製品に対してコミュニティと商用の両方のサポートを提供しています。さらに情報やヘルプが必要な場合は、https://wiki.opnsense.org/support.html

でオプションを確認してください。

まず、OPNsenseサーバーのLANインターフェースに接続されているクライアントデバイスからOPNsenseGUIにログインする必要があります。クライアントでブラウザを開き、OPNsenseサーバーのLANインターフェイスのIPアドレス(https://192.168.1.1)に移動します。 デフォルト)。ログインする必要があります。デフォルトのクレデンシャルは以下のとおりですが、OPNsense:

User: root Password: opnsenseをインストールしたときに、これらを個人的なものに変更するように求められるはずです。

この設定は、システム管理者の権限があれば、別のユーザーまたはロールを作成した場合は、どのユーザーアカウントからでも実行できます。

DNSサーバー

ルーターとしてOPNsenseを使用している場合は、DNSを既に設定している可能性があります。ただし、これが新規インストールの場合、少なくともOPNsenseはDNS要求を渡す場所を知る必要があります。これは次のように設定できます:

Systemをクリックします>Settings>General左側- DNSサーバー内 セクションで、最初の2つのDNSサーバーを8.8.8.8と8.8.4.4(Google DNS)に設定します。別のDNSサーバーを使用する場合は、代わりにここで自由に使用してください。

- ゲートウェイを使用を設定します エントリごとにWANインターフェースにドロップダウンします。

Saveをクリックします 下部にあります。

これで、OPNsenseサーバーがDNSを解決できるようになります。これをテストするには、Windowsではコマンドプロンプトを開き、Macではターミナルを開いてnslookup sparklabs.com. 192.168.1.1 ここで、192.168.1.1はOPNsenseサーバーのIPアドレスです。

OpenVPNウィザード

OpenVPNサーバーは、組み込みのウィザードを使用して、ほとんどのユースケースに合わせてセットアップできます。

-

VPNをクリックします>OpenVPN>Servers左側にあります。 - 新しいページの下部で、ウィザードを使用して新しいサーバーをセットアップするの左側にあるワンドアイコンをクリックします 。

- [認証の種類の選択]ページで、サーバーの種類を確認します ローカルユーザーアクセスに設定されている [次へ]をクリックします。

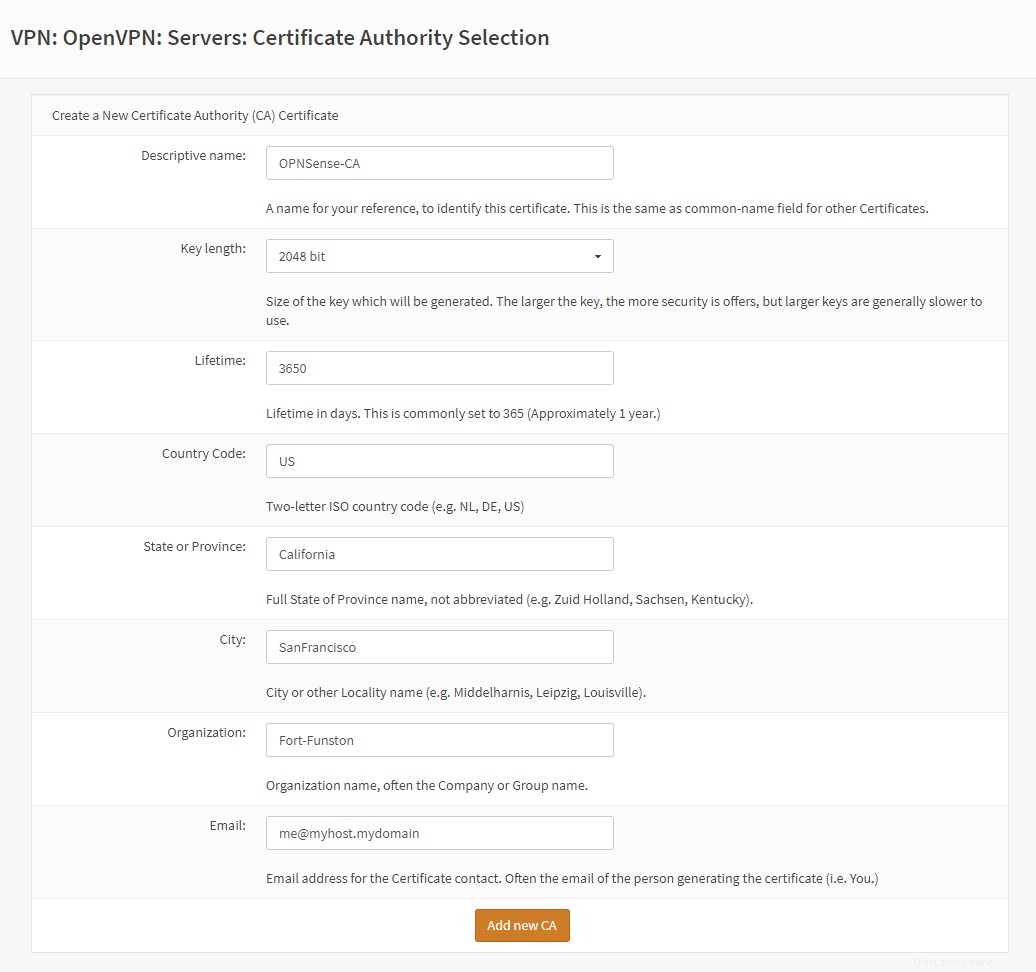

- 次に、認証局(CA)を作成する必要があります。

- 説明名を設定します 'OPNsense-CA'へのフィールド。

- キーの長さを残します 2048ビットで、ライフタイムを設定します 3650まで

- 残りのフィールドはサーバーを識別するためのものであり、適切に設定します。

- [新しいCAを追加]をクリックします 続行します。

- [新しい証明書を追加]をクリックします 次のページで。

- サーバー証明書の追加 ページで、わかりやすい名前を設定します サーバーへ 、キーの長さはそのままにします 2048ビットでライフタイムを設定します 残りの情報は事前に入力しておく必要があります。

- 新しい証明書の作成をクリックします 続行します。

- 次のページはサーバーのセットアップである必要があります 、以下を設定します。

- インターフェースを設定します WANへ。

- プロトコルを確認します UDPとポートです は1194です。

- 「マイサーバー」などの説明を設定します。

- DHパラメータの長さを変更 少なくとも2048まで。最新のハードウェアで実行している場合は、これを4096に設定します(そうでない場合は、長時間待機します)。

- 暗号化アルゴリズムを変更します 'AES-256-CBC(256ビットキー、128ビットブロック)'

- 認証ダイジェストアルゴリズムの変更 少なくとも「SHA256(256ビット)」まで。最新のハードウェアで実行している場合は、これを「SHA512」に変更します(古いハードウェアでは接続の問題が発生する可能性があります)。

- IPv4トンネルネットワーク内 フィールドに「10.0.8.0/24」と入力します

- ローカルネットワーク上のマシンへのアクセスを許可するには、ローカルネットワークにローカルIP範囲を入力します 設定。おそらく192.168.1.0/24のようなものになるでしょう。

- 圧縮を設定します 「無効」に。

- DNSサーバー1を設定 10.0.8.1に。

- 他のすべての設定はデフォルトのままにしておくことができます。 次へをクリックします 。

- ファイアウォールルールの構成について 、ファイアウォールルールの両方にチェックマークを付けます およびOpenVPNルール チェックボックスをオンにして、次へをクリックします 。デフォルト以外の設定をしている場合は、ウィザードの最後に何が追加されているかを再確認する必要があります。

- これで、構成が完了しました。が表示されます。 。おめでとうございます、もうすぐです! 完了をクリックします 。

デフォルトでは、OPNsense OpenVPNサーバーに接続するには、ユーザー証明書とユーザー名とパスワードの両方が必要です。これは良い習慣であり、接続したいユーザーごとにこのデフォルトを使用します。サーバーへのアクセスを許可するユーザーごとにユーザーアカウントを作成する必要があります。必要に応じて既存のユーザーを使用することもできますが、ウィザードで作成したCAを使用して既存のユーザーの証明書が生成されていることを確認する必要があります。

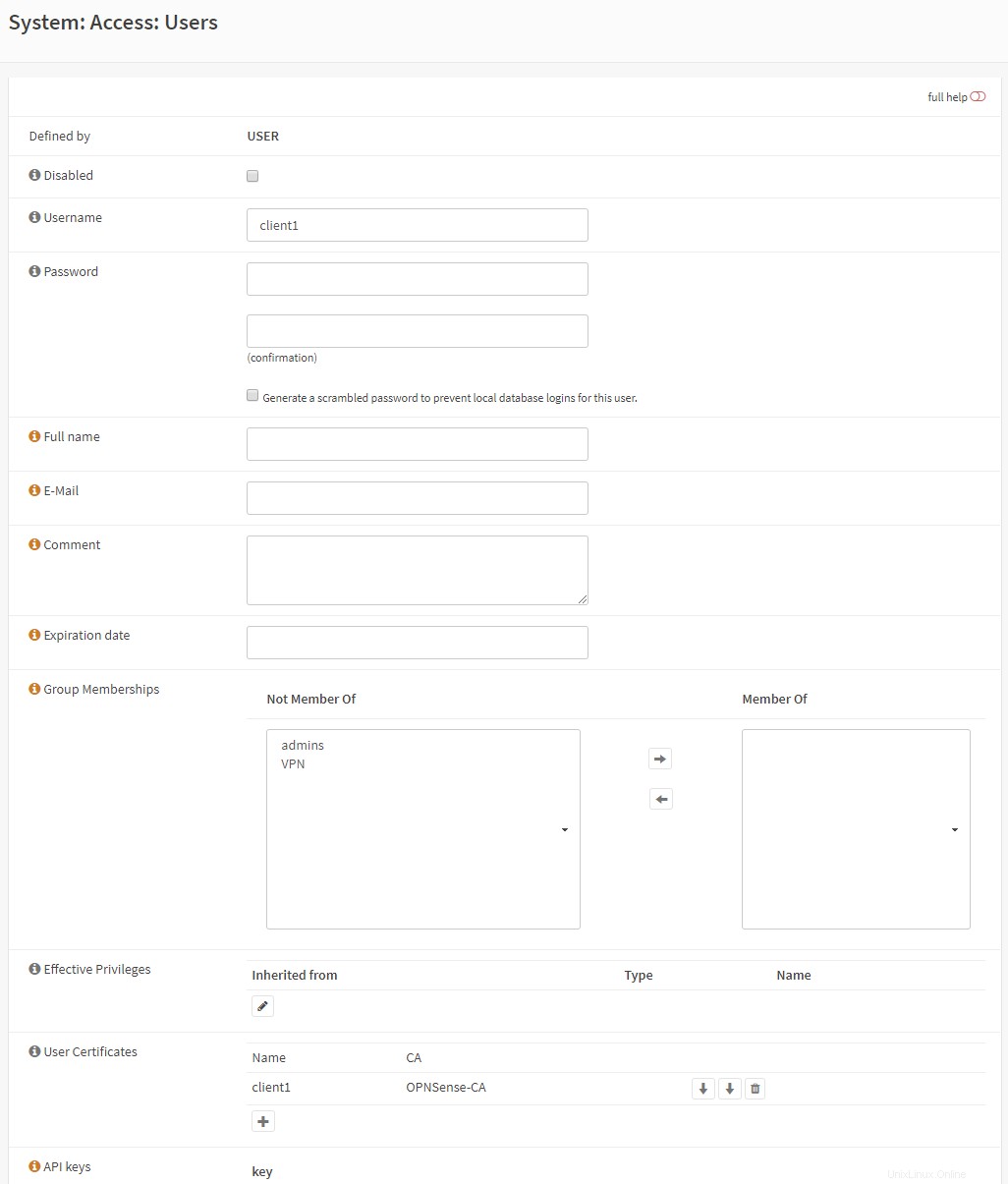

新しいユーザーを作成するには:

Systemをクリックします>Access>Users左側にあります。- 追加をクリックします ユーザーページの右上。

- ユーザー名を入力します 、パスワード 、チェックボックスをオンにしますクリックしてユーザー証明書を作成します さらに下へ。

- 必要に応じて他のフィールドに入力しますが、必須ではありません。

- [保存]をクリックします。

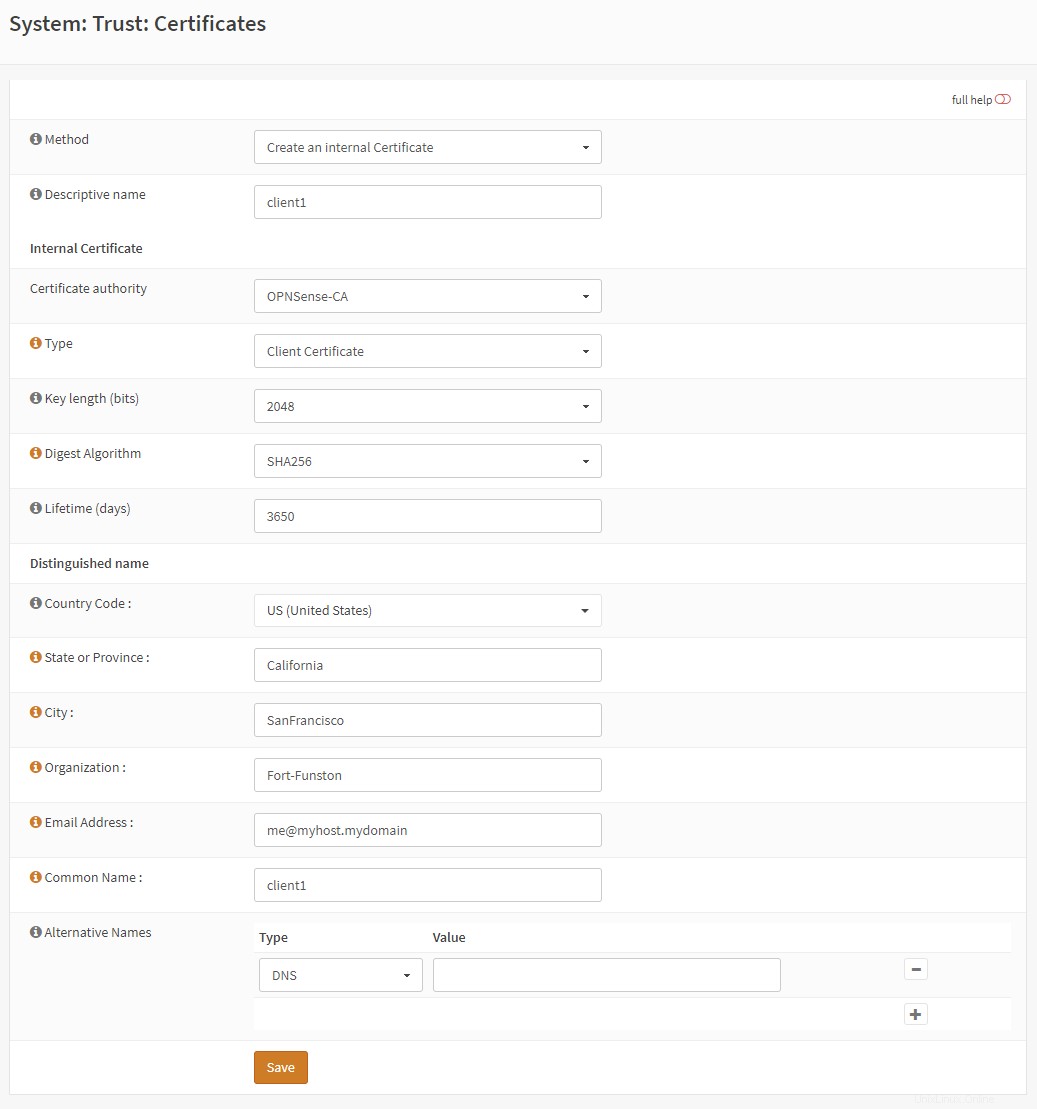

- [証明書]ページに移動します。 方法で[内部証明書を作成する]を選択します ドロップダウンボックス。ページが再配置されます。

- 認証局を確認します ウィザード中に作成した名前で、「OPNsense-CA」であり、タイプ 「クライアント証明書」です。

- 変更ライフタイム(日) 3650まで。

- [保存]をクリックします。

- [ユーザーの作成]ページに戻ります。これで、ユーザー証明書にエントリが表示されます。もう一度下部にある[保存]をクリックします。

- 「変更が正常に適用されました。」という青いボックスがボックスの上に表示されます。使用できる新しいユーザーを追加しました。

既存のユーザーの証明書を作成するには:

Systemをクリックします>Access>Users左側にあります。- ユーザーの横にある編集ボタン(鉛筆)をクリックします。

- ユーザー証明書の[名前]の下にある[+](プラス)をクリックします フィールド。

- [証明書]ページに移動します。 方法で[内部証明書を作成する]を選択します ドロップダウンボックス。ページが再配置されます。

- 認証局を確認します ウィザード中に作成した名前で、「OPNsense-CA」であり、タイプ 「クライアント証明書」です。

- 変更ライフタイム(日) 3650まで。

- [保存]をクリックします。

- [ユーザーの作成]ページに戻ります。これで、ユーザー証明書にエントリが表示されます。もう一度下部にある[保存]をクリックします。

- 「変更が正常に適用されました。」という青いボックスがボックスの上に表示されます。使用できる新しいユーザーを追加しました。

ユーザーグループ(オプション)

OPNsenseサーバー上でVPNにアクセスしたくないさまざまなタスクのユーザーがいる場合は、VPNサーバーへのアクセスを制御するユーザーグループを作成できます。グループを作成するには:

Systemをクリックします>Access>Groups左側にあります。- [ユーザー]ページの右下にある[+](プラス)をクリックして、新しいユーザーを追加します。

- グループ名を設定します 「VPN」に、「VPNサーバーアクセスグループ」のように、認識できる説明を設定することもできます。

- 今すぐグループにユーザーを追加できますが、左側のリストでユーザーの名前をクリックしてから、右の矢印をクリックします。

- [保存]をクリックします

ここで、このグループのみにサーバーへのアクセスを許可する必要があります。これを行うには:

-

VPNをクリックします>OpenVPN>Servers左側にあります。 - OpenVPNサーバーの横にある編集ボタン(鉛筆)をクリックします。

- ローカルグループの実施を変更します 「VPN」(または、何か違う場合はVPNグループに名前を付けたもの)に変更します。

- 一番下までスクロールして、[保存]をクリックします 。

ここまで進んだら、OpenVPNサーバーに接続できるようになります。おめでとうございます。これで、粘度を設定できます。

OPNsenseから接続をエクスポート

まず、OPNsenseから構成をダウンロードする必要があります。 OPNsenseは、Viscosity用に特別に準備された接続を含む、さまざまなデバイスにすぐに使用できる接続を提供することにより、これを非常に簡単にします。これらに到達するには:

-

VPNをクリックします>OpenVPN>Client Export左側にあります。 - [クライアントインストールパッケージ]で、構成をエクスポートするユーザーの横にある[エクスポート]ドロップダウンボックスをクリックし、[粘度バンドル]を選択します。 visz接続がダウンロードされます。

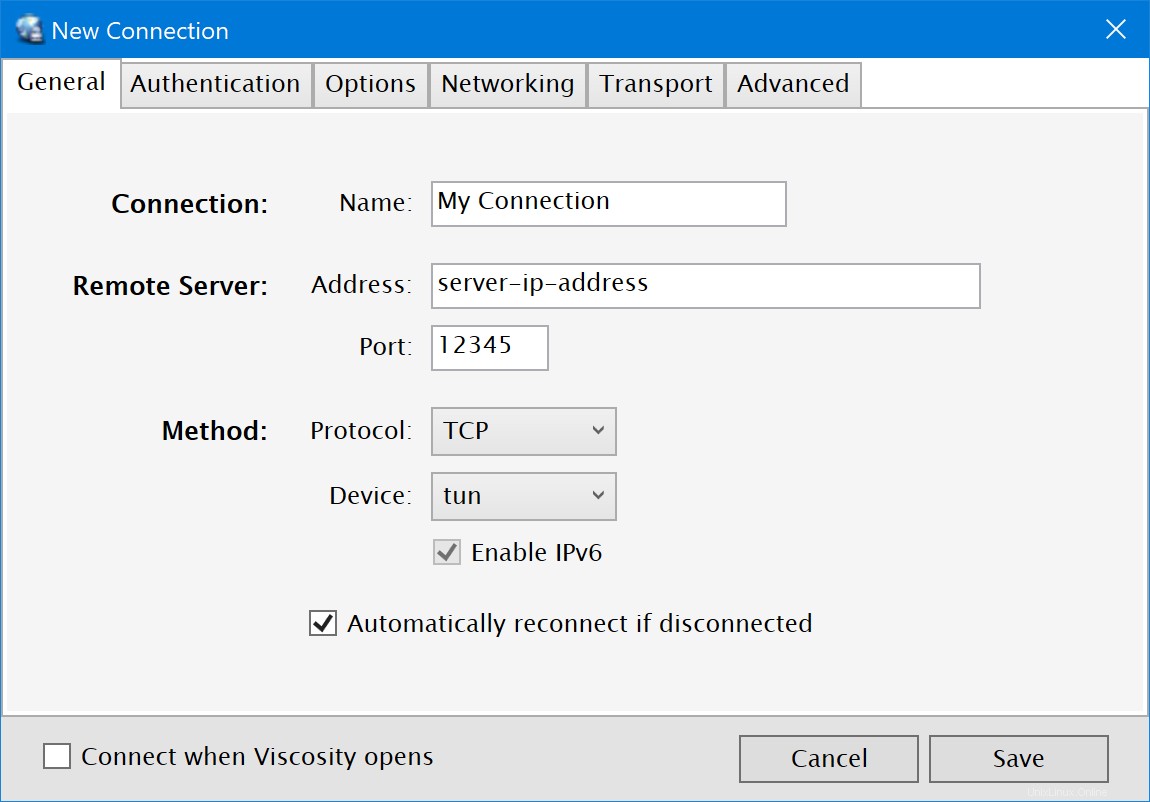

MacバージョンとWindowsバージョンのViscosityによって提供されるインターフェイスは、意図的に非常に似ています。そのため、ガイドではMacバージョンに焦点を当て、Windowsバージョンとの違いを指摘します。

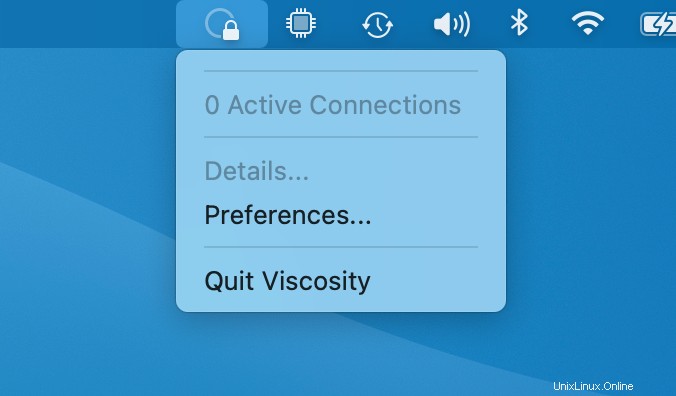

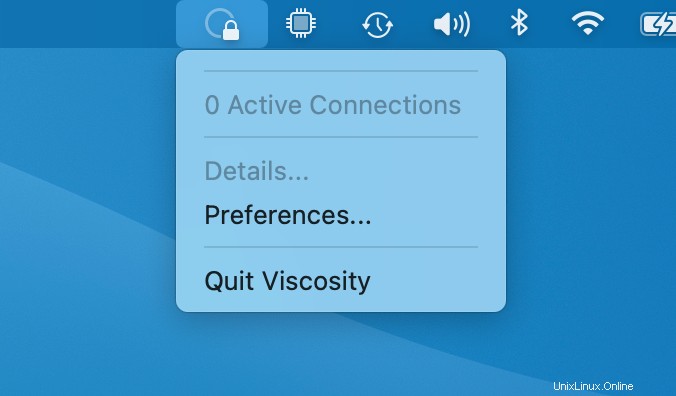

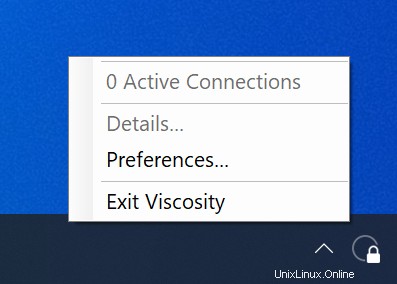

Viscosityをまだ実行していない場合は、今すぐViscosityを起動してください。 Macバージョンの場合 メニューバーに粘度アイコンが表示されます。 Windowsバージョンの場合 システムトレイに粘度アイコンが表示されます。

メニューバーの粘度アイコンをクリックします( Windows :システムトレイ)を選択し、[設定...]を選択します:

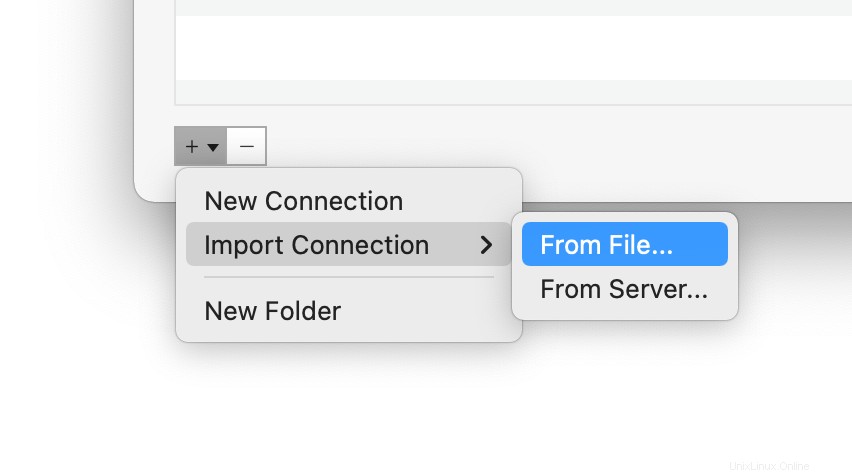

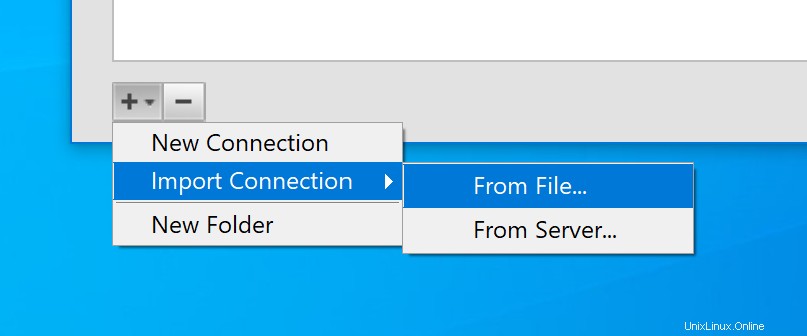

これにより、使用可能なVPN接続のリストが表示されます。最近Viscosityをインストールしたと想定しているため、このリストは空です。 [+]ボタンをクリックして、Import Connectionを選択します>From File... :

Viscosity構成ファイルの場所に移動して開きます。接続がインポートされたことを示すポップアップメッセージが表示されます。

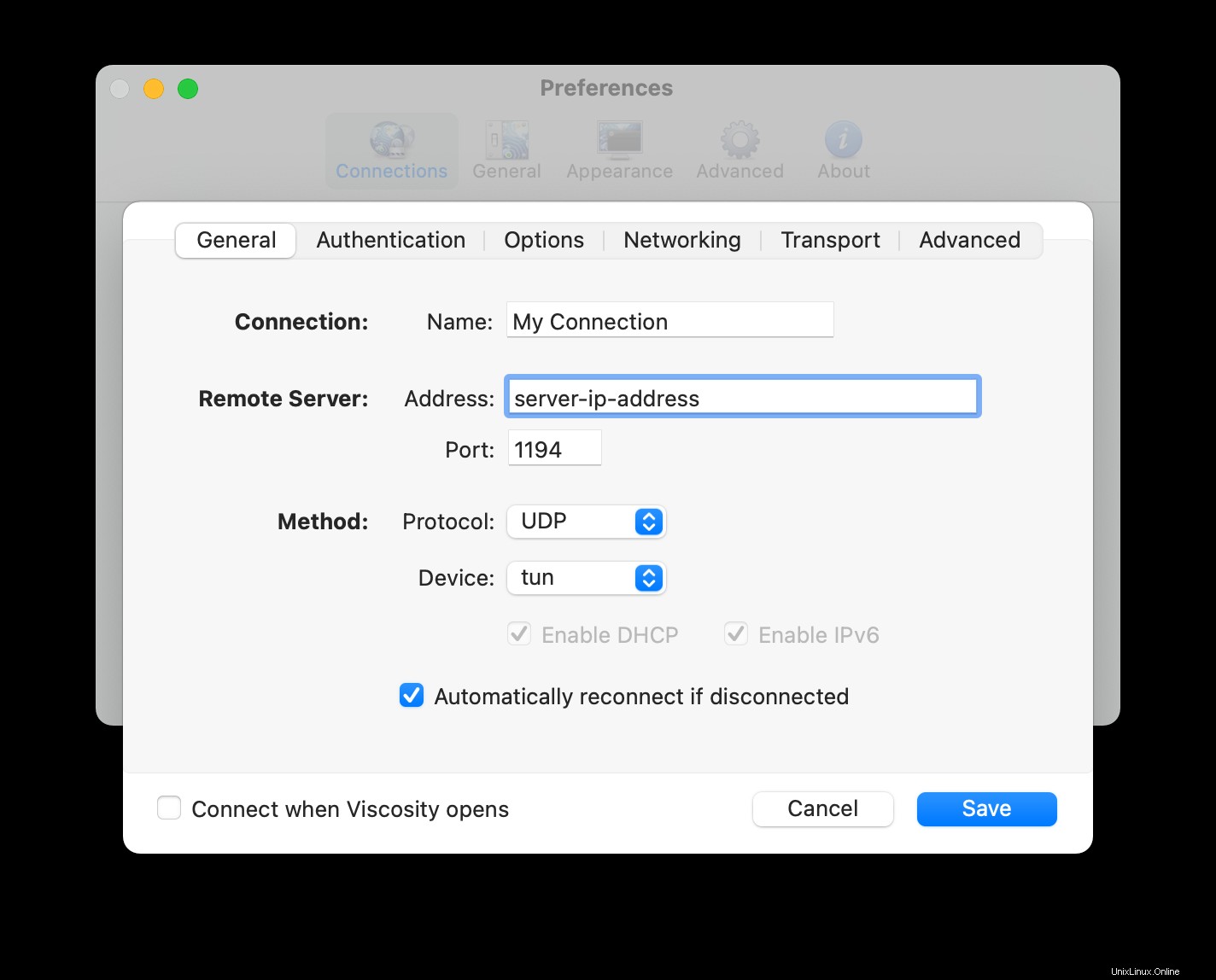

次に、[設定]ウィンドウで接続をダブルクリックして、接続設定を表示します。 OPNsenseからエクスポートされた正しい接続を使用した場合は、接続名を認識できる名前に変更し、サーバーアドレスが正しいことを再確認するだけです。

接続を保存すると、接続できるようになります。

(オプション)インターネットへのアクセスを許可する

デフォルトでは、VPN接続により、ホーム/オフィス(LAN)ネットワーク上のファイルサーバーおよびその他のコンピューターへのアクセスが許可されます。ただし、すべてのインターネットトラフィックをVPN接続を介して送信する場合は、接続を最終的に編集する必要があります。

- [粘度設定]ウィンドウで接続をダブルクリックして、接続エディターを開きます

- ネットワーキングをクリックします タブ。

- [すべてのトラフィック]ドロップダウンをクリックして、[VPN接続を介してすべてのトラフィックを送信する]オプションを選択します。デフォルトゲートウェイを入力する必要はありません。

Saveをクリックします ボタン。

VPN接続の接続と使用

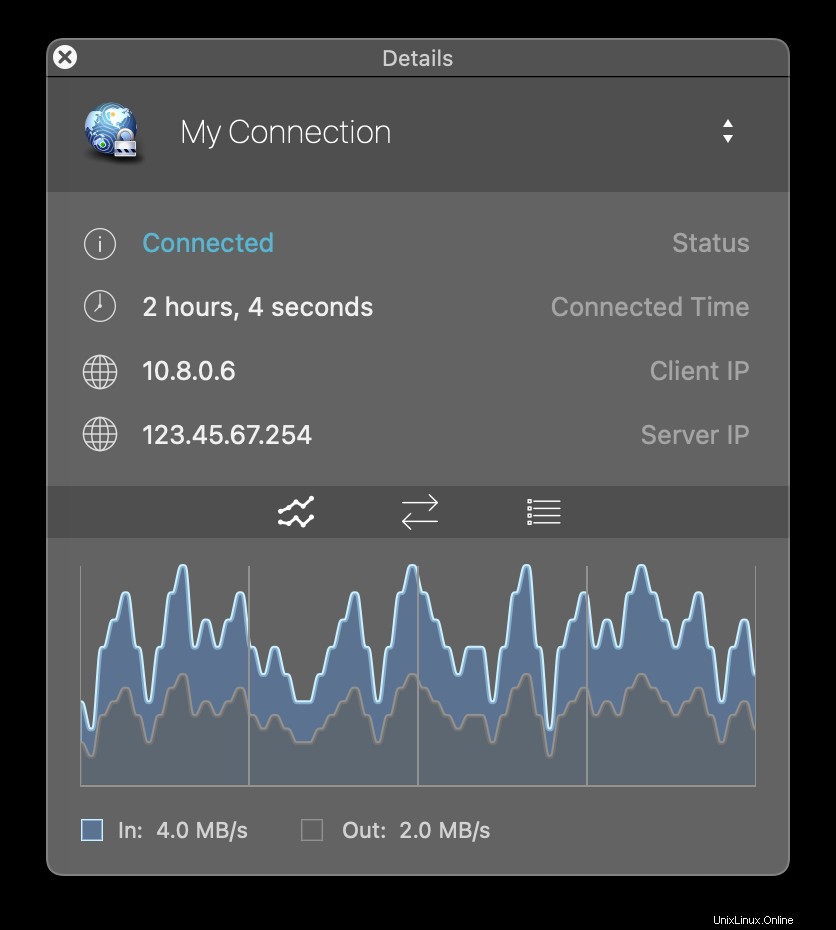

これで接続する準備が整いました。 macOSメニューバーまたはWindowsシステムトレイの粘度アイコンをクリックして粘度メニューを開き、インポートした接続を選択すると、粘度が接続されます。

VPNが稼働していることを確認するには、[粘度]メニューから[詳細]ウィンドウを開きます。これにより、接続の詳細、トラフィック、OpenVPNログを表示できます。

これで、独自のOpenVPNサーバーをセットアップできました。おめでとうございます。これで、独自のOpenVPNサーバーを操作するメリットを自由に享受できます。