このガイドでは、2番目の認証要素としてU2Fを使用して、OpenOTPをサポートするRCDevsWebADMホストにOpenVPNサーバーをセットアップする手順について説明します。このガイドは、WebADMを検討している、またはすでに使用しているエンタープライズユーザー向けのクイックスタートまたは試用版として作成されています。新規ユーザーやホームユーザーにはお勧めしません。

このガイドでは、次のことを前提としています。

- おなじみのOpenOTPセットアップを備えたWebADMがあるか、「MFAVPNオールインワンアプライアンス」、バージョン1.7.11を使用しています。 執筆時点

- 有効なSSL証明書があります

- WebADMおよびOpenVPNサーバーのFQDNがあります

- このインストールへのSSH/SCPアクセス権があります

- YubicoU2Fデバイスをお持ちです

- クライアントデバイスにViscosityのコピーがすでにインストールされています

RCDevs WebADMは、企業向けに設計されたセキュリティおよびユーザー管理スイートです。 OpenOTPとともに、ネットワーク全体で使用できる強力な認証スイートを提供します。 RCDevには、独自のOpenVPNサーバースイートであるMFAVPNもあり、WebADMおよびOpenOTPと簡単に統合できます。

RCDevsパッケージでU2Fを使用するには、WebADMおよびOpenVPNサーバーに、有効なSSL証明書とFQDN(IPアドレスではなくWebアドレス)の2つの主要な追加機能が必要です。このガイドでは、rcvm.mydomain.comを使用します。このアドレスを、自分が表示されている場所に一致するように変更してください。

残念ながら、独自のOpenVPNサーバーをセットアップするための直接サポートを提供することはできません。このガイドは、Viscosityのコピーを開始し、最大限に活用できるようにするための礼儀として提供されています。このガイドの手順を徹底的にテストして、以下の手順に従えば、独自のOpenVPNサーバーを実行するメリットを十分に享受できるようになります。

さらに詳しい情報やヘルプが必要な場合は、RCDevsがhttps://www.rcdevs.com/forum/

でディスカッショングループを提供しています。MFAVPN/OpenOTPインストールを使用したWebADM

WebADMインスタンスをまだ持っていない場合、開始する最も簡単な方法は、MFAVPNオールインワンアプライアンスを使用することです。 、ここで入手できます。これらはほとんどの仮想マシンソフトウェアに簡単にインポートでき、セットアップも簡単です。

このガイドの残りの部分では、MFAVPNオールインワンアプライアンスを使用していることを前提としています。 RCDevsから、デフォルト構成を選択しました。

まず、選択した仮想マシンプラットフォームにアプライアンスをインポートします。最初の実行時に、プロンプトに従います。このプロセスの一部としてMFAVPNのセットアップが表示されます。セットアップが完了すると、SSHとWebポータルの両方のデフォルトのログイン情報が表示されます。これらをメモしてください。

WebADMをインストールしたら、FQDNを介してアクセスできることを確認し、SSL証明書をインスタンスに追加する必要があります。ガイドはこちらから入手できます。

SSL証明書は、オリジンまたはアプリケーションIDをチェックするためにU2F仕様で必要です。または、有効なSSL証明書を使用してU2FファセットURLを別のサーバーにプロキシすることもできます。これについては、ガイドで詳しく説明します。

最後に、企業で使用する場合は、OpenVPNサーバーをWebADMとは別の物理サーバーまたは仮想サーバーに設定することをお勧めします。このガイドは、別のサーバーでMFAVPNを設定する場合とまったく同じです。MFAVPNをホストするために選択したサーバーは、WebADMサーバーへのネットワークアクセスのみを必要とします。

WebADMとOpenOTPの設定

OpenVPNサーバーをセットアップする前に、WebADMで行う必要のあることがいくつかあります。最初のステップとして、ブラウザのアドレス(https://rcvm.mydomain.com)にアクセスしてWebADMインスタンスにログインし、ログインすると、デフォルトの資格情報はadmin/passwordになります。

最初のステップとして、管理者パスワードを変更してください。これを行うには、 cn =adminをクリックします 左側のo=Rootの下 、[パスワードの変更]をクリックします LDAPアクションの下。

U2Fを構成する

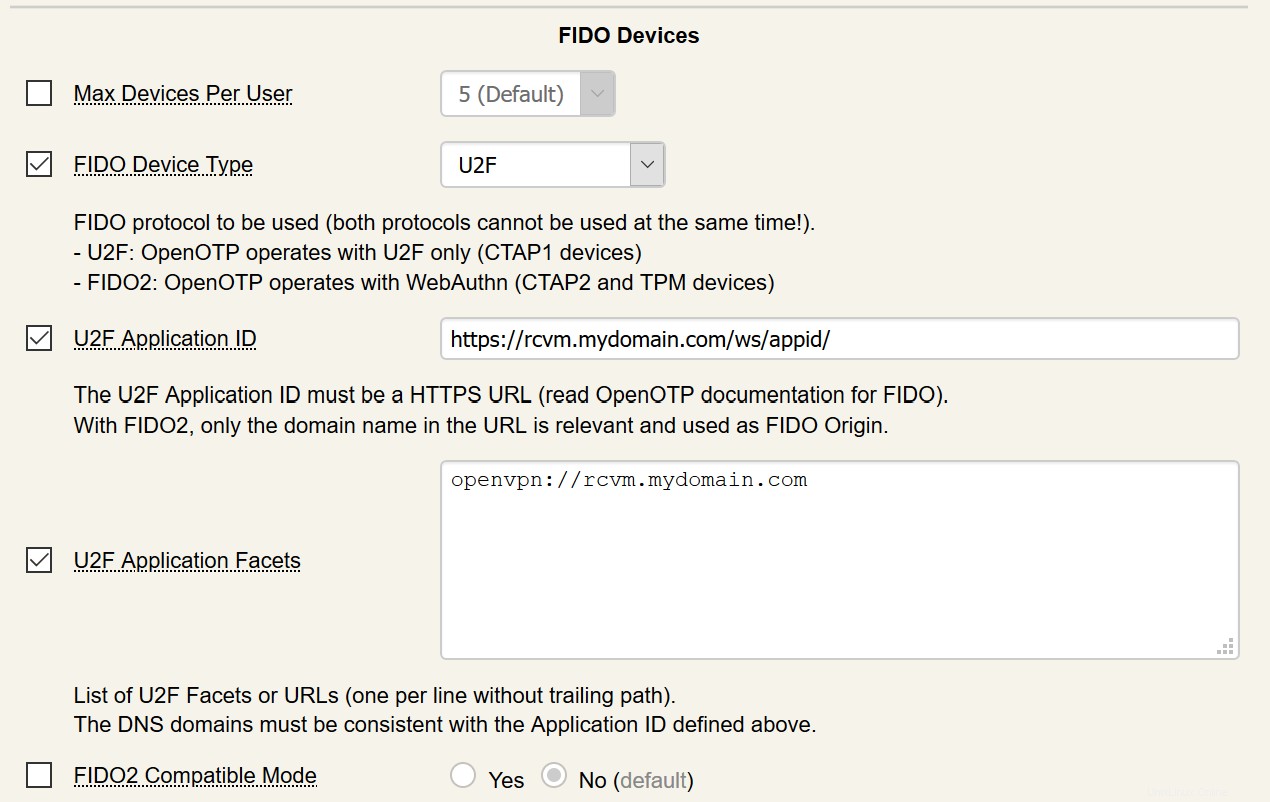

- トップメニューで[アプリケーション]をクリックします 次に、[MFA認証サーバー]領域で、[構成]をクリックします。 。 FIDOデバイスまで下にスクロールします セクション。

- FIDOデバイスタイプにチェックマークを付けます U2Fを選択します

- U2FアプリケーションIDにチェックマークを付けます https://rcvm.mydomain.com/ws/appid/と入力し、rcvm.mydomain.comをWebADMサーバーのアドレスに置き換えます

- U2Fアプリケーションファセットにチェックマークを付けます openvpn://rcvm.mydomain.comと入力し、rcvm.mydomain.comをWebADMサーバーまたはOpenVPNサーバー(他の場所にある場合)のアドレスに置き換えます

- [適用]をクリックして一番下までスクロールします

続行する前に、MFA認証サーバーの下にあるU2FファセットエンドポイントURLに注意してください。これは、SSL証明書をWebADMに追加しない場合に、別のサーバーを介してプロキシする必要があるURLです。

必要に応じて新しいユーザーを作成できますが、このテストセットアップでは、既にプロビジョニングされている test-userを使用します。 アカウント。

- 左側でcn=test-userをクリックします o =rootの下 RCDevsディレクトリツリー内

- [パスワードの変更]をクリックして、このユーザーのパスワードを設定します。 [パスワードの更新]をクリックして保存します。

- ユーザーオブジェクトに戻り、[ CONFIGURE]をクリックします [オブジェクトの詳細]の下の[WebADM設定]の横

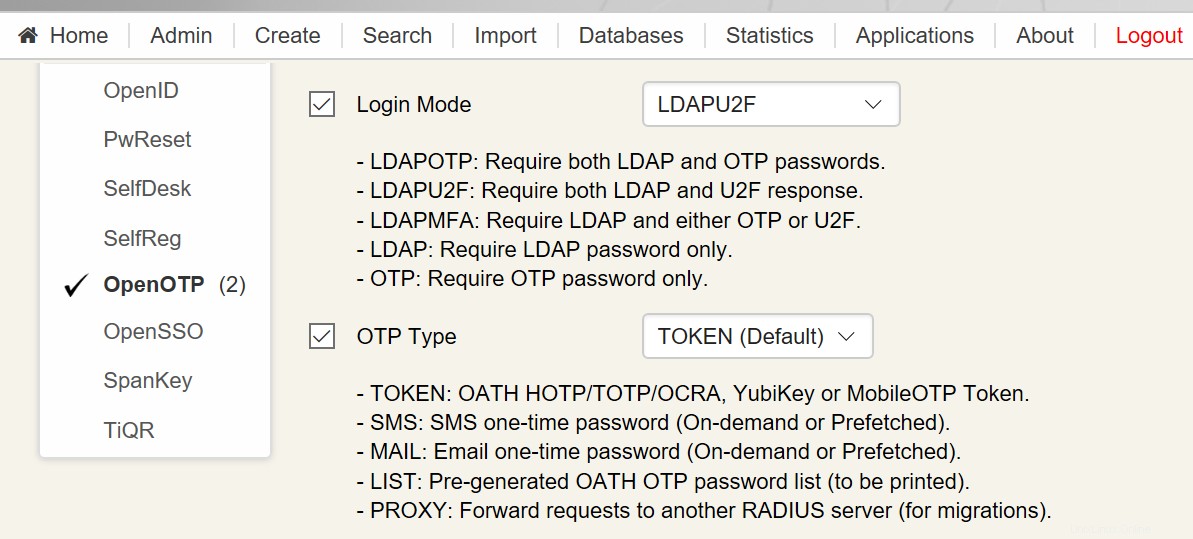

- ログインモードにチェックマークを付けます LDAPU2Fを選択します

- OTPタイプにチェックマークを付けます トークン(デフォルト)を選択します

- 一番下までスクロールして、[適用]をクリックします

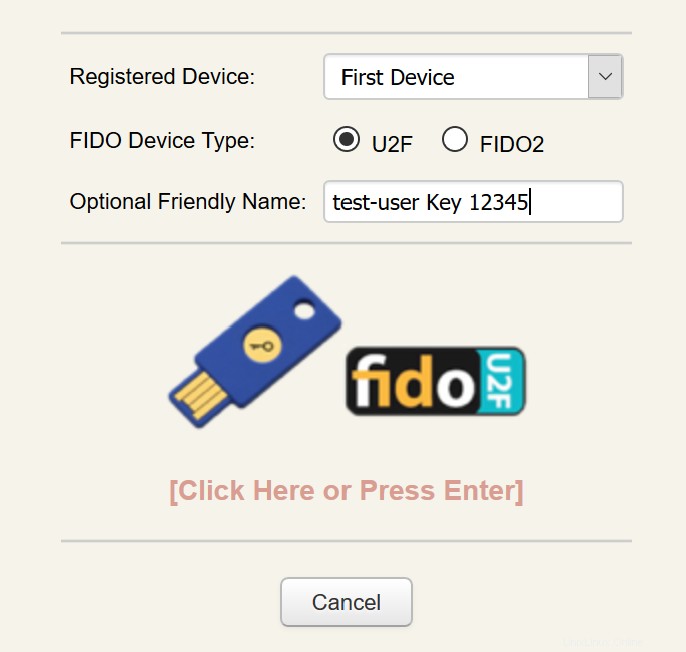

次に、このユーザーのトークンを登録できます。最良の結果を得るには、最新バージョンのChrome、Firefox、またはMicrosoftEdgeを使用していることを確認してください。執筆時点では、SafariはFIDO2をサポートしていません。

- 右クリックしてMFA認証サーバー アプリケーションアクションの下

- FIDOデバイスの登録/登録解除をクリックします

- FIDOデバイスタイプがU2Fに設定されていることを確認し、フレンドリ名を入力して後でトークンを簡単に識別します

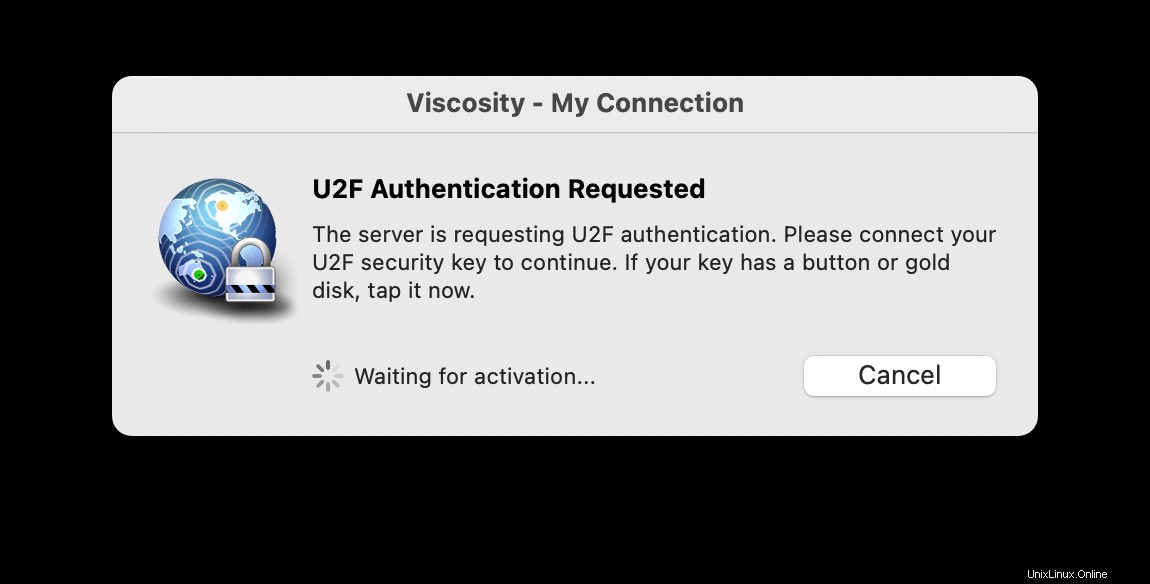

- 「ここをクリック」または「Enter」を押すと表示されている場所をクリックすると、トークンが点滅します。デバイスをタップして登録すると、確認が届きます。

これで、ユーザーとOpenOTPのセットアップが完了しました。今すぐOpenVPNを設定しましょう。

OpenVPNサーバーのセットアップ

MFAVPNオールインワンアプライアンスを使用している場合、OpenVPNはすでにセットアップされているので、サーバーから構成を取得する必要があります。構成はサーバーの〜/client.zipにあります。この構成は一意ではありません。必要な変更を加えて、すべてのユーザーに配布できます。この構成をSCPを使用してローカルコンピューターにコピーします。

注意すべき点:

- OpenOTPに関連する設定やアドレスを変更する必要がある場合は、/ opt / mfavpn / conf /ovpnauthd.confにあります

- OpenVPNサーバーの設定を変更する場合は、/ opt / mfavpn / conf/openvpn.confにあります。

- 変更を加えた後に新しいクライアント構成を生成する必要がある場合は、

/opt/mfavpn/bin/clientpkg userを実行します。

、次に〜/user.zipをコピーします。

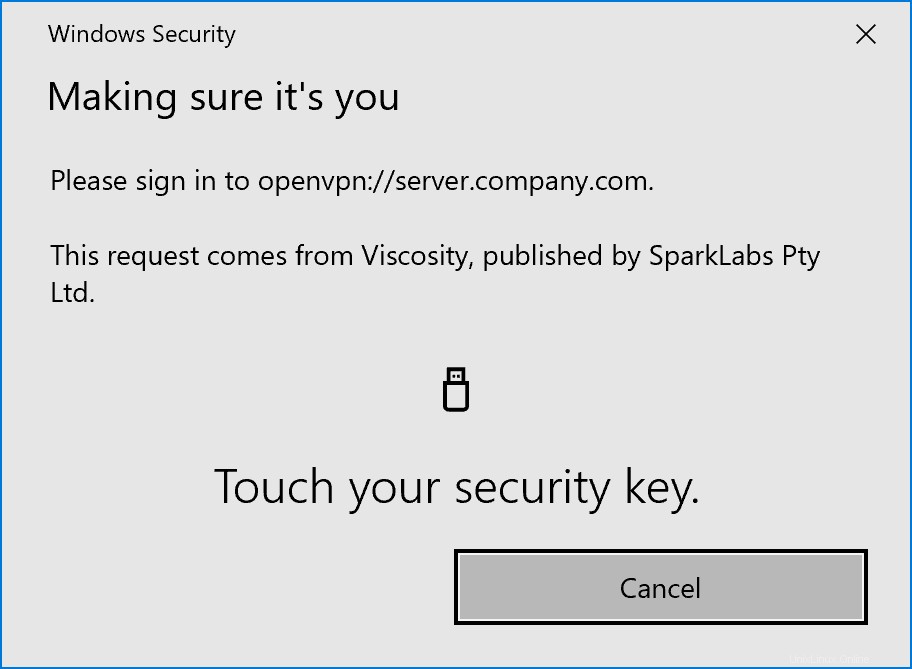

MacバージョンとWindowsバージョンのViscosityによって提供されるインターフェイスは、意図的に非常に似ています。そのため、ガイドではWindowsバージョンに焦点を当て、Macバージョンとの違いを指摘します。

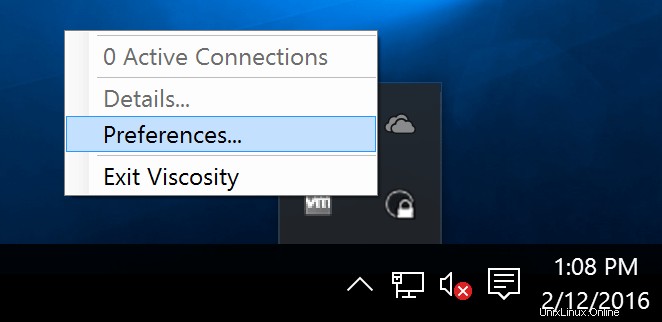

Viscosityをまだ実行していない場合は、今すぐViscosityを起動してください。 Macバージョンの場合 メニューバーに粘度アイコンが表示されます。 Windowsバージョンの場合 システムトレイに粘度アイコンが表示されます。

MacのメニューバーまたはWindowsのシステムトレイの粘度アイコンをクリックし、[設定...]を選択します。

次に、[+]ボタンをクリックして、[接続のインポート]>に移動します。 、ファイルから... 、サーバーからコピーしたzipユーザー構成を抽出した場所に移動し、user.ovpnを選択して、[インポート]をクリックします。

最後に、接続を編集し、[一般]でアドレスを更新します。デフォルト設定には正しいアドレスがない可能性があるため、それに応じて更新してください。たとえば、ルーティングやDNSに必要な変更を加えてから、接続を保存します。

今、あなたがする必要があるのは接続することだけです。 test_userを使用してこのガイドに従った場合は、ユーザー名とパスワードの入力を求められたらtest_user /

冒頭で述べたように、このガイドはWebADMを紹介するためのものであり、ビジネスで検討している場合はOpenVPN / U2F機能であるため、実稼働環境または自宅でこの正確なセットアップを使用することはお勧めしません。このガイドが、U2FとOpenOTPが提供するセキュリティ上の利点をセットアップして使用するのが簡単なプロセスであり、簡単な経験であることを示していることを願っています。 OpenOTPはOpenVPNだけに限定されるものではなく、他の多くのサービスで使用できることを忘れないでください。その他の例については、RCDevsのドキュメントをご覧ください。