USBドライブを暗号化することは、データの安全性を確保するための優れたアイデアです。

ビジネスデータやあらゆる種類の個人の機密情報をUSBドライブに保存する場合は、ハッカーやスヌーパーから安全に保管することが重要です。

または、誤ってUSBドライブを紛失した場合は、誰もデータを読み取れないことを確認できます。

USBドライブを暗号化してLinuxで処理するのは、実際には非常に簡単です。

gnome-disksアプリケーションを使用して、暗号化を有効にしてUSBドライブをフォーマットすることができます。その後、DolphinやNautilusなどのファイルブラウザから簡単にアクセスできるようになります。

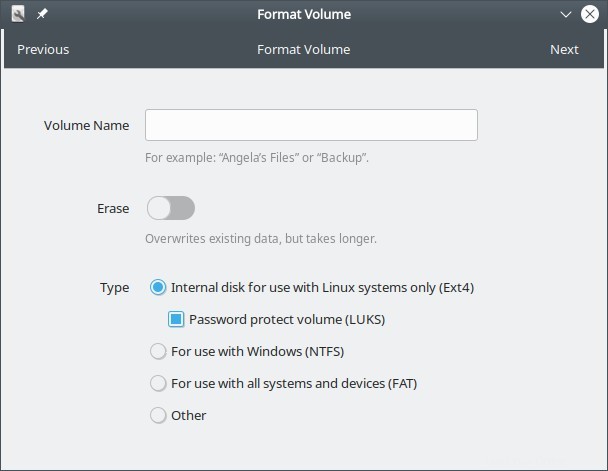

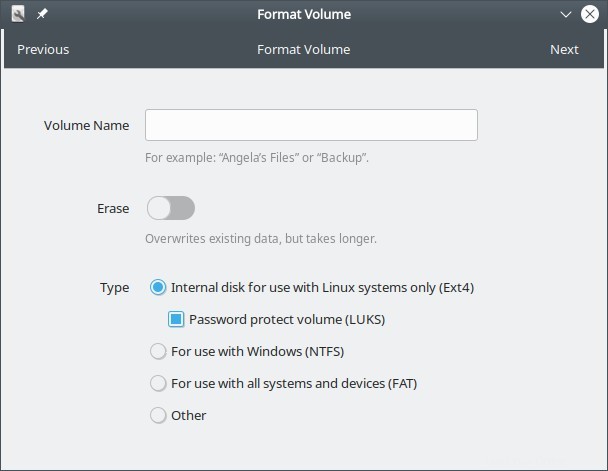

LUKSを使用したGnomeDisksフォーマット

USBドライブを挿入してgnome-disksアプリを起動し、LUKS暗号化を選択してEXT4にフォーマットします。

ただし、この暗号化方法はEXT4ファイルシステムでのみ機能します。

または、cryptsetupなどのコマンドを使用してドライブを暗号化し、同じように使用することもできます。

この記事では、LUKS標準を実装するcryptsetupを使用してUSBペンドライブを暗号化する方法について簡単に説明します。

1。 USBドライブを接続する

USBドライブをシステムに接続しますが、マウントしないでください。実際にマウントされるファイルブラウザ内でクリックしないでください。

ドライブがすでにマウントされている場合は、ドライブを取り外して再度挿入するか、umountコマンドを使用します。

$ umount /dev/sde1

ここで、lsblkコマンドを実行すると、usbドライブデバイスが表示されますが、マウントポイントは表示されません。

$ lsblk NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT loop0 7:0 0 281.6M 1 loop /snap/atom/273 loop1 7:1 0 282.4M 1 loop /snap/atom/275 loop2 7:2 0 138.8M 1 loop /snap/chromium/1514 loop3 7:3 0 99.2M 1 loop /snap/core/10859 loop4 7:4 0 138.8M 1 loop /snap/chromium/1523 loop5 7:5 0 98.4M 1 loop /snap/core/10823 loop6 7:6 0 219M 1 loop /snap/gnome-3-34-1804/66 loop7 7:7 0 55.5M 1 loop /snap/core18/1988 loop8 7:8 0 162.9M 1 loop /snap/gnome-3-28-1804/145 loop9 7:9 0 64.4M 1 loop /snap/gtk-common-themes/1513 loop10 7:10 0 64.8M 1 loop /snap/gtk-common-themes/1514 loop11 7:11 0 140K 1 loop /snap/gtk2-common-themes/13 loop12 7:12 0 944.1M 1 loop /snap/xonotic/64 loop13 7:13 0 61.6M 1 loop /snap/core20/904 loop14 7:14 0 916.7M 1 loop /snap/xonotic/53 loop15 7:15 0 111.3M 1 loop /snap/shutter/27 loop16 7:16 0 55.4M 1 loop /snap/core18/1944 sda 8:0 0 111.8G 0 disk └─sda1 8:1 0 95.4G 0 part / sdb 8:16 0 111.8G 0 disk └─sdb1 8:17 0 95.8G 0 part /media/enlightened/f41b21a7-e8be-48ac-b10d-cad641bf709b sdc 8:32 0 447.1G 0 disk └─sdc1 8:33 0 400G 0 part /media/enlightened/a935afc9-17fd-4de1-8012-137e82662ff01 sdd 8:48 0 465.8G 0 disk └─sdd1 8:49 0 420G 0 part /media/enlightened/757dcceb-3e17-4ca8-9ba1-b0cf68fb0134 sde 8:64 1 28.8G 0 disk └─sde1 8:65 1 28.8G 0 part $

上記の32GBUSBドライブ/dev/sdeのマウント場所は表示されていません。

2。 LUKSのセットアップ

次に、cryptsetupコマンドを実行して、LUKSベースの暗号化をセットアップします

$ sudo cryptsetup luksFormat /dev/sde1 WARNING: Device /dev/sde1 already contains a 'vfat' superblock signature. WARNING! ======== This will overwrite data on /dev/sde1 irrevocably. Are you sure? (Type 'yes' in capital letters): YES Enter passphrase for /dev/sde1: Verify passphrase: $

上記のコマンドでは、/ dev/sde1であるパーティションを指定します。

3。ドライブをフォーマットする

次に、最初に暗号化されたパーティションを開き、仮想デバイスにマップする必要があります。

cryptsetupコマンドでluksOpenオプションを使用します。

$ sudo cryptsetup luksOpen /dev/sde1 myusb Enter passphrase for /dev/sde1: $

次に、mkfs.ext4コマンドを使用してパーティションをフォーマットします

$ sudo mkfs.ext4 /dev/mapper/myusb -L myusb

mke2fs 1.45.6 (20-Mar-2020)

Creating filesystem with 7550352 4k blocks and 1888656 inodes

Filesystem UUID: 4dd22bb7-022b-4175-8526-7776427c1089

Superblock backups stored on blocks:

32768, 98304, 163840, 229376, 294912, 819200, 884736, 1605632, 2654208,

4096000

Allocating group tables: done

Writing inode tables: done

Creating journal (32768 blocks): done

Writing superblocks and filesystem accounting information: done

$ 最後に仮想デバイスを閉じます

$ sudo cryptsetup luksClose myusb

ペンドライブを取り外します。それを挿入して、NautilusやDolphinなどのファイルブラウザから使用します。求められたらパスワードを入力すると、通常のドライブと同じようにアクセスできるようになります。

結論

USBドライブをすばやく簡単に暗号化する方法が必要な場合は、gnome-disksプログラムを使用してUSBドライブをフォーマットおよび暗号化します。数回クリックするだけです。

個人データ、ビジネスデータ、およびその他の機密データをUSBドライブで運ぶときはいつでも、特に旅行中は常に安全であることを確認してください。

データの盗難は想像を絶する問題を引き起こす可能性があり、暗号化によって無料でデータを節約できます。

ご不明な点やフィードバックがございましたら、下のコメント欄でお知らせください。