最近では、Linuxシステムであっても、ほとんどの人がファイルの暗号化を必要としています。私のように、Linuxシステムのセキュリティが強化されているために元々Ubuntuに惹かれていたとしたら、悪い知らせがあります。Linuxはそれ自体の成功の犠牲になっています。近年のユーザー数の大幅な増加により、このようなシステムへの攻撃や盗難は飛躍的に増加しています。

UbuntuのようなLinuxシステムでファイルを暗号化するための非常に簡単な解決策がありました:それはTruecryptと呼ばれていました。 2015年までは、さまざまなレベルのミリタリーグレードの暗号化を提供し、ほとんどのLinuxシステムでうまく機能していました。残念ながら、それ以降は廃止されたため、かなり安全ではなくなりました。

幸い、Truecryptにはいくつかの選択肢があります。 Truecryptの直接の後継者はVeracryptで、Truecryptからソースコードを取得して更新し続けた開発者のグループによって作成されました。

プロジェクトはその後、印象的なスタンドアロンシステムに成長しましたが、現在はその時代を示しています。古いシステム、特にセキュリティを扱うシステムは、脆弱性を導入せずに何度も更新することしかできません。

このため、とりわけ、暗号化ソフトウェアについてはもう少し遠くを探す価値があります。私の選択は墓です。

なぜ墓?

いくつかの点で、Tombは他の暗号化ソフトウェアと非常によく似ています。暗号化されたファイルを専用の「トゥームフォルダ」に保存し、暗号化したファイルをすばやく確認できます。

また、Veracryptと同様の暗号化標準であるAES-256を使用します。この標準は、NSAからMicrosoft、Appleに至るまですべての人に適用されており、利用可能な最も安全な暗号化暗号の1つと見なされています。暗号化に不慣れな場合は、テクノロジーの背景を少し読む価値がありますが、高速で安全な暗号化が必要な場合は、心配しないでください。Tombが提供します。

Tombにはいくつかの大きな違いがあります。 1つ目は、GNU / Linuxシステム専用に開発されており、より広範な暗号化ソフトウェアの互換性の問題の一部を排除していることです。

2つ目は、Tombはオープンソースですが、静的にリンクされたライブラリを利用しているため、ソースコードの監査が困難です。つまり、一部のOSディストリビューターは無料とは見なしていませんが、セキュリティソフトウェアに関しては、これは実際には良いことです。つまり、完全に「無料」のソフトウェアよりもTombがハッキングされる可能性が低いということです。

最後に、ステガノグラフィのようないくつかの高度な機能があります 、これにより、キーファイルを別のファイル内に隠すことができます。 Tombは主にコマンドラインツールですが、初心者がグラフィカルに使用できるGUIインターフェイスgtombも付属しています。

売れた? Tombの使用方法を説明する前に、完全な保護を提供できる暗号化ソフトウェアはないことに注意してください。 Tombは、オンラインコンピューティングをISPから隠したり、クラウドに保存されているファイルを保護したりすることはありません。クラウドストレージを完全に暗号化する場合は、TorブラウザとゼロログVPNを使用して優先ストレージサービスにログインする必要があります。ここにはたくさんのオプションがありますが、Trust Zoneは優れたブラウザであり、Tincは優れたVPNツールです。

とはいえ、Ubuntu 16.04の高速で簡単、安全な暗号化をお探しの場合は、間違いなくTombが最適です。始めましょう。

Ubuntu16.04へのTombのインストール

TombはLinux専用に作成されているため、インストールは非常に簡単です。

数年前、SparkyLinux(それ自体はかなり優れたDebian派生物です)のメンバーがTombを公式リポジトリに追加しました。これらのリポジトリを追加することで、Ubuntuシステムにインストールできます。

これを行うには、ターミナルを開いてリポジトリファイルを追加します:

sudo vi /etc/apt/sources.list.d/sparky-repo.list

次に、ファイルに次の行を追加します。

deb https://sparkylinux.org/repo stable main deb-src https://sparkylinux.org/repo stable main deb https://sparkylinux.org/repo testing main deb-src https://sparkylinux.org/repo testing main

そのファイルを保存して閉じます。

次に、次のいずれかを使用してSparky公開鍵をインストールする必要があります。

sudo apt-get install sparky-keyring

または:

wget -O - https://sparkylinux.org/repo/sparkylinux.gpg.key | sudo apt-key add -

次に、標準コマンドを使用してリポジトリを更新する必要があります:

sudo apt-get update

次に、aptを使用してTombをインストールします:

sudo apt-get install tomb

GUIが必要な場合は、インストールも同様に簡単です。 aptを使用してgtombをインストールするだけです:

sudo apt-get install gtomb

これで完了です。これで、動作するバージョンのTombがインストールされているはずです。使い方を見てみましょう。

Tombは主にコマンドラインツールであるため、最初にこの使用法について説明します。ターミナルの使用に慣れていない場合は、このセクションをスキップして以下を参照してください。

実際、それをスクラッチします。これまでコマンドラインを使用したことがない場合は、Tombは簡単なコマンドを使用し、注意している限り何かを台無しにする可能性がほとんどないため、開始するのに最適な場所です。

墓は実際には、墓地をテーマにした非常に面白いコマンドのセットを使用しています。暗号化された各フォルダは「トゥーム」と呼ばれ、(後で説明しますが)同様のゴシックコマンドを使用して操作できます。

まず、新しい墓を作りましょう。新しい墓の名前とサイズを指定できるので、「Tomb1」を使用して100mbにします。

ルート権限が必要なので、ターミナルを開いて次のように入力(またはコピー)します:

sudo tomb dig -s 100 Tomb1.tomb

これにより、次のような出力が得られます:

tomb . Commanded to dig tomb Tomb1.tomb tomb (*) Creating a new tomb in Tomb1.tomb tomb . Generating Tomb1.tomb of 100MiB 100 blocks (100Mb) written. 100+0 records in 100+0 records out -rw------- 1 Tomb1 Tomb1 100M Jul 4 18:53 Tomb1.tomb tomb (*) Done digging Tomb1 tomb . Your tomb is not yet ready, you need to forge a key and lock it: tomb . tomb forge Tomb1.tomb.key tomb . tomb lock Tomb1.tomb -k Tomb1.tomb.key

出力に役立つように、墓をロックするためのキーファイルを作成する必要があります:

sudo tomb forge Tomb1.tomb.key

この時点で、「アクティブなスワップパーティション」というエラーが発生した場合は、アクティブなスワップパーティションをすべて非アクティブ化する必要があります。

sudo swapoff -a

次に、上記のkeyfileコマンドを実行します。

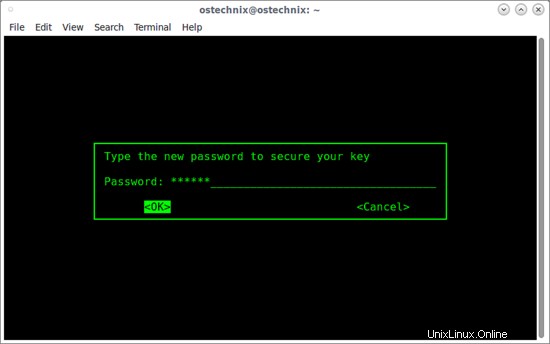

システムの速度によっては、キーファイルの生成に数分かかる場合があります。ただし、完了すると、キーを保護するために新しいパスワードを入力するように求められます。

2回入力すると、新しいキーファイルが作成されます。

次に、新しいキーを使用して墓をロックする必要があります。あなたはこのようにこれを行うことができます:

sudo tomb lock Tomb1.tomb -k Tomb1.tomb.key

パスワードの入力を求められます。これを行うと、次のような出力が得られるはずです:

tomb . Commanded to lock tomb Tomb1.tomb [sudo] Enter password for user Tomb1 to gain superuser privileges tomb . Checking if the tomb is empty (we never step on somebody else's bones). tomb . Fine, this tomb seems empty. tomb . Key is valid. tomb . Locking using cipher: aes-xts-plain64:sha256 tomb . A password is required to use key Tomb1.tomb.key tomb . Password OK. tomb (*) Locking Tomb1.tomb with Tomb1.tomb.key tomb . Formatting Luks mapped device. tomb . Formatting your Tomb with Ext3/Ext4 filesystem. tomb . Done locking Tomb1 using Luks dm-crypt aes-xts-plain64:sha256 tomb (*) Your tomb is ready in Tomb1.tomb and secured with key Tomb1.tomb.key

これですべての設定が完了し、新しい墓の使用を開始できます。

ここでの注意:何をすべきかを示しているだけなので、キーと墓を同じディレクトリ(この場合は$ HOME)に保存しました。これを行うべきではありません。キーを別の場所、できれば誰も見つけられない場所に保管してください。

ただし、墓のロックを解除するために必要なため、保存した場所を覚えておく必要があります。これを行うには、次のように入力します:

sudo tomb open Tomb1.tomb -k path/to/your/Tomb1.tomb.key

パスワードを入力すると、パスワードが入力されます。Tombは次のようなものを生成します:

tomb (*) Success unlocking tomb Tomb1 tomb . Checking filesystem via /dev/loop0 fsck from util-linux 2.27.1 Tomb1: clean, 11/25168 files, 8831/100352 blocks tomb (*) Success opening Tomb1.tomb on /media/Tomb1

次に、ファインダーウィンドウにマウントされた新しい墓が表示されます。

これで、墓からファイルを保存して開くことができますが、そのためにはroot権限が必要になることに注意してください。 。

使用が終了した後で墓をアンマウントするには、次を使用して墓を閉じます。

sudo tomb close

または、開いているすべての墓を強制的に閉じる場合は、次を使用できます:

sudo tomb slam all

GUIを介したTombの使用

コマンドラインの使用に不安がある場合、または単にグラフィカルインターフェイスが必要な場合は、gtombを使用できます。多くのGUIラッパーとは異なり、gtombは非常に簡単に使用できます。

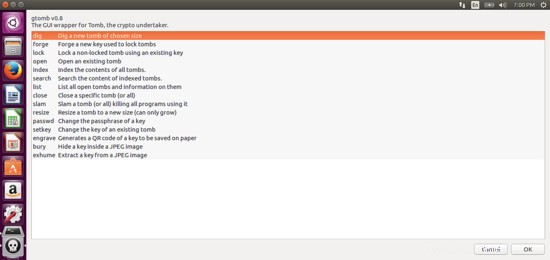

gtombを使用して新しい墓を設定する方法を見てみましょう。まず、メニューからgtombを起動します。おそらく次のようになります:

すべてが一目瞭然ですが、完全を期すために、最初の墓の設置方法を説明します。

開始するには、最初のオプション「dig」をクリックします。 [OK]をクリックして、場所を選択します。

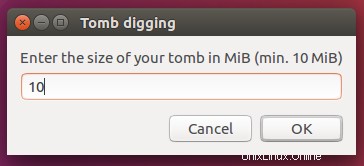

次に、墓のサイズを入力します:

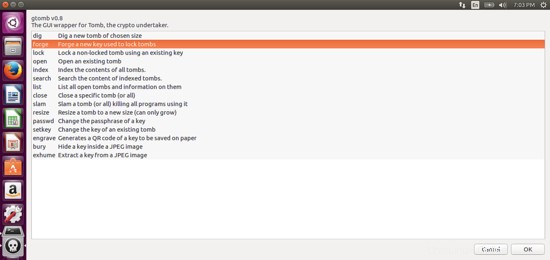

これで新しい墓ができましたが、使用する前に鍵を作成する必要があります。これを行うには、メインメニューから[偽造]をクリックします。

墓からパスコードを2回入力するように求められるので、入力してください。

次に、「ロック」をクリックして、キーを使用して墓をロックします。開くには、[開く]をクリックして、パスコードをもう一度入力します。

上のスクリーンショットからわかるように、gtombの使用は非常に簡単で、問題は発生しません。最も一般的なタスクは数回クリックするだけで実行でき、さらに複雑な場合はコマンドラインを使用できます。

以上です。これで、最初の墓が設置され、準備が整いました。秘密にしておきたいものはすべて墓に保管してください。そうすれば、この情報ははるかに安全になります。

複数のトゥームを同時に使用し、それらのファイルを$ HOMEディレクトリにバインドして、プログラムが混乱しないようにすることができます。

このガイドがあなたが始めるのに役立つことを願っています。墓の使用は、標準のフォルダーを使用するのと同じですが、より複雑なコマンドについては、墓の公式ガイドをいつでも確認できます。