はじめに

s0.d1.small Bare Metal Cloudサーバーインスタンスは、さまざまなワークロードに適した、手頃な価格のシングルCPUの汎用インスタンスです。考えられるユースケースの1つは、ファイアウォールの設定に使用することです。 不要なネットワークトラフィックに対するバリアを作成します。

このチュートリアルでは、s0.d1.smallBMCサーバーインスタンスにファイアウォールを設定する方法を示します。

前提条件

- ベアメタルクラウド(BMC)ポータルアカウント。

- 管理者権限を持つコマンドライン/ターミナルへのアクセス。

s0.d1.small BMCインスタンスにファイアウォールを設定するにはどうすればよいですか?

以下に概説する手順に従って、ベアメタルクラウドサーバーインスタンスにファイアウォールを設定します。

ステップ1:s0.d1.smallBMCインスタンスをデプロイする

1.phoenixNAPクレデンシャルを使用してBMCポータルにログインします。新規クライアントの場合は、ベアメタルクラウドアカウントを作成してください。

2.チュートリアルで概説されている手順に従って、新しいベアメタルクラウドサーバーをデプロイし、サーバーを数分で稼働させます。

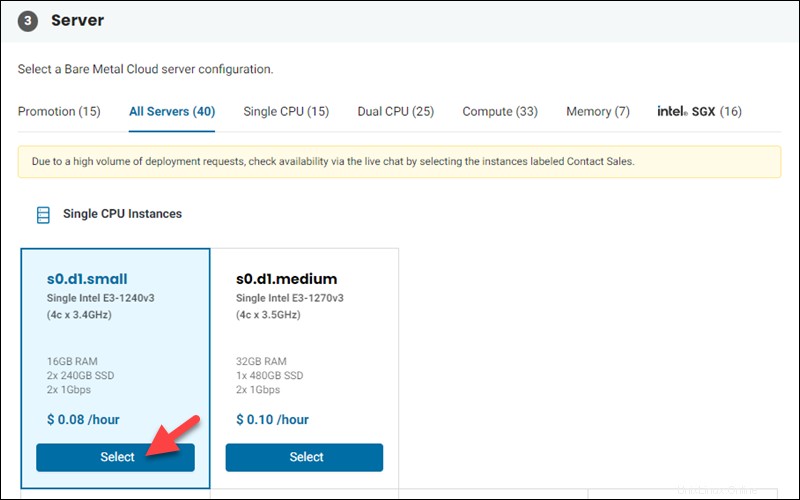

- 選択をクリックします ボタンをクリックしてs0.d1.smallインスタンスを選択します サーバー構成ステップで。

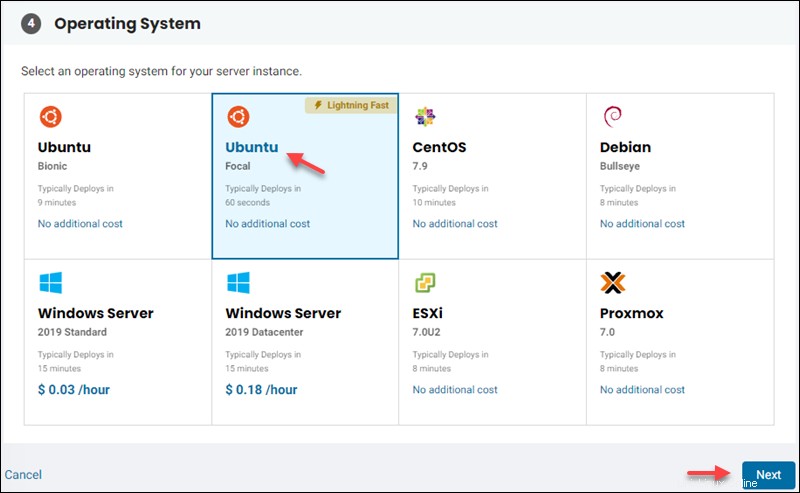

- OSを選択 サーバーが必要な場合は、[次へ]をクリックします。 Ubuntu Focalを選択しました このチュートリアルは無料でオープンソースであり、約60秒でデプロイされるためです。

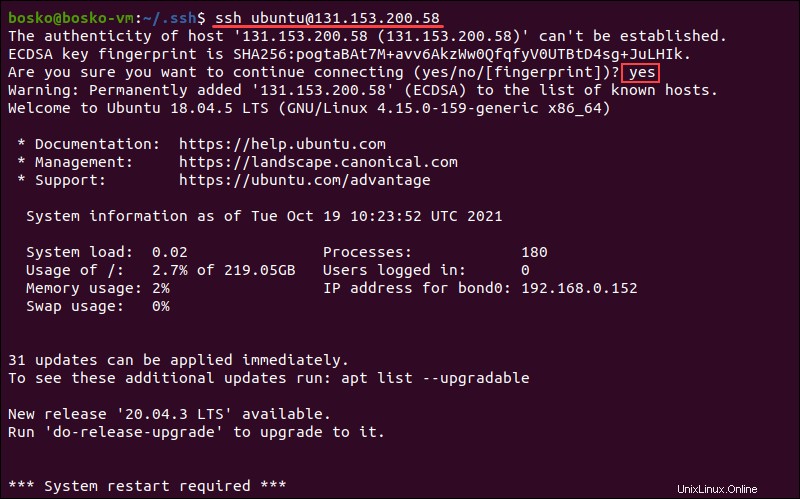

3. SSHを使用して新しいBMCサーバーに接続し、ファイアウォールを設定します。

割り当てられたパブリックIPアドレスを使用してSSH経由でサーバーに接続します:

ssh [email protected][your public IP]

ステップ2:ファイアウォールをインストールする

サーバーをデプロイして接続した後、ベアメタルクラウドサーバーにファイアウォールをインストールします。好みに応じて、UFWやiptablesなどのいくつかの異なるファイアウォールソリューションを使用できます。

このチュートリアルでは、 iptablesを使用します ほとんどのLinuxディストリビューションにプリインストールされており、さまざまな詳細設定を提供するファイアウォール。

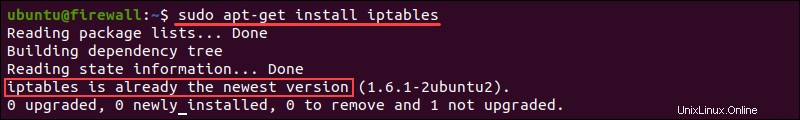

install を実行できます ファイアウォールがインストールされていることを確認するコマンド:

sudo apt-get install iptables

このBMCサーバーにはすでにiptablesがインストールされているため、出力にはバージョンが表示されます。

ステップ3:ファイアウォールを設定する

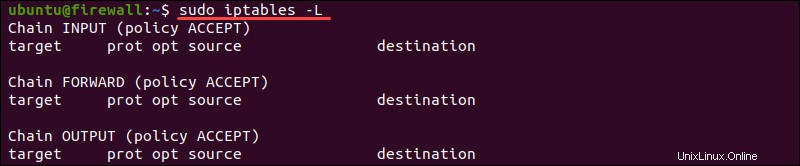

iptablesをインストールした後、ルールを定義 ファイアウォールがネットワークセキュリティを向上させるために。究極のiptablesチュートリアルでは、各ルールを設定してチェーンに追加する方法について説明しています。ルールを定義する前に、すべてのチェーンが ACCEPTに設定されます 。その結果、どのパケットもフィルタリングされずに通過する可能性があります。

次のコマンドを実行して、サーバー上の現在のルールセットを表示します。

sudo iptables -L

以下の手順は、いくつかの基本的なファイアウォールルールを定義し、それらをチェーンに追加する方法を示しています。

1.ルールの定義

iptablesでルールを定義すると、それをチェーンに追加することになります。新しいルールを定義するための構文は次のとおりです。

sudo iptables -A [option]利用可能なオプションは次のとおりです。

-

-i(インターフェース )-トラフィックをフィルタリングするネットワークインターフェースを指定します(例: eth0 、 lo 、 ppp0 など)。 -

-p(プロトコル )-フィルタリングするネットワークプロトコルを指定します(例: TCP、UDP、ICMP、ICMPv6 など)。allを指定する すべてのプロトコルを選択します。 -

-s(ソース )-着信トラフィックのアドレス、ホスト名、またはIPアドレスを指定します。 -

--dport(宛先ポート )-宛先プロトコルのポート番号を定義します(22SSH の場合 、443HTTPSの場合 など)。 -

-j(ターゲット )-ターゲット名を指定します-ACCEPT、DROP、RETURN新しいルールを作成するたび。

すべてのオプションを使用するには、次の順序が必要です。

sudo iptables -A [chain] -i [interface] -p [protocol (tcp/udp) ] -s [source] --dport [port number] -j [target]次の例では、SSH接続を通常どおり機能させ、接続を受け入れるようにiptablesに指示しています。

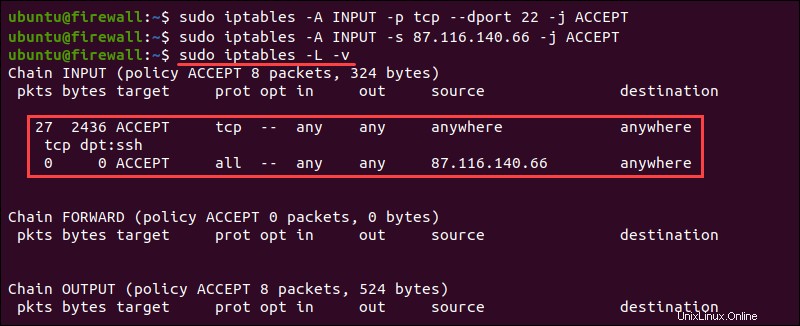

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPTiptables ファイアウォールでは、IPアドレスまたはIPアドレスの範囲に基づいて接続をフィルタリングすることもできます。たとえば、次のコマンドを実行すると、指定したIPアドレスからの接続を受け入れるようにiptablesに指示します。

sudo iptables -A INPUT -s 87.116.140.66 -j ACCEPT次のコマンドを実行して、ルールが追加されているかどうかを確認できます。

sudo iptables -L -v

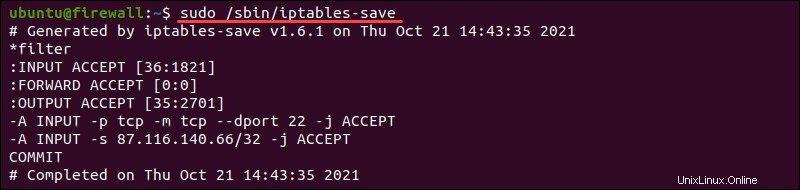

2.変更を保存

再起動後にiptablesルールが失われないようにするには、次のコマンドを実行して変更を保存してください。

sudo /sbin/iptables-save

出力にはルールが一覧表示され、保存されます。

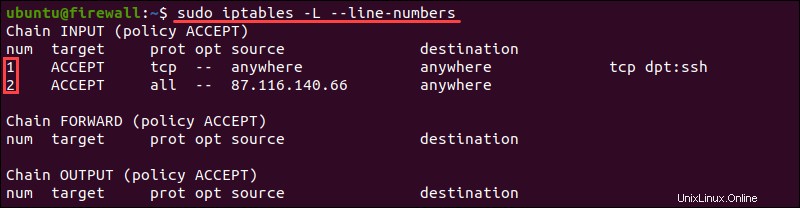

3.ルールの削除

最初からやり直して新しいルールを定義する場合は、 -Fを使用します (フラッシュ)オプション:

sudo iptables -F特定のルールを削除するには、その行番号を指定する必要があります。次を実行して、すべてのルール行番号を表示します:

sudo iptables -L --line-numbers

出力には、すべてのルールが一覧表示され、それらの行番号が示されます。これで、次の構文を使用して特定のルールを削除できます。

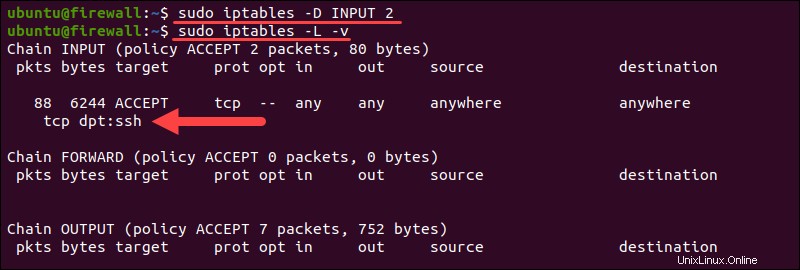

sudo iptables -D INPUT [rule line number]例:

出力は、ルール番号2を削除するようにiptablesに指示した後、ルール番号1のみが残っていることを示しています。

s0.d1.smallBMCインスタンスにファイアウォールを設定する理由

s0.d1.smallBMCインスタンスにファイアウォールを設定することにはいくつかの利点があります。

- 低コスト 。小さなBMCインスタンスのコストは1時間あたりわずか0.10ドルで、ファイアウォールを含むさまざまなワークロードに最適です。さらに、s0 BMCサーバーはロードバランサーとしても機能し、複数のサーバーにトラフィックを分散します。

- 安全 。ネットワークセキュリティの向上はあらゆるビジネスにとって不可欠であり、小さなs0 BMCインスタンスは、ファイアウォールを設定してネットワークインフラストラクチャのセキュリティを強化するのに最適です。各BMCサーバーインスタンスには、無料の20GbpsDDoS保護も付属しています。

- 自動化 。 20の事前構成および微調整されたインスタンスを使用すると、数回クリックするだけでサーバーを稼働させることができます。ファイアウォールの設定を数分で完了すると、ネットワーク攻撃から安全になっているビジネスに集中できます。