Jelastic Cloud で作成されたすべての仮想環境は、デフォルトのファイアウォール構成でセットアップされており、既に運用されアクティブになっています。

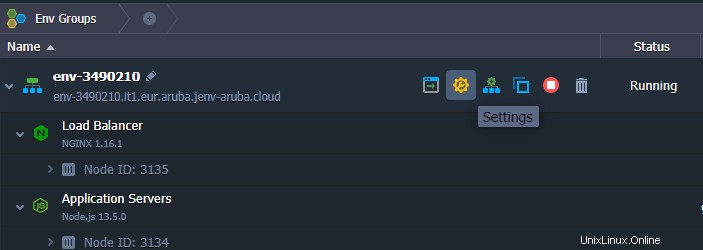

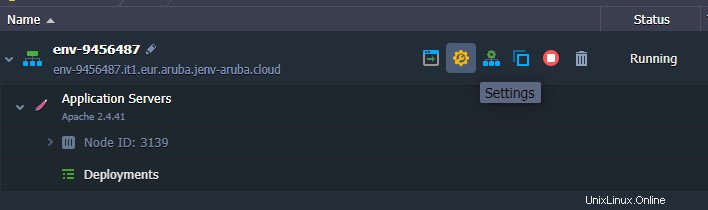

ファイアウォールの状態を確認するには、「環境」の横にある「設定」ボタンをクリックしてください。

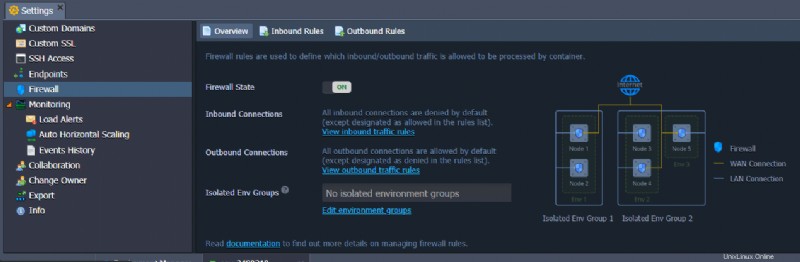

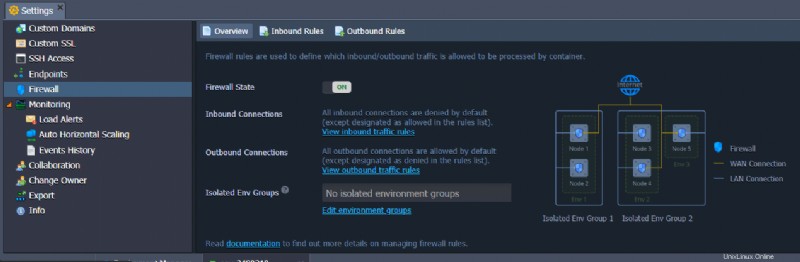

「設定」パネルに入ると、ファイアウォールの設定を確認できる「ファイアウォール」項目が表示されます。

内部の項目を詳しく見てみましょう:

- ファイアウォールの状態:ステータスを有効または無効にできます。

- 受信接続:Web サービスやデータベースなど、環境へのすべての受信接続を管理します。

- 送信接続:外部データベースへの接続など、すべての送信接続を管理します。

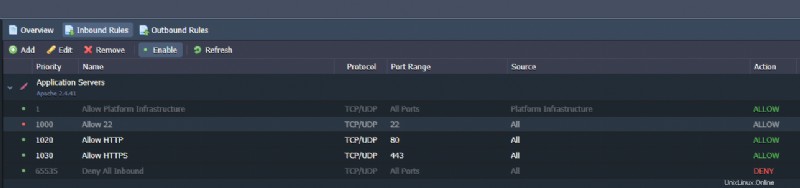

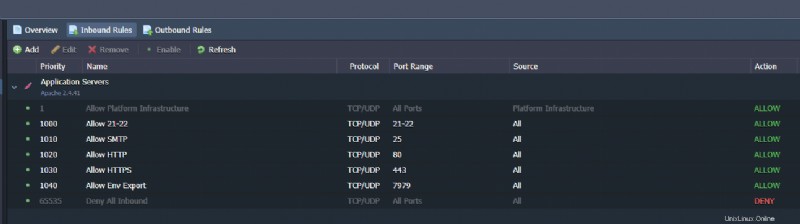

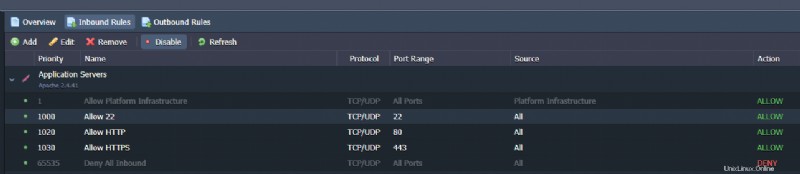

「Inbound Rules」項目では、着信接続のルールを構成できます。灰色の最初と最後のアイテムはシステム ルールを表し、変更できません。 1 つ目は Jelastic インフラストラクチャ全体とそのコンテナが環境にアクセスできるようにし、最後のアイテムは上記のルールで指定されたもの以外のすべてのトラフィックをブロックします。

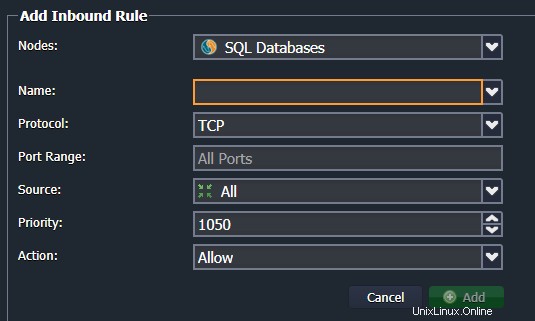

ファイアウォールへの新しいルールの追加

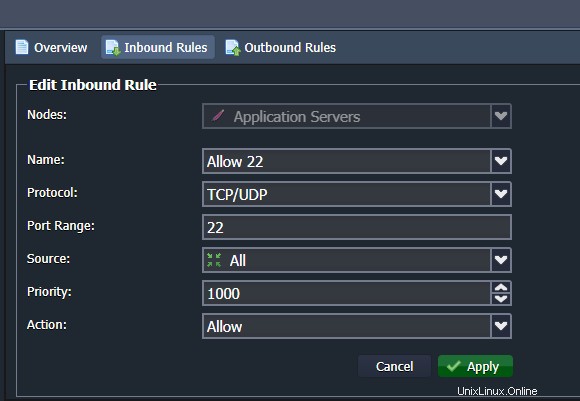

[追加] ボタンをクリックすると、ファイアウォール内に新しいルールを挿入できます:

新しいルールを追加するために必要なフィールドは次のとおりです:

- 名前:ルールのリストに表示される名前;

- プロトコル:フィルタリングするプロトコルのタイプ (TCP / UDP / 両方);

- ポート範囲:対象となるドアまたはドアのセット。たとえば、ポート 50 から 100 までをフィルタリングするには、「80」または「50-100」と入力します (このフィールドを空白のままにすると、ルールはすべてのポートに適用されます);

- ソース:フィルタリングするソース。たとえば、一連の IP アドレスまたはネットワーク インターフェース;

- 優先度:ルールが実行される順序。

- アクション:上記のフィルターが接続を許可 (Allow) または拒否 (Deny) する必要がある場合

Web サービス用のファイアウォールの構成

このセクションでは、例として Apache ベースの構成を使用して、基本的な Web サービスのファイアウォール構成を最適化する方法を示します。

環境から [設定] ボタンをクリックします:

設定画面から、ファイアウォール / インバウンド ルールの設定を開きます:

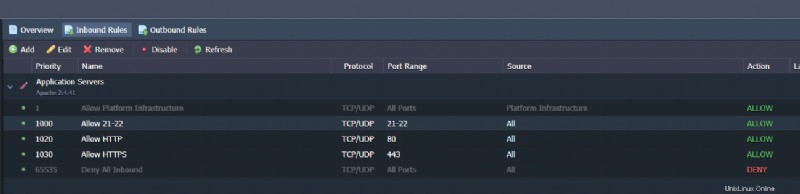

デフォルトで設定されているルールの一部は、単純な Web サービスが正しく機能するために必要ではありません。したがって、「SMTP」と「Env Export を許可」を削除して続行します。

この時点で、シナリオは次のようになります:

FTP サービスを使用しない場合は、ルール「21-22」の編集画面を開いて、次のようにフィールドを変更します。

このようにして、FTP サービスへのアクセスがなくなり、アクティブな SSH 接続だけが残ります。最後に、[適用] ボタンを使用して変更を適用します。

ファイアウォール ルールの無効化

場合によっては、ルールを完全に削除するのではなく、一時的にのみ無効にして、必要なときに再度有効にできるようにすることをお勧めします。

たとえば、クラウド サーバーに対するブルート フォース攻撃の可能性を回避するために、前の段落で変更された SSH ルールは一時的にのみ無効にすることができます。

無効にするルールを選択し、[無効にする] ボタンを使用して変更を適用します。

ルールを再度有効にして SSH アクセスを許可するには、[有効にする] ボタンを使用します。