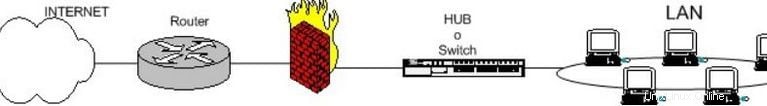

Iptablesは、Linuxのnetfilterフレームワークに含まれている優れたファイアウォールです。 ファイアウォール は、事前に定義されたセキュリティルールに基づいて着信および発信ネットワークトラフィックを監視および制御するネットワークセキュリティシステムです。

iptablesを手動で構成することは、初心者にとっては困難です。幸い、fwbuilder、bastille、ufwなど、支援に利用できる多くの構成ツールがあります。

最初のコンセプト: パケット :データの流れを表す論理コンテナ

プロトコル :ネットワークデバイスが

ポートによって動作する言語と一連のルール :特定のプロトコルを表す数値指定

Iptablesのルール:

- MANGLE

- パケットを変更するためのルール

- NAT(ネットワークアドレス変換)

- 事前設定

- 後置

- フィルター

- 入力

- 出力

- 転送

iptablesルールは、特定のプロトコルのパケットを管理します。たとえば、インターネット接続を拒否したい場合は、iptablesがそれを実行できます。

Iptablesの構成

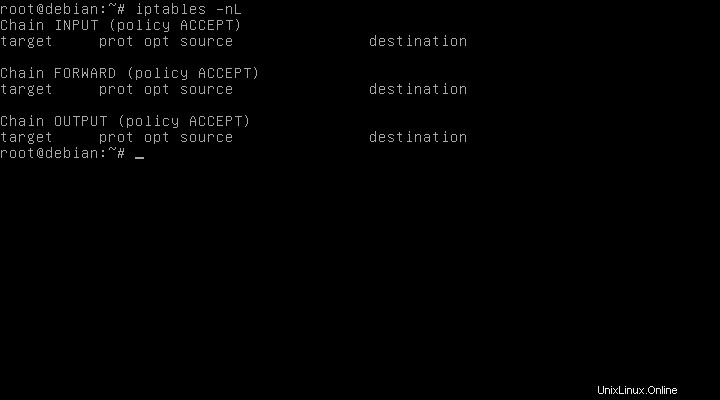

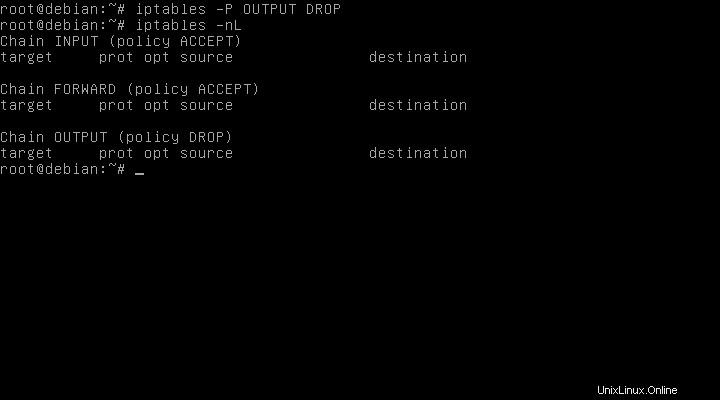

すでに構成されているルールを確認します。

# iptables -L

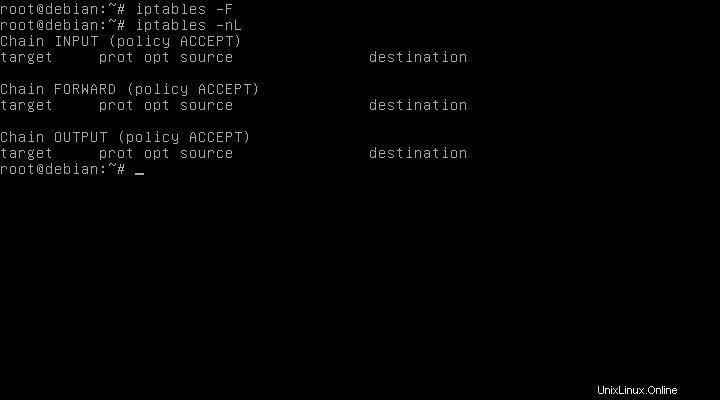

これにより、誰でもどこからでも何にでもアクセスできます。 iptablesのルールを削除します#iptables -F

ポリシー

a. ACCEPT Allow the traffic

b. DROP Deny the traffic

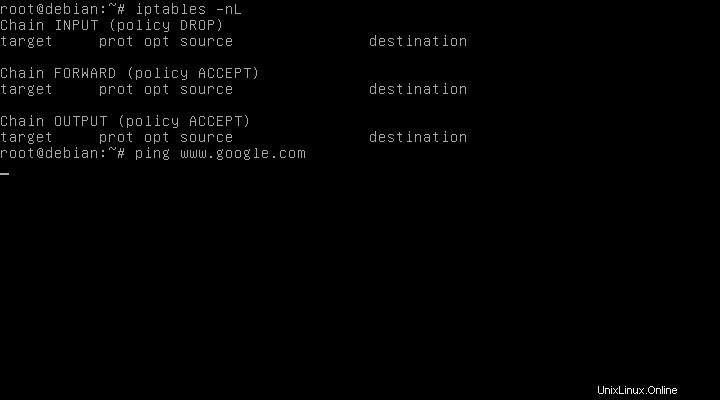

例:INPUTのデフォルトポリシーがDROPの場合、ファイアウォールはすべてのインターネットトラフィックを拒否します。

ポリシーを変更する場合は、次のコマンドを使用して変更できます:

iptables -P CHAIN POLITICS

システムの保護:ルール

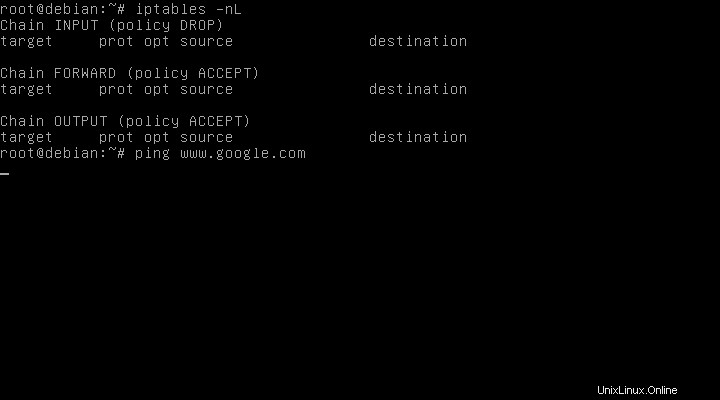

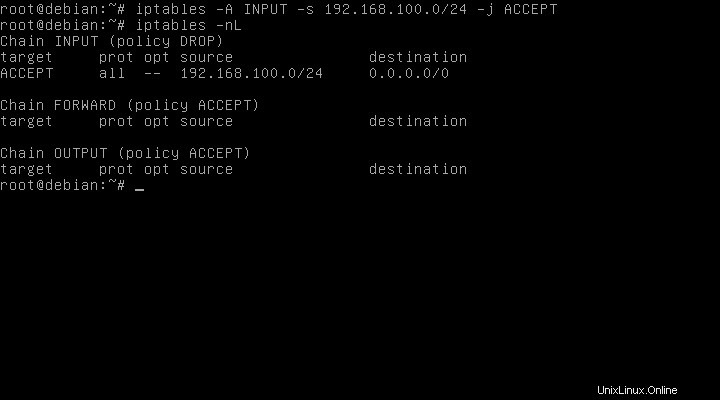

INPUTをDROPに設定する

LANからのパケットを許可します(まず、「ifconfig」コマンドを使用してローカルIPアドレスを知っている必要があります)。

# iptables -A INPUT -s 192.168.100.0/24 -j ACCEPT

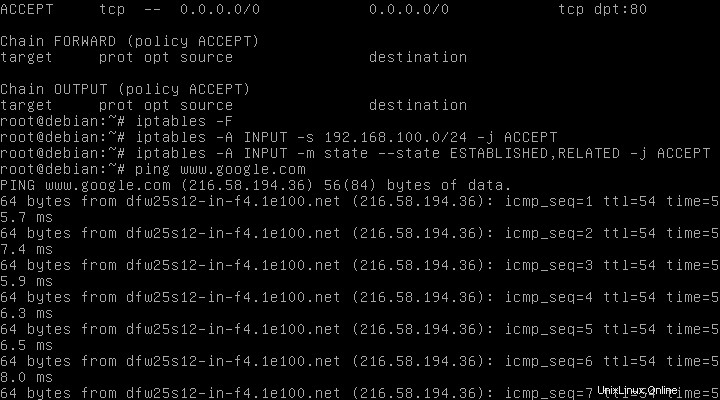

インターネットトラフィックを許可する

# iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

すべてのアウトバウンドトラフィックを許可する

# iptables -A OUTPUT -j ACCEPT

どこからでもHTTPおよびHTTPS接続を許可する(Webサイトの通常のポート

# iptables -A INPUT -p tcp --dport 80 -j ACCEPT # iptables -A INPUT -p tcp --dport 443 -j ACCEPT

SSH接続を許可します。 –dport番号は/ etc / ssh / sshd_confiと同じです。

# iptables -A INPUT -p tcp -m state --state NEW --dport 22 -j ACCEPT

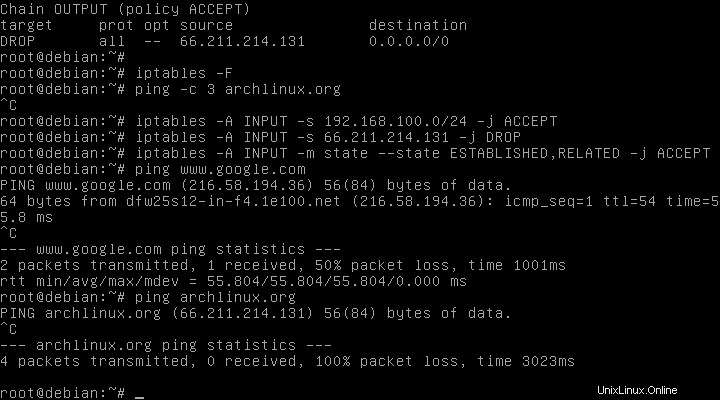

iptablesでIPアドレスをブロックする

INPUTの政治はDROPでなければなりません

対応するIPアドレス(archlinux.org ip)のトラフィックをドロップする新しいルールを追加します

# iptables -A INPUT -s 66.211.214.131 -j DROP

残りのインターネットトラフィックを許可する新しいルールを追加します(トラフィックをドロップするすべてのルールは、このルールの前に作成する必要があります

# iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

一般的なiptablesオプション:

| -A | 追加、このオプションは新しいルールを追加することです |

| -私 | 新しいルールを挿入 |

| -D | ルールを削除する |

| -R | ルールの位置を変更する |

| -L | ルールを一覧表示する |

| -L –行番号 | 各ルールの位置番号を表示する |

| -F | すべてのルールを削除する |

| -Fチェーン | 特定のチェーンのルールを削除する |

| -N CHAIN_NAME | 新しいチェーンを作成する |

| -Xチェーン | チェーンを削除する |

| -P | 政治を変える |

| iptables -A CHAIN -s | 送信元(IPアドレス)を指定してください |

| iptables -A CHAIN -p | プロトコルを指定してください |

| iptables -A CHAIN -p tcp –dport | ポートを指定 |

| iptables-ACHAIN…-j | 特定のルールの政治を決定する |

Iptablesには多くの可能性がありますが、これは基本的なチュートリアルです。iptablesの詳細については、次のリンクをたどることができます:http://netfilter.org/documentation/

https://wiki.debian.org/iptables

https://wiki.archlinux.org/index.php/Iptables

http://www.faqs.org/docs/linux_network/x-087-2-firewall.future.html