はじめに

ファイアウォールは、インターネットにアクセスできるすべてのネットワークの重要な部分になっています。ファイアウォールがなければ、誰でもネットワークやサーバーにアクセスして悪意のあるソフトウェアに感染する可能性があります。適切に構成されたファイアウォールは、ローカルネットワークでの望ましくないネットワーク通信を大幅に減らすことができます。

この記事では、ファイアウォールMMCとWindowsPowerShellを使用してファイアウォールルールを作成する方法について説明します。 。 Windows Server 2012を使用していますが、この手順は他のバージョンのWindowsにも適用されますが、わずかな違いがあります。

ファイアウォールとは何ですか?

ファイアウォールは、データパケットのフローを制御するハードウェアまたはソフトウェアの一部であり、最新のコンピューターシステムでは重要です。物理ファイアウォールが火災が1つのエリアから別のエリアに広がるのを防ぐのと同じように、プライベートネットワークとデバイスをパブリックネットワークからの悪意のあるアクションから保護します。ファイアウォールは、実装されたファイアウォールルールに従ってネットワークトラフィックを制御する防御メカニズムとして機能します。

ファイアウォールの背後にあるコンピューターは、データがすべてのフィルターを通過するまでデータを受信できません。これにより、セキュリティが大幅に強化され、プライベートネットワークへの不正アクセスのリスクが軽減されます。適切なファイアウォール構成は、システムに重要なセキュリティレイヤーを提供し、ハッキング攻撃が成功するリスクを低減します。ファイアウォールは多くのタスクを実行できます:

- 不要な着信または発信トラフィックをブロックするバリアを作成して、コンピュータ上のデータを保護します。

- 他のコンピューターからの接続要求がある場合は通知します。

- 後で検査するためにアクティビティをログに記録し、アプリケーションが別のコンピューターに接続しようとした場合に警告します。

WindowsServerファイアウォールのしくみ

名前が示すように、ファイアウォールはローカルデバイスと外部ネットワークの間のバリアのように機能します。インターネットを介してコンピュータまたはサーバーに接続要求を送信すると、ハッカーはその接続を中断し、プライベートネットワークへのアクセスを試みる可能性があります。ファイアウォールが設定されていると、ファイアウォールルールに一致するネットワークトラフィックのみが通過できます。

ファイアウォール設定で定義したファイアウォールルールのセットは、フラグが立てられた情報についてすべてのパケットを確認します。ファイアウォールを最大限に活用するには、不要な接続を回避するために、インバウンドルールとアウトバウンドルールの両方を正確に定義する必要があります。

たとえば、TCPポート80などの特定のポートを介して通信されるデータがファイアウォールを通過できることを定義するインバウンドルールを設定できます。つまり、ファイアウォールが他のポートに向かうパケットを検出すると、ファイアウォールはそれをドロップし、データは意図した宛先に到達しません。

セキュリティが強化されたWindowsファイアウォールサーバー2012

セキュリティが強化されたWindowsファイアウォールは、すべてのWindowsファイアウォール構成を格納する管理コンソールです。 Windowsファイアウォールは、事実上すべての現在のWindowsオペレーティングシステムに組み込まれているホストベースのファイアウォールソリューションです。

セキュリティが強化されたWindowsファイアウォールは、ローカルマシンのトラフィックフローを制御するルールを適用することにより、より安全なインバウンドおよびアウトバウンドネットワーク通信を提供します。使用可能なファイアウォールプロファイルは3つあります:

- ドメイン 。コンピュータが企業ネットワークに接続するときに使用されます。これは、デバイスがドメインコントローラーを検出できるネットワークです。

- プライベート 。このプロファイルは、自宅やオフィスなどのプライベートネットワークに接続するコンピューターに使用します。プライベートネットワークでは、ユーザーは常にデバイスの背後にいて、インターネットに直接さらされることはありません。

- 公開 。このプロファイルは、コンピューターが図書館、空港、その他の公共のホットスポットなどの公共ネットワークに接続するときに使用されます。これらのネットワークは最も安全性が低いため、ファイアウォール構成はこのプロファイルに対して最も制限的である必要があります。

高度なセキュリティを備えたWindowsServerファイアウォールを使用する利点は数多くあります。

- すぐに使用できます 。パーソナルMicrosoftWindowsオペレーティングシステムとServerエディションがプリインストールされています。また、デフォルトでアクティブになっており、最初の起動からオペレーティングシステムを保護します。

- 特別なライセンスは必要ありません または追加のハードウェア。 Windowsオペレーティングシステムのコピーを入手したら、追加費用はかかりません。

- 柔軟性が高い 。ファイアウォールサービスに多くの高度な機能とさまざまなレベルの制御を提供します。

Windowsファイアウォールとセキュリティが強化されたWindowsファイアウォールの違いは何ですか?

この2つの違いは、エンドユーザーが利用できる機能のレベル、つまりインターフェイス自体です。どちらも同じファイアウォールサービスです。 Windowsファイアウォールは使いやすく、より消費者に優しいものです。コントロールパネルにあり、基本的なファイアウォール構成を実行できます。

セキュリティが強化されたWindowsファイアウォールは、デフォルトのファイアウォールプロファイルだけでなく、インバウンドルールとアウトバウンドルールをきめ細かく制御します。 Microsoft管理コンソール(MMC)またはWindows PowerShellを使用して、すべての高度なファイアウォール構成を変更できます。

高度なセキュリティコンソールを使用してWindowsファイアウォールを起動する方法

いくつかの異なる方法で、セキュリティが強化されたコンソールを備えたWindowsファイアウォールにアクセスできます。どちらの方法を選択しても、WindowsファイアウォールMMCが開き、すべてのプロファイルに対してさらにファイアウォールを構成できます。

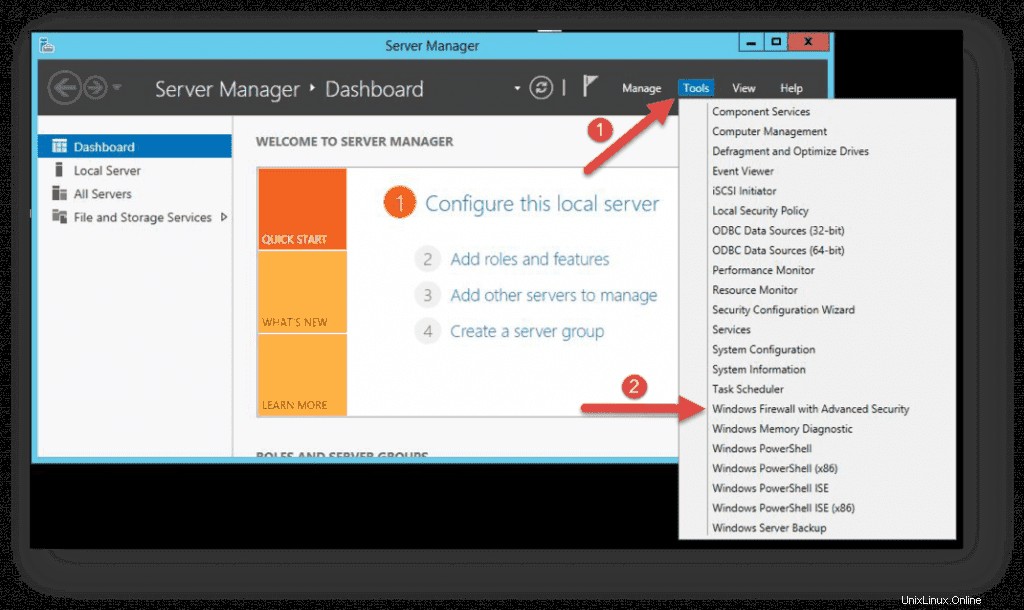

- サーバーマネージャーを使用する ファイアウォールMMCにアクセスします。ウィンドウが開いたら、ツールに移動します 右上にあるセキュリティが強化されたWindowsファイアウォールを見つけます リストの一番下にあるオプション。

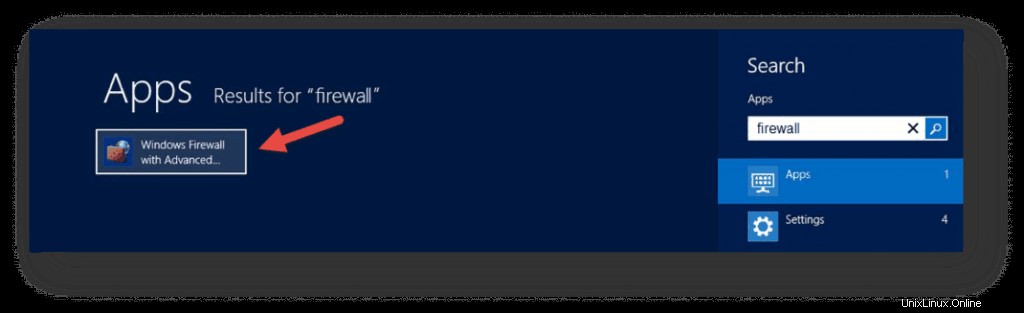

- 開始を開きます メニュー(キーボードのWindowsキーを使用)を選択し、「ファイアウォール」と入力します。 セキュリティが強化されたWindowsファイアウォールが表示されます。 アイコンが検索結果の1つとして表示されます。

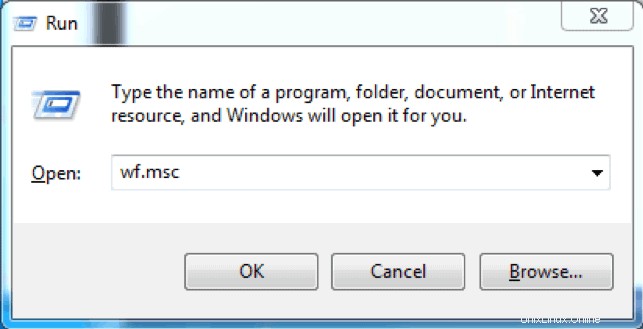

- 実行を使用します セキュリティが強化されたWindowsファイアウォールを起動するボックス 。 Win + Rを押します キー、 mscと入力します Enterキーを押して、コンソールをロードします。コマンドプロンプトまたはWindowsPowerShellを使用してこのコマンドを実行することもできます。

Windowsファイアウォールの構成

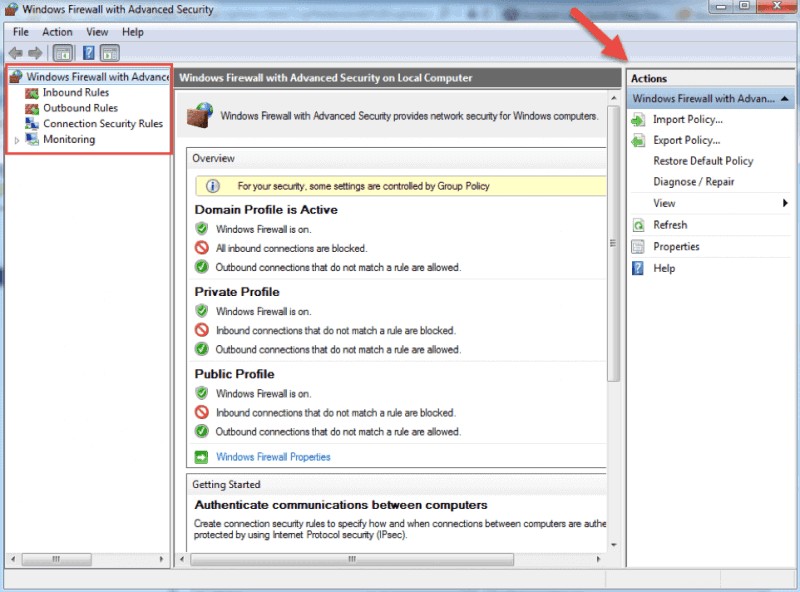

これで、セキュリティが強化されたWindowsファイアウォールコンソールが開いたので、中央に3つのファイアウォールプロファイルの概要が表示されます。デフォルトの構成では、発信トラフィックを許可し、着信トラフィックを制限します。

ウィンドウの左側にあるメニューからオプションを選択すると、中央のセクションにその詳細が表示されます。右側のメニューには、以前に選択したオプションで使用可能なアクションが表示されます。

高度なセキュリティコンソールを備えたWindowsファイアウォールを使用すると、インバウンドルールとアウトバウンドルール、およびインターネットプロトコルセキュリティ(IPSec)接続を構成できます。 [監視]タブでは、そのサーバーのアクティブなファイアウォールルールと接続セキュリティルールを表示できます。

ファイアウォールルール

Windowsファイアウォールルールを使用すると、特定の着信または発信ネットワーク接続を許可するかブロックするかを指定できます。個々のインバウンドまたはアウトバウンドルールごとに、複数のパラメータと設定から選択できます。これには、ルールが適用されるプログラム、TCPまたはUDPポート、プロトコル、サービス、またはプロファイルの選択が含まれます。

セキュリティが強化されたWindowsファイアウォールを使用してインバウンドルールとアウトバウンドルールを作成する場合も、手順は同じです。インバウンドルールを作成するための手順をリストします。アウトバウンドルールを作成する場合は、同じ順序でそれらを実行できます。

インバウンドルールの作成方法

好みの方法を使用して、セキュリティが強化されたMMCを使用してWindowsファイアウォールを起動します。コンソールを定期的に使用する場合は、ショートカットをスタートメニューに固定することをお勧めします。

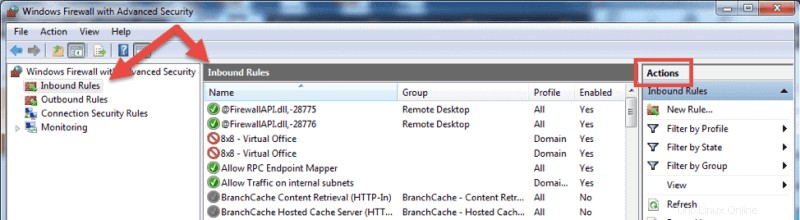

- ホーム画面で、インバウンドルールを選択します コンソールの中央のセクションにすべてのインバウンドルールが表示され、右側のペインに使用可能なアクションが表示されます。利用可能な選択肢を使用して、リストをフィルタリングできます。

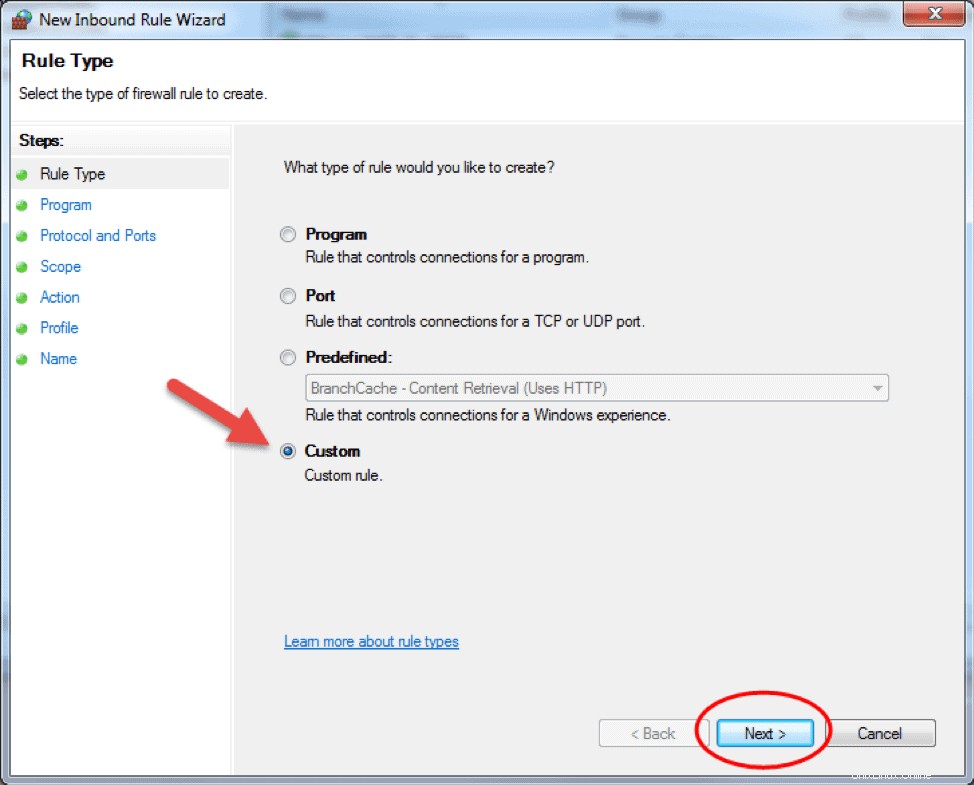

- 新しいルールをクリックします… 新しいインバウンドルールウィザードを開始します。ウィザードでは、作成するルールのタイプを選択できます。 4つのタイプから1つを選択できます。

- このルールは、ユーザー定義プログラムの接続を許可またはブロックします。実行可能(* .exe)ファイルへのパスを選択できます。プログラム固有の設定を挿入する必要はありません。

- ポート設定に基づくルールを使用すると、使用するTCPまたはUDPポート番号に応じて接続を許可またはブロックできます。このファイアウォールルールに適用する複数のポートを指定できます。

- このルールには、最も一般的なWindowsプログラムとサービスのリストが含まれています。いずれかを選択して、接続を許可またはブロックできます。

- カスタム。 これは、ウィザードで最も柔軟なルールです。これにより、以前のオプションでは提供されなかった構成を使用して、カスタマイズされたルールを作成できます。ほとんどの設定をカバーしているので、このルールの手順をリストします。

- カスタムをクリックします 次へをクリックします 続行します。

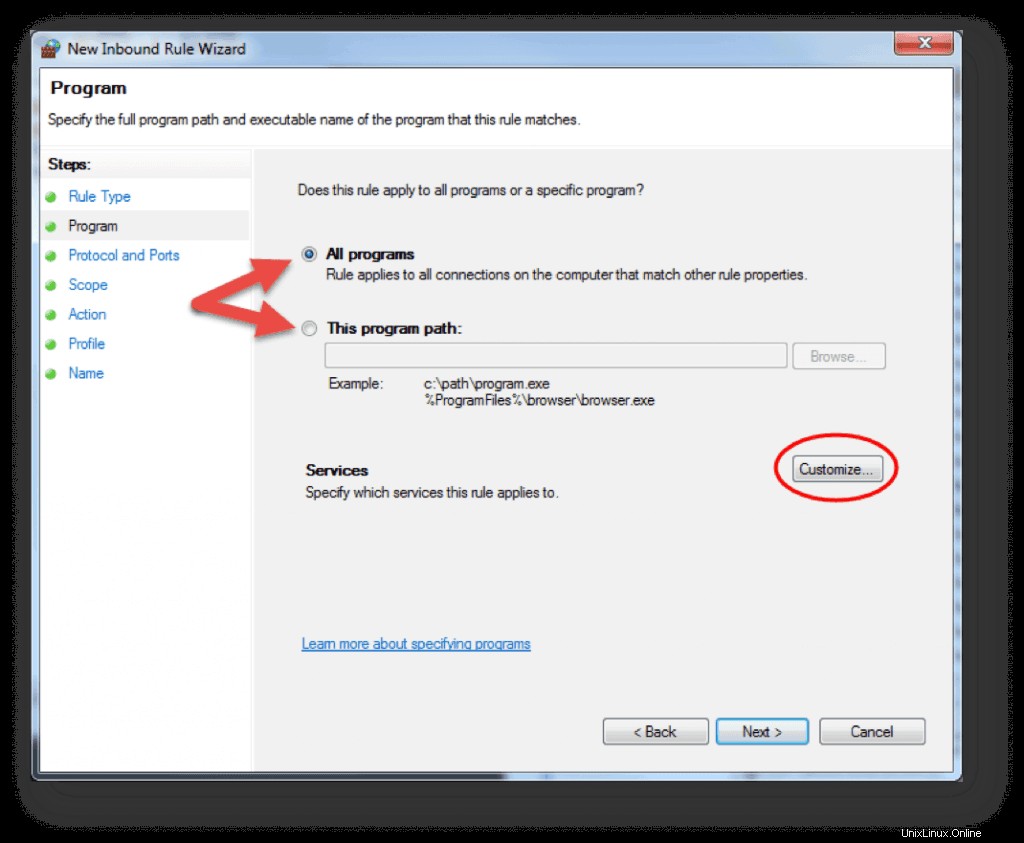

- ルールをすべてのプログラムの接続に適用するか、ローカルマシン上の特定のプログラムに適用するかを選択し、[次へ]をクリックします。 [カスタマイズ...]をクリックして、選択したプログラムのプロセスの追加設定を選択できます。

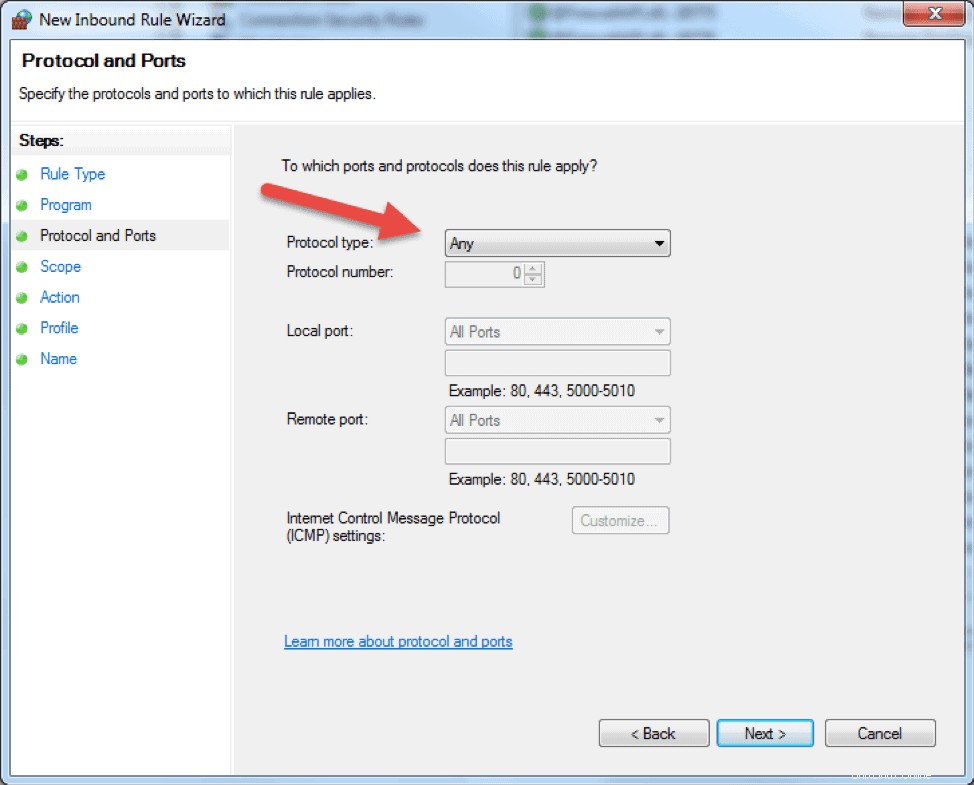

- 次の手順では、このファイアウォールルールがフィルタリングするトラフィックのプロトコルとポートを指定できます。プロトコルタイプを選択して設定を構成したら、[次へ]をクリックします。

- プロトコルタイプ。 バーをクリックして、ドロップダウンリストからプロトコルを選択します。いつでも[カスタム]を選択して、ポート番号を手動で構成できます。 TCPまたはUDPを選択する場合は、ローカルポートとリモートポートを指定する必要があります。

- プロトコル番号。 このフィールドは、プロトコルタイプを選択すると自動的に入力され、変更することはできません。独自のポートを挿入するには、[プロトコルタイプ]ドロップダウンメニューで[カスタム]を選択します。

- ローカルポート。 これは、このルールを作成しているローカルマシンのポートを表します。 [プロトコルタイプ]ドロップダウンで[TCP]または[UDP]を選択すると、このセクションが編集可能になります。ドロップダウンボックスからオプションの1つを選択します。 RPCエンドポイントマッパーとRPCダイナミックポートはTCPインバウンドルールでのみ使用可能であり、IPHTTPSはTCPでのみ使用可能であることに注意してください。エッジトラバーサルは、UDPインバウンドルールで使用できます。

- リモートポート。 これは、ローカルマシンとの接続を確立しようとしているリモートマシンのポートです。 [プロトコルタイプ]ドロップダウンで[TCP]または[UDP]を選択すると、このセクションが編集可能になります。ドロップダウンボックスからオプションの1つを選択します。 RPCエンドポイントマッパーとRPCダイナミックポートはTCPインバウンドルールでのみ使用可能であり、IPHTTPSはTCPでのみ使用可能であることに注意してください。エッジトラバーサルは、UDPインバウンドルールで使用できます。

- インターネット制御メッセージプロトコル(ICMP)の設定。 [プロトコルの種類]ドロップダウンリストでICMPv4またはICMPv6を選択すると、ICMP設定をカスタマイズできます。

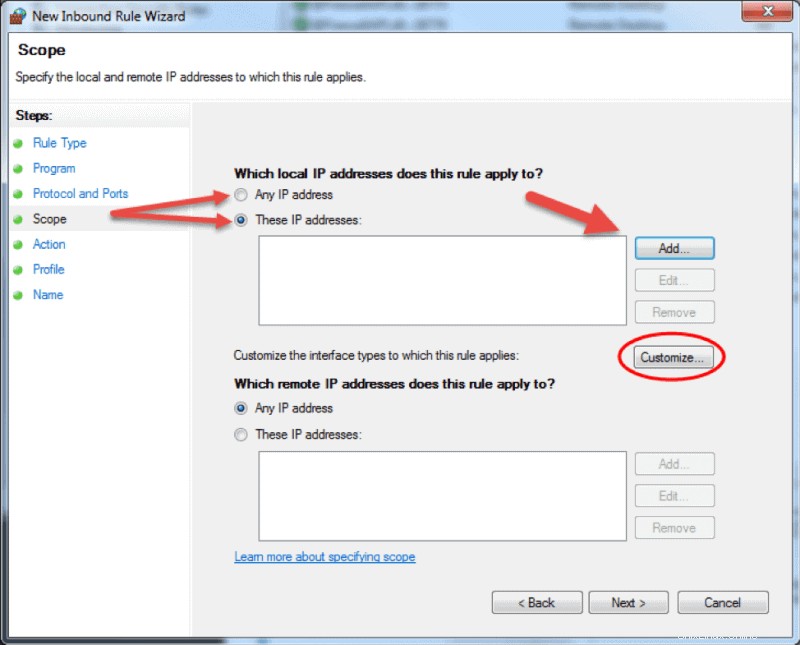

- ウィザードの[スコープ]ステップでは、ネットワークトラフィックが現在のルールに適用されるローカルおよびリモートのIPアドレスを入力できます。

- ローカル。 [ローカルIPアドレス]セクションで[任意のIPアドレス]を選択すると、ローカルIPアドレスを使用するネットワークデバイスを通過するトラフィックにルールが適用されます。これは、ルールを作成しているマシンに常に当てはまります。 [これらのIPアドレス]を選択して、リストで指定されたアドレスを持つパケットにルールが適用されることを示します。 [追加]をクリックして、一致するIPアドレスを挿入します。リスト内の任意のIPアドレスを後で編集または削除できます。このルールを特定のインターフェイスに適用することもできます。 [カスタマイズ...]をクリックして、すべてのインターフェースの接続にルールを適用するか、ボックスにリストされている使用可能なインターフェースの1つを選択するかを選択します。

- リモート。 [リモートIPアドレス]セクションで[任意のIPアドレス]を選択すると、リストに含まれている任意のIPアドレスからのトラフィックにルールが適用されます。 [これらのIPアドレス]を選択して、ルールが適用されるリモートIPアドレスを挿入します。 [追加]をクリックして、照合するIPアドレスを指定します。リスト内の任意のIPアドレスを後で編集または削除できます。

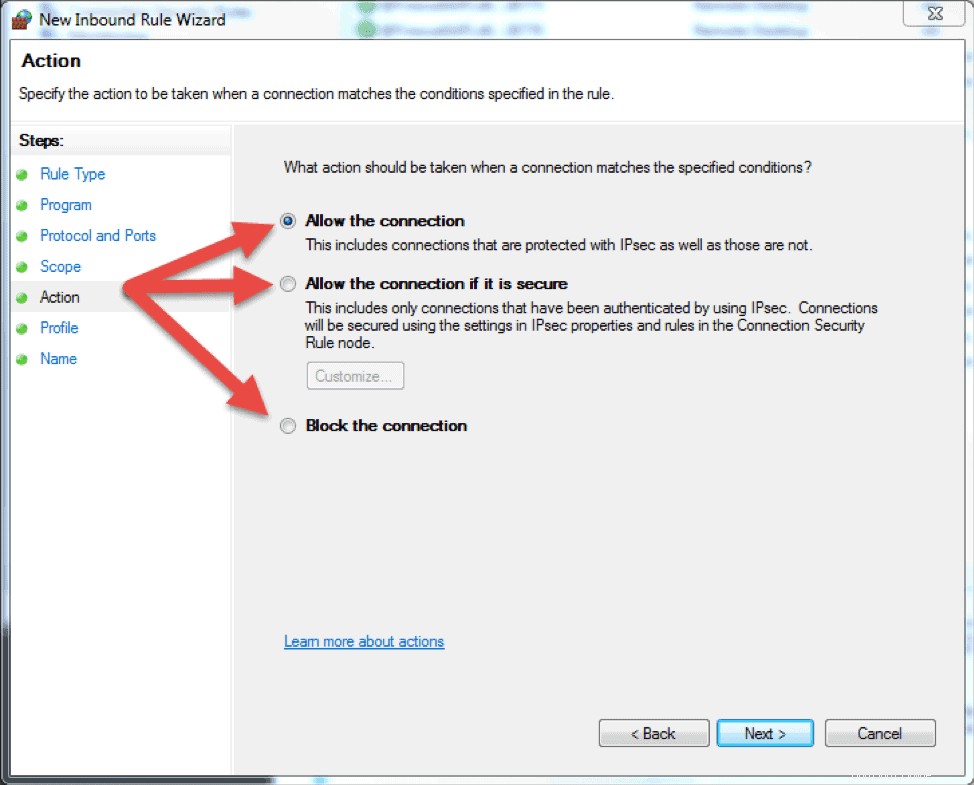

- 次のステップでは、接続がインバウンドルール構成に一致したときにファイアウォールが実行するアクションを選択できます。利用可能な3つのオプションのいずれかを選択し、[次へ]をクリックして続行できます。

- 接続を許可します。接続がインバウンドまたはアウトバウンドのルール構成と一致する場合、パケットはファイアウォールを通過できます。

- 安全な場合は接続を許可します。このオプションを選択すると、IPSec接続のみが許可されます。このオプションを選択した場合、ウィザードにはさらに2つのステップが表示されます。ユーザーとコンピューターです。追加の手順により、ブロックまたはアクセスを許可するユーザーとコンピューターを選択できます。 [カスタマイズ...]をクリックして、認証と整合性の要件を構成します。

- 接続をブロックします。このオプションは、ファイアウォールルールの構成に一致するすべてのネットワークトラフィックをブロックします。 「許可」アクションを含む同様のルールが適用されている場合、他のルールで特に明記されていない限り、ブロックアクションが優先されます。

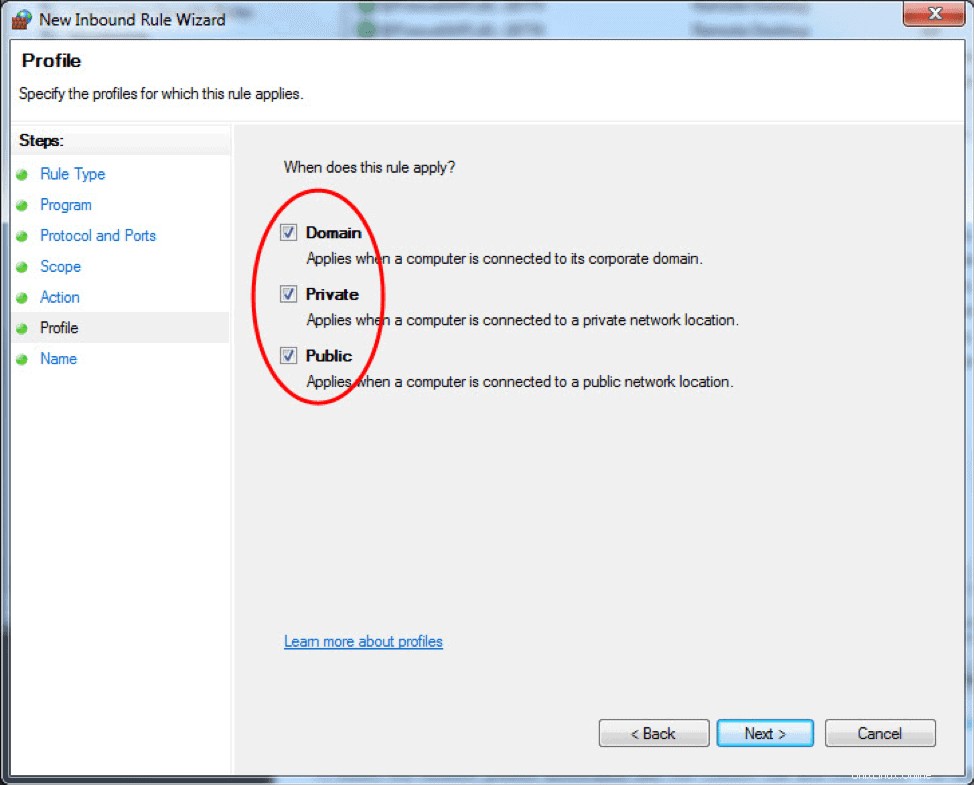

- [プロファイル]ステップでは、ルールを適用するファイアウォールプロファイルを選択できます。すべてを選択したままにするか、含めたくないプロファイルのチェックを外すことができます。 [次へ]をクリックして、最終ステップに進みます。

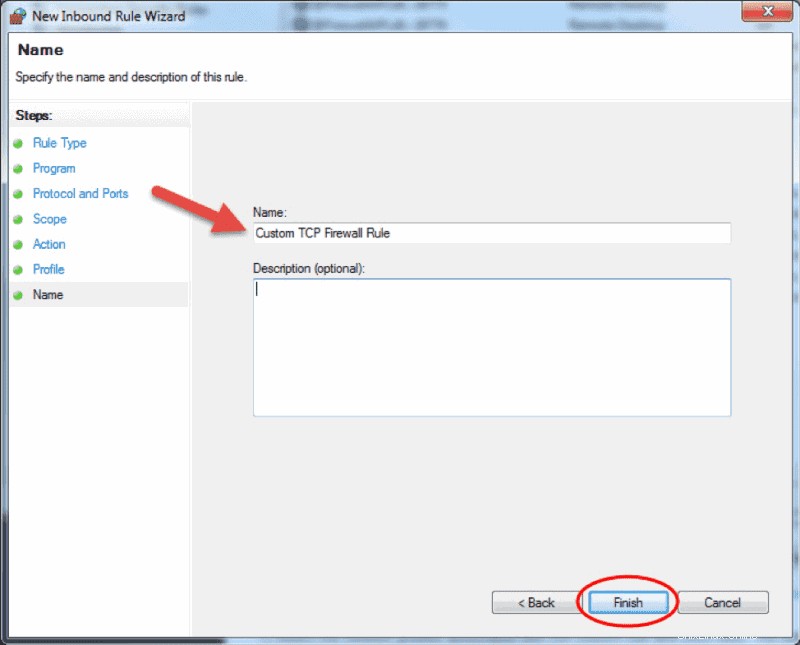

- 最後のステップで、このファイアウォールルールの名前とオプションの説明を入力し、[完了]をクリックします。

ウィザードを閉じると、ルールはすぐに有効になります。 インバウンドルールをクリックすると、ファイアウォールコンソールでルールを見つけることができます。 オプション。有効なルールには緑色のチェックマークアイコンがあり、無効なルールには灰色のアイコンがあります。

ファイアウォールルールを編集する方法

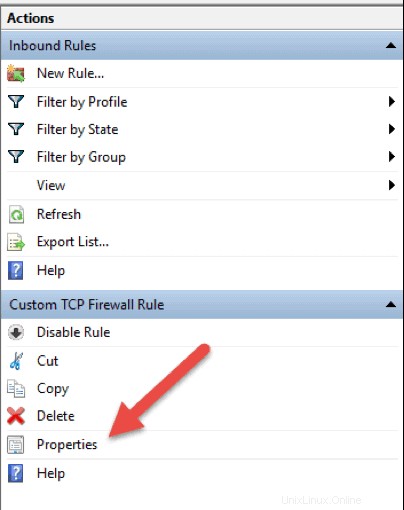

既存のルールを編集して追加の構成を行うには、セキュリティが強化されたWindowsファイアウォールコンソールを開き、[受信ルール]を選択します。 またはアウトバウンドルール オプション。ルールを見つけてクリックすると、そのルールに固有のアクションが右側のペインに表示されます。 プロパティを選択します ルール設定を編集できる別のウィンドウが読み込まれます。

選択したルールを無効化、切り取り、コピー、または削除することもできます。間違ったルールのファイアウォール構成を変更しないように、正しいルールを強調表示してください。

ヒント :ルールをダブルクリックして、プロパティを直接開くことができます ウィンドウ。

WindowsPowerShellを使用してファイアウォールルールを作成する方法

1.PowerShellコマンドラインを起動します 。これを行うには、スタートメニューで「powershell」を検索するか、キーボードのWin + Rキーを押して、「実行」ボックスに「powershell」と入力します。

2.次のコマンドを挿入し、Enterキーを押します。

New-NetFirewallRule -DisplayName "TCP custom inbound rule" -Enabled:True -Profile Private -Direction Inbound -Action Allow -Protocol TCP -LocalPort 1234-

New-NetFirewallRule。 このコマンドはルールを作成します。その後に、一連のパラメーターとその値が続きます。 -

-DisplayName。ルールの表示名を指定します。 -Enabled。 trueに設定されている場合、ルールを有効にします。このパラメータを省略すると、デフォルトで true になります 。-Profile。指定されたプロファイルにルールを割り当てます: Domain、Private、 または公開 。-Direction。ルールがインバウンド接続またはアウトバウンド接続に適用されるかどうかを示します。省略した場合、デフォルトでインバウンドになります。 。-Action.ファイアウォールルールが接続をブロックするか許可するかを指定します。アクションを指定しない場合、デフォルトで許可になります 。-Protocol。ルールのプロトコルを指定します。この場合、 TCPを使用しました 。プロトコルを省略すると、デフォルトで Anyに設定されます。 。-

-LocalPort。トラフィックが通過できるポートをローカルサーバーに挿入します。ポート番号を省略すると、デフォルトで Anyに設定されます。 。

これは、WindowsPowerShellコマンドラインを使用してファイアウォールルールを追加する方法の一例にすぎません。その他の例については、MicrosoftPowerShellのドキュメントをご覧ください。