この記事は、OpenStackシリーズの第3部です。 。このチュートリアルでは、HorizonDashboardからOpenStackインスタンスを起動する手順を説明します。

前提条件

1 : CentOS 7 /RHEL7にシングルノードOpenStackをインストールする

2 :VMインスタンスへのアクセスを有効にするようにOpenStackネットワークを構成する

OpenStackインスタンスの起動

インスタンスを起動する前に、以下のタスクを実行する必要があります。

- OpenStackイメージを作成する

- マシンフレーバーを作成する

- セキュリティグループを作成する

- キーペアを生成する

OpenStackイメージの作成

仮想マシンイメージがないと、OpenStackインスタンスをデプロイできません。 OpenStack Imageは、オペレーティングシステムがインストールされたディスクを含む単一のファイル(QCOW2またはRaw)です。

このデモでは、CentOS6イメージを使用します OpenStackにアップロードします。

他の画像を使用する場合は、こちらから取得してください 。

管理者ユーザーとしてログインし、以下のタスクを実行します。

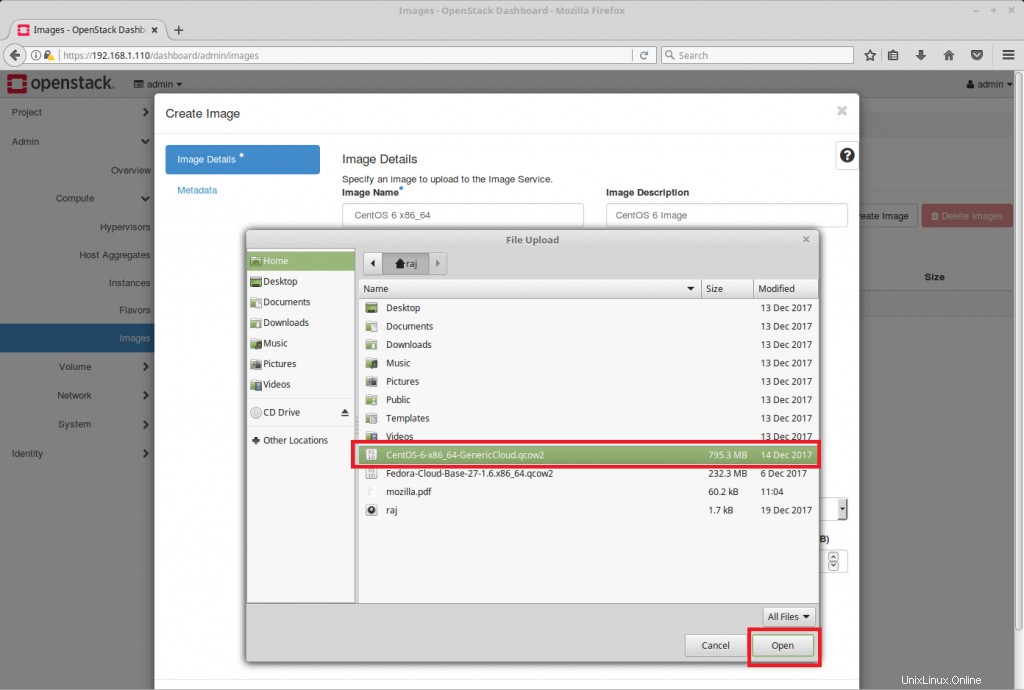

イメージを作成するには、管理者に移動します>>計算>>画像>>+画像を作成 。

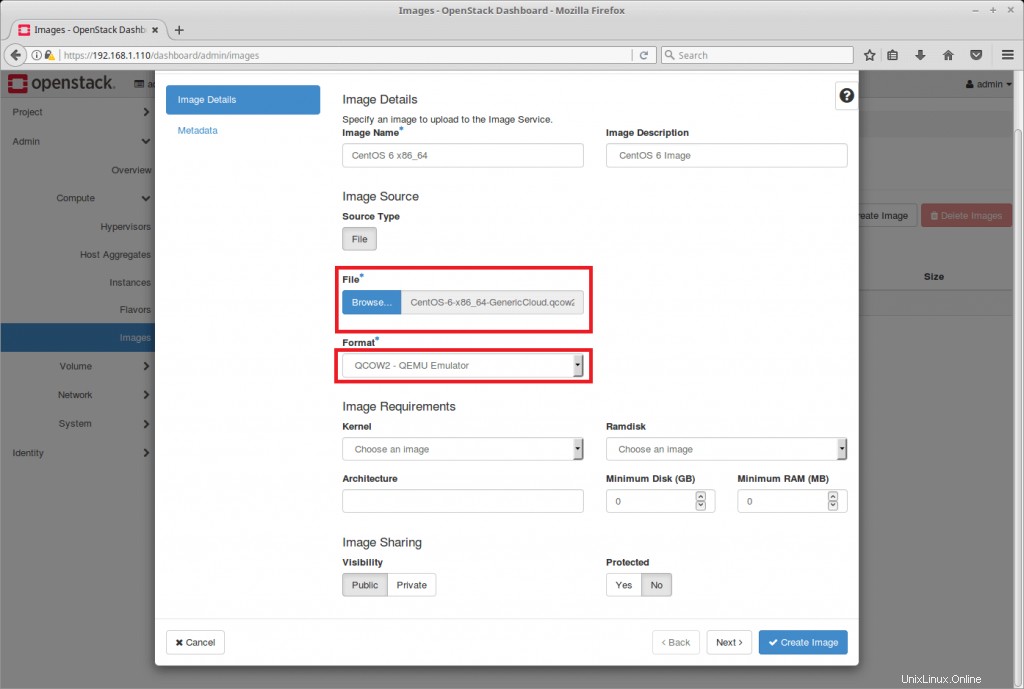

詳細を入力してください。

画像名 :CentOS 6 x86_64

画像の説明 :CentOS6画像

画像ソース :ダウンロードした画像を参照します(私の画像は〜/ raj –ホームディレクトリにあります 。

フォーマット :QCOW2 –QEMUエミュレーター

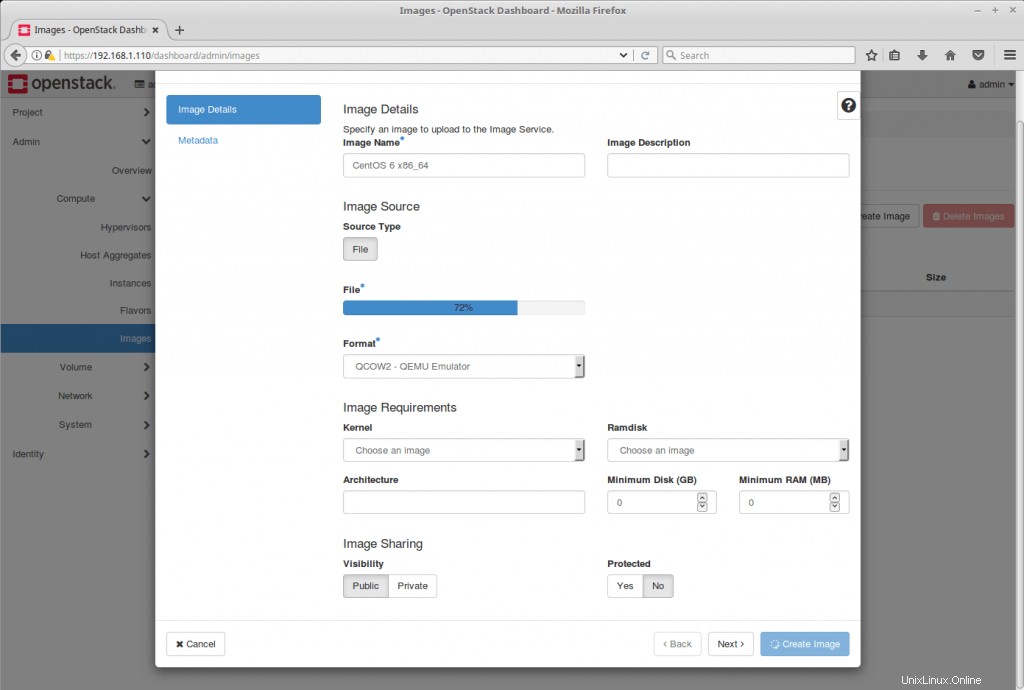

[イメージの作成]をクリックして開始します。完了するまで数分待ちます。

注 :デフォルトでは、すべてのOpenStackユーザーが画像にアクセスできます。

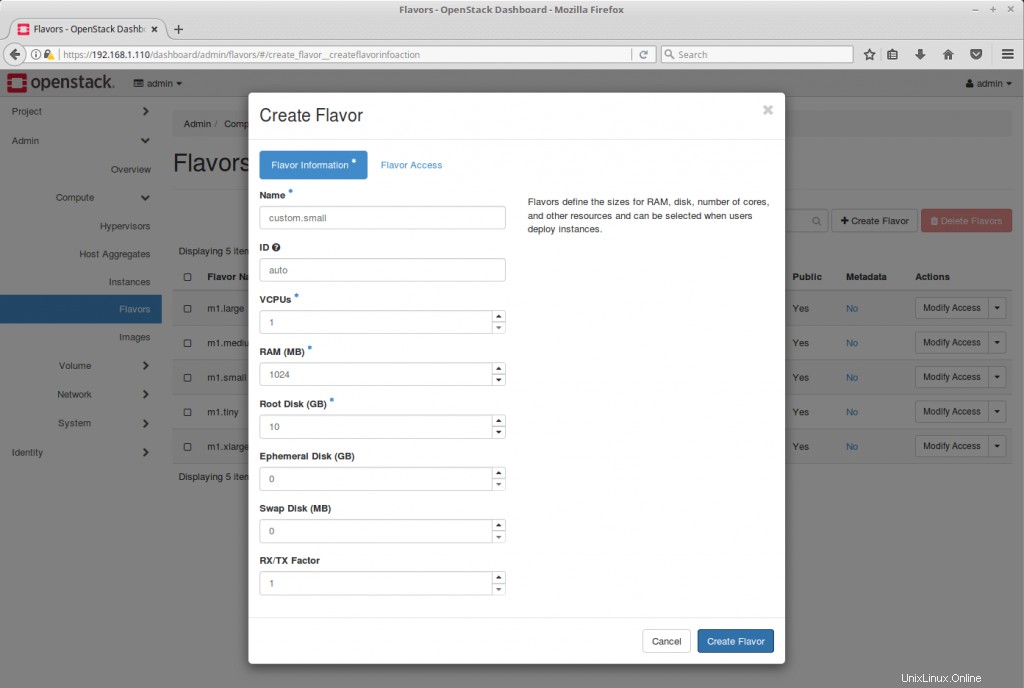

マシンフレーバーの作成

マシンフレーバーは、CPU、メモリ、ストレージ、スワップ容量のさまざまな組み合わせであり、要件に合ったリソースの正しい組み合わせを選択できます。

OpenStackには事前定義されたフレーバーがありますが、新しいマシンフレーバーを作成すると、アプリケーションの正確なリソース要件に一致する可能性があります。

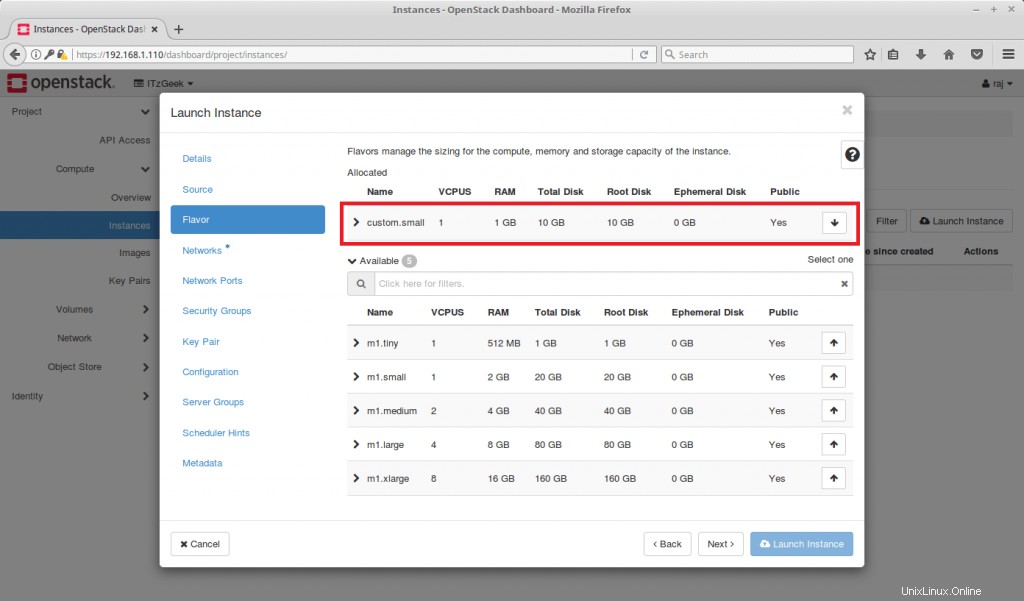

1VCPU、1GB RAM、10GBディスクのフレーバーを作成しましょう。

管理者に移動します>>計算>>フレーバー>>+フレーバーを作成 。 OpenStack管理者ログインになっている必要があります。

フレーバーの詳細

名前 :custom.small

VCPU :1

RAM :1024

ルートディスク :10 GB

注 :デフォルトでは、すべてのOpenStackユーザーがこのフレーバーを使用してインスタンスを作成できます。

セキュリティグループの作成

OpenStackセキュリティグループは、インスタンスとの間の接続を制御する仮想ファイアウォールとして機能します。 SSH、HTTP、HTTPSなどの接続を許可するセキュリティグループを作成する必要があります。

ここでは、ICMPおよびSSH接続を許可するセキュリティグループを作成します。

通常のユーザー「raj」としてログイン 。

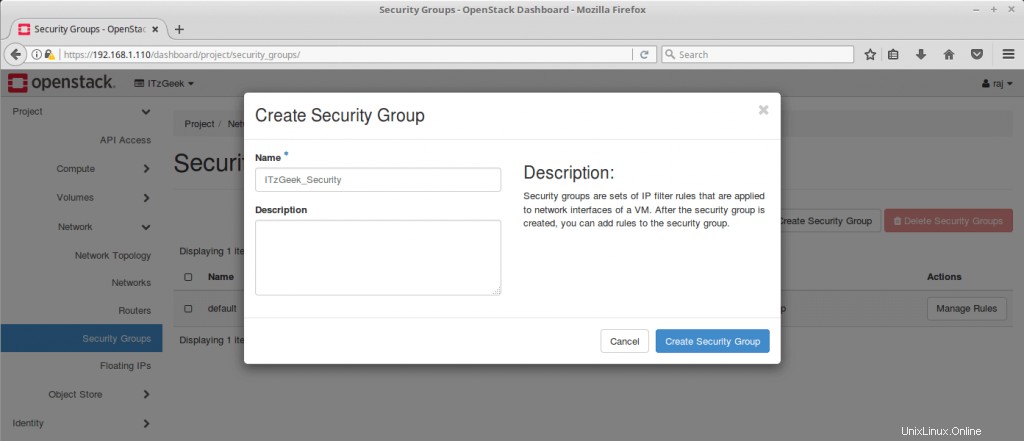

プロジェクト>>ネットワークに移動します>>セキュリティグループ>>+セキュリティグループを作成 。

このページで、セキュリティグループに名前を付け、[セキュリティグループの作成]をクリックします。

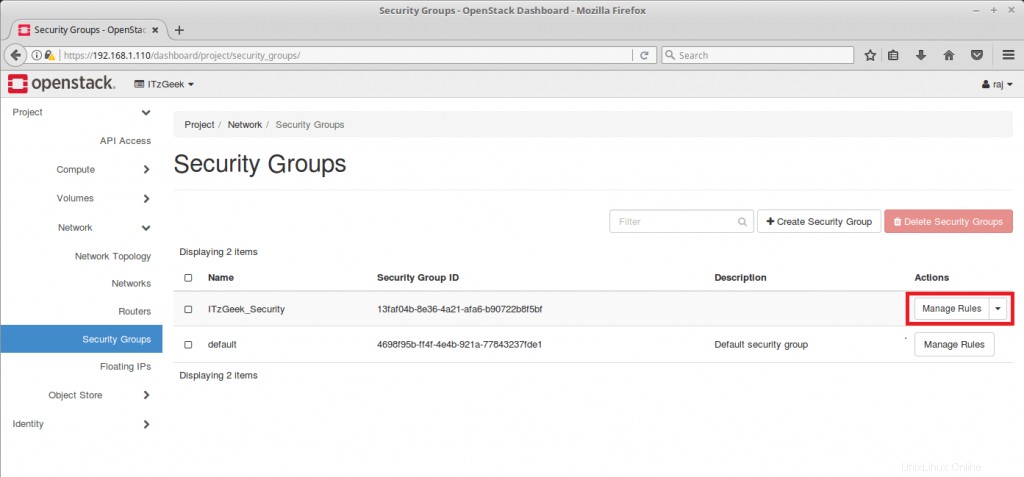

次に、新しく作成したグループの[ルールの管理]をクリックします。

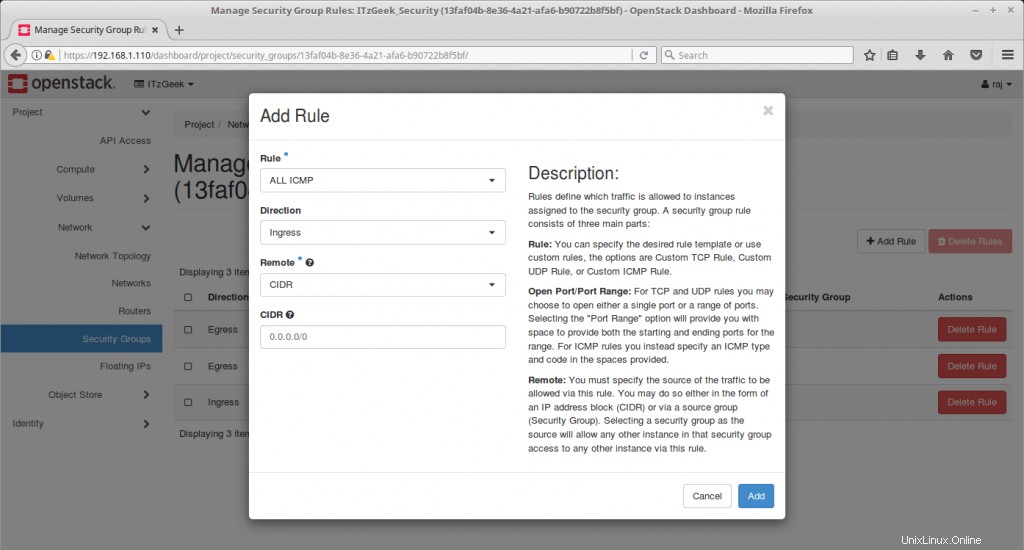

以下のようなルールを追加します。

プロジェクト>>ネットワーク>>セキュリティグループ>> セキュリティグループ(ITzGeek_Security)>>管理>>+ルールの追加 。

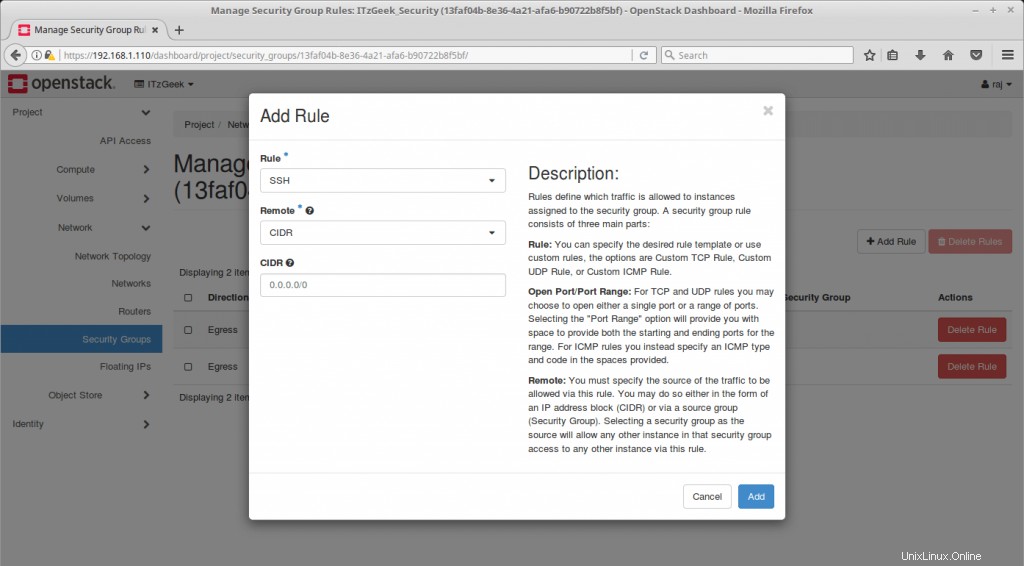

SSH:

ルール :SSH / ICMP

リモート :CIDR

CIDR :0.0.0.0/0

ICMP:

ルール :すべてのICMP

方向 :イングレス

リモート :CIDR

CIDR :0.0.0.0/0

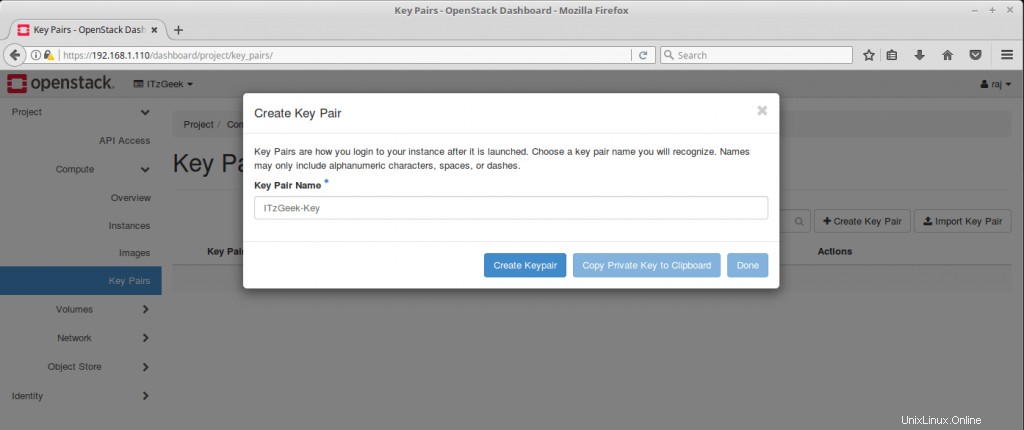

キーペアの作成

キーペアは、作成されたインスタンスにアクセスするために使用される公開キーです。キーペアがないと、インスタンスにアクセスできません。

プロジェクトに移動します>>計算>>キーペア>>+キーペアを作成 。

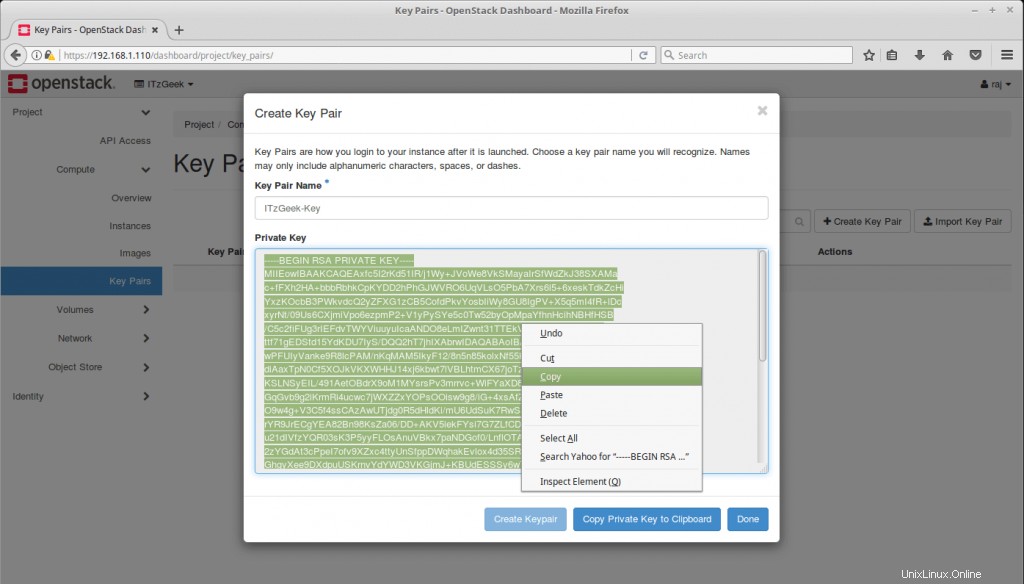

右クリックしてコピーを使用 または、秘密鍵をクリップボードにコピーをクリックします キーペアをファイルに保存します(私の場合はITzGeek-Keyです )将来の使用のために。

これで、インスタンスを起動する準備が整いました。

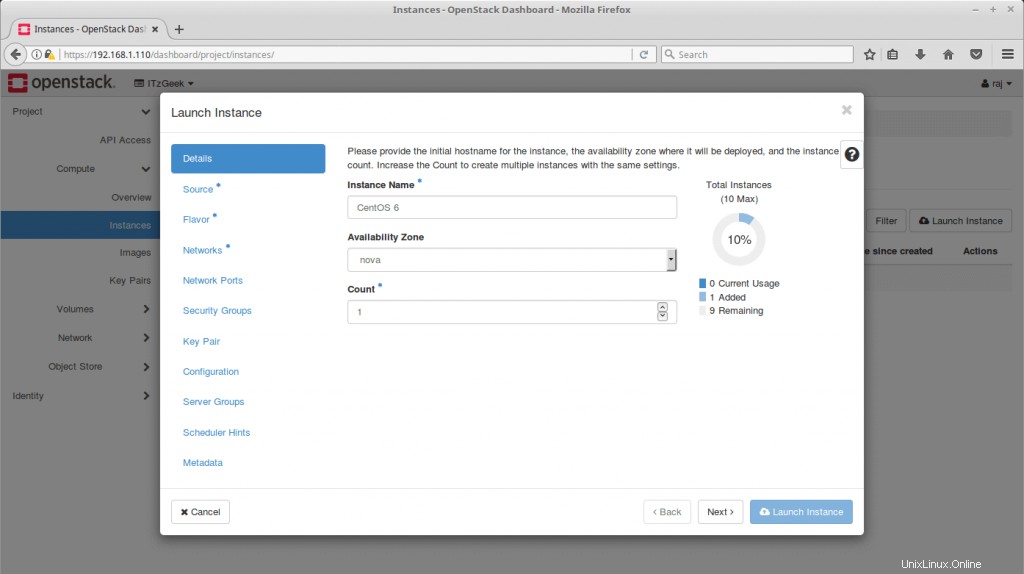

インスタンスを起動します

プロジェクトに移動します>>計算>>インスタンス>>インスタンスの起動 。

インスタンスに名前を付けて、[次へ]をクリックします。

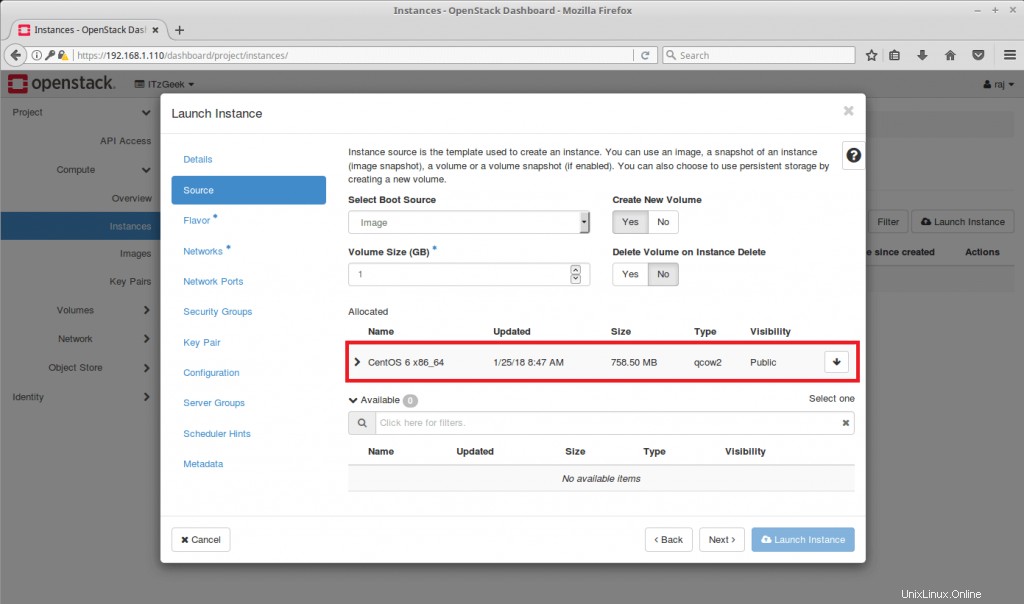

アップロードされた(CentOS 6 x86_64)イメージをこのインスタンスのソースとして選択します。

OpenStackがリソースを簡単に割り当てることができるように、custom.smallフレーバーを使用します。

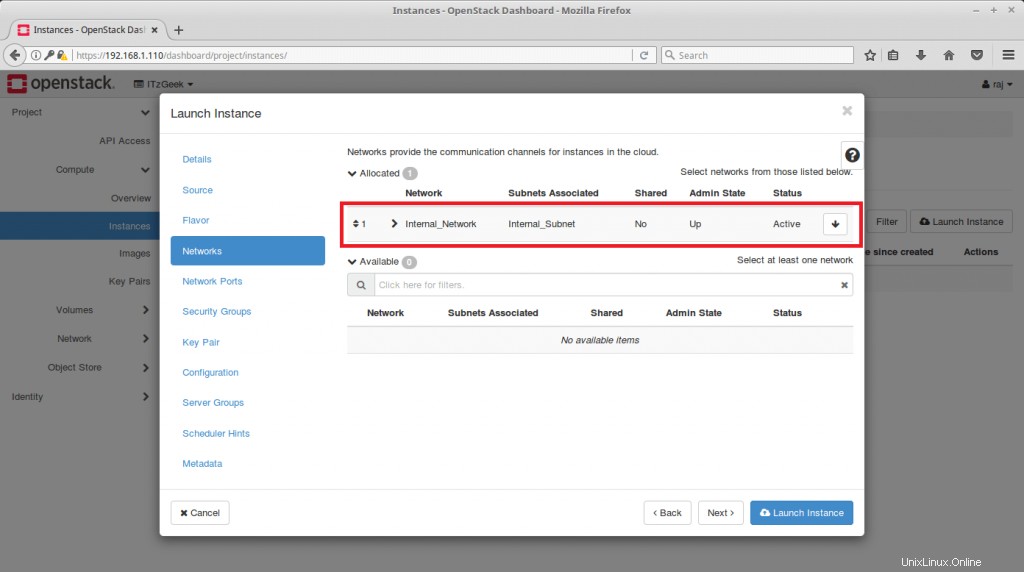

Internal_Networkを選択します。

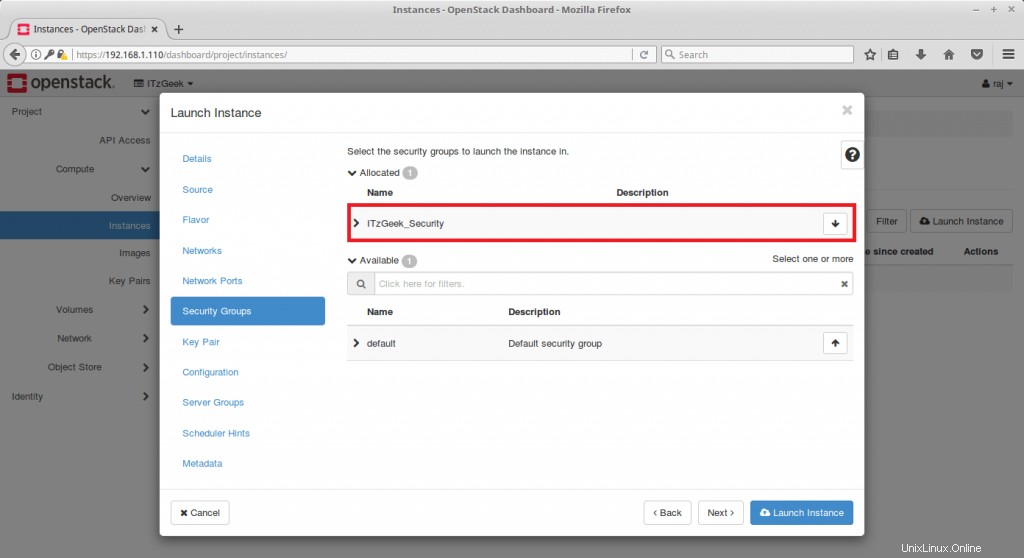

以前に作成したセキュリティグループを選択します。

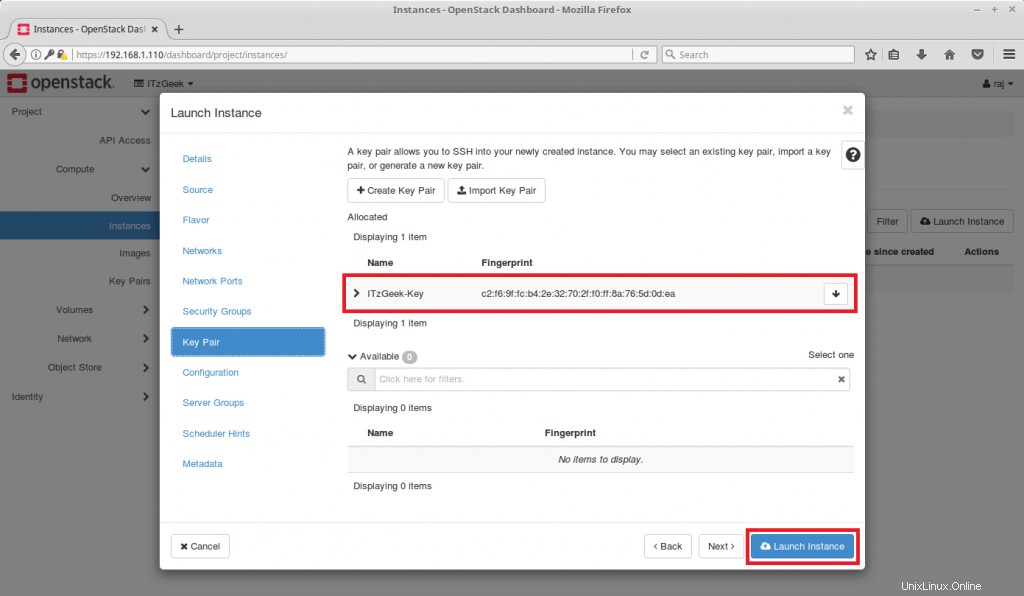

正しいキーペアを選択していることを確認してください。最後に、[インスタンスの起動]をクリックして、インスタンスの作成を開始します。

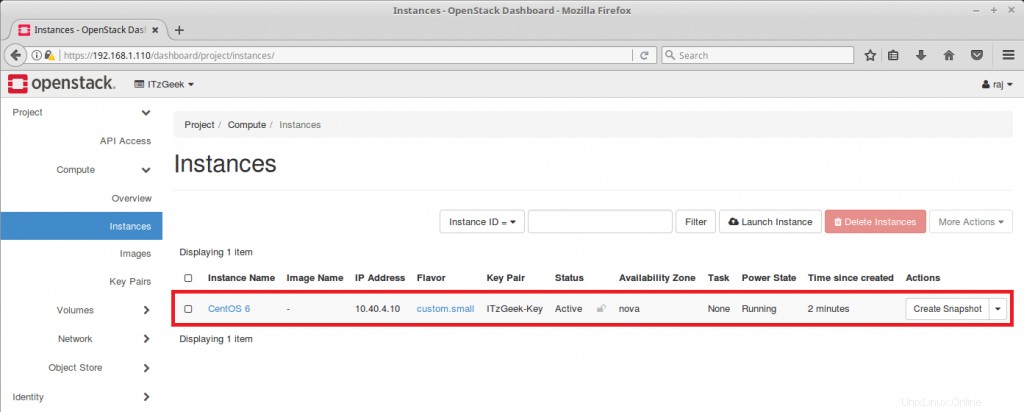

数分待ちます。インスタンスは数分で起動して実行されるはずです。

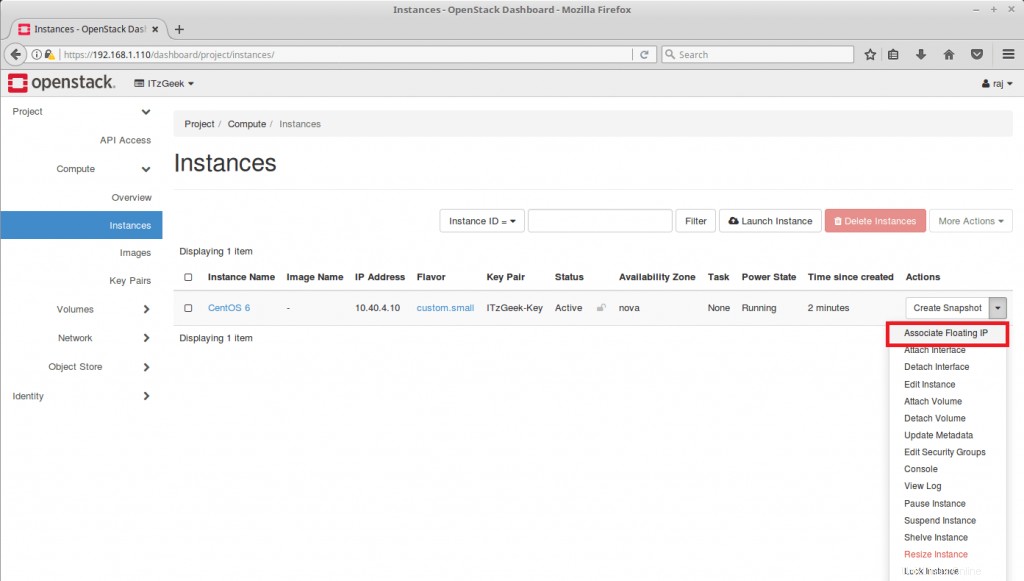

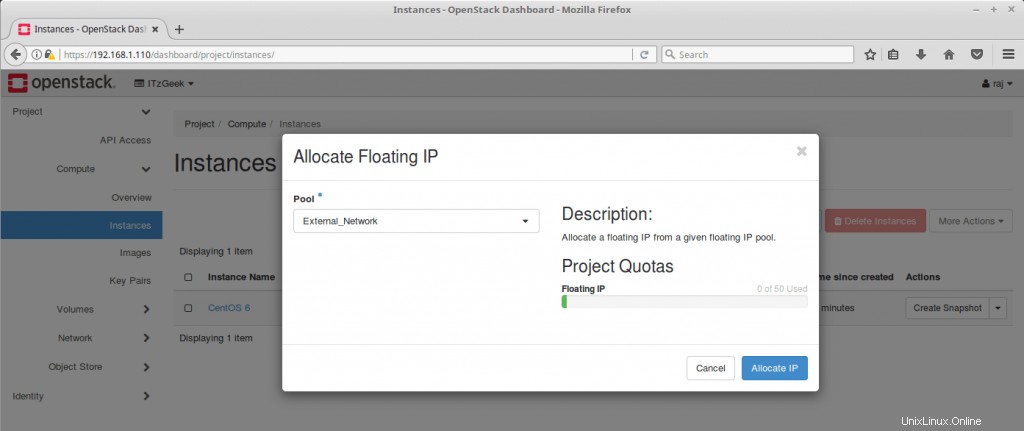

インスタンスが起動したら、インスタンスにフローティングIPを割り当てて、インスタンスにアクセスできるようにします。 [フローティングIPの関連付け]をクリックします。

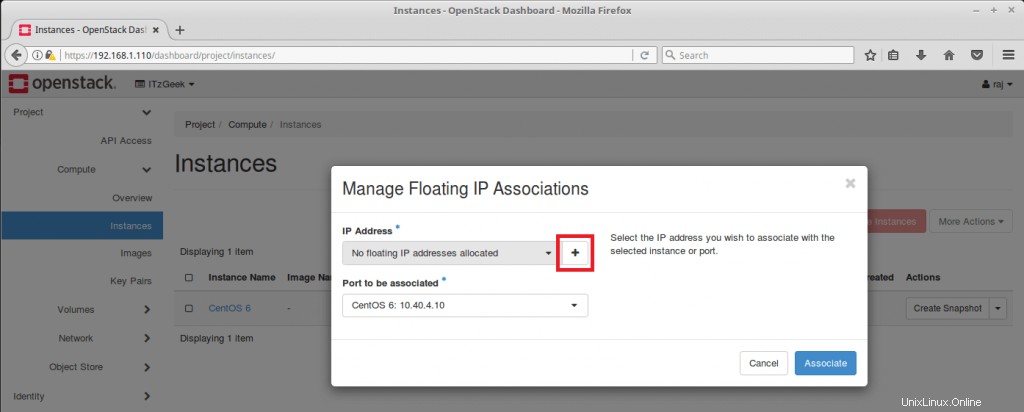

+記号をクリックします。

External_Networkを使用して、[IPの関連付け]をクリックします。

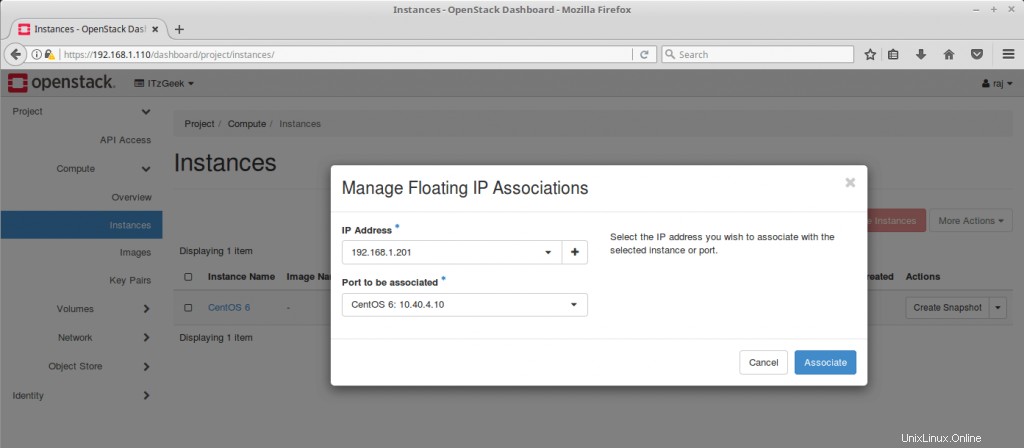

最後に、[関連付け]をクリックします。

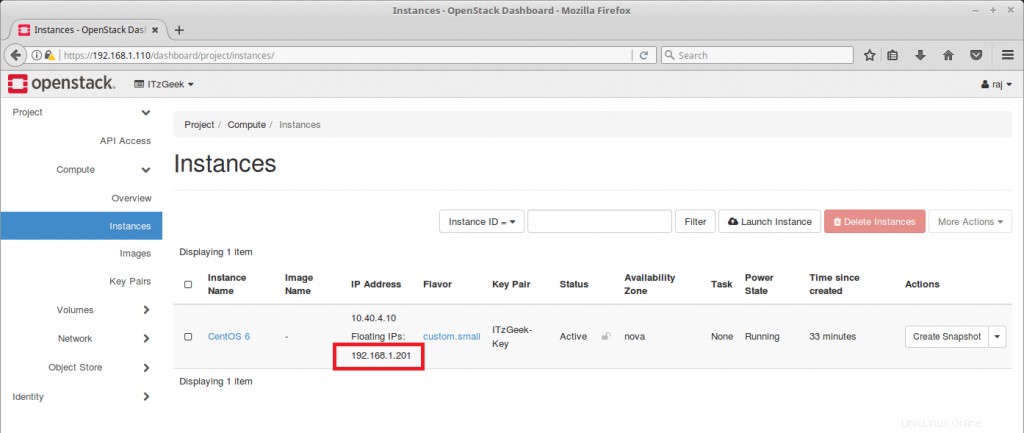

インスタンスにはフローティングIPアドレスが割り当てられている必要があります。

OpenStackインスタンスへのアクセス

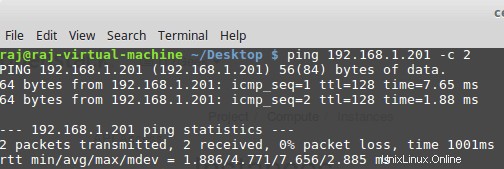

数秒待ってから、フローティングIPアドレスにpingを実行してみてください。 ping応答が返されるはずです。

ping 192.168.201 -c 2

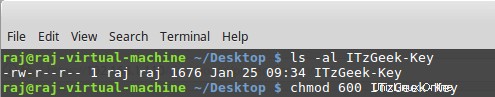

すでに述べたように、「 ITzGeek-Key」というファイルにキーペアを保存しました 「。ファイルを保存すると、644の権限で保存されました。 OpenStackインスタンスに接続するためにSSHで使用するには、ファイルのパーミッションを600に変更する必要があります 。

chmod 600 ITzGeek-Key

次に、作成したキーペアでフローティングIPを使用してインスタンスにアクセスしてみます。

CentOSクラウドイメージのデフォルトのユーザー名はcentosです。

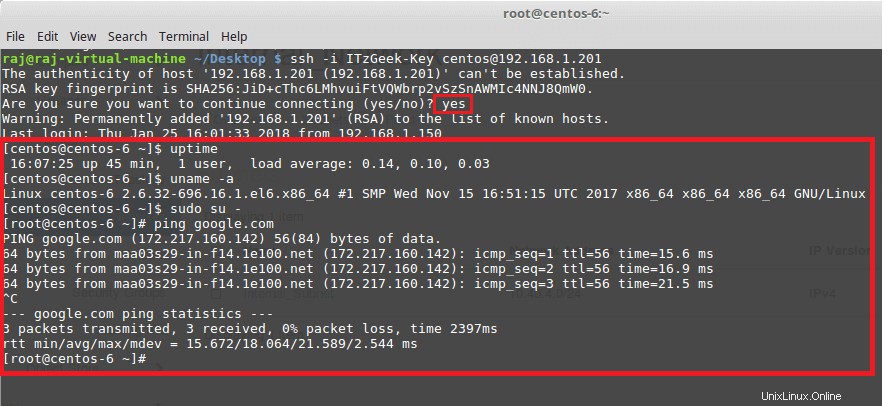

ssh -i ITzGeek-Key centos@192.168.1.201

初めて接続するときにインスタンスに接続するには、yesと入力します。

これで、新しく作成されたインスタンスのターミナルにいるはずです。

以上です。