このチュートリアルでは、Nginxを使用してkibana4を構成する方法を見ていきます。バージョン4では、Kibanaのインストールを提供するようにNginxを構成する代わりに、Kibanaをスタンドアロンサービスとして開始できます。

NginxでKibana4を構成する場合、2つの利点があります。

1. Kibana 4は通常ポート5601でリッスンし、http:ip-add-ress:5601からアクセスできます。 Nginxを使用すると、ポート80または443でkibanaポータルを利用できるようになります。ここでは、kibanaとエンドユーザーブラウザ間の通信を保護するために、kibana用にSSLを使用してNginxを構成します。

2. Kibanaには、パスワードで保護されたポータルへのアクセスは含まれていません。 Nginxを使用すると、ユーザーがポータルに入る前に認証メカニズムを実行するように構成できます。

Nginxのインストール:

yumを使用してNginxをインストールするには、Nginxリポジトリを含め、Nginxリポジトリをインストールする必要があります。

# rpm -Uvh http://nginx.org/packages/centos/7/noarch/RPMS/nginx-release-centos-7-0.el7.ngx.noarch.rpm

次のコマンドを発行してNginxをインストールします。

# yum -y install nginx httpd-tools

httpユーザーの基本認証用のパスワードファイルを作成します。これは、kibanaポータルへのパスワードで保護されたアクセスを有効にするためです。 「raj」を自分のユーザー名に置き換えます。

# htpasswd -c /etc/nginx/conf.d/kibana.htpasswd raj

Nginxの構成:

/etc/nginx/conf.dディレクトリにkibana4.confという名前の構成ファイルを作成します。

# vi /etc/nginx/conf.d/kibana4.conf

kibanaとNginxの両方が同じサーバーにインストールされていると仮定して、次のコンテンツをkibana4.confファイルに配置します。

server {

listen 80;

server_name kibana.itzgeek.local; ## Replace with your domain name

return 301 https://$server_name$request_uri;

}

server {

listen *:443 ;

ssl on;

ssl_certificate /etc/pki/tls/certs/logstash-forwarder.crt; ## Replace with your own certificate

ssl_certificate_key /etc/pki/tls/private/logstash-forwarder.key; ## Replace with your own key

server_name kibana.itzgeek.local; ## Replace with your domain name

access_log /var/log/nginx/kibana.access.log;

error_log /var/log/nginx/kibana.error.log;

location / {

auth_basic "Restricted";

auth_basic_user_file /etc/nginx/conf.d/kibana.htpasswd;

proxy_pass http://kibana.itzgeek.local:5601; ## Replace with your kibana instance

}

} Nginxサービスを再起動します。

# systemctl restart nginx.service

SELinuxを設定します;

以前はNginxログで以下のエラーが発生していましたが、SELinuxがその理由の1つです。

2015/04/09 15:01:20 [crit] 1190#0: *3 connect() to 127.0.0.1:5601 failed (13: Permission denied) while connecting to upstream

次のコマンドを使用して、Nginxがアップストリームサーバーに接続できるようにするポリシールールを生成できます。

# grep nginx /var/log/audit/audit.log | audit2allow -M nginx # semodule -i nginx.pp

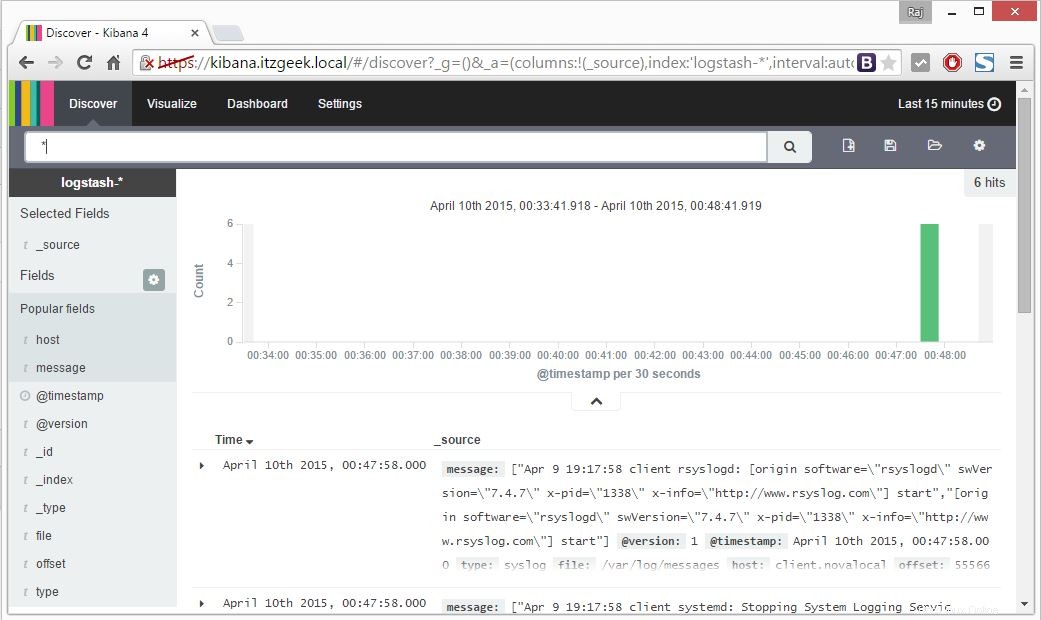

Kibanaへのアクセス:

次に、FQDNを使用してkibanaポータルにアクセスします( http://kibana.itzgeek.local )、セキュアバージョンのFQDNにリダイレクトされます。自己署名証明書を使用した場合は、安全な接続を信頼するように求められることがあります。 httpsバージョンのWebサイトをリダイレクトすると、以前に作成したユーザー名とパスワードを入力するように求められます。

または、FQDNの代わりにIPアドレスを使用できます。

https://your-ip-address

これですべてです。これで、Nginxを使用してKibanaを正常に構成できました。