WiKID2要素認証を使用したRedHatでのSSHの保護

SSHは、サーバーのリモート管理のための安全性の高いチャネルを提供します。ただし、Visa / Mastercard PCIなどの規制要件またはビジネス要件の監査に直面する場合は、監査で頭痛の種となる可能性のある認証関連の潜在的な欠点に注意する必要があります。例:

- どのユーザーが公開鍵認証を持っているかを制御する方法はありません

- パスフレーズの複雑さを強制する方法はありません(またはパスフレーズが使用されていることを確認する方法さえありません)

- 公開鍵を期限切れにする方法はありません

このドキュメントでは、RedhatでWiKIDから2要素認証を構成する方法を示します。 WiKID強力認証システムは、商用/オープンソースの2要素認証ソリューションです。まず、WiKIDサーバーでドメインを構成し、次にターゲットサーバーをネットワーククライアントとしてWiKIDサーバーに追加し、最後にpam-radiusを使用してRedhatボックスを構成します。

サーバーが稼働していて、環境に2要素認証を実装する準備ができていることを前提としています。

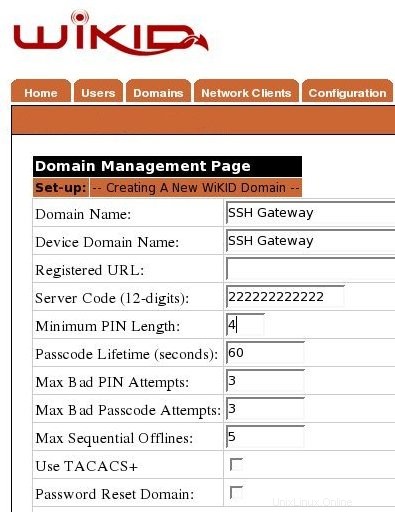

WiKIDサーバーへのドメインの追加

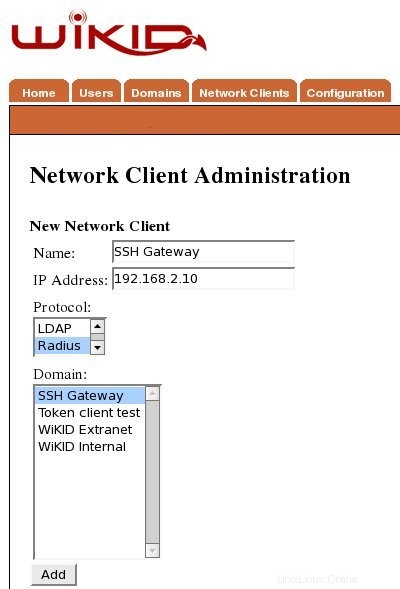

ドメイン情報を保存したら、ネットワーククライアントをクリックします。 タブと新しいネットワーククライアントの作成 。このクライアントの名前と内部ネットワーク上のSSHゲートウェイのIPアドレスを入力します。プロトコルとしてRadiusを選択し、ドメインとして上記で作成したドメインを選択します。

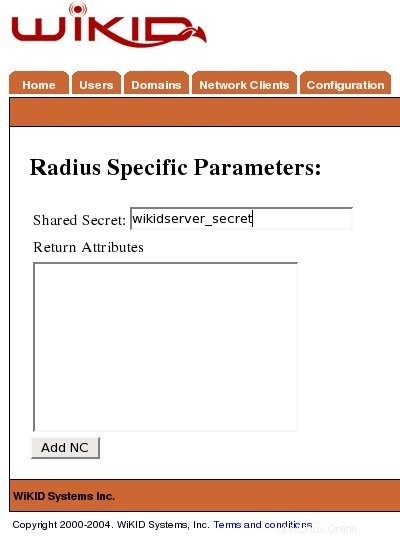

追加をクリックします 次のページを取得して、Radiusの共有シークレットを入力します。

ネットワーク上のサーバーごとにこのプロセスを繰り返す必要があります。

次に、ターゲットマシンでSSHを構成します。 Linuxの各フレーバーは、PAMの処理が少し異なります。このチュートリアルでは、Redhatに2要素認証用のpam-radiusをインストールする方法について説明します。

まず、ソースのtarファイルをダウンロードします。現在のバージョンは1.3.17です

$ wget ftp://ftp.freeradius.org/pub/radius/pam_radius-1.3.17.tar.gz

ファイルを解凍します:

$ tar -xzvf pam_radius-1.3.17.tar.gz

pam-develをインストールします:

$ sudo yum install pam-devel

作成したディレクトリに移動し、makeを実行します:

$ make

いくつかのエラーが表示される場合がありますが、.soが作成されている場合は、問題ないはずです。ライブラリを適切な場所にコピーします:

$ sudo cp pam_radius_auth.so /lib/security/

お気に入りのエディターを使用して、認証にradiusを使用するようにSSHに指示します。これを最初の行として追加します:

auth十分な/lib/security/pam_radius_auth.so

ファイルを保存して終了します。

次に、RADIUSサーバーがどこにあるかをPAMに通知する必要があります。この場合、それはWiKIDサーバーです。 (注:radiusを使用するもう1つの利点は、認証要求をディレクトリ(承認にはLDAPまたはAD)を介してルーティングすることです。これを強くお勧めします。)

/ etc / raddb/serverファイルを編集または作成します。ここにサンプルがあります。

$ sudo vim /etc/pam_radius_auth.conf

「other-serverother-secret3」の行を編集し、「other-server」をWiKID強力認証サーバー(またはWiKIDとサーバーの間に設定されている場合はradiusサーバー)のIPアドレスまたはホスト名に置き換えて「other」を変更します-secret'このネットワーククライアントの共有シークレット。

これで、テストする準備が整いました。テスト中は「tail-f/var / log/secure」を実行することをお勧めします。

アカウントの設定は変更されていないため、ユーザーはマシンにローカルアカウントを持っている必要があります。または、pam_ldapを使用してAD/LDAPサーバーを指すようにアカウントを構成できます。

リモートSSHは非常に安全になりました。 WiKIDサーバーからワンタイムパスコードを最初に取得しない限り、ユーザーはサーバーにアクセスできません。認証の2つの要素は、WiKIDトークン(およびその暗号化キー)の所有とPINの知識です。 PINはWiKIDサーバーで検証されるため、ユーザーを無効にするのは非常に簡単です。すべてがログに記録され、監査人は非常に満足するはずです。

さらに、内部マシンのルートアクセスにWiKIDワンタイムパスコードが必要になる場合があります。 suの新しいドメインを作成し、/ etc / pam.d/suを適切に編集するだけです。これにより、サーバーを管理のために異なるグループに分割することもできます。たとえば、特定の管理者のみがルートアクセス権を持つHR用のサーバーのセットがある場合、それらを特定のWiKIDドメイン用に構成できます。これにより、きめ細かいアクセス制御と強力な認証が可能になります。 WiKIDWebサイトから2要素認証の詳細を入手してください。