ほとんどの人が同意するように、セキュリティの更新は非常に重要です。 Linuxでは、特にセキュリティに関しては、インストールされているパッケージを常に最新の状態に保つことをお勧めします。通常、ユーザーはリリースされてから30日以内にLinuxシステムにセキュリティアップデートを適用する必要があります。

このチュートリアルでは、自動セキュリティ更新用にCentOS7サーバーを構成する方法について説明します。これにより、システムがパッケージを自動的にダウンロードし、手動で介入することなくすべてのセキュリティ更新プログラムを適用できるようになります。

説明する内容:

- CentOS7にyum-cronをインストールする方法

- 自動セキュリティ更新のためにyum-cronを設定する方法

- 特定のパッケージを自動更新から除外する方法

- yum-cronログを確認する方法

前提条件

- CentOS7サーバー

- root権限

Yum-cron CentOSシステムのシステムとパッケージの更新を管理するためのコマンドラインツールです。

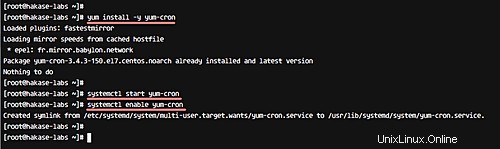

このユーティリティは、CentOS7リポジトリで利用できます。以下のコマンドを使用してインストールできます。

yum -y install yum-cron

インストールが完了したら、yum-cronサービスを開始し、システムの起動時に自動的に開始されることを確認します。これはすべて、次のコマンドを使用して実行できます。

systemctl start yum-cron

systemctl enable yum-cron

以上です。これで、Yum-cronがCentOS7サーバーに正しくインストールされました。

yum-cronパッケージをインストールした後、自動更新用に構成する必要があります。デフォルトでは、yum-cronは、yum upgradeコマンドを使用したデフォルトの更新、最小限の更新、およびセキュリティ更新の3種類の更新を提供します。

このチュートリアルでは、セキュリティ更新プログラム(システムとパッケージの両方に関連)用にyum-cronを構成することに注意してください。それでは始めましょう。

最初のステップとして、「yum」に移動します 構成ディレクトリを作成し、' yum-cron.confを編集します 'Vimエディターを使用したファイル。

cd /etc/yum/

vim yum-cron.conf

注 :もちろん、他の任意のエディターを使用できます。また、Vimを学びたい方は、こちらの包括的なチュートリアルをご覧ください。

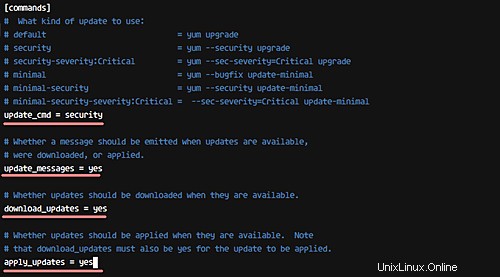

ファイルで、文字列'update_cmd'で始まる行に移動し、使用する更新の種類を定義します。たとえば、このチュートリアルでは、セキュリティの更新のみに焦点を当てているため、値を「デフォルト」から「セキュリティ」に変更します。

update_cmd = security

同様に、「update_messages」文字列で始まる行に移動し、その値が「yes」であることを確認します。

update_messages = yes

次に、「download_updates」と「apply_updates」の行についても同じようにします。

download_updates = yes

apply_updates = yes

そのため、利用可能なセキュリティアップデートがある場合は常に、システムは必要なパッケージを自動的にダウンロードしてから、すべてのアップデートを適用します。

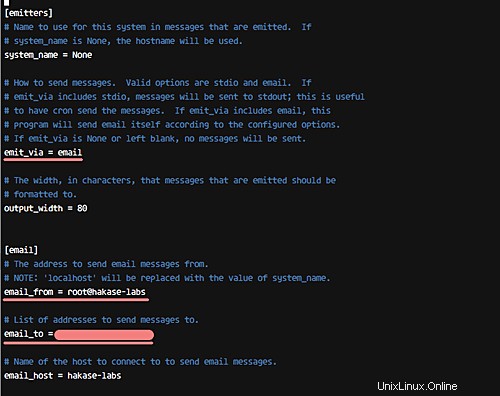

次は、メッセージ通知の構成です。基本的に、Yum-cronには2つの方法があります。STDIOに通知を表示するか、電子メールアドレスに通知を送信するかです。このチュートリアルでは、2番目のオプションである電子メールを使用します。

したがって、以下に示すように、「emit_via」の値を「email」に変更します。

emit_via = email

メールアドレスやメールホストの差出人と宛先の指定など、他にもいくつかの関連する変更を行う必要があります。設定した値は次のとおりです。

email_from = [email protected]

email_to = [email protected]

email_host = hakase-labs

それでおしまい。次に、ファイルを保存してエディタを終了します。

最後のステップは、yum-cronサービスを再起動することです。これは、次のコマンドを使用して実行できます。

systemctl restart yum-cron

この段階で、システムのセキュリティ更新プログラムは自動的にダウンロードされ、yum-cronを使用して毎日適用されます。

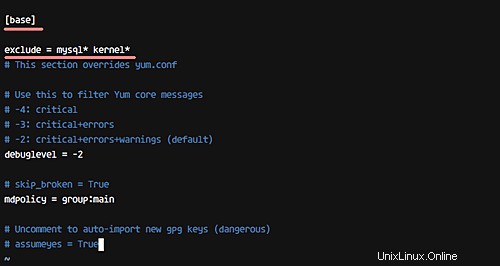

場合によっては、何らかの理由で、カーネルを含む一部のパッケージに自動更新を適用したくないことがあります。このステップでは、選択したパッケージの更新を無効にできる構成について説明します。

したがって、ここでの最初のステップは、yum構成ディレクトリーにある構成ファイルyum-cron.confを編集することです。

cd /etc/yum/

vim yum-cron.conf

ファイルの下部に、「[base]」セクションが表示されます。このセクションの下に、除外するパッケージの名前を含む新しい行を追加します。たとえば、次のようなものです。

exclude = mysql* kernel*

変更を保存して終了します。

ええ、あなたはそれを正しく推測しました、今あなたはyum-cronサービスを再起動する必要があります。

systemctl restart yum-cron

したがって、この場合、名前が「mysql」または「kernel」で始まるすべてのパッケージは、自動更新に対して無効になります。

Yum-cronは自動セキュリティ更新にcronjobを使用し、このcronのすべてのログは「/ var/log」ディレクトリから入手できます。

したがって、「cron」ログファイルにアクセスするには、「/ var/log」ディレクトリに移動する必要があります。

cd /var/log/

cat cron | grep yum-daily

また、更新されたパッケージを確認したい場合は、yum.logファイルを確認できます。

cat yum.log | grep Updated

参考資料

- https://www.stephenrlang.com/

- https://community.centminmod.com/