このチュートリアルでは、SynologyNASOpenVPNのセットアップと構成の手順を見ていきます。

最近のUltimateSynologyNASセットアップおよび構成ガイドのチュートリアルの後、ネットワークの外部からNASに安全かつ確実にアクセスすることに関心のあるユーザーから多くの素晴らしいフィードバックを受け取りました。過去1年間、OpenVPNでSynology VPN Serverアプリケーションを使用してきましたが、まったく問題はありませんでした。世界中のどこからでもNASに安全にアクセスでき、さらに重要なことに、アクセスを制御できます。

VPNサーバーの機能とさまざまな種類のVPNサーバー構成について簡単に説明しますが、既にご存知の場合は、SynologyNASのOpenVPNサーバーの手順に進んでください。

1。 VPNサーバーとは

VPNは、プライベートネットワークをパブリックネットワークに拡張する仮想プライベートネットワークです。素人の言葉で言えば、外部ネットワークからローカルネットワークに安全に接続できるようになります。 VPNネットワークには次の2つのタイプがあります。

1.1VPN接続タイプ

スプリットトンネルVPN: トラフィックは、内部リソースにアクセスしようとしている場合にのみネットワークを介して送信されます。ネットワーク外のサイトに移動するときのIPアドレスは、現在接続しているネットワークのIPアドレスになります。

フルトンネルVPN :すべてのトラフィックはホームネットワークを介して送信されます。内部および外部リクエストのIPアドレスはホームネットワークになります。

これを説明する非常に基本的なイメージを以下に作成しましたが、後の手順で両方を構成する方法を見ていきます。 どちらの接続タイプでもローカルネットワークにアクセスできることに注意してください。これは、トラフィックが外部ネットワークにどのように異なる方法でルーティングされるかを示しているだけです。

注: これは正確なネットワークフローではありません。プロセスを可能な限り簡素化しています。

2。 Synology NAS OpenVPNセットアップ–手順

1.パッケージを開きます センター およびインストール VPN サーバー アプリケーション。

2.アプリケーションを開き、 OpenVPNに移動します セクション。

3.有効にする OpenVPN サーバー 。必要に応じて、動的IPアドレスの範囲と最大接続プロパティを変更します。ネットワークの外部でSynologyNASにアクセスしようとしているため、許可を有効にする必要があります クライアント サーバーのLANにアクセスする 。残りはデフォルトのままにすることができます。 適用をクリックします 。

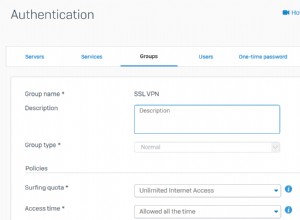

4.特権に移動します セクションを作成し、VPNに接続するユーザーアカウントに OpenVPNの権限があることを確認します 。

3。 SynologyNASOpenVPNファイアウォール構成

VPNサーバーが構成されましたが、ファイアウォールがUDPポート1194へのアクセスを許可していることを確認する必要があります。Synologyのファイアウォールの構成方法がわからない場合は、UltimateSynologyNASセットアップおよび構成ガイドでその方法を学ぶことができます。

5. Synologyのファイアウォールを使用している場合は、コントロールを開きます パネル 、セキュリティ 、次にファイアウォールに移動します および編集 ルール 。

6.作成 許可 VPNのルール サーバー(OpenVPN) アプリケーション、 UDP ポート 1194 。

7.完了すると、ルールは拒否より上にある必要があります すべて ルール。

4。ポートフォワーディング

UDPポート1194での接続を許可するようにSynologyファイアウォールを構成しました 。次に、UDPポート1194を転送する必要があります。 SynologyNASへのルーターで。 SynologyにはUPnP機能があり、NASがルーターのポートを自動的に開くことができます。 UPnP互換ルーターをお持ちの場合は、これを設定するのは非常に簡単です。ただし、UPnPのセキュリティについては多くの議論があるため、このチュートリアルでは詳しく説明しません。この方法でそれを行いたい場合は、Synologyのヘルプ記事をここで読むことができます。

これで、ポートフォワーディングは完全に異なります すべてのブランドのルーター設定ページにあります。これは、いくつかの異なるブランドのルーターにポートフォワードする方法を示す優れたガイドですが、ルーターの名前とポートフォワーディングをグーグルで検索するのが最善の方法です。 。例:Netgearポートフォワーディング

このプロセスでは、静的IPアドレスを設定する必要があります。 現在静的IPアドレスを設定していない場合は、ここで静的IPアドレスを設定する方法をお読みください。

8.作成 ポート転送ルール UDPポート1194の場合 SynologyNASのIPアドレスに。以下の例では、192.168.1.220がSynologyNASのIPアドレスです。

UDPポート1194を開き、Synologyファイアウォールルールを正常に構成できたと仮定すると、ポート構成はこれで完了です!

5。 SynologyNASOpenVPN構成ファイルの変更

サーバーを構成したので、構成ファイルを変更する必要があります。手順に入る前に、DDNSが構成されていることを確認する必要があります。ほとんどの人は動的な外部IPアドレスを持っているため、常に外部IPアドレスにアクセスしていることを確認する必要があるため、DDNSホスト名を作成する必要があります。無料のsynology.meホスト名を使用してDDNSを構成する場合は、Synologyの手順に従ってください。 DuckDNSを使用したい場合は、ここでその方法に関するチュートリアルを作成しました。 変更されない静的外部IPアドレスがあることを絶対に確信している場合は、DDNSを設定する必要はありません。外部IPアドレスをYOUR_SERVER_IPとして使用するだけです。

DDNSプロバイダーは無関係であることに注意することも重要です。必要なのは、DDNSホスト名が構成されていることを確認することだけです!

9.VPNサーバーを開きます アプリケーションを選択し、 OpenVPNを選択します 。 構成のエクスポートを選択します 。

10.フォルダの内容を抽出します。 OpenVPN.ovpnファイルのみを編集するので、そのファイルをテキストエディターで開きます。

11.デフォルトでは、下部に一意の証明書が付いたデフォルトのOpenVPN構成ファイルを受け取ります。このドキュメントは、VPNで認証したいユーザー以外の人と共有しないでください。 ピンクで強調表示されている以下の項目を変更する必要があります 。

- YOUR_SERVER_IP :これは、構成したDDNSホスト名である必要があります。

- redirect-gateway def1 :これは、スプリットトンネルVPNとフルトンネルVPNのどちらを構成するかを決定するものです。どちらがよいかわからない場合は、上の画像を参照して違いを確認してください。 2つの別々の構成ファイル(1つはスプリットトンネル用、もう1つはフルトンネル用)を作成し、状況に応じて、どちらか一方を使用します。フルトンネルを有効にするには、「#」記号を削除します(これはコメントの記号です)。コメント記号を削除するだけで、フルトンネルVPNが有効になります。 注: iPhoneを使用していてiOS7以降を使用している場合は、 redirect-gateway ipv6を追加する必要があります。 redirect-gatewaydef1の下。

- dhcp-option :使用するローカルDNSサーバーがある場合は、そこにDNSサーバーのIPアドレスを追加できます。ローカルDNSサーバーがない場合は、この行をコメントアウトしたままにします。 注 :ローカルDNSサーバーが構成されていない場合、OpenVPNはデフォルトでGoogleのパブリックDNSレコードを使用します。つまり、ホスト名ではローカルネットワークリソースにアクセスできず、IPアドレスのみにアクセスできます。ローカルDNSサーバーを構成する場合は、ここでPi-holeに関するチュートリアルを確認できます。 注: これは、DNSの使用方法の非常に基本的な例です。

- client-cert-not-required :このオプションはデフォルトでは追加されていませんが、新しいOpenVPNクライアントを使用する場合は追加する必要があります(ほとんどの人が追加します)。このオプションを追加しない場合、接続時にエラーメッセージが表示されます。エラーメッセージを続行することはできますが、これによりエラーの発生が停止します。

dev tun tls-client remote YOUR_SERVER_IP 1194 # The "float" tells OpenVPN to accept authenticated packets from any address, # not only the address which was specified in the --remote option. # This is useful when you are connecting to a peer which holds a dynamic address # such as a dial-in user or DHCP client. # (Please refer to the manual of OpenVPN for more information.) #float # If redirect-gateway is enabled, the client will redirect it's # default network gateway through the VPN. # It means the VPN connection will firstly connect to the VPN Server # and then to the internet. # (Please refer to the manual of OpenVPN for more information.) #redirect-gateway def1 #redirect-gateway ipv6 #REQUIRED for iOS 7 and above. # dhcp-option DNS: To set primary domain name server address. # Repeat this option to set secondary DNS server addresses. #dhcp-option DNS DNS_IP_ADDRESS pull # If you want to connect by Server's IPv6 address, you should use # "proto udp6" in UDP mode or "proto tcp6-client" in TCP mode proto udp script-security 2 comp-lzo reneg-sec 0 cipher AES-256-CBC auth SHA512 auth-user-pass client-cert-not-required -----BEGIN CERTIFICATE----- [YOUR CERTIFICATE WILL BE HERE. LEAVE THIS ALL AS DEFAULT] -----END CERTIFICATE-----

12.構成ファイルを保存し、VPN接続をテストするデバイスに追加します。 VPNサーバーと同じネットワークに接続することはできないため、私は通常、携帯電話との接続をテストします。これは外部ネットワークからテストする必要があります(携帯電話/ホットスポットは優れたオプションです)。

6。 SynologyNASOpenVPNクライアントの構成とテスト

すべてを構成したので、接続をテストする必要があります。別のネットワークに接続できる携帯電話またはPCにOpenVPNクライアントをダウンロードします。 これをテストするには、別のネットワークに接続する必要があることを忘れないでください。

13.ここからデバイス用のOpenVPNクライアントソフトウェアをダウンロードします。

14.下部にある追加ボタンを選択してから、ファイルを選択します 。これで、 .ovpnを参照するように求められます。 以前に作成したファイル。ファイルをアップロードしてから、DSMのユーザー名とパスワードでログインします。

15.これでVPNに接続できるようになります。

16.以下に2つの例を示します。まず、分割トンネル接続を使用してVPNサーバーに接続します。私の外部IPアドレスが私のモバイルネットワークであることがわかります(外部のWebページにアクセスしているため)。

17.このスクリーンショットでは、フルトンネル接続を使用してVPNサーバーに接続しています。すべてのトラフィックがホームネットワークを介してルーティングされているため、外部IPアドレスはISPです。

スプリットトンネルとフルトンネルの両方のVPN接続を使用すると、ローカルリソースにアクセスできますが、ネットワークトラフィックを保護する場合は、フルトンネルVPN接続を使用する必要があります(パブリックWi-Fiを使用している場合など)。 。

7。静的ルート構成– SynologyNASOpenVPNセットアップ

ホームネットワークからVPNデバイスにアクセスする必要がない限り、この手順は必要ありません。

ホームネットワークとVPNネットワークは異なるサブネット上にあります。つまり、ローカルデバイスはそのサブネット上のマシンとのみ通信できます(VPNネットワークは両方を認識します)。ローカルネットワークをVPNネットワーク(私の場合は192.168.1.Xおよび10.5.0.X)と通信させるには、ルーターに静的ルートを構成する必要があります。各ルーターが異なるため、このためのセットアップ手順を確認することはできませんが、以下は、構成した静的ルートのスクリーンショットです。 ゲートウェイIPアドレス Synology NASのIPアドレスになります(VPNが実行されている場所であるため)。 10.5.0.0/24サブネットは、使用しているIP範囲を入力する必要がある場所です(OpenVPN設定で定義されています)。

8。 Synology NAS OpenVPNセットアップ–結論

これは、多くのステップを経た長いチュートリアルでした。 SynologyのVPNサーバーを構成すると、ホームネットワークに安全に接続して、NASとローカルリソースにアクセスできます。また、QuickConnectやNASをインターネットに公開する必要性を完全に回避します(これはセキュリティリスクです)。追加の利点として、フルトンネルVPN接続は、公共Wi-Fiデバイス上での接続も保護します!

このVPNのセキュリティに関して私が言及したいことが1つあります。 Synologyは、ユーザーがこれをできるだけ安全に構成できるようにするという非常に貧弱な仕事をしています。 これを構成する方法で、技術的に 、あなたは中間者攻撃にさらされています。あなたがその種の攻撃にさらされるために起こらなければならないことはたくさんありますが、それは正当な懸念であると言いたいです。完全なセキュリティが最大の関心事である場合は、Raspberry Piまたはルーター(該当する場合)にOpenVPNを実装することを検討します。 OpenVPNを実行しているデバイスは実際には重要ではなく、サーバー/クライアント証明書を簡単に構成できる必要があります。

ご不明な点がございましたら、コメント欄にご記入ください!コンテンツが気に入ったら、共有してください!

SymantecXGとViscosityを使用したOpenVPNサーバーのセットアップ

UbuntuとViscosityを使用したOpenVPNサーバーのセットアップ

SymantecUTMとViscosityを使用したOpenVPNサーバーのセットアップ