このガイドでは、Sophos UTMホストにOpenVPNサーバーをセットアップする手順について説明します。これにより、リモートの場所からホーム/オフィスネットワークに安全にアクセスし、オプションですべてのネットワークトラフィックを送信して、インターネットも安全に。

このガイドを使用する前に、OpenVPNサーバーの実行の概要に関する記事を読むことを強くお勧めします。

このガイドでは、次のことを前提としています。

- すでに最新バージョンのSophosUTMをインストールしています (執筆時点で9.5)

- Sophos UTMは、少なくともWANインターフェースとLANインターフェースでセットアップされています

- このガイドでは、LANインターフェイスを介してクライアントデバイスをSophosUTMサーバーに接続します。

- このSophosUTMのインストールは新規インストールです

- クライアントデバイスにViscosityのコピーがすでにインストールされています

ソフォスUTMのコピーをダウンロードしてインストールする必要がある場合は、https://www.sophos.com/en-us/support/utm-downloads.aspxに情報があります。ソフォスUTMインスタンスの設定の詳細については説明しません。多くのガイドがオンラインで見つかります。別のバージョンのSophosUTMを実行している場合でも、このガイドで概説されている手順の多くまたはすべてが引き続き適用される可能性があります。別のオペレーティングシステムでOpenVPNサーバーをセットアップする場合は、他のガイドを確認してください。

クライアントデバイスは、LANインターフェイスを介してSophosUTMサーバーに接続する必要があります。これは、WebAdminポータルにアクセスしてSophosUTM構成をセットアップできるようにするために必要です。これを実現する方法の詳細は、特定のネットワーク構成によって異なります。

クライアントマシンにViscosityのコピーがまだインストールされていない場合は、Viscosity(Mac | Windows)をインストールするためのこのセットアップガイドを確認してください。

残念ながら、独自のOpenVPNサーバーをセットアップするための直接サポートを提供することはできません。このガイドは、Viscosityのコピーを開始し、最大限に活用できるようにするための礼儀として提供されています。このガイドの手順を徹底的にテストして、以下の手順に従えば、独自のOpenVPNサーバーを実行するメリットを十分に享受できるようになります。

ソフォスは、https://secure2.sophos.com/en-us/support.aspx

でUTMのテクニカルサポートを提供しています。

まず、SophosUTMサーバーのLANインターフェースに接続されているクライアントデバイスからWebAdminポータルにログインする必要があります。クライアントでブラウザを開き、Sophos UTMサーバーのLANインターフェイスのIPアドレス( https://10.0.0.1:4444 など)に移動します。 またはhttps://192.168.0.1:4444 )。ログインする必要があります。ソフォスUTMインスタンスを設定するときに、管理者ユーザーのパスワードが設定されている必要があります。

LDAPなどのユーザー認証システムを使用している場合は、ユーザーを認証するためにこれらの設定を追加する必要があります。

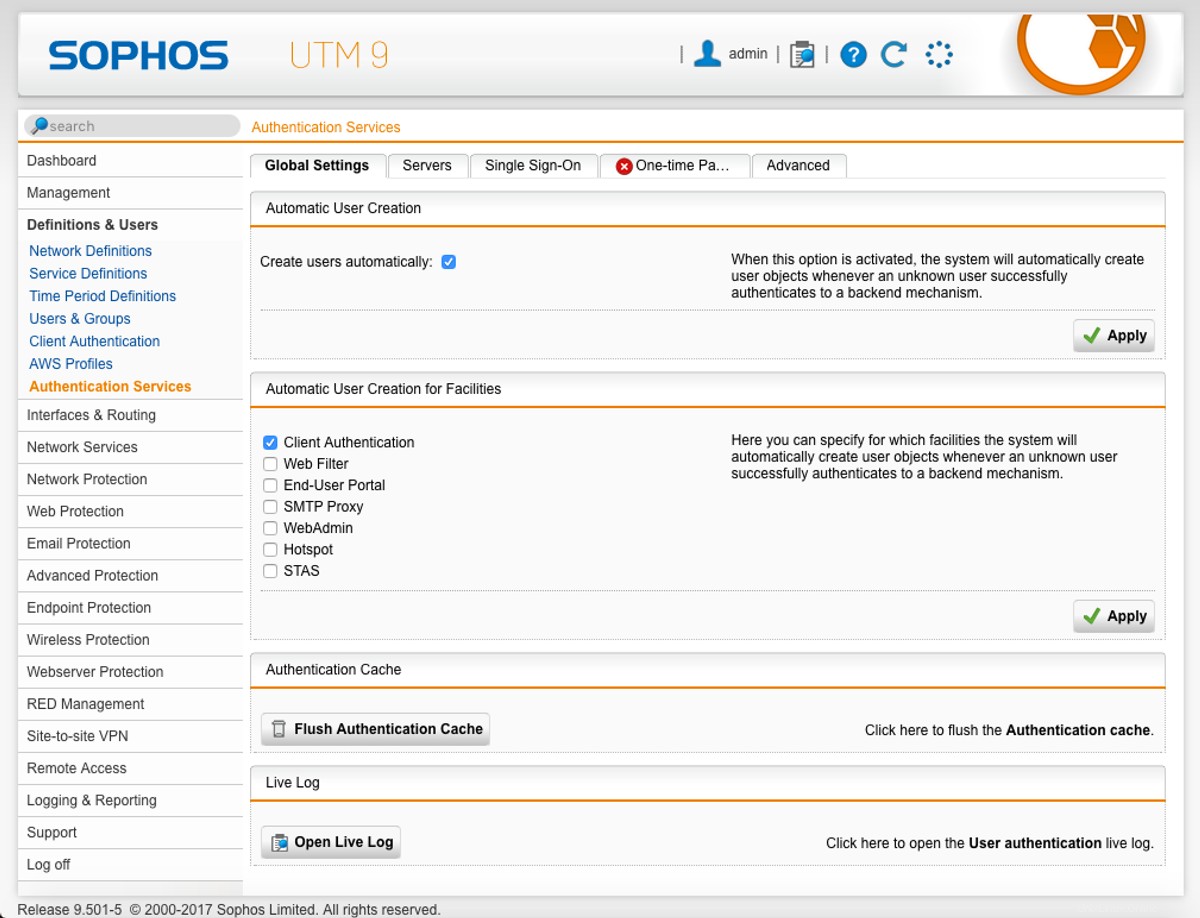

- サイドバーで、[

Definitions&Users]をクリックします>認証サービス。 - 自動ユーザー作成 グローバル設定のセクション タブで、ユーザーを自動的に作成するをチェックします チェックボックス。

適用をクリックします この変更を保存します。- 施設の自動ユーザー作成 以下のセクションで、クライアント認証を確認してください オプション。

適用をクリックします この変更を保存します。

- サーバーをクリックします タブをクリックし、

New Authentication Server ...をクリックします。 ボタン。 - ユーザー認証システムの詳細を入力し、[

保存]をクリックします 完了したら。

認証システムを使用していない場合は、ユーザーがユーザーポータルにアクセスしてVPNに接続できるように、ユーザーごとにローカルユーザーアカウントを作成する必要があります。

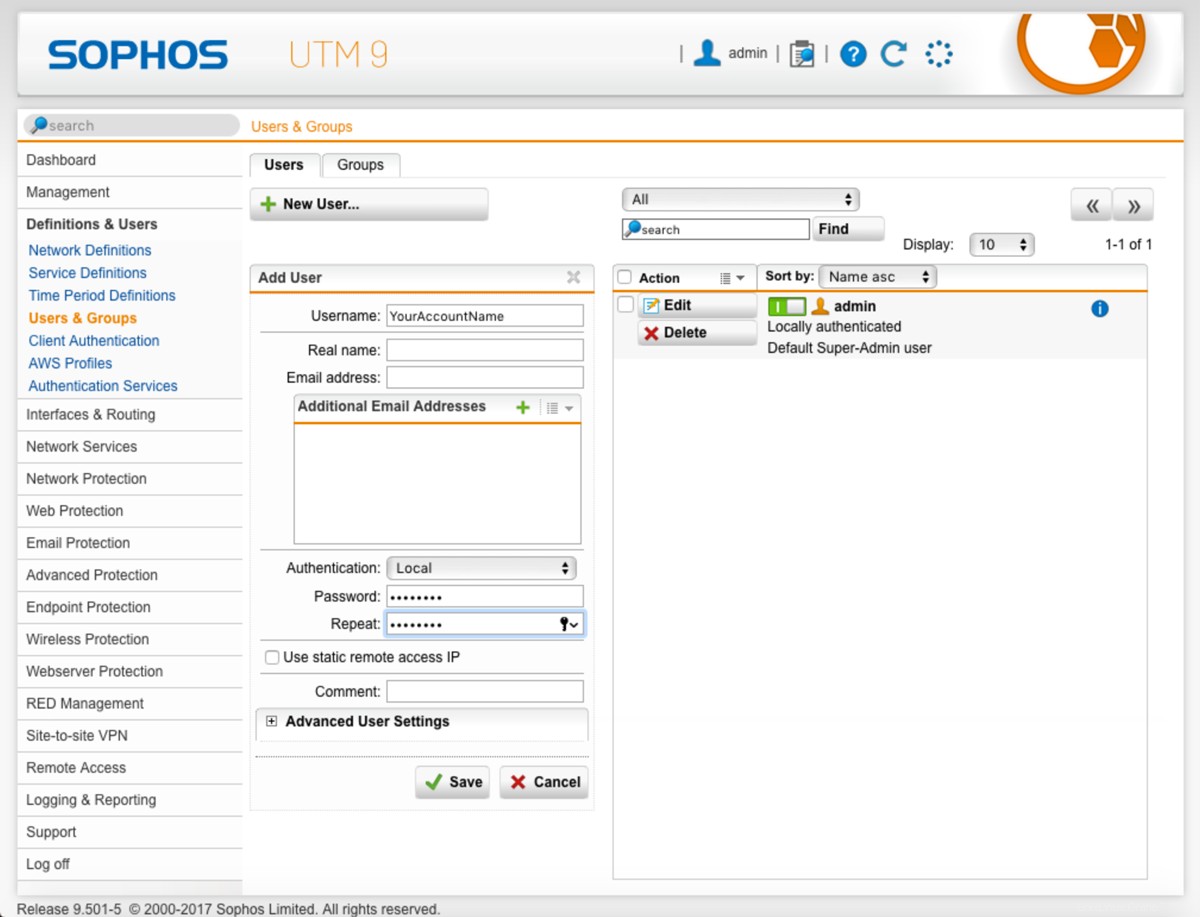

- サイドバーで、[

Definitions&Users]をクリックします>ユーザーとグループ。 - ユーザー タブをクリックし、

+新規ユーザー...をクリックします 。 - ユーザー名を含むユーザーの詳細を入力します。認証を

Localに設定します パスワードを入力します。 - 静的リモートアクセスIPを使用のままにします チェックされていません。

- 完了したら、[

保存]をクリックします 。

次に、VPNサブネットを定義して、ユーザーにIPアドレスを割り当てることができるようにする必要があります。

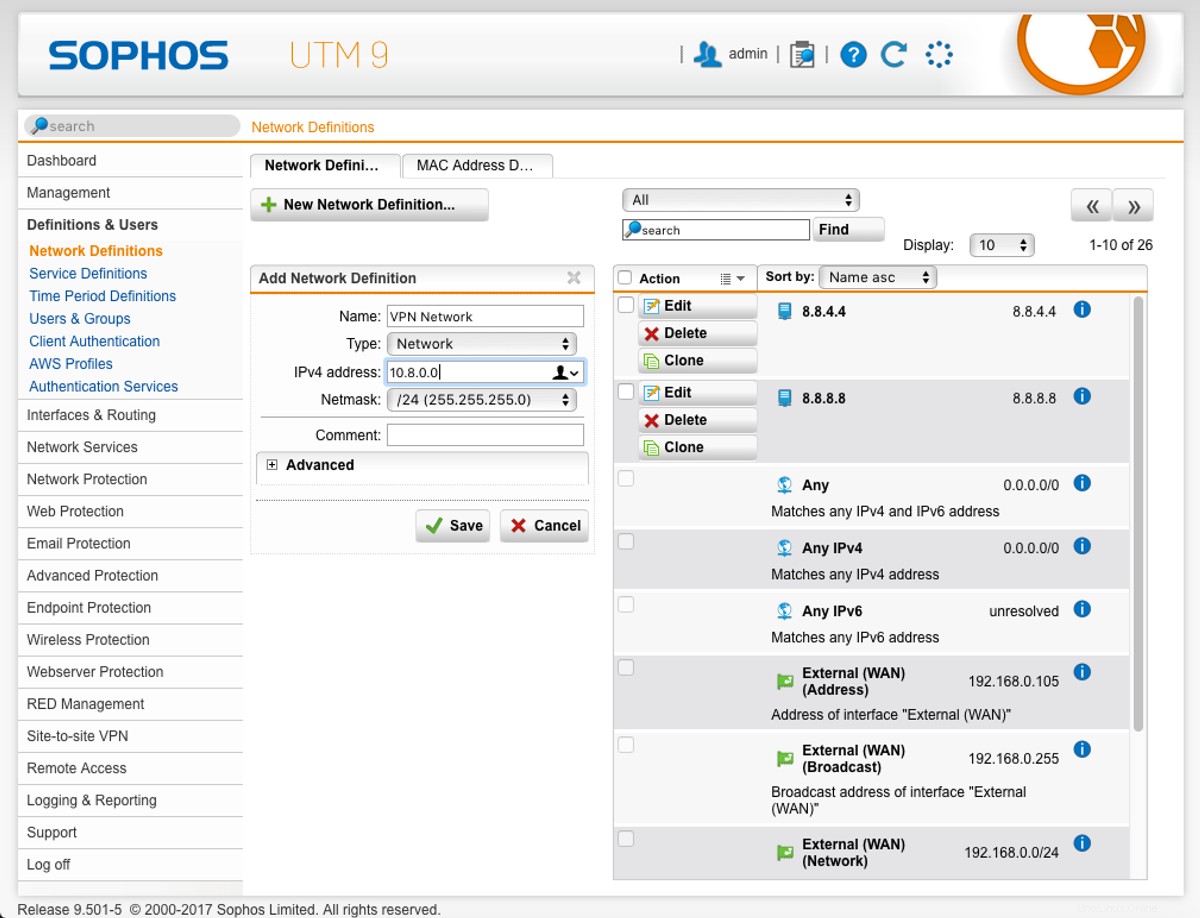

- まだ

Definitions&Usersにあります サイドバーのセクションで、ネットワーク定義をクリックします サブセクション。 - ネットワーク定義 タブをクリックし、

+新しいネットワーク定義...をクリックします 。 - ネットワークに名前を付けます。「VPNネットワーク」を使用します。

- タイプは

Networkのままにします IPv4アドレスを10.8.0.0に設定します。 - ネットマスクを

/24(255.255.255.0)のままにします 。 - 完了したら、[

保存]をクリックします 。

ユーザーがユーザーポータルにログインできるようにするには:

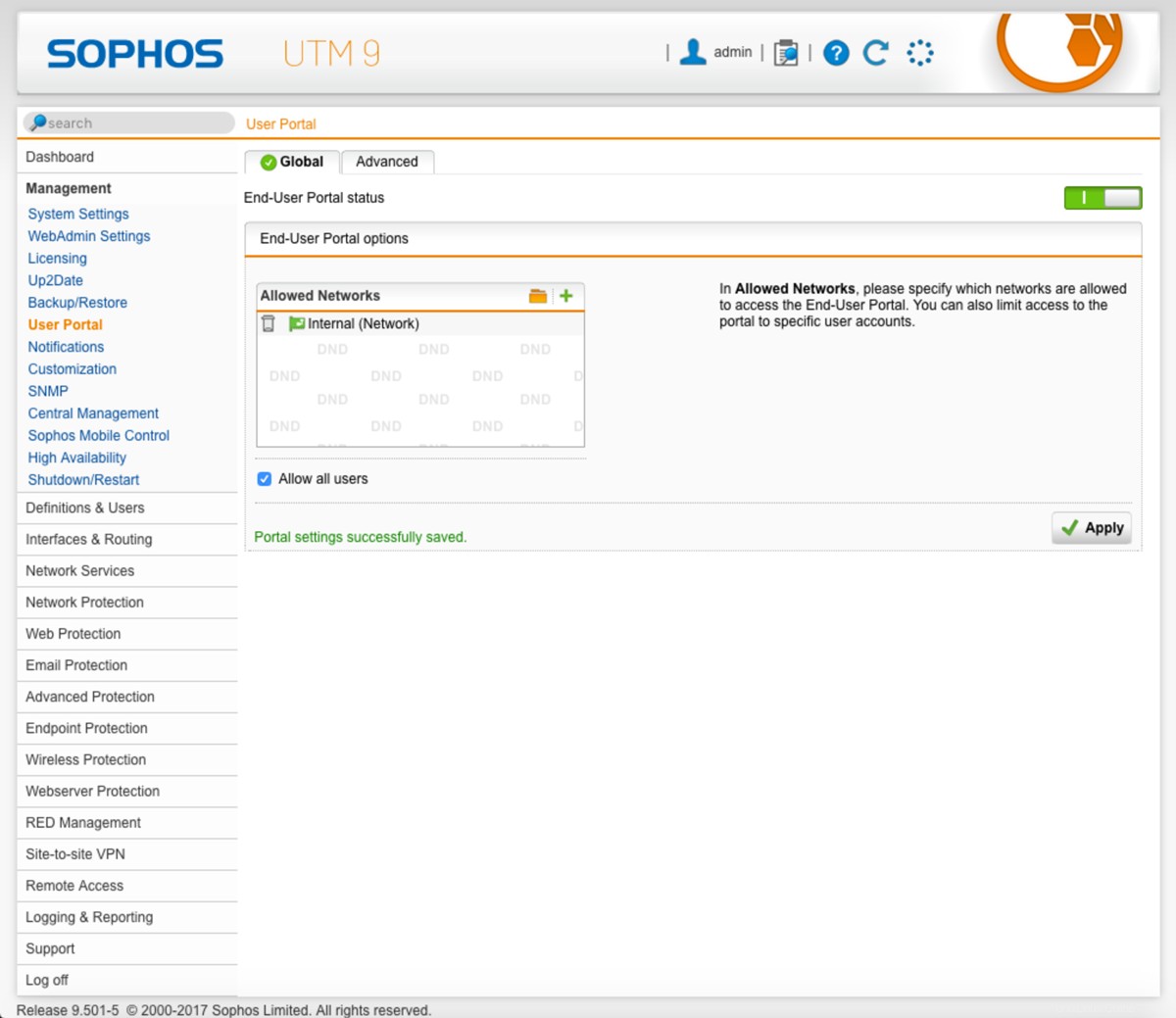

- サイドバーで、[

管理]をクリックします>ユーザーポータル。 - グローバル タブで、右上の灰色の電源ボタンをクリックします。起動すると黄色に変わります。

- 許可されたネットワーク ボックスで、フォルダアイコンをクリックします。

- サイドバーから、

Internal(Network)をドラッグします 許可されたネットワークに ボックスを使用して、ユーザーが内部ネットワーク経由でユーザーポータルに接続できるようにします。 適用をクリックします これらの変更を保存します。その後、電源アイコンが緑色に変わります。

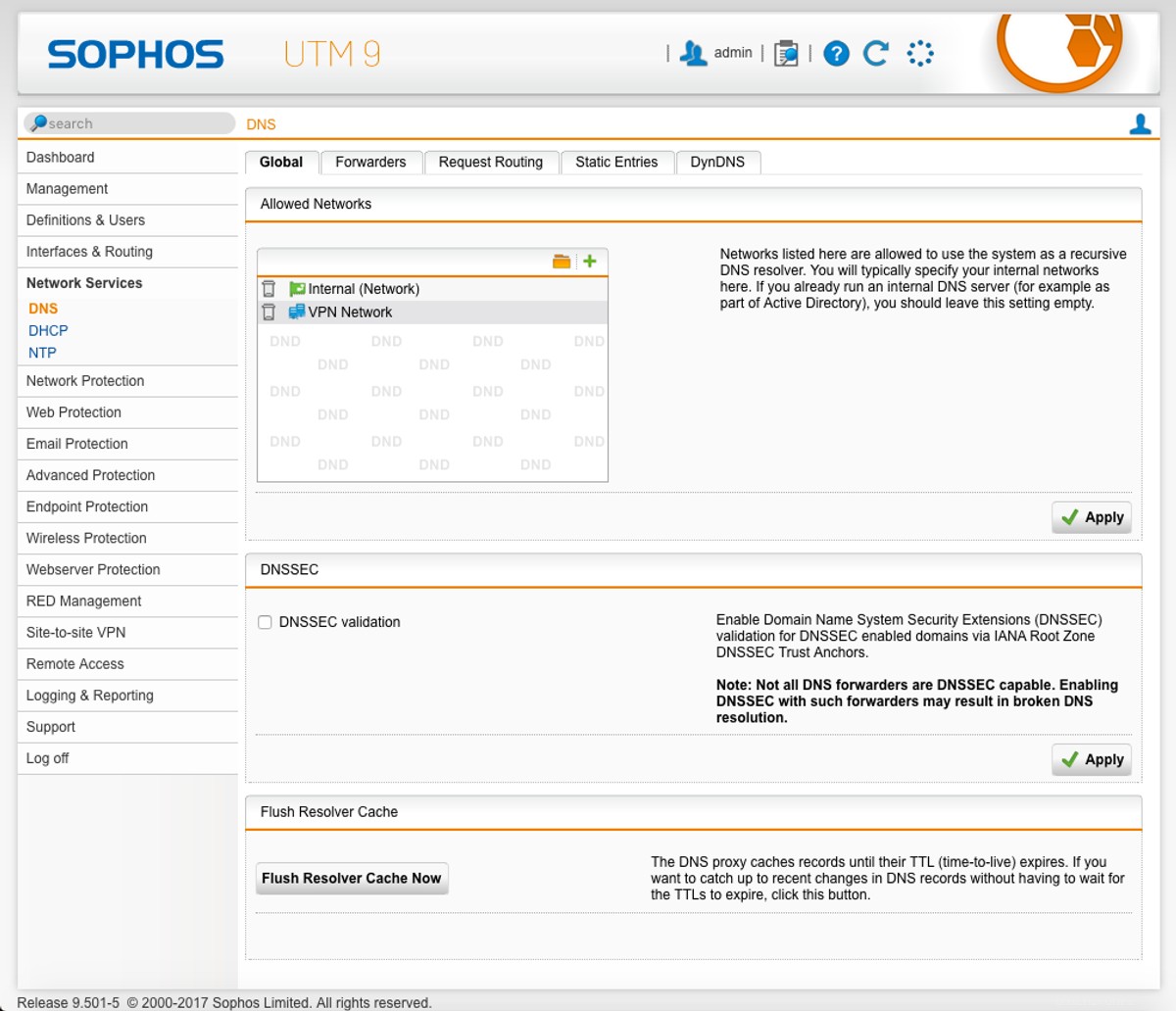

DNSサーバー

VPNユーザーがVPNを介してDNS要求を渡すことができるようにするには:

- サイドバーで、[

ネットワークサービス]をクリックします>DNS。 - グローバル タブで、許可されたネットワークのフォルダアイコンをクリックします ボックス。

- 上で作成したVPNネットワークをクリックして許可されたネットワークにドラッグします ボックス。

適用をクリックします この変更を保存します。

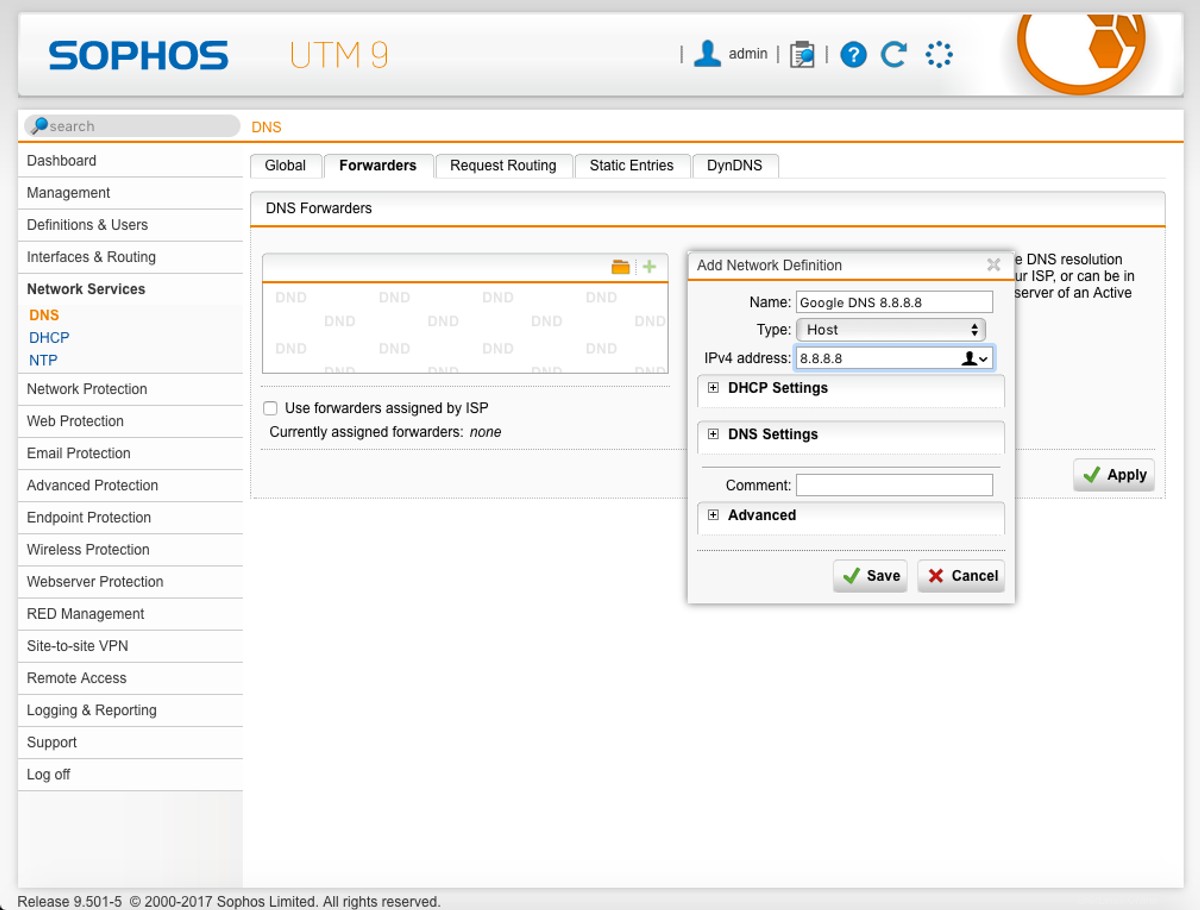

- 転送者をクリックします タブ。

- ISPによって割り当てられたフォワーダーを使用するの選択を解除します チェックボックス。

- DNSフォワーダー内 ボックスで、

+をクリックします ネットワーク定義を追加するためのアイコン。 - ネットワークに名前を付けます。 GoogleのDNSサーバーを使用しますが、別のDNSサーバーを自由に使用できます。

- タイプは

Hostのままにします 。 - IPv4アドレスを選択したDNSサーバー(この例ではGoogleを使用した8.8.8.8)に設定します。

保存をクリックします DNSサーバーを追加します。

- 複数のDNSサーバーが必要な場合は、今すぐ追加して、上記の手順を繰り返します。

- 完了したら、[

適用]をクリックします 変更を保存します。

SSL設定

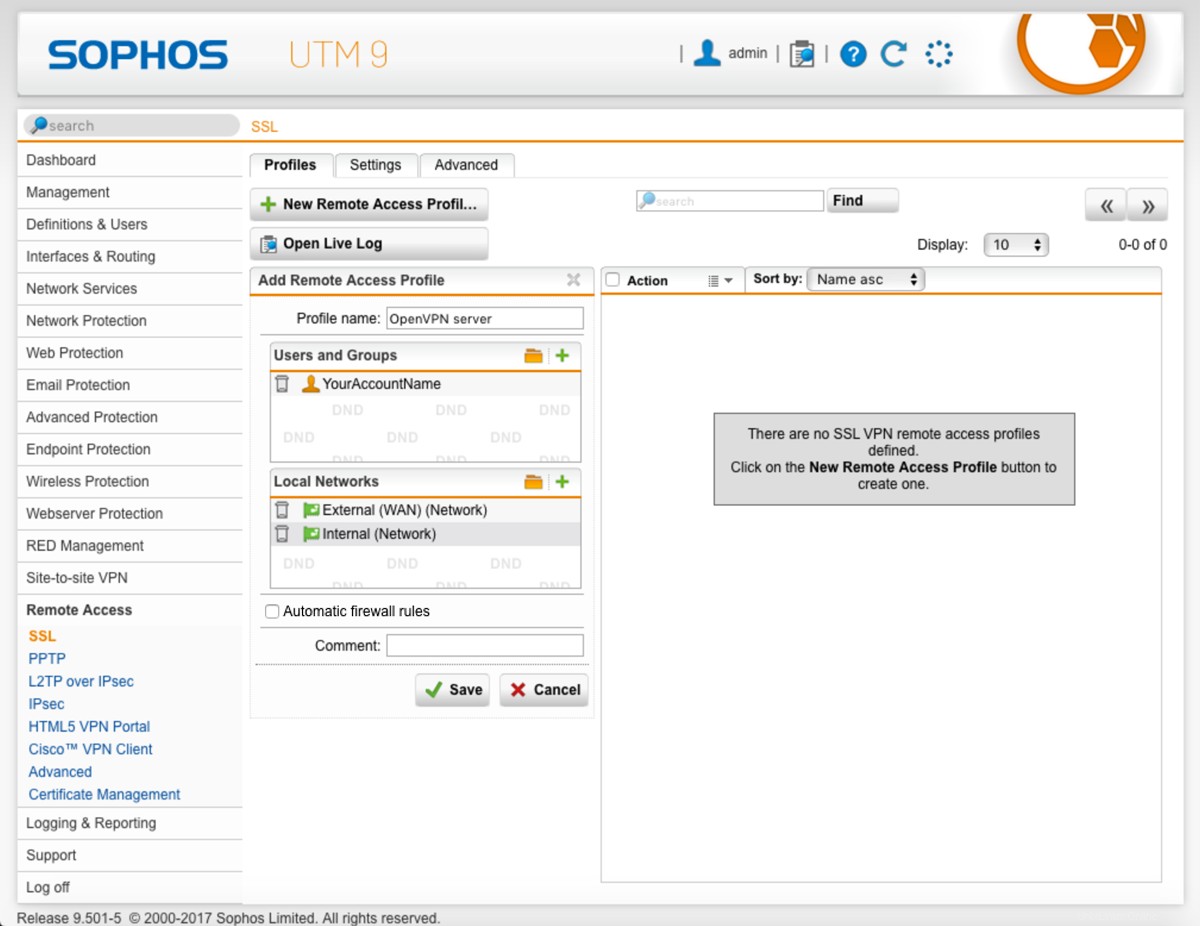

OpenVPNサーバーを構成するには:

- サイドバーで、[

リモートアクセス]をクリックします>SSL。 - プロファイル タブで、

+新しいリモートアクセスプロファイル...をクリックします 。 - プロファイル名の入力に名前を入力します。サーバーを「OpenVPNサーバー」と呼びます。

- ユーザーとグループ ボックスで、フォルダアイコンをクリックします。利用可能なユーザーとグループのリストがサイドバーに表示されます。上で作成したユーザー(または認証サービスユーザー、つまりLDAPユーザー)をクリックして、ユーザーとグループにドラッグします。 ボックス。

- ローカルネットワーク ボックスで、フォルダアイコンをクリックします。ローカルネットワークのリストがサイドバーに表示されます。ユーザーが到達できるはずのネットワークをローカルネットワークにドラッグします 箱。ユーザーがローカルネットワークにアクセスできるようにするには、

Internal(Network)をドラッグします。 。ユーザーがSophosUTMサーバーを介してインターネットにアクセスできるようにするには、外部(WAN)(ネットワーク)をドラッグします。 。 - 自動ファイアウォールルールのチェックを外します オプションで、独自のファイアウォールルールを設定します。

保存をクリックします 。

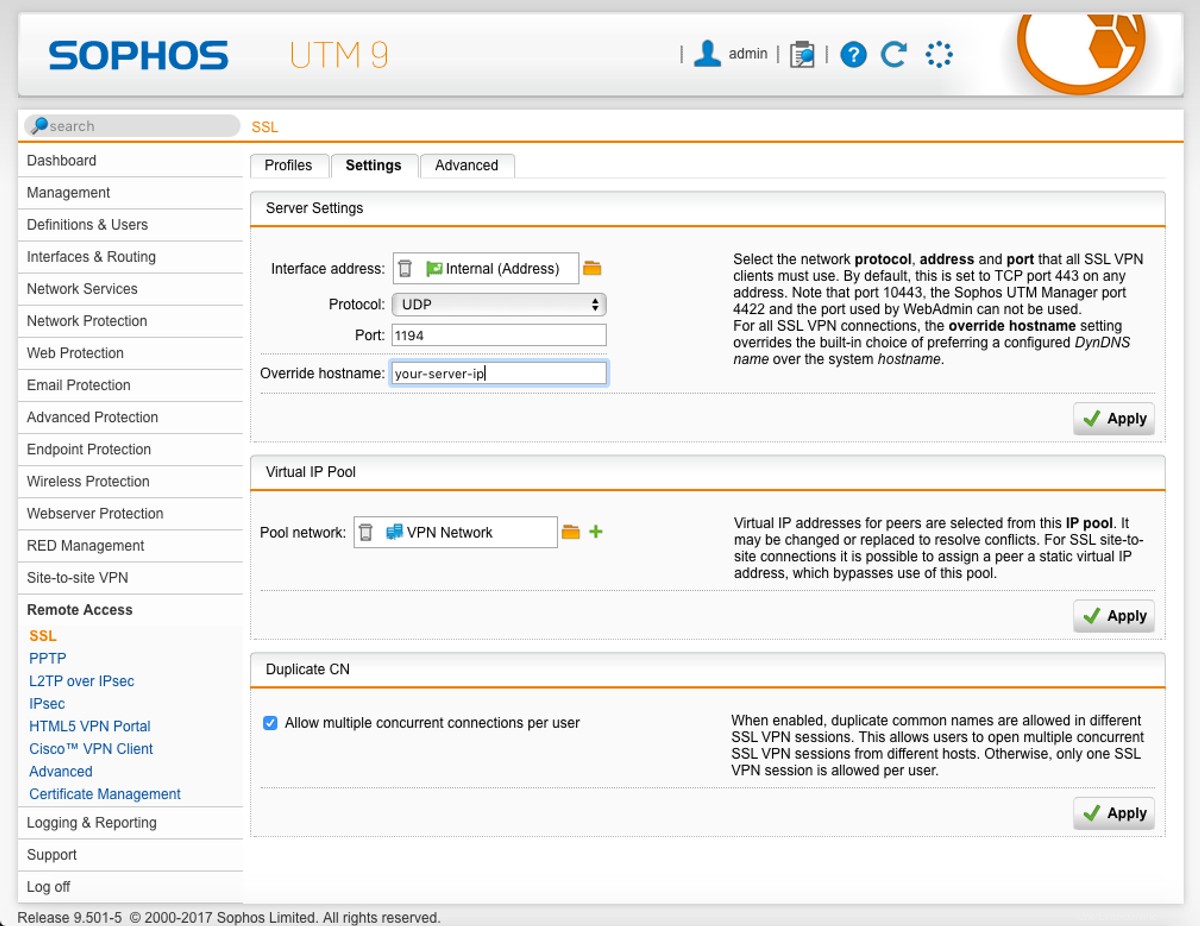

次に、設定をクリックします 上部のタブ:

- インターフェースアドレス 入力し、ゴミ箱アイコンをクリックして現在の値を削除します。

- フォルダアイコンをクリックして、利用可能なネットワークのリストを表示します。クライアントが接続を許可されているネットワークを入力ボックスにドラッグします。この例では、

Internal(Address)をドラッグします 。 - プロトコルを設定します

UDPへ 。 - ポートを設定します 1194年まで。

- ホスト名の上書き 入力には、Sophos UTMサーバーのローカルネットワークアドレス(この例では10.0.0.1)を入力します。

適用をクリックします これらの変更を保存します。- 仮想IPプール内 セクションで、プールネットワークフォルダアイコンをクリックします。

- 前に作成したVPNネットワークをドラッグします。

適用をクリックします これらの変更を保存します。

ユーザーがOpenVPNサーバーへの同時接続を維持できるようにする場合は、ユーザーごとに複数の同時接続を許可するのままにします。 オプションが選択されました。それ以外の場合は、選択を解除して[適用]をクリックします その変更を保存します。

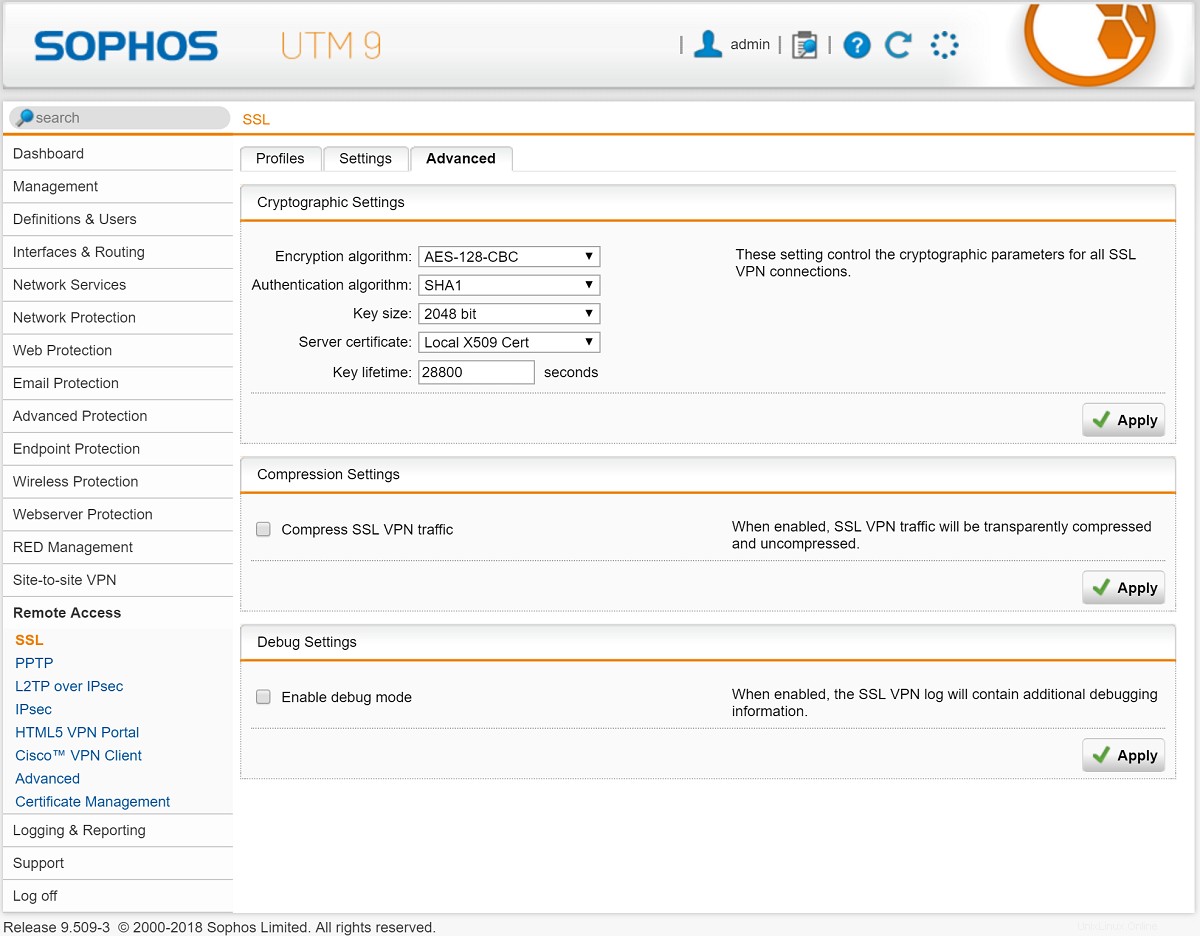

次に、詳細をクリックします 上部のタブ:

- 暗号化アルゴリズムを変更します

AES-256-CBCへ 。 - 認証アルゴリズムを終了します

SAH1として 。 - キーサイズのままにします

2048ビットとして 。 - クライアントに対してサーバーを識別するためのローカルSSL証明書がある場合は、サーバー証明書でそれを選択します。 ドロップダウン。

- キーの有効期間を残す 28800として。

適用をクリックします これらの変更を保存します。- 圧縮設定の下 、[SSL VPNトラフィックの圧縮]のチェックを外し、[

適用]をクリックします 。

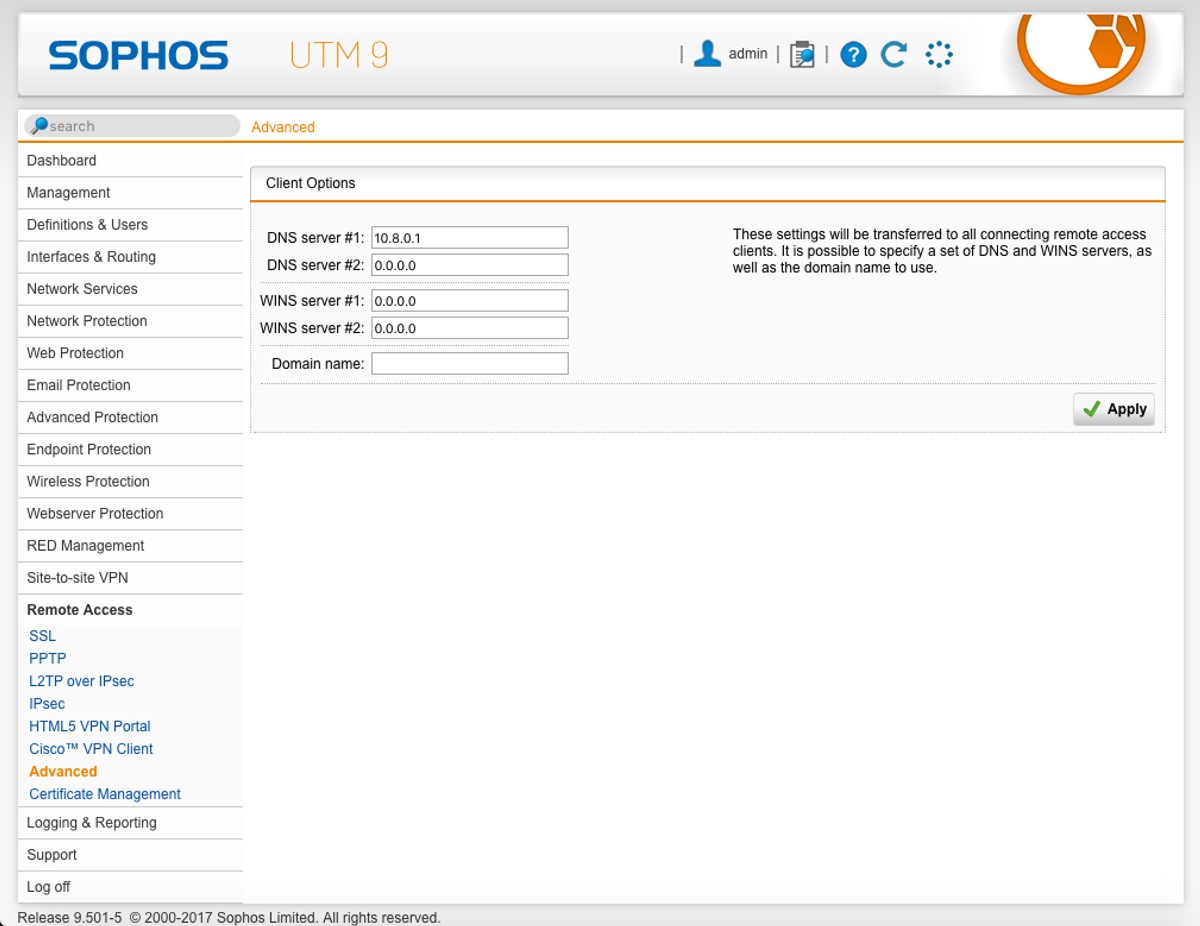

接続されたクライアントがDNS解決にサーバーを使用するようにするには:

- まだ

リモートアクセスにあります サイドバーのセクションで、Advancedをクリックします サブセクション。 - DNSサーバー#1を10.8.0.1に設定します。これは、OpenVPNサーバーのIPアドレスになります。

適用をクリックします それが終わったら。

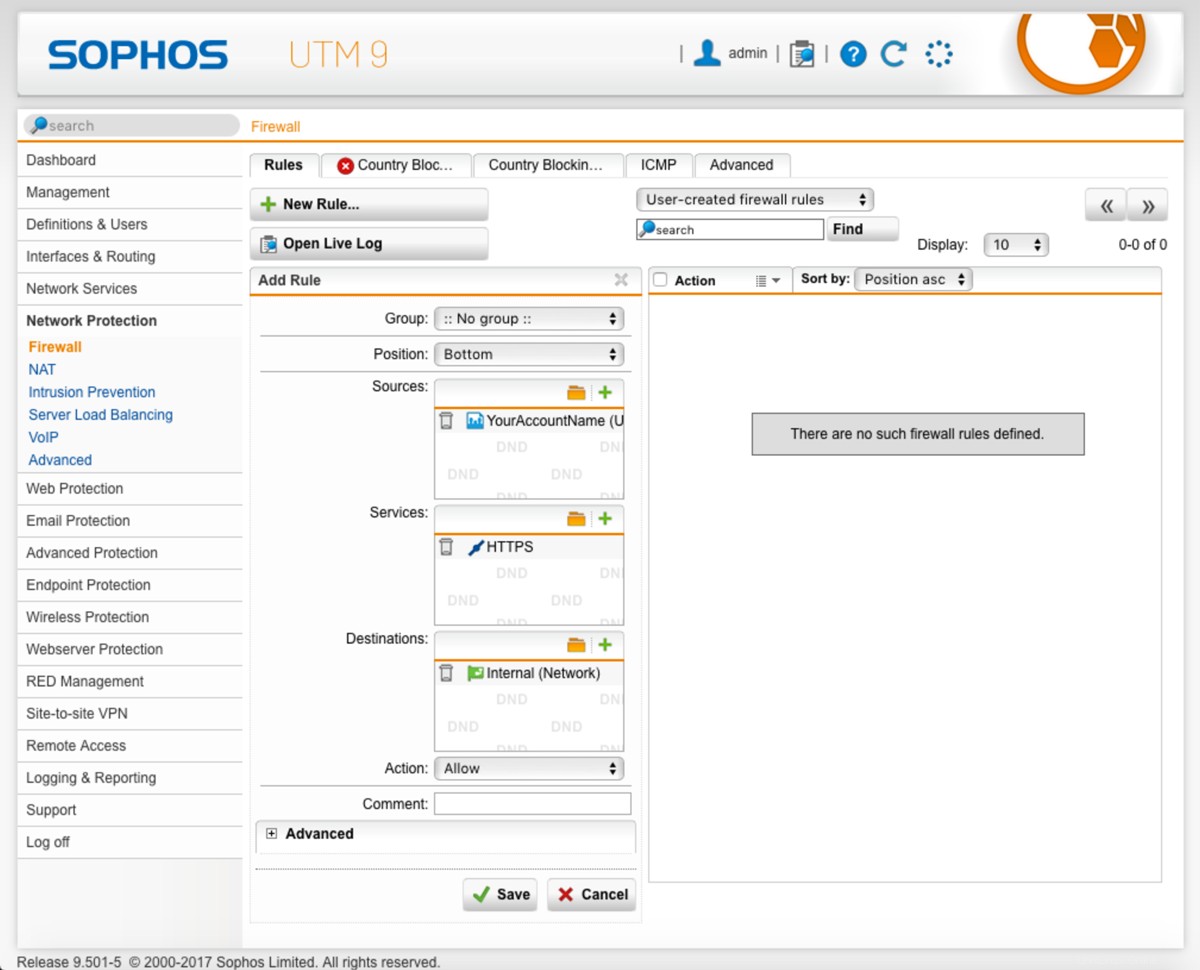

VPNとユーザーポータルのトラフィックを許可するようにファイアウォールを構成する必要があります。

- サイドバーで、[

ネットワーク保護]をクリックします>ファイアウォール。 - ルール タブで、[

+新しいルール...]をクリックします 。 - ソース ボックスで、フォルダアイコンをクリックします。

- ユーザーポータルにアクセスできるようにするために以前に作成したユーザーをサイドバーからドラッグします。

- サービスのフォルダアイコンをクリックします ボックス。

-

HTTPSをドラッグします ユーザーがHTTPS経由でユーザーポータルにアクセスできるようにします。 - 宛先のフォルダアイコンをクリックします ボックス。

-

Internal(Network)をドラッグします ユーザーがローカルネットワーク経由でユーザーポータルにアクセスできるようにします。 - アクションを終了します

許可として 。 保存をクリックします それが終わったら。

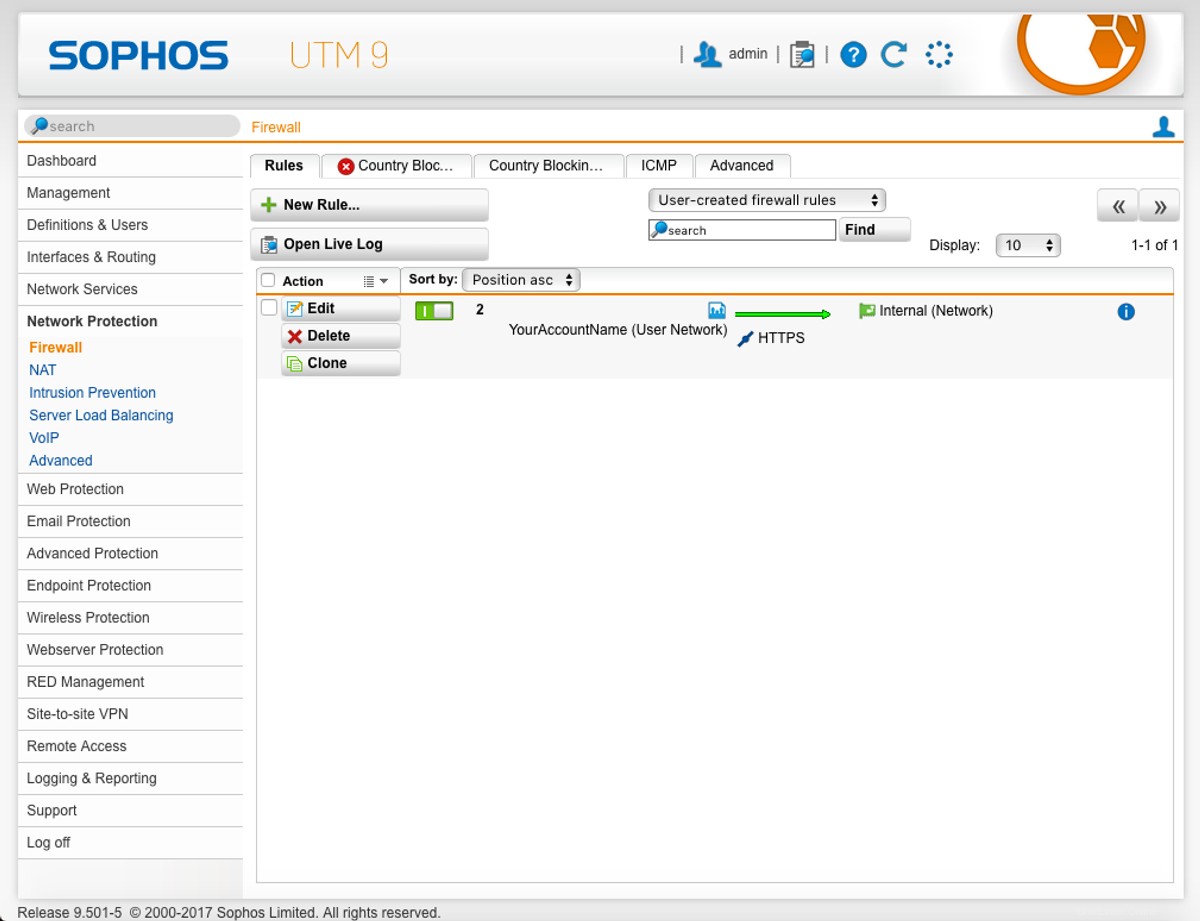

次に、新しいルールの横にある小さな灰色の電源スイッチアイコンをクリックして、このルールを有効にします。ファイアウォールルールが適用されたことを示すために、緑色に変わるはずです。

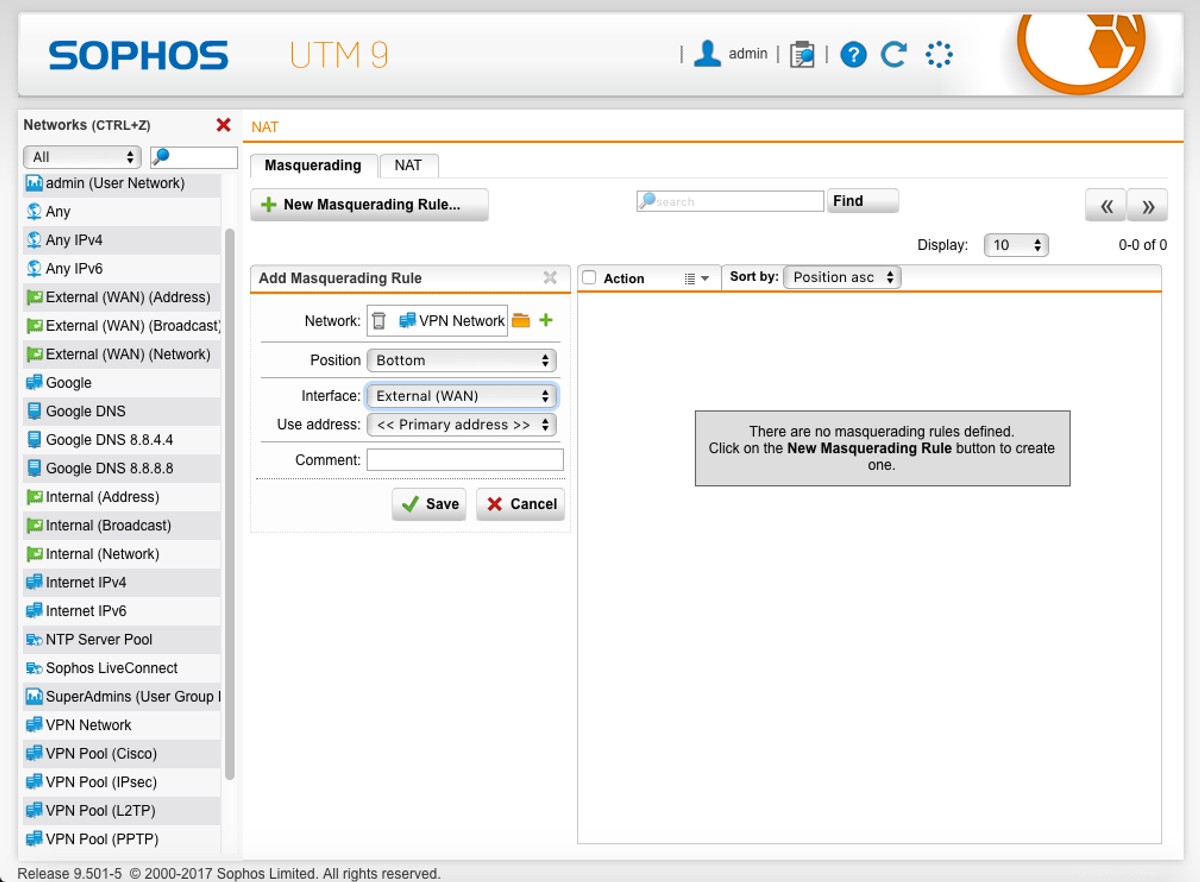

次に、マスカレードルールを作成して、トラフィックをVPN経由で外部ネットワークインターフェイスに送信できるようにする必要があります。

- まだ

ネットワーク保護にあります サイドバーのセクションで、NATをクリックします サブセクション。 - マスカレード タブで、

+新しいマスカレードルール...をクリックします 。 - ネットワーク入力の横にあるフォルダアイコンをクリックします。

- 前に作成したVPNネットワークをクリックしてドラッグします。

- インターフェース入力を

External(WAN)に変更します 。 - [アドレスの使用]入力を

<<プライマリアドレス>>のままにします 。 - 完了したら、[

保存]をクリックします ルールを作成します。

- ルールをアクティブにするには、ルールの横にある灰色のボタンをクリックして、ルールを緑色に変更します。

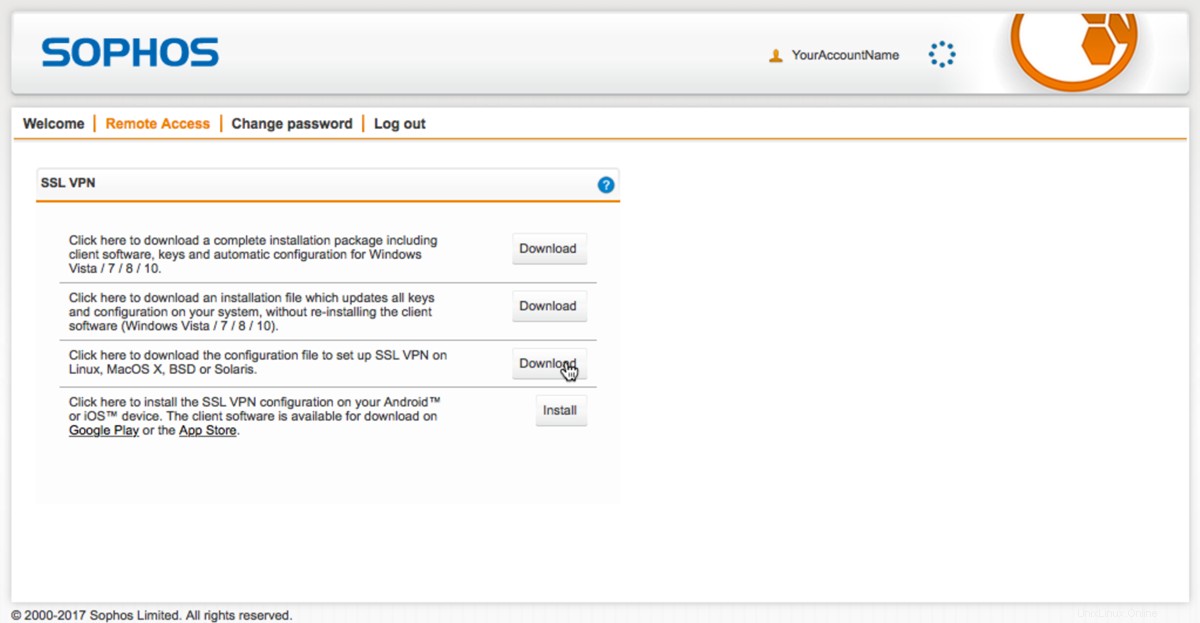

OpenVPNサーバーに接続するには、ユーザーのクライアント構成をダウンロードする必要があります。クライアントマシンの場合:

- ブラウザを開き、

https:// your-server-ipに移動します 。 - ユーザーのユーザー名とパスワードを入力してログインします。

- リモートアクセスをクリックします タブ。

ダウンロードをクリックします 「Linux、MacOS X、BSD、またはSolarisでSSL VPNをセットアップするための構成ファイルをダウンロードするには、ここをクリックしてください」の横にあるボタン。- 「[メール保護]」というファイルをダウンロードする必要があります。

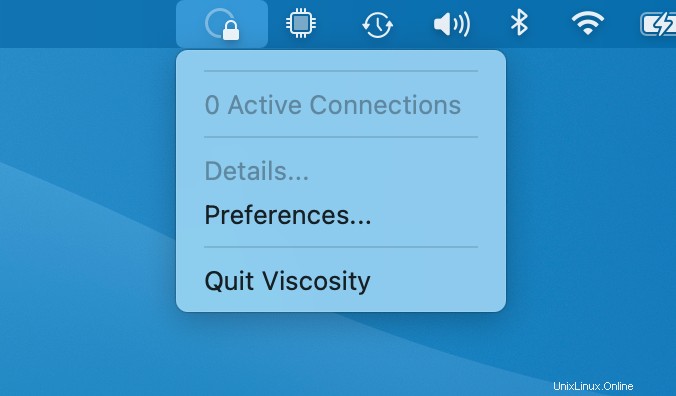

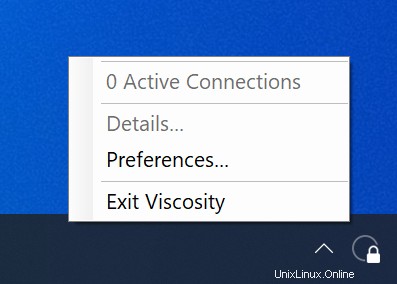

Viscosityをまだ実行していない場合は、今すぐViscosityを起動してください。 Macバージョンの場合 メニューバーに粘度アイコンが表示されます。 Windowsバージョンの場合 システムトレイに粘度アイコンが表示されます。

メニューバーの粘度アイコンをクリックします( Windows :システムトレイ)を選択し、[設定...]を選択します:

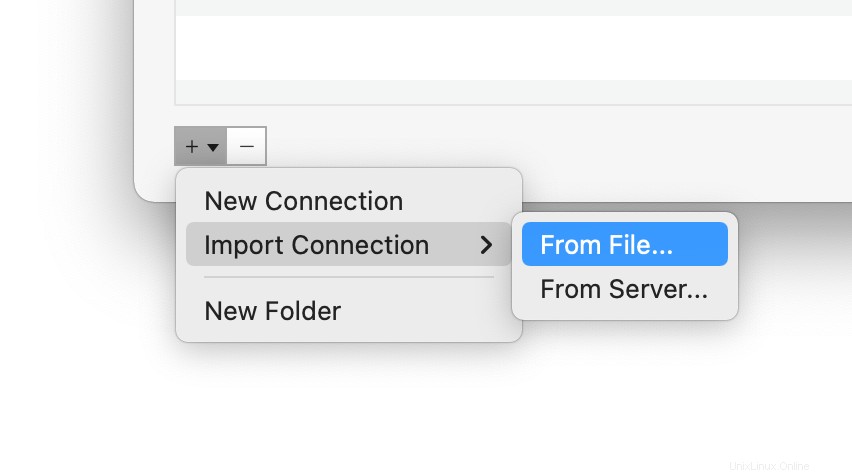

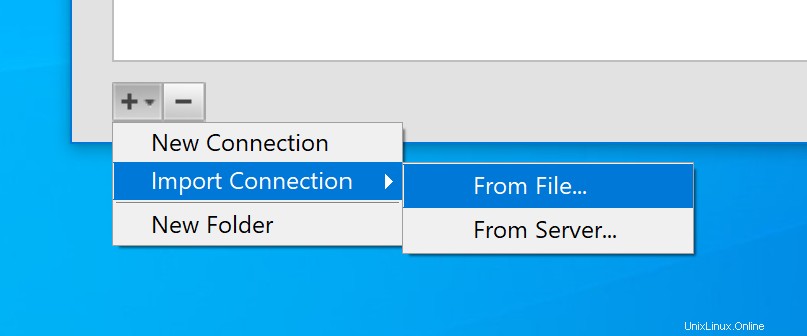

これにより、使用可能なVPN接続のリストが表示されます。最近Viscosityをインストールしたと想定しているため、このリストは空です。 [+]ボタンをクリックして、 Import Connectionを選択します>ファイルから... :

「[emailprotected]」ファイルの場所に移動して開きます。接続がインポートされたことを示すポップアップメッセージが表示されます。

(オプション)インターネットへのアクセスを許可する

デフォルトでは、VPN接続により、ホーム/オフィス(LAN)ネットワーク上のファイルサーバーおよびその他のコンピューターへのアクセスが許可されます。ただし、すべてのインターネットトラフィックをVPN接続を介して送信する場合は、接続を最終的に編集する必要があります。

- [粘度設定]ウィンドウで接続をダブルクリックして、接続エディターを開きます

- ネットワーキングをクリックします タブ。

- [すべてのトラフィック]ドロップダウンをクリックして、[VPN接続を介してすべてのトラフィックを送信する]オプションを選択します。デフォルトゲートウェイを入力する必要はありません。

保存をクリックします ボタン。

VPN接続の接続と使用

これで接続する準備が整いました。 macOSメニューバーまたはWindowsシステムトレイの粘度アイコンをクリックして粘度メニューを開き、インポートした接続を選択すると、粘度が接続されます。

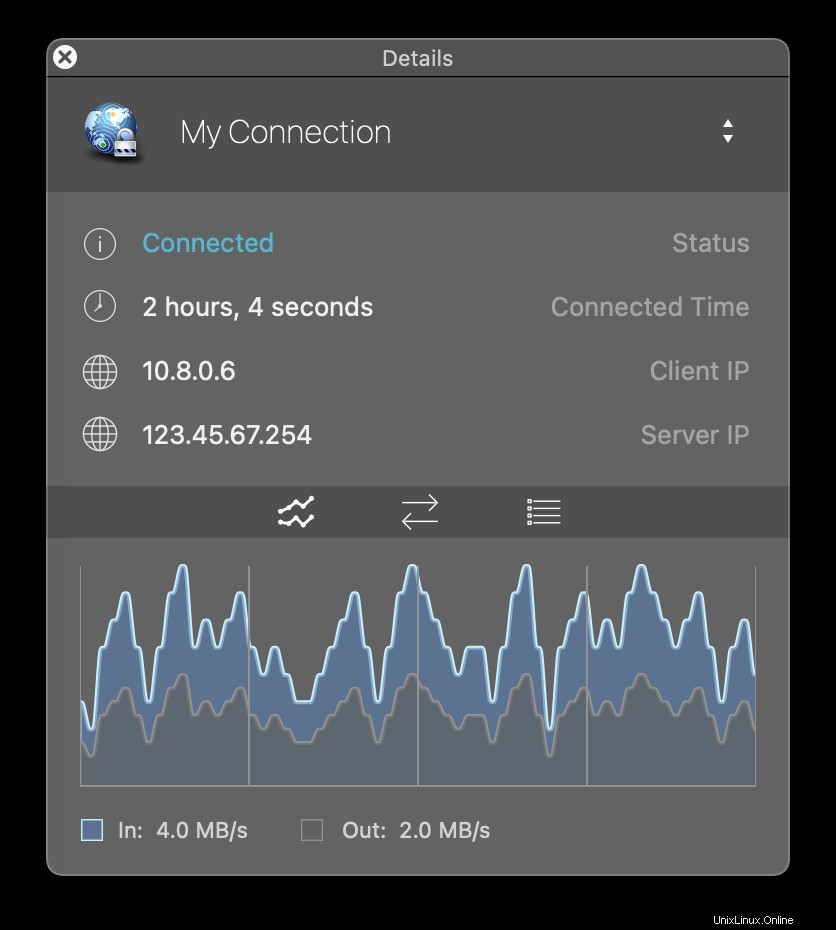

VPNが稼働していることを確認するには、[粘度]メニューから[詳細]ウィンドウを開きます。これにより、接続の詳細、トラフィック、OpenVPNログを表示できます。

これで、独自のOpenVPNサーバーをセットアップできました。おめでとうございます。これで、独自のOpenVPNサーバーを操作するメリットを自由に享受できます。