Suricataは、侵入検知、侵入防止、ネットワークセキュリティ監視などの機能を備えたオープンソースのネットワーク脅威検出ツールです。ディープパケットインスペクションとパターンマッチングに優れており、脅威や攻撃を検出するための非常に貴重なツールになっています。

Suricataは、疑わしいパケットがネットワークにある場合に、ログを生成し、トラフィックをドロップし、アラートをトリガーすることができます。このガイドでは、ubuntu20.04へのSuricataIDSのインストールについて説明します

ステップ1:システムを更新する

まず、システムパッケージが更新されていることを確認します。コマンドを実行します:

$ sudo apt update

パッケージインデックスが更新されたら、次の手順に進みます。

ステップ2:Suricataリポジトリを追加する

Suricataの最新の安定バージョンは、OISFによって管理されているPPAリポジトリで入手できます。したがって、図のように、UbuntuシステムにSuricataリポジトリを追加します。

$ sudo add-apt-repository ppa:oisf/suricata-stable

その後、システムのパッケージインデックスを更新します。

$ sudo apt update

PPAを配置したら、次のステップに進み、SuricatIDSをインストールします。

ステップ3:Suricataをインストールする

Suricataをインストールするには、次のコマンドを実行します:

$ sudo apt install suricata

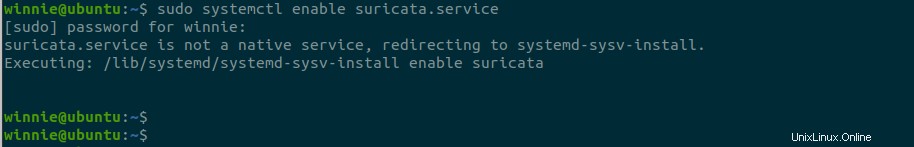

Suricataをインストールしたら、さらに一歩進んで、起動時に起動できるようにします。

$ sudo systemctl enable suricata.service

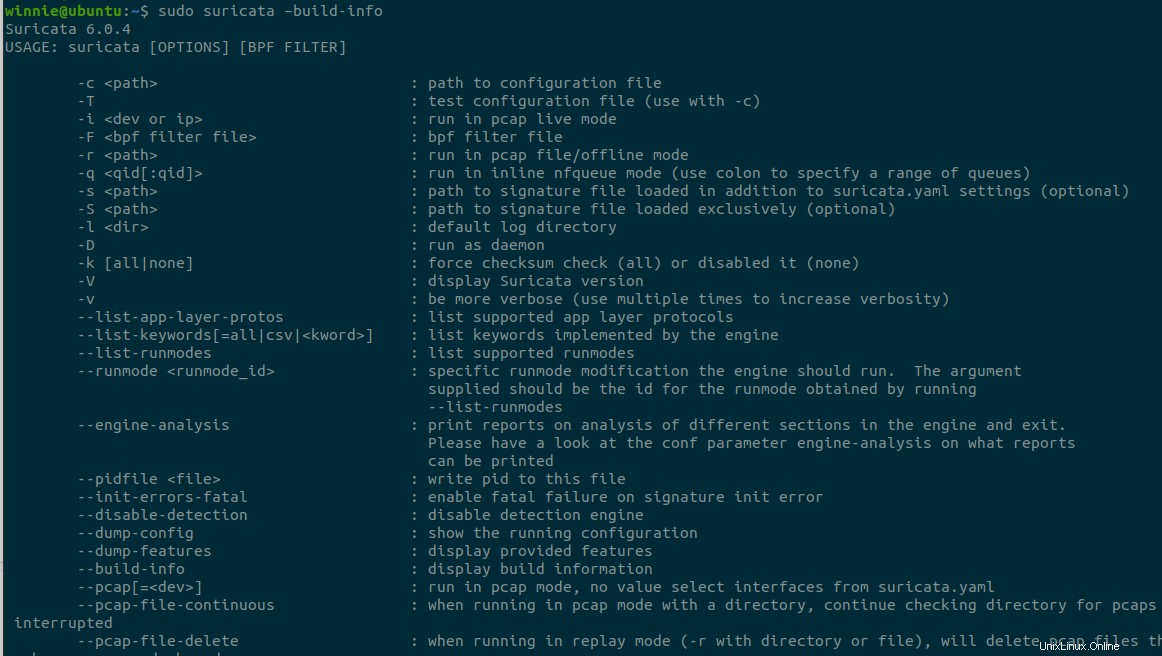

次に、次のコマンドを実行して、インストールが成功したことを確認します。

$ sudo suricata –build-info

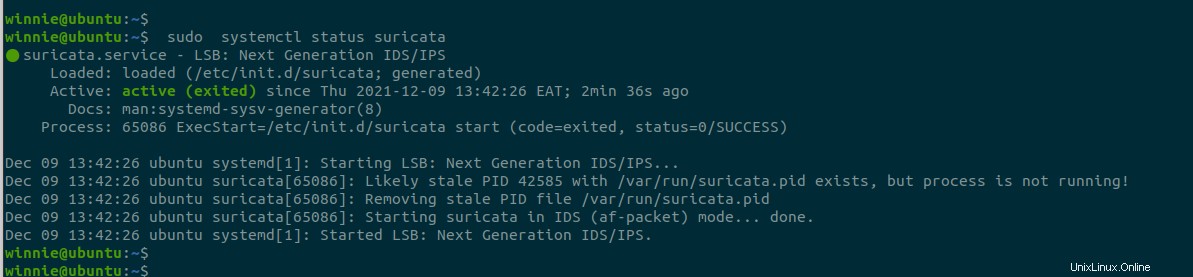

Suricataのsystemdサービスが次のように実行されていることを確認します。

$ sudo systemctl status suricata

出力は、SuricataがUbuntu20.04で稼働していることを確認します

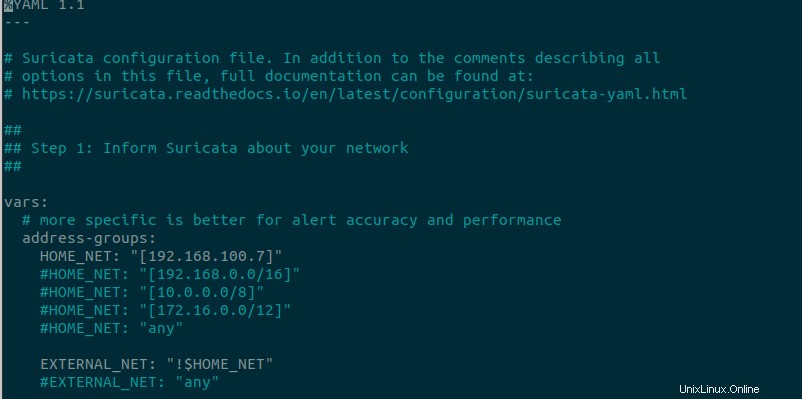

ステップ4:基本設定

Suricataの構成ファイルは/etc/suricata/suricata.yamlにあります 道。基本的なセットアップでは、内部ネットワークと外部ネットワーク用にSuricataを構成する必要があります。次のように構成ファイルを開きます。

$ sudo vim /etc/suricata/suricata.yaml

次に、HOME_NET変数のIPアドレスを指定します。この場合、私のIPアドレスは192.168.100.7です。 HOME_NET変数は、監視するローカルネットワークまたはインターフェイスのIPアドレスです。次に、 EXTERNA_NETの値を定義します ローカルIPアドレスではないネットワークとして。

次に、構成ファイルのaf-packetセクションに移動し、上記で選択したネットワークインターフェイスを反映するようにインターフェイス名を変更します。

ステップ5:Suricataルール

Suricataを使用すると、要件に応じてネットワークルールまたは署名を作成できます。最も一般的なルールには、EmergingThreatsとEmergingThreatsProが含まれます。

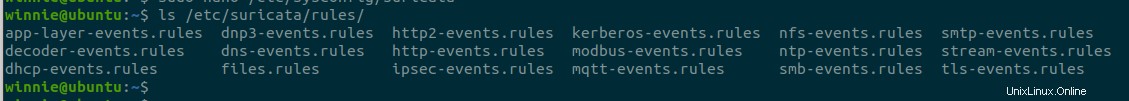

ルールファイルは/etc / suricata / rules /にあります ディレクトリ。コンテンツを表示するには、次のコマンドを実行します。

$ ls /etc/suricata/rules/

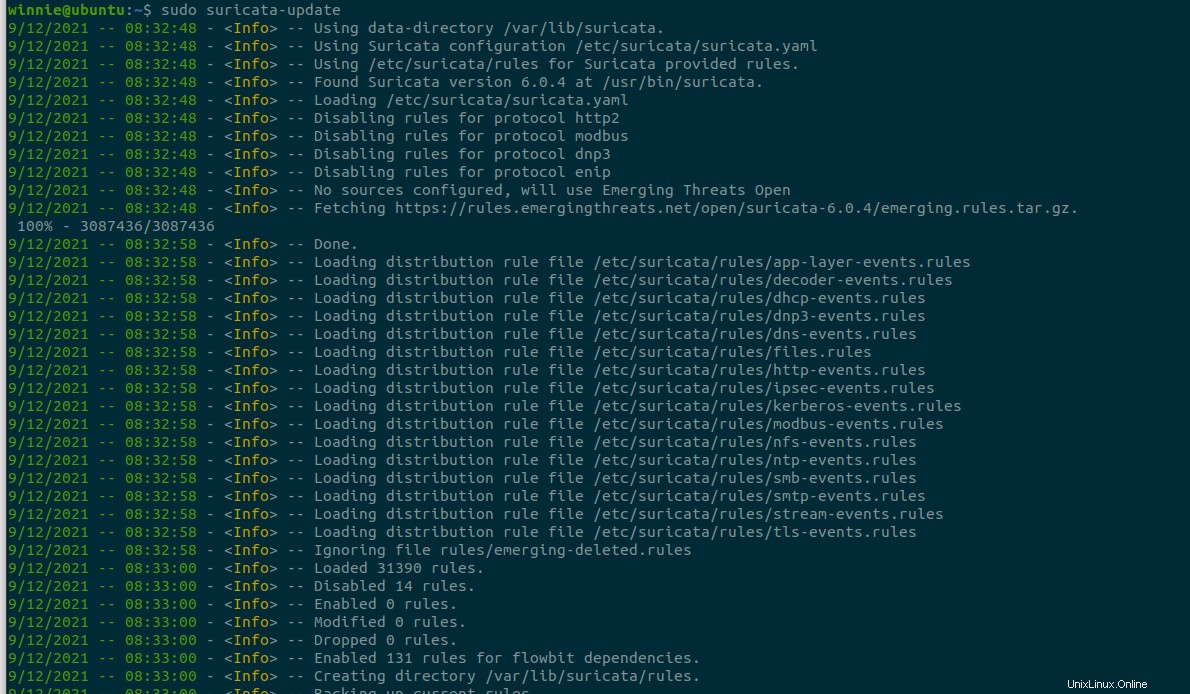

Emerging Threats Openルールセットをインストールするには、次のコマンドを実行します。

$ sudo suricata-update

これにより、ルールが / var / lib / suricata / rules /にインストールされます。 ディレクトリ。

ステップ6:Suricataを実行する

すべてのルールをインストールしたら、次のようにSuricataIDSサービスを再起動できます。

$ sudo systemctl restart suricata

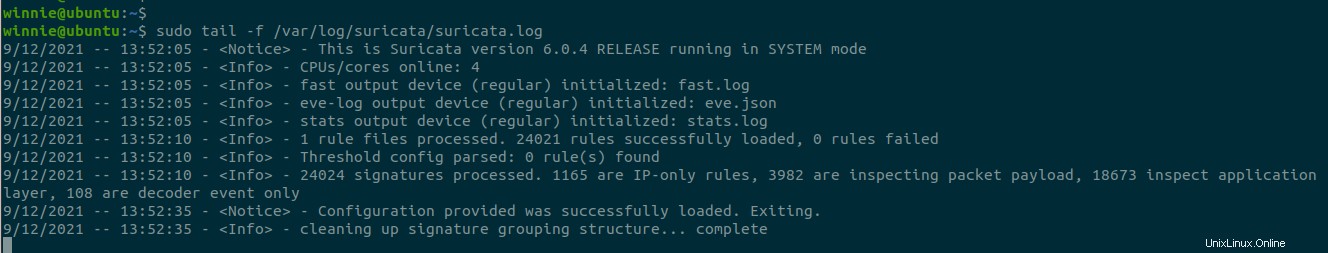

次のようにSuricataログを確認することもできます:

$ sudo tail /var/log/suricata/suricata.log

これで、Ubuntu20.04にSuricataIDSをインストールできました。詳細については、ドキュメントページにアクセスしてください。