はじめに:

UFWはUncomplicatedFirewallの略で、ファイアウォールルールとIPテーブルを効率的に管理するためのアプリケーションです。 UFWでSSHアクセスを制限したいということは、通常、ファイアウォールがすべてのIPアドレスからのSSH接続を許可することを意味しますが、IPアドレスが30秒以内に6つ以上の接続を試みた場合、アクセスは拒否されます。これは、サーバーに対するサービス拒否(DoS)攻撃または分散型サービス拒否(DDoS)攻撃を防ぐために行われます。このチュートリアルでは、LinuxMint20システムでUFWを使用してSSHアクセスを制限する手順を学習します。

Linux Mint 20でUFWを使用してSSHアクセスを制限する方法:

Linux Mint 20システムでUFWを使用してSSHアクセスを制限する場合は、次の手順を実行する必要があります。

ステップ1:システムでSSHが有効になっているかどうかを確認します:

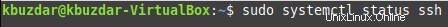

まず、システムでSSHが有効になっているかどうかを確認する必要があります。そのためには、以下に示すコマンドでそのステータスを確認する必要があります:

$ sudo systemctl status ssh

次の画像から、SSHがシステムで有効になっていて、アクティブに実行されていることがわかります。

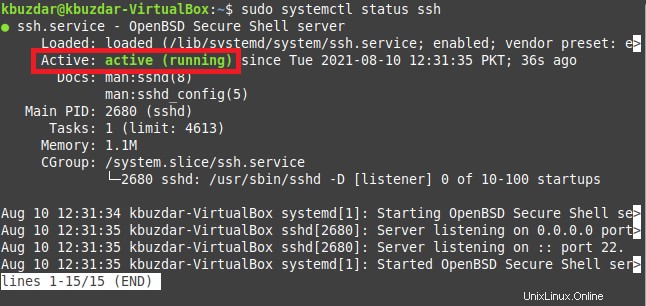

ステップ2:システムにUFWをインストールする:

確認後、以下に示すコマンドを使用して、UFWがまだインストールされていない場合は、システムにインストールする必要があります。

$ sudo apt install ufw

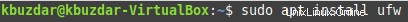

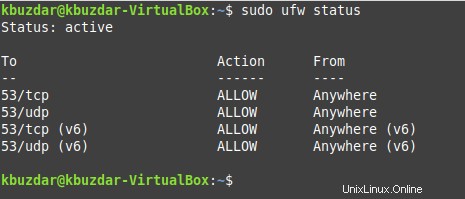

ステップ3:システムのUFWのステータスを確認する:

システムにUFWを正常にインストールした後、次のコマンドを使用してそのステータスを確認できます。

$ sudo ufw status

システムにすでにインストールされている場合は、私たちの場合のように、いくつかのルールがすでに定義されています。以下の画像で確認できます。

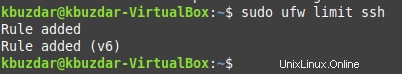

ステップ4:システム上のUFWでSSHアクセスを制限する:

ここで、次のコマンドを使用して、システムでのSSHアクセスを制限するための新しいルールを追加することになっています。

$ sudo ufw limit ssh

このコマンドが正常に実行されると、UFWルールは次の画像に示すように即座に更新されます。

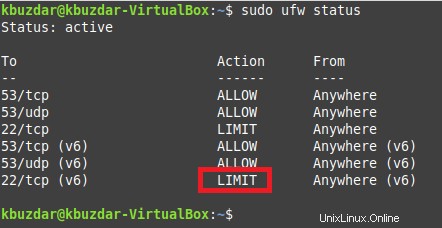

ステップ5:システムでSSHアクセスが制限されているかどうかを確認します:

これを行った後、「sudo ufw status」コマンドを使用してSSHアクセスのステータスをもう一度確認することにより、SSHアクセスが制限されているかどうかを確認できます。今回は、次の画像で強調表示されているように、SSHアクセスを制限する新しいUFWルールが追加されたことを出力で確認できます。

結論:

このチュートリアルの助けを借りて、LinuxMint20システムでSSHアクセスを制限するための新しいUFWルールを定義できるようになります。さらに、まったく同じ方法で他のプロトコルへのアクセスを制限することもできます。