Lynisは、Linux、macOS、およびFreeBSDやOpenBSDなどのUNIX派生物用に設計されたオープンソースの信頼できるセキュリティ監査ツールです。これは、セキュリティ監査、脆弱性検出、コンプライアンステストなどのさまざまな目的で使用されます。 Lynisなどの監査ツールを活用する目的は、潜在的なセキュリティの脆弱性、および攻撃に直面してシステムを危険にさらす可能性のある脆弱なユーザーアカウントパスワードや不適切なファイル権限などの構成エラーを調査して解決することです。

このチュートリアルでは、Lynisをインストールする方法を学習します。 Ubuntu 20.04 。 Lynisをインストールする方法はいくつかあります。 APTパッケージマネージャーを使用してUbuntuリポジトリから、または公式のコミュニティリポジトリからインストールできます。

UbuntuにLynisをインストールする

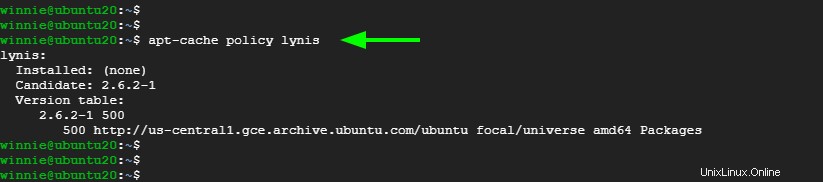

確かに、UbuntuリポジトリからLynisをインストールできます。ただし、これで常に最新バージョンが得られるとは限りません。たとえば、このガイドの執筆時点では、Lynisの最新バージョンはLynisバージョン3.0.6です。以下のコマンドで確認できるため、Ubuntuリポジトリでホストされているバージョンは古いです。

$ apt-cache policy lynis

出力から、Ubuntuリポジトリでホストされている最新バージョンはLynis2.6.2-1であることがわかります。

最新バージョンのLynisをインストールする場合 、最善のアプローチは、公式のLynisコミュニティリポジトリからインストールすることです。

これを実現するには、まずシステムを更新します

$ sudo apt update次に、中央のキーサーバーから署名キーをダウンロードします。

$ wget -O - https://packages.cisofy.com/keys/cisofy-software-public.key | sudo apt-key add -次に、次のようにLynisコミュニティリポジトリを有効にします。

$ echo "deb https://packages.cisofy.com/community/lynis/deb/ stable main" | sudo tee /etc/apt/sources.list.d/cisofy-lynis.listそれが完了したら、システムをもう一度更新して、システムが新しく追加されたリポジトリを認識できるようにします。

$ sudo apt updateLynisをインストールするには、次の手順に進みます。

最後に、Lynisをインストールする 、次のAPTコマンドを使用します:

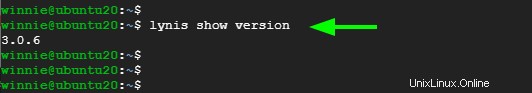

$ sudo apt install Lynisインストールが完了したら、インストールされているLynisのバージョンを確認します。

$ lynis show version

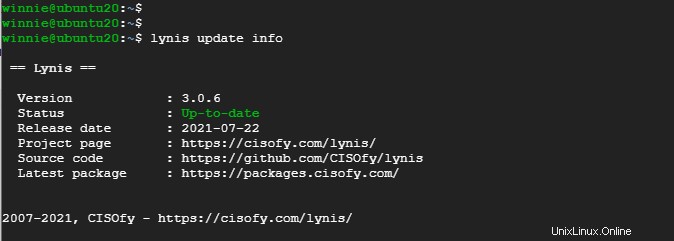

次のようにして、利用可能なアップデートがあるかどうかを確認できます。

$ lynis update info公式リポジトリからLynisを新たにインストールした場合は、出力に示されているように、これが常に最新であることを確認してください。

Lynisコマンド

Lynisはすでにインストールされています。少し時間を取って、ツールを使用してセキュリティ監査を実行する方法を見てみましょう。

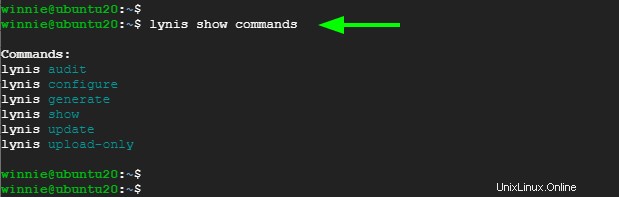

Lynisを使用して実行できるコマンドを表示するには、次を実行します。

$ lynis show commands

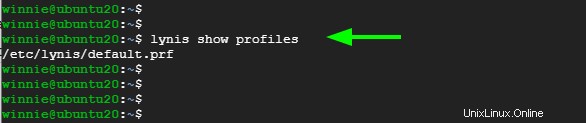

Lynisには、いくつかの監査プロファイルも付属しています。プロファイルは、セキュリティ監査の実行方法を決定または説明する構成ファイルと同義です。プロファイルは通常、 /etc/lynis にあります。 ディレクトリ。

監査プロファイルを一覧表示するには、次のコマンドを実行します。

$ lynis show profiles

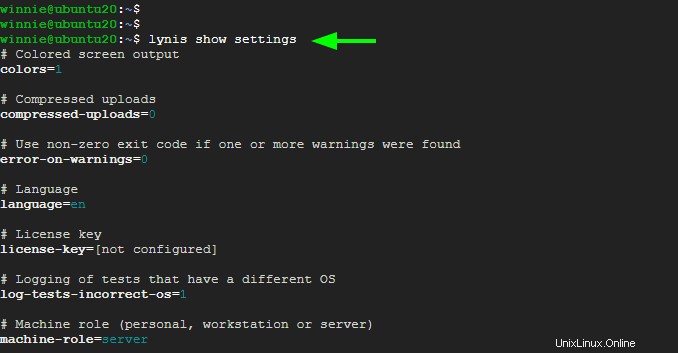

また、Lynisの設定は次のように表示できます。

$ lynis show settings

Lynisでセキュリティ監査を実行する方法

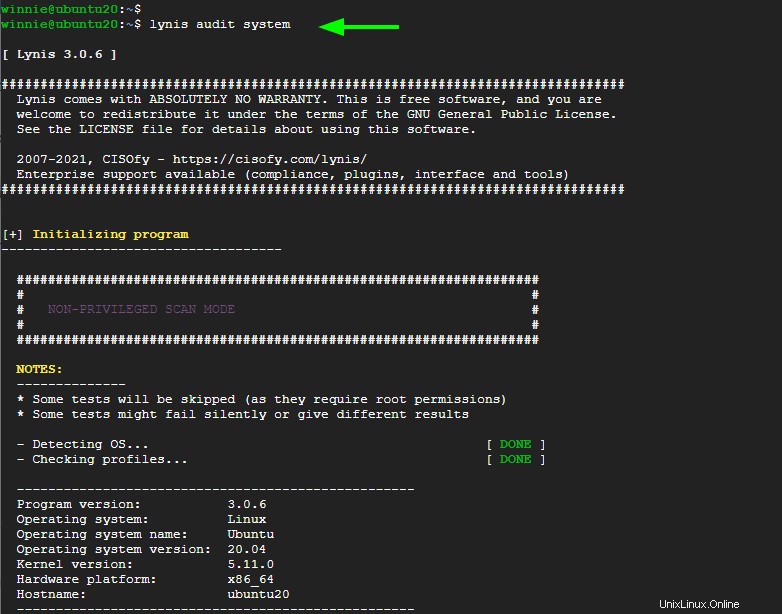

システムの基本的なセキュリティ監査を実行するには、次のコマンドを実行します。

$ sudo lynis audit system

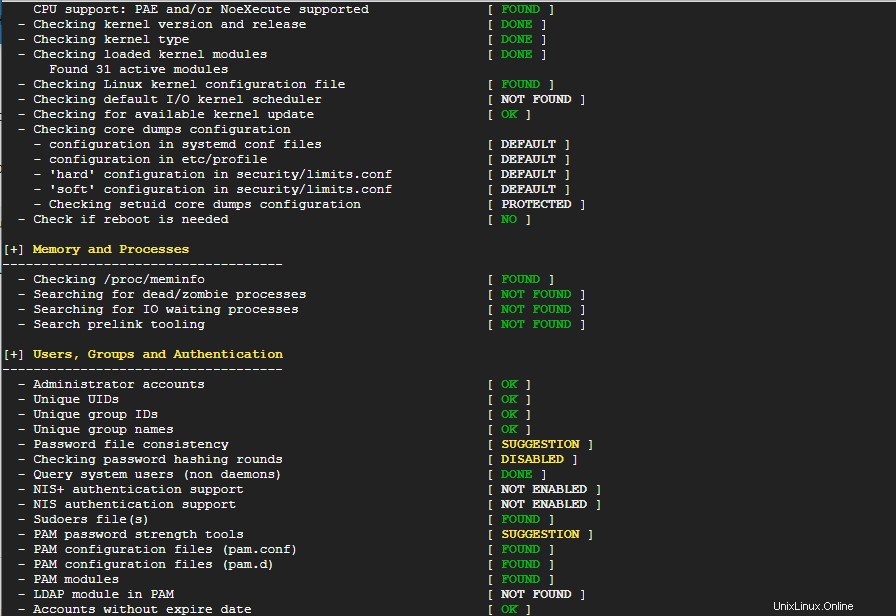

このコマンドを実行すると、Lynisはシステムとソフトウェアの構成を調べて、潜在的な弱点や抜け穴がないか調べます。次に、Lynisは監査情報を/var/log/lynis.logに記録します。 監査レポートをファイルして/var/log/lynis-report.datに保存します ファイル。

Lynisがシステムチェックを実行する主な領域は次のとおりです。

- ブートローダーファイル

- ソフトウェアパッケージ

- 構成ファイル

- ロギングと監査に関連するディレクトリ

システム監査中に、Found、OK、Not Found、Suggestion、Warningなどのキーワードを使用してさまざまな監査結果に遭遇する可能性があります。

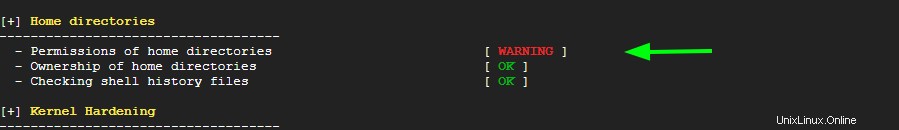

「警告」を生成するシステムチェックには、特別な注意を払う必要があります。 「アラート。システムのセキュリティを損なう可能性があるため、説明されている問題を解決するためのアクションを実行する必要があります。

監査チェックから、Lynisはホームディレクトリのアクセス許可に関連する問題にフラグを立てました。

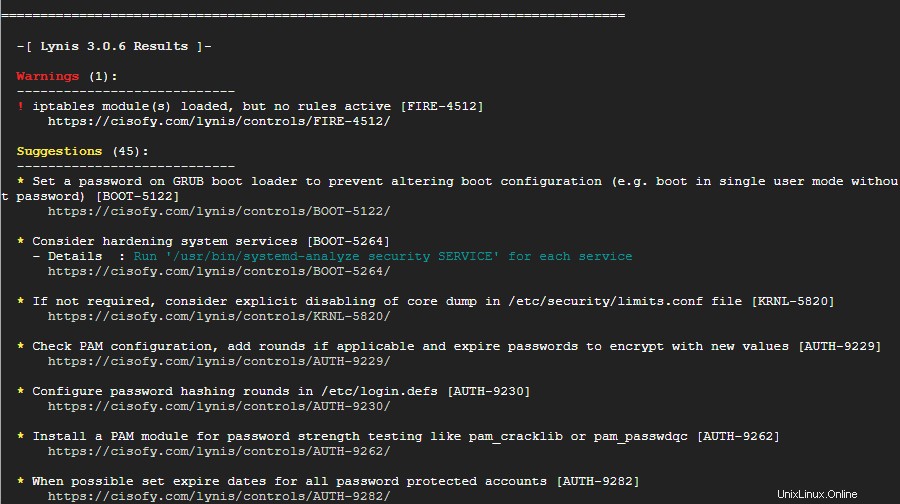

スキャンの最後に、システムのセキュリティを強化するために実行できる警告と提案を含む監査の概要が提供されます。各提案には、システムのセキュリティを向上または強化することを目的とした提案に関する追加情報を提供するURLが付属しています。

特定の監査チェックに関する詳細を確認する

各システムチェックは、一意のテストIDに関連付けられています。テストの特定の詳細を表示するには、次の構文を使用します。

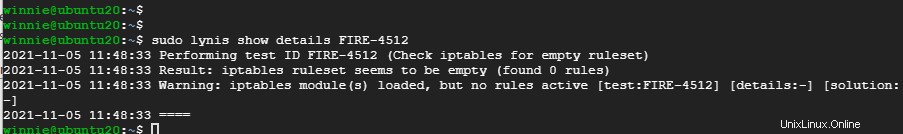

$ lynis show details TEST-IDたとえば、概要セクションで受け取った警告の詳細を表示するには、コマンドを実行します。ここで、FIRE-4512はテストIDです。

$ sudo lynis show details FIRE-4512出力は、警告アラートに対する潜在的な問題と考えられる解決策を提供します。

監査情報全体を表示するには、Lynis監査ログファイルを確認するだけです。

$ sudo cat /var/log/lynis.logLynisコマンドの使用法の詳細については、manページにアクセスしてください。

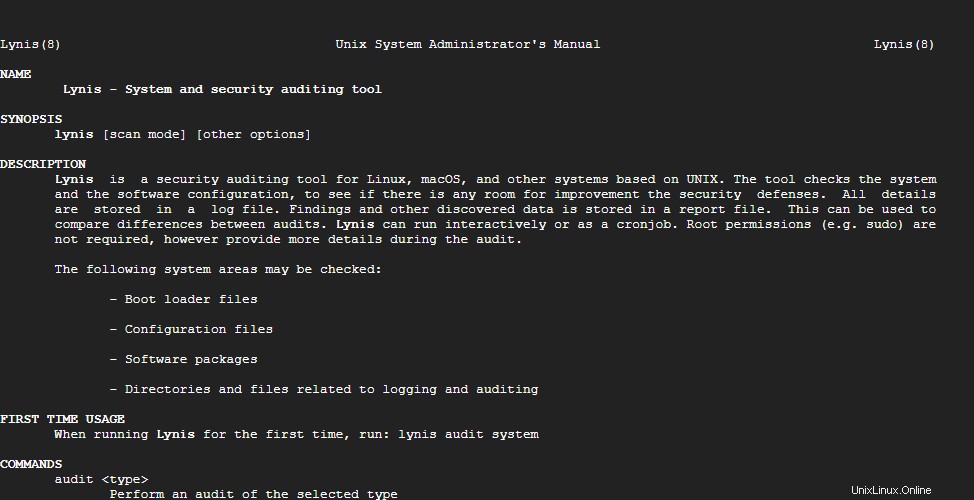

$ man lynis

結論

これまで見てきたように、Lynisをインストールして監査レポートを実行するのは非常に簡単です。これにより、システムに非常に必要な可視性が提供され、サーバーのセキュリティを向上させるための重要な提案が提供されます。以上です!このガイドがお役に立てば幸いです。