このトピックは、別のオープンソースセキュリティプロジェクト「Maltrail」に関するものです。 。これは、悪意のある、疑わしい証跡の公開されているスパムリスト/ブラックリストを利用する悪意のあるトラフィック検出システムです。また、さまざまなアンチウイルスレポートおよびカスタムユーザー定義リストからの静的トレイルを使用します。さまざまなマルウェアの悪意のあるドメイン、既知の悪意のある実行可能ファイルのURL、および既知の攻撃者のIPアドレスは、このシステムの痕跡です。未知の脅威(新しいマルウェアなど)を発見するための高度なヒューリスティックメカニズムの機能を備えています。プロジェクトのgithubアドレスは次のとおりです:https://github.com/stamparm/maltrail/

githubページには、この検出システムで使用されているさまざまなマルウェアC&Cまたはシンクホールのブラックリスト(フィードなど)、静的エントリ、および証跡のリソースが表示されます。

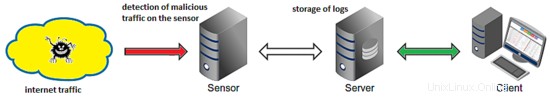

プロジェクトサイトに記載されている情報に従って、 Maltrail トラフィックに基づいています ->センサー <->サーバー <->クライアント アーキテクチャ。

センサーは、SPAN /ミラーリングポートにパッシブに接続されたLinuxプラットフォームで実行されるスタンドアロンのコンポーネント/マシンであるか、Linuxブリッジで透過的にインライン化され、ブラックリストに登録されたアイテム/トレイル(ドメイン名、URL、および/またはIP)。一致が正の場合、イベントの詳細が(中央の)サーバーに送信され、適切なログディレクトリに保存されます。センサーとサーバーの両方が同じマシンで実行されている場合(デフォルトの構成)、ログはローカルのログディレクトリに直接保存されます。選択した(24時間)期間のすべてのイベントまたはログエントリがクライアントに転送されます レポートWebアプリケーションは、イベントの表示を担当します。この記事では、サーバーとサーバー コンポーネントは同じマシンで実行されます。

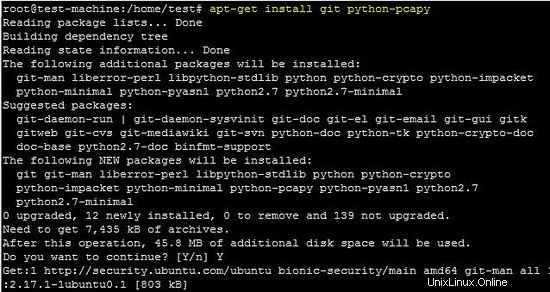

このチュートリアルでは、 Maltrail Ubuntu 18.04LTSVMにインストールされます。 Maltrailを適切に実行するには 、Python 2.7 pcapyでは必須です パッケージ。 「センサーとサーバー」を実行する以外の要件はありません ルート権限を持つコンポーネント。次のコマンドは、python-pcapyパッケージをUbuntuマシンにインストールします。パッケージの必要な依存関係もインストールされます。

apt-get install git python-pcapy

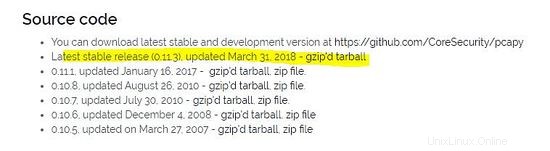

corsecuity Webサイトからダウンロードして、次のコマンドを使用してインストールできます。 「python-setuptools」パッケージがインストールされている場合は、pcapyパッケージをインストールする前にインストールしてください。次のコマンドは、Ubuntuプラットフォームにsetuptoolsパッケージをインストールします。

apt-get install python-setuptools

python setup.py install

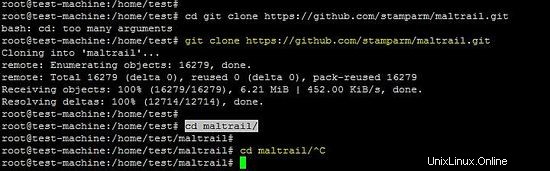

次のコマンドは、Ubuntuマシンに最新のパッケージをダウンロードし、その後、ターミナルでサーバーとセンサーのPythonスクリプトを実行します。

git clone https://github.com/stamparm/maltrail.git

cd maltrail/

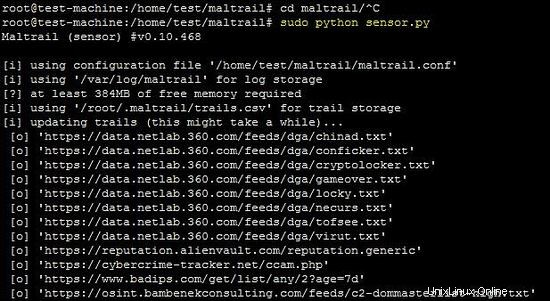

次のコマンドは、ターミナルでセンサーを起動します。

python sensor.py

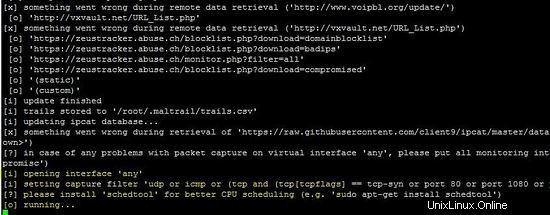

Maltrailのリストが更新されていない場合は、マシンでセンサーを実行しているときに更新されます。

上のスクリーンショットは、センサーがマシン上で正常に実行されていることを示しています。

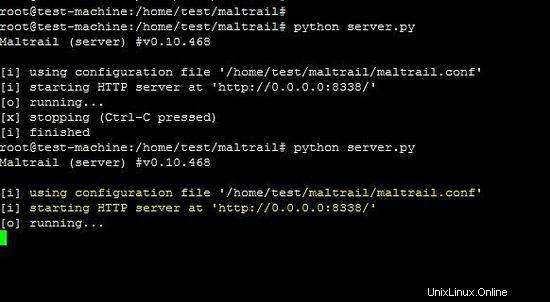

Maltrailサーバーを起動します

同じマシンで「サーバー」を起動するには、新しい端末を開いて次の手順を実行します。

cd maltrail

python server.py

上記のスナップショットに示されているように、HTTPサーバーは8338ポートで実行されています。 Webインターフェイスがファイアウォールの背後でアクセスされる場合は、8338ポートをファイアウォールで許可する必要があります。

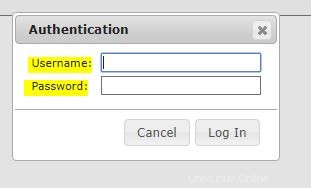

Maltrailダッシュボード

http:// local-p-ip:8338にアクセスして、レポートインターフェースにアクセスします(デフォルトの認証情報は、maltrail.confファイルに保存されているadmin:changeme! saved in the maltrail.conf fileです。 )Webブラウザから。以下に示すように、ユーザーには次の認証ウィンドウが表示されます。クレデンシャルを入力admin:changeme! MatrailのWebポータルにアクセスします。

ダッシュボードに入ると、管理者ユーザーには次のレポートインターフェイスが表示されます。

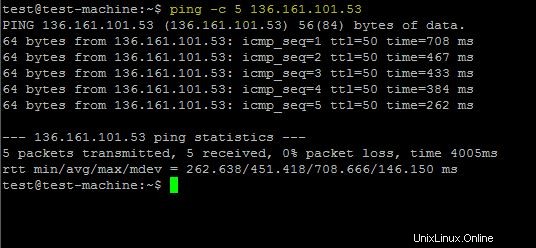

次のテスト手順は、プロジェクトサイトで提供されます。 IPアドレス「136.161.101.53 「は悪意のあるアドレスであるため、Maltrailはそれを検出し、ダッシュボードに表示します。

ping -c 5 136.161.101.53

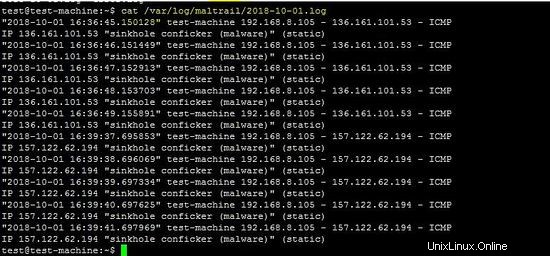

cat /var/log/maltrail/02-10-2018.log

以下に示すように、両方の攻撃(悪意のあるIPアドレスへのping)もフロントエンドに表示されます。

------------------------------------- --------------------------------------------------

フロントエンドの上部にはスライド式のタイムラインがあり、現在の日付ラベルやカレンダーアイコンをクリックするとアクティブになります。中央の部分には、表示されたイベントの要約が表示されます。 [イベント]ボックスは、選択した24時間のイベントの総数を表します。ここで、さまざまな色は、IPベースのイベント、DNSベースのイベント、URLベースのイベントなどのさまざまなタイプのイベントを表します。ボックスをクリックすると、各グラフの詳細が表示されます。

フロントエンドの下部には、ページ付けされたテーブルの形式でログに記録されたイベントの要約表現が保持されます。

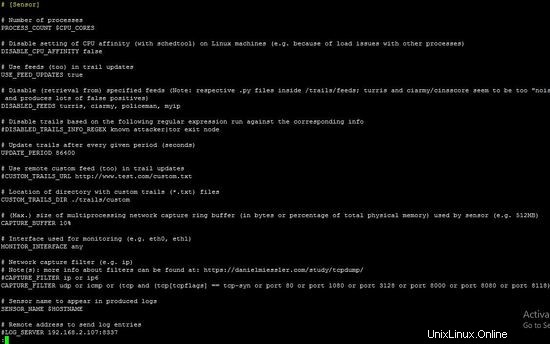

Maltrailシステムのセンサーの構成は、maltrail.conf内にあります。 ファイルのセクション[Sensor]. The configuration parameters are explained with comments. In this configuration file, user can define setting like update period of static feed, virtual or physical interface of the linux to run Maltrail system etc.

センサーセクション

------------------------------------- -------------------------------------------------

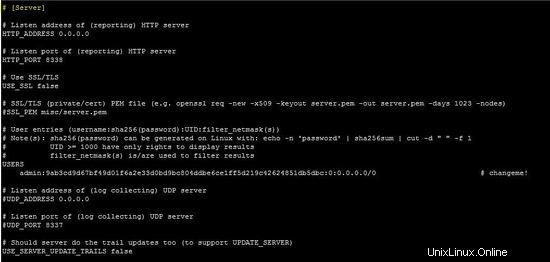

サーバーセクションで、ユーザーはリスニングポートとIPアドレスを定義できます。ユーザーはSSLサービスを有効にしてWebトラフィックを保護できます。

サーバーセクション

Maltrailセンサーによって検出されたすべてのイベントは、サーバー内に保存されます のログディレクトリ(オプションLOG_DIR maltrail.conf内 ファイルのパスを設定するファイルのセクション)。検出されたすべてのイベントは、日付ごとに保存されます。

また、特定のTCPポートへの接続試行が多すぎることも検出します。 Maltrailシステムは、ヒューリスティックメカニズムを検出するため、ポートスキャンの可能性に対して警告します。

Maltrailは、他のすべてのセキュリティソリューションと同様に、「誤検知」を起こしやすい傾向があります。このような場合、Maltrailは(特にsuspiciousの場合に) 脅威)通常のユーザーの行動を記録し、悪意のあるおよび/または疑わしいものとしてマークします。同様に、Google検索エンジンもドメインとIPアドレスをスキャンします。そのため、正当なドメイン/ IPアドレスを何度か試行したために、Googleの正当なIPアドレスが攻撃者になることがあります。

この記事は、静的フィードとheurisitcメカニズムを使用してトラフィックを検出する悪意のあるトラフィック検出システム「Maltrail」についてです。 Pythonで開発され、2つの主要なコンポーネント「センサーとサーバー」で構成されています。単一のマシンで実行でき、マシンの任意のインターフェイスでトラフィックを検出できます。インターネット上の既知の攻撃者からネットワークを保護すると便利です。現在、トラフィックの検出のみをサポートしています。ただし、他のオープンソースツールと統合して、iptablesファイアウォールでIPアドレスのブロックを実行することはできます。