Suricataの人気は、独立したオープンソースの脅威検出エンジンであるためです。これは、ネットワークトラフィックの問題を調査および管理するためのシームレスでパフォーマンスの高い方法を探しているネットワーク管理者にとって、命の恩人です。 Suricataの機能属性には、アラートのトリガー、ログイベントの生成、侵害された着信トラフィックの管理などがあります。

スリカタ は、4つの重要なネットワーク機能の組み合わせにより、最も高度なネットワーク攻撃を中和することができます。

- PCAP処理

- ネットワークセキュリティ監視(NSM)

- 侵入検知(IDS)

- 侵入防止(IPS)

スリカタ以降 ユーザー定義およびコミュニティ作成の署名を使用するため、ネットワークゲートウェイホストへの展開は、見た目ほど複雑ではありません。導入すると、他のシステムの着信および発信ネットワークトラフィックを簡単にスキャンできます。 スリカタをご希望の場合 ローカル/個々のマシンで実行し、それを使用して着信および発信ネットワークトラフィックをスキャンおよび管理することもできます。

この記事ガイドでは、 Suricataのインストールと基本構成について説明します。 RHEL 、 CentOS 、 Rocky Linux 、および AlmaLinux システム。そこから、それをどのように使用するかについてのアイデアを得ることができるはずです。

この記事ガイドで推奨されるマシンの仕様は、 4/8 GB RAMです。 少なくとも2つのCPU 実稼働環境でSuricataを使用する場合。これは、Suricataが本番環境に関連する大量のネットワークトラフィックを管理するためにより多くのリソースを必要とするためです。ローカルマシンでは、2つのCPUと4GBのRAMで十分です。

RHEL8にSuricataをインストールする

まず、システムを更新してから、 CodeReadyをインストールします リポジトリ。

$ sudo yum update $ sudo subscription-manager repos --enable codeready-builder-for-rhel-8-x86_64-rpms

CodeReady リポジトリが有効になっている場合、 Suricata をダウンロードしてインストールする前に、実行する必要のあるいくつかのパッケージをインストールする必要があります 。

$ sudo yum install diffutils file-devel gcc jansson-devel make nss-devel libyaml-devel libcap-ng-devel libpcap-devel pcre-devel python3 python3-pyyaml rust-toolset zlib-devel

次に、wgetまたは curlを使用できます ホームページから最新のSuricataバージョン番号をダウンロードするコマンド。

$ wget https://www.openinfosecfoundation.org/download/suricata-6.0.4.tar.gz OR $ curl -OL https://www.openinfosecfoundation.org/download/suricata-6.0.4.tar.gz

これで、 Suricataのコピーをダウンロードしました。 すでにアーカイブされているため、最初に解凍し、メインディレクトリに移動し、ビルドしてからインストールする必要があります。

$ tar xvf suricata-6.0.4.tar.gz $ cd suricata-6.0.4 $ sudo ./configure --sysconfdir=/etc --localstatedir=/var $ sudo make $ sudo make install $ sudo make install-conf

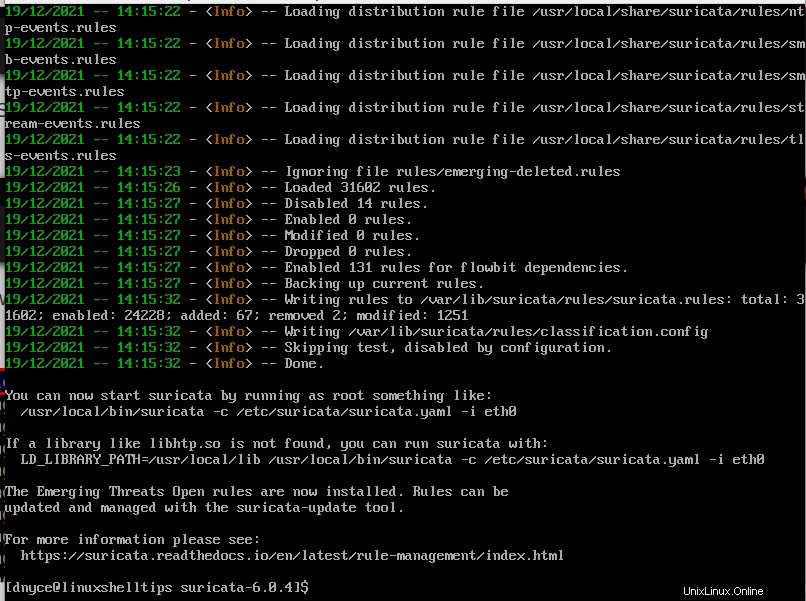

Suricataのmakefileには、 IDSのインストールオプションが付属しているため ルールセットは、次のコマンドでインストールできます。

$ sudo make-install rules

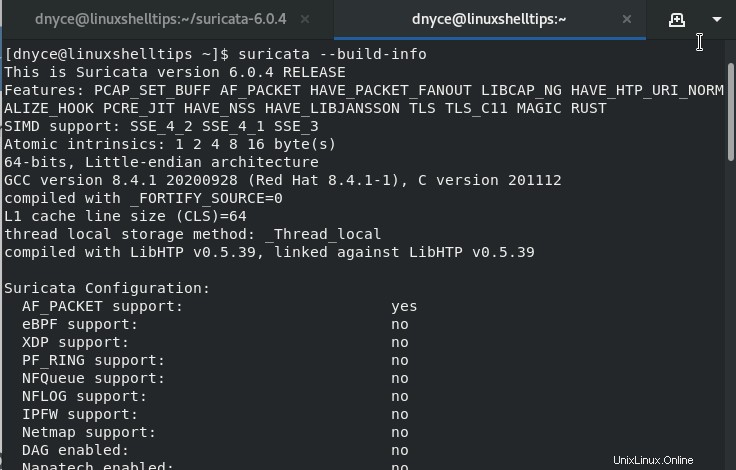

Suricataインストールのバージョン情報を確認してください。

$ suricata --build-info

RHEL8でSuricataを構成する

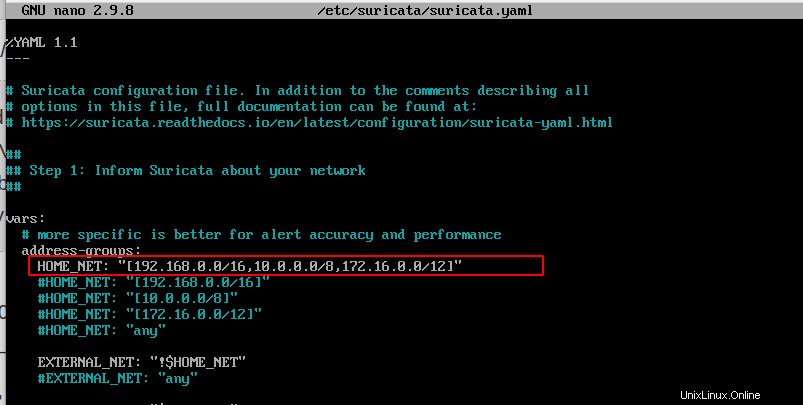

Suricata構成ファイル/etc/suricata/suricata.yamlを開きます 。

$ sudo nano /etc/suricata/suricata.yaml

varsの下 :セクション、 HOME_NET これは、検査が必要なネットワークIPアドレスを指します。このセクションは、好みのネットワークIP値で編集できます。

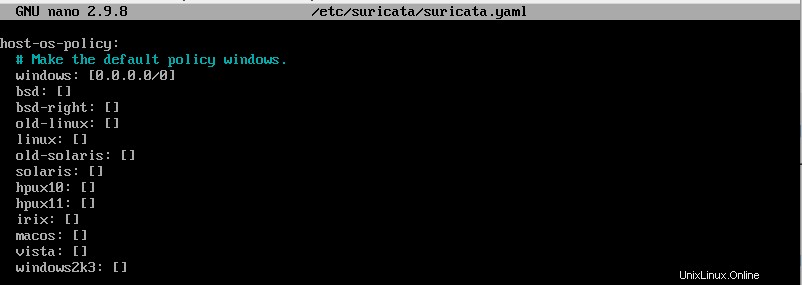

注目に値するもう1つのファイルセクションは、 host-os-policy です。 :

このセクションをそれぞれのOSベースのIPアドレスで編集して、よく知られている悪用攻撃からのSuricataの防御メカニズムを強化できます。

Suricata侵入検知のテスト

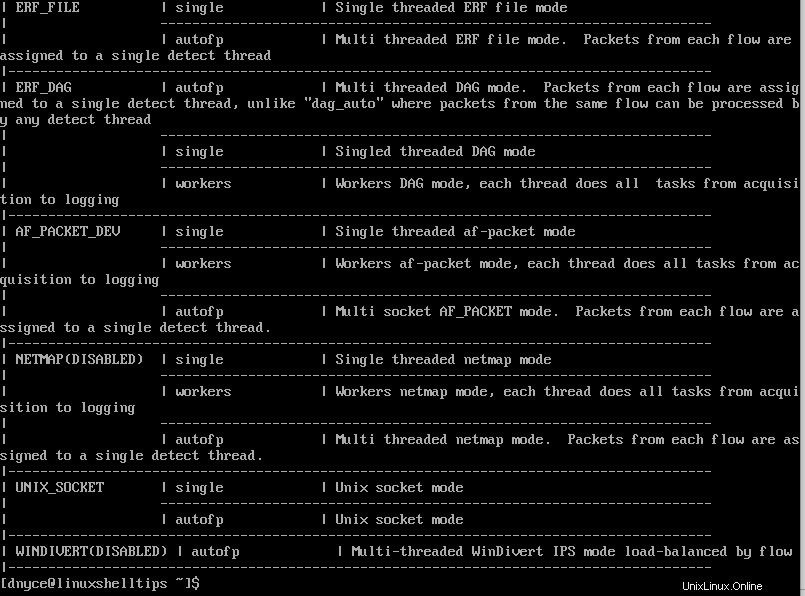

Suricataでサポートされている実行モードの数を確認するには、次のコマンドを実行します。

$ sudo /usr/local/bin/suricata --list-runmodes

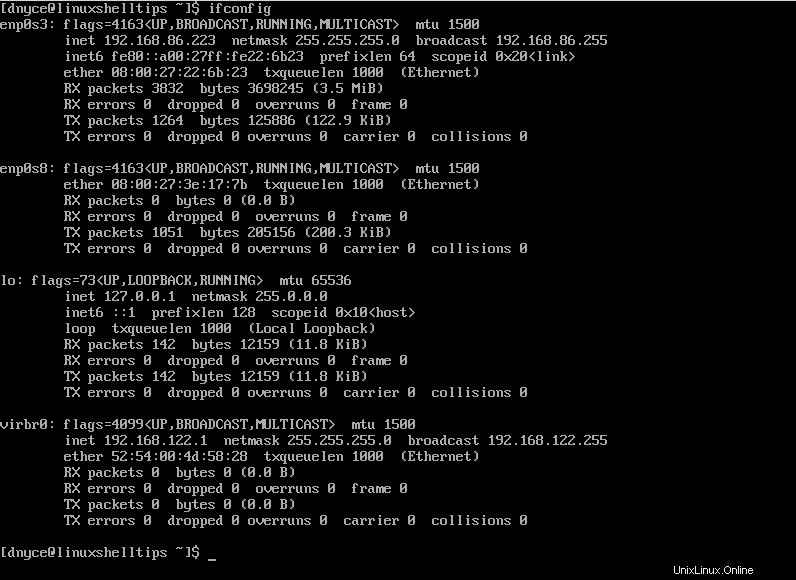

スリカタを見るには 実際には、まず、関心のあるネットワークインターフェイスに注意してください。

$ ifconfig

たとえば、ネットワークインターフェイス virbr0を評価します 上記のスクリーンキャプチャに従って、次のコマンドを実行します。

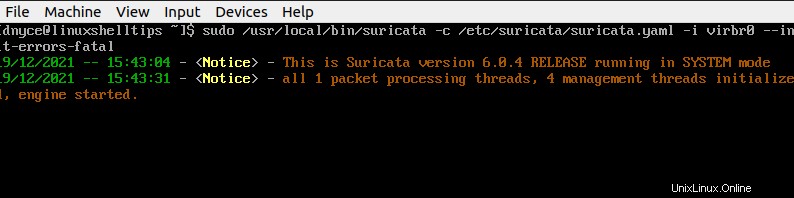

$ sudo /usr/local/bin/suricata -c /etc/suricata/suricata.yaml -i virbr0 --init-errors-fatal

インターフェースの場合enp0s3 、出力は次のようになります:

$ sudo /usr/local/bin/suricata -c /etc/suricata/suricata.yaml -i enp0s3 --init-errors-fatal

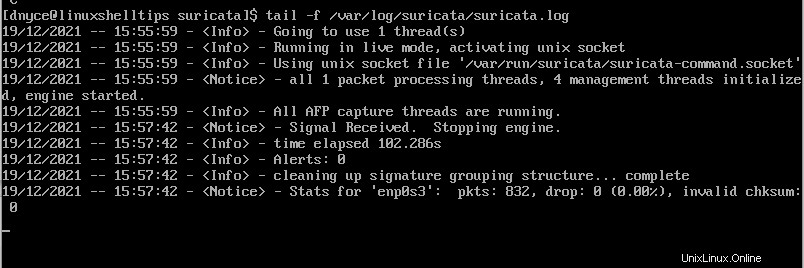

ディレクトリ/var / log / suricata Suricataの検出ログを保持します。

$ tail -f /var/log/suricata/suricata.log

Suricataのカスタマイズ 検出範囲とパフォーマンスを拡張します。 Suricataの使用法の詳細は、そのマニュアルページにあります。

$ man suricata

そのオンラインWikiは、その使用法に関するより広い視点も提供します。