AWS でクラスターをセットアップしていて、ノード間の SSH アクセスが必要ですよね? 2 つのオプションがあります:

<オール>素朴な方法は、各インスタンス IP をセキュリティ グループ インバウンド リストに追加することですが、これは、クラスターに新しいインスタンスを追加するたびに SG を更新する必要があることを意味します。 (もしそうなら)。 これはやめてください 完全を期すために言及しただけです。

はるかに良い セキュリティ グループ ID を使用することです トラフィックのソースとしてのそれ自体 .

SG は単なるインバウンド フィルターではないことを理解することが重要です だけでなく、すべてのアウトバウンドにもタグを付けます トラフィック - そして、同じまたは他のセキュリティ グループで元の SG ID を参照できます。

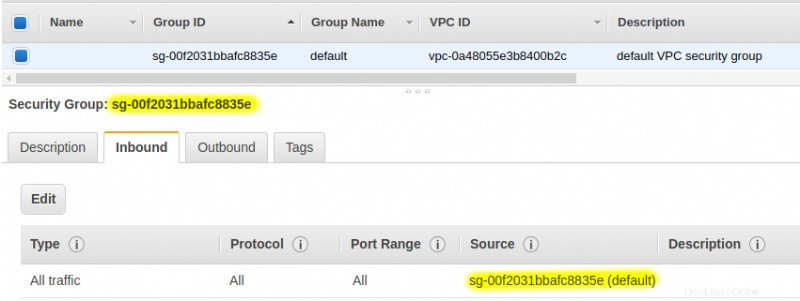

デフォルトを見てください VPC のセキュリティ グループ。ほとんどの場合、次のように表示されます:

ルールはセキュリティ グループ ID を参照することに注意してください それ自体 .

このルールを使用すると、セキュリティ グループのメンバーであるホストから発信されたものはすべて、グループ内の他のすべてのメンバー/インスタンスによって受け入れられます。

あなたの場合、SSH、ICMP に制限したいかもしれません (ping が必要な場合) 動作) または必要なその他のポート。

アウトバウンドも確認してください タブを開き、すべてのトラフィック のエントリがあることを確認します 0.0.0.0/0まで (特定のセキュリティ ニーズがある場合を除きます)、それ以外の場合、インスタンスはアウトバウンド接続を開始できません。デフォルトではそこにあるはずです。

お役に立てば幸いです:)

インスタンス間の SSH を許可するために使用するセキュリティ グループの構成:

<オール>ソースがグループ ID 自体である SSH を有効にするルールを追加する必要があります。

例えば。セキュリティ グループ ID が sg-12345678 の場合 SSHを開くまさにそのグループにルールを追加できます sg-12345678 から .

また、アウトバウンド タブには 0.0.0.0/0 のルールがあります または少なくとも sg-12345678 への SSH の場合 そうしないと、送信トラフィックがブロックされます。デフォルトでは 0.0.0.0/0 そこにあるはずです。