この時代では、誰もが自分のプライバシーとセキュリティに関心を持つ必要があります。 Linux を実行している場合、プライバシーやセキュリティの問題を心配する必要がないというのはよくある誤解です。どのオペレーティング システムにもリスクと脆弱性があり、悪用されて危険にさらされる可能性があります。

この記事では、プライバシーのリスクと漏洩を回避するために従うことができるベスト プラクティスについて学びます。

強力なパスワードでユーザー アカウントを保護する

これは必須です。デスクトップ システムでもパスワードで保護されたユーザー アカウントを常に使用してください。より安全なシステムを確保するために、非常に複雑で覚えやすいパスワードを使用してください。

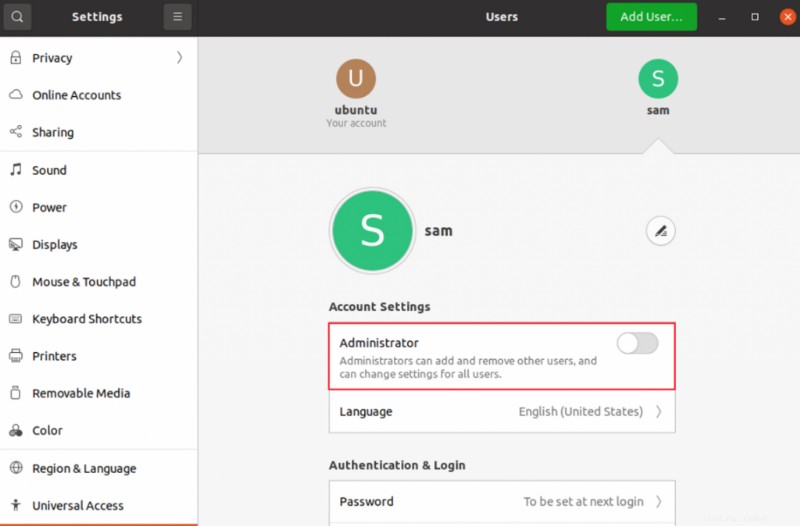

一般的な目的で管理者アカウントを使用しない

管理者アカウントは、一般的な使用にはお勧めできないシステム全体の権限を保持していました。日常的な使用には、常に標準または基本アカウントを使用してください。 [設定]> [ユーザー] に移動して、アカウントのステータスを確認できます。

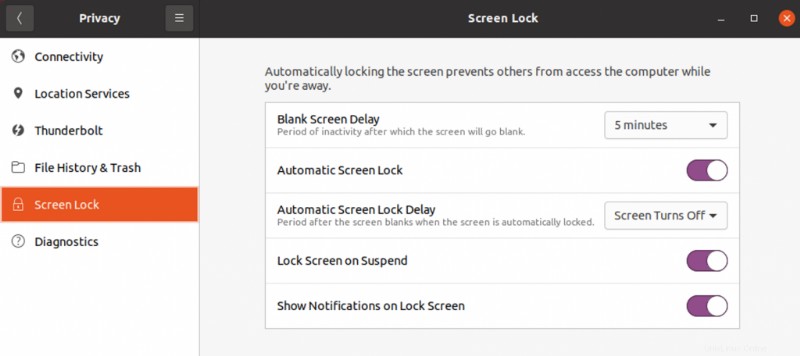

画面ロックを設定する

シンプルなショートカット Ctrl+Alt+L でシステムを手動でロックできます .ただし、スクリーンセーバーを使用して常に画面ロックを確保する必要があります。 [設定]> [プライバシー]> [画面ロック] に移動するだけです。

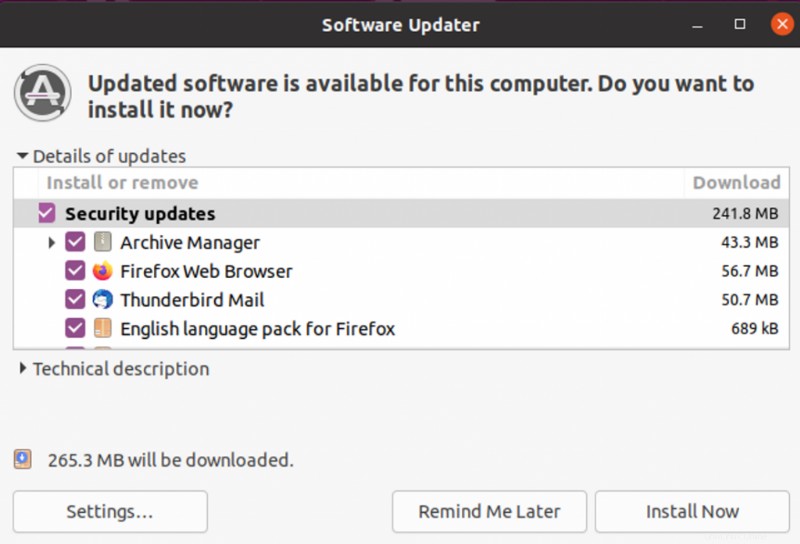

システムを定期的に更新

システムを最新の状態に保つようにしてください。 Linux リリースは定期的に更新されます。これらの更新には、セキュリティを最新の状態に保つセキュリティ パッケージが含まれています。したがって、ソフトウェア アップデーターを起動して、新しいアップデートをインストールしてください。

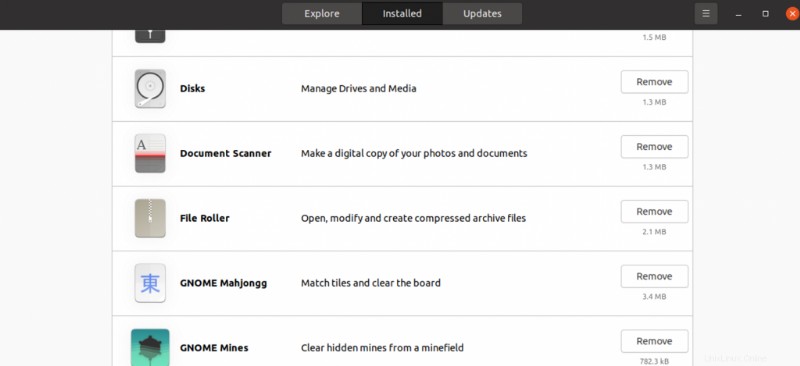

システムを清潔に保つ

必要なアプリケーションのみをインストールするようにしてください。システムに必要以上のアプリケーションがあると、システムが遅くなるだけでなく、より多くのリスクや脆弱性にさらされます。

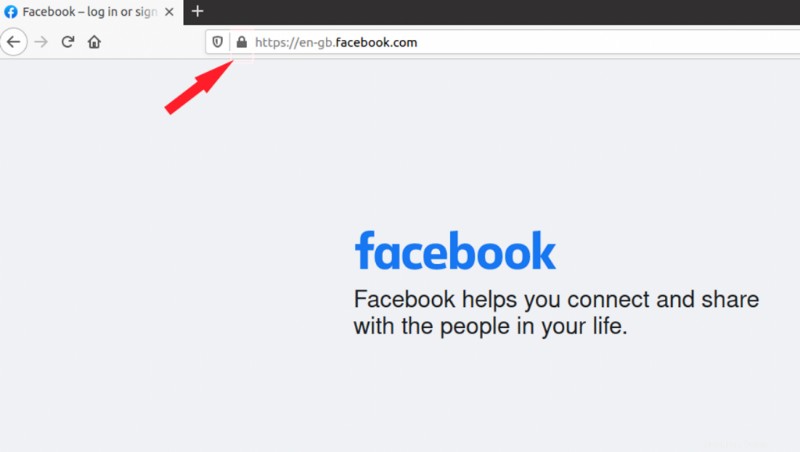

有効な SSL 証明書のみで Web サイトを閲覧する

ウェブサイトを閲覧するときやデータを提供する前に、URL バーの南京錠アイコンの色を確認して、ウェブサイトが安全であることを常に確認してください。これは、データがセキュア ソケット レイヤー (SSL) プロトコルを使用して送信され、公開されないことを意味します。南京錠のアイコンが取り消し線で囲まれている場合や赤くなっている場合は、情報を共有しないでください。

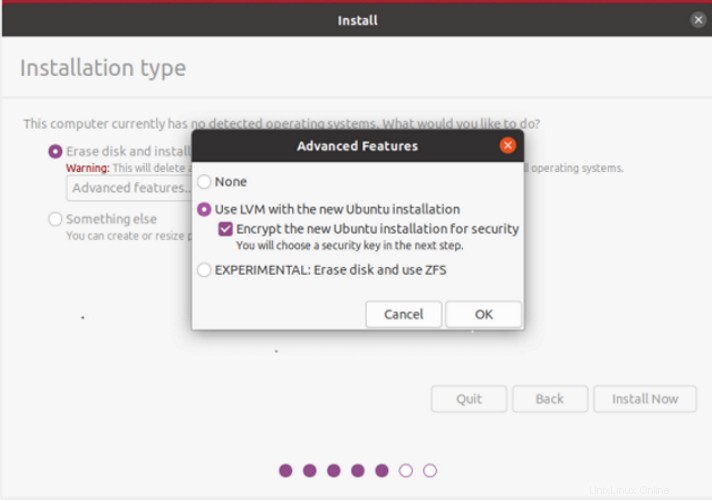

データを暗号化

ユーザーは、Linux システムのインストール中にフル ディスク暗号化オプションを利用できます。フルディスク暗号化はシステム全体を暗号化し、システムを起動するためにもキーが必要になります.

この暗号化設定は、Linux のインストール中に設定できます。 [インストールの種類] で [高度な機能] オプションを選択し、[新しい Ubuntu インストールで LVM を使用する] および [セキュリティのために新しい Ubuntu インストールを暗号化する] オプションをオンにします。

この暗号化は、インストール時にそれらを見逃した場合、セットアップするのが困難です.その場合、ファイルの最新のバックアップを保持し、定期的に更新することをお勧めします。

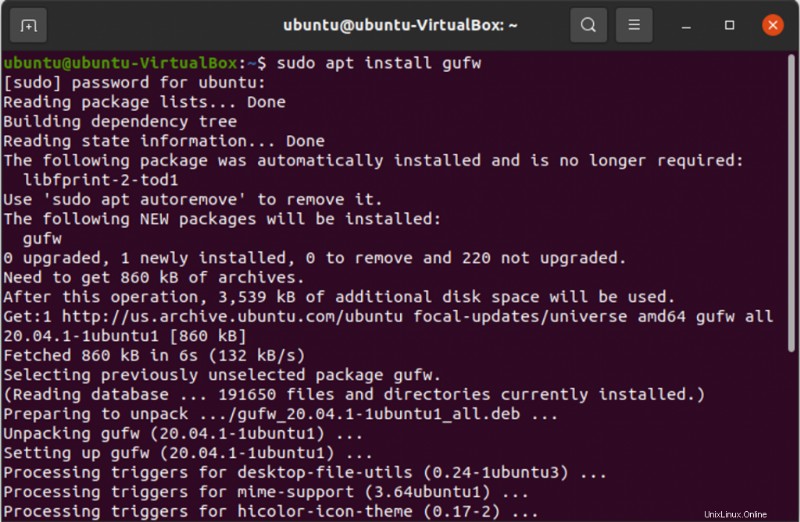

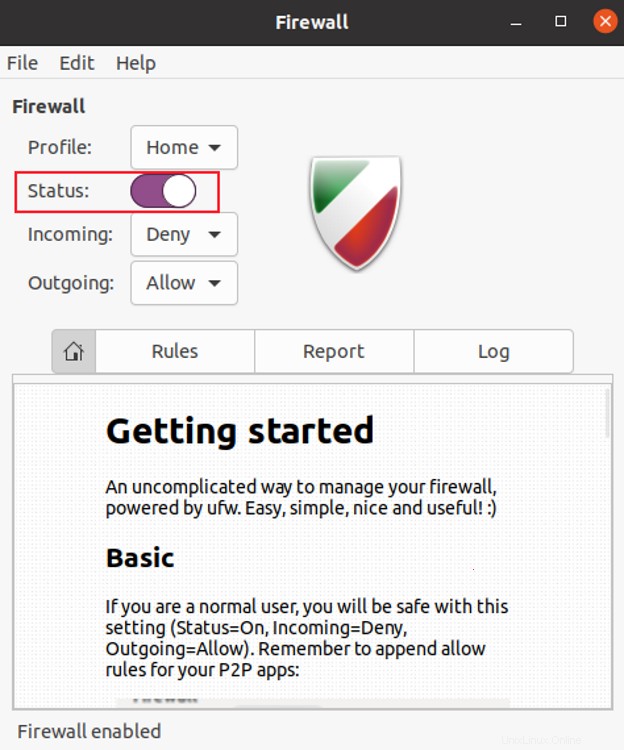

ローカル ファイアウォールを有効にする

Linux には ufw ファイアウォールが組み込まれています。 GUI アプリケーション gufw で簡単に設定できます。 gufw をインストールするには、次のコマンドを実行します。

sudo apt install gufw

仮想プライベート ネットワーク (VPN) を使用する

さらに一歩進んで、ネットワークのプライバシーを保護し、仮想プライベート ネットワークを使用できます。 VPN はネットワーク トラフィックを隠して暗号化し、自分とは別の場所や国からのユーザーに見えるようにします。

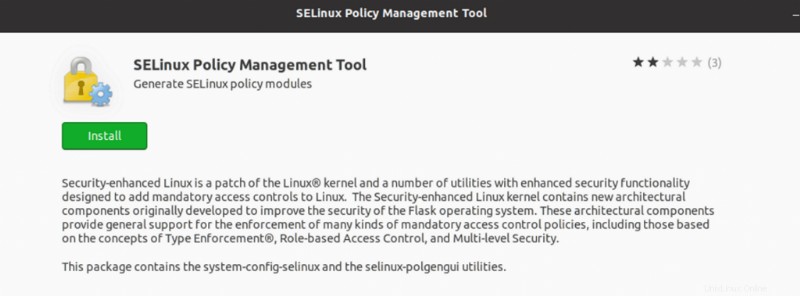

SELinux または AppArmor で特権アクセスを制限する

SELinux と AppArmor は、ユーザーがプロセスやファイルへのアクセスなどのアプリケーション制限を定義するのに役立つツールです。これらのアプリケーションは、あらゆる攻撃による損害を封じ込め、他のデータを安全に保護します。

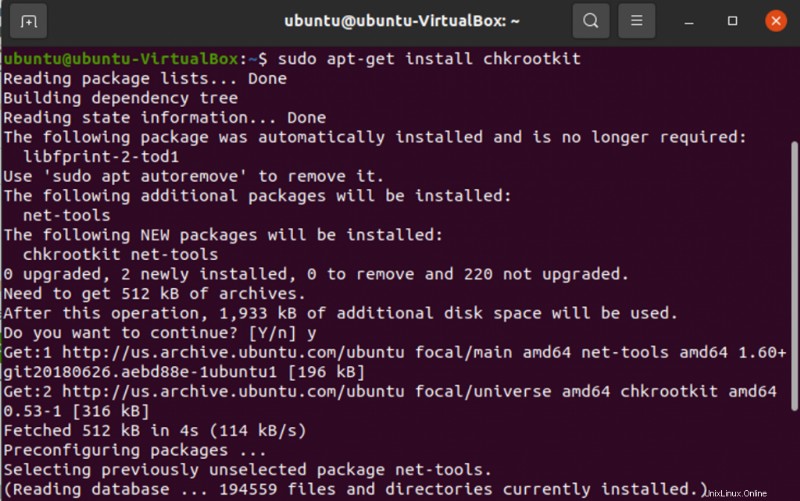

ルートキットをチェック

ルートキットは、隠れたままの悪意のあるソフトウェアであり、知らないうちにシステムのコマンドと制御を引き継ぐことができます。ルートキット検出ツールである chkrootkit を使用して、システム内のルートキットをチェックしてください。

次のコマンドを実行して chkrootkit をインストールできます

sudo apt-get install chkrootkit

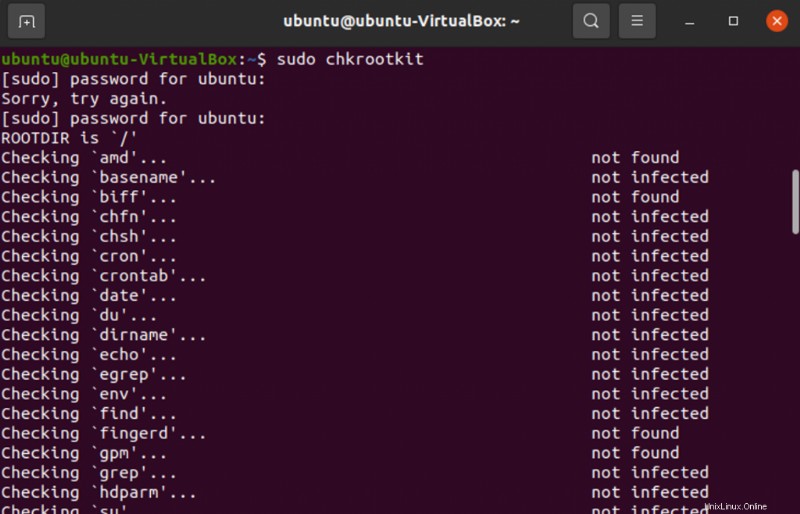

インストールしたら、chkrootkit を実行します。

sudo chkrootkit

chkrootkit はしばらくの間システムをスキャンし、システムにルートキットがあるかどうかを知らせます。

リモート接続設定を制限する

セキュア シェル プロトコル (SSH) は、システムのプライバシーとセキュリティに多くのリスクをもたらすリモート通信に使用されるプロトコルです。ただし、次の手順を実行して SSH 構成ファイルを変更することで、リスクを軽減できます

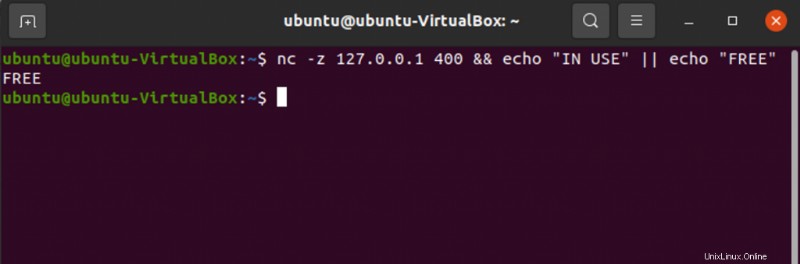

使用されていない空きポートをランダムに選択します。新しいポートが使用中か空いているかを確認するには、次のコマンドを実行します。

nc -z 127.0.0.1 <port number> && echo "IN USE" || echo "FREE"

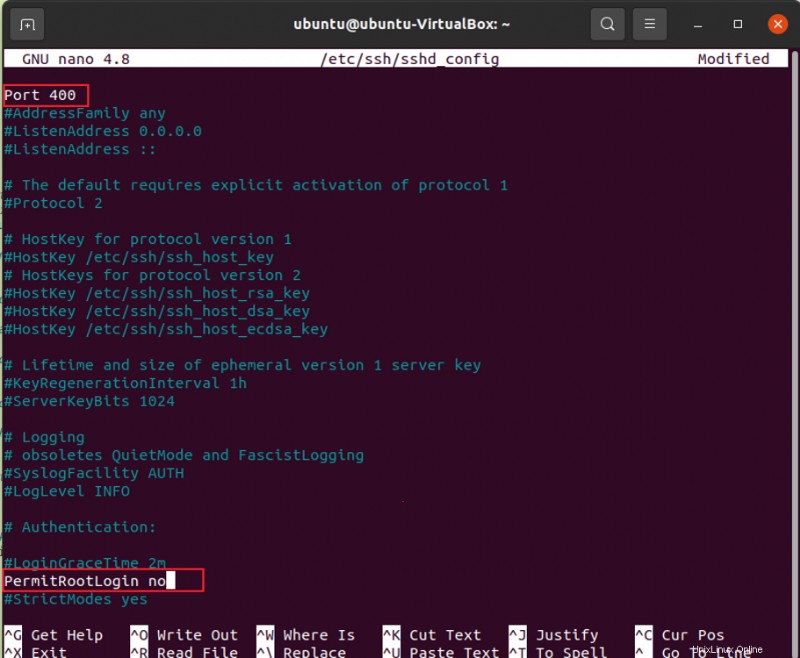

最初に SSH 構成ファイルを開き、次のコマンドを実行します

sudo nano /etc/ssh/sshd_config

ここで、構成ファイルで「ポート 22」を含む行を検索し、ポート番号を新しい空きポート番号に変更します。

次に、構成ファイルで「PermitRootLogin」を探します。 root ユーザーにリモート ログインを許可したくない場合は、「PermitRootLogin no」に変更できます。

ただし、root ユーザーが SSH キー ペアを使用したリモート ログインを許可することを引き続き許可する場合は、それを「PermitRootLogin prevent-password」に変更してください。

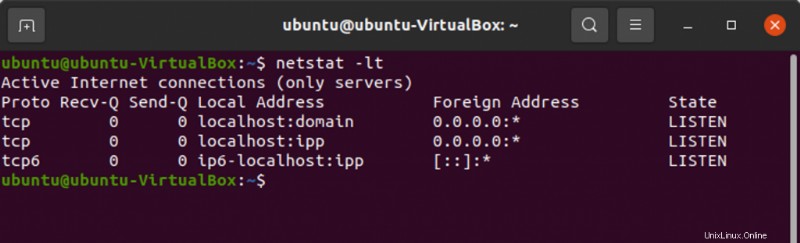

リスニング サービスのデーモンをオフにする

外部ポートでリッスン デーモンを実行しているデフォルト アプリケーションがいくつかあります。そのようなポートを確認するには、次のコマンドを実行します。

netstat -lt

これらのサービスが必要かどうかを確認してください。不要なサービスをシャットダウンします。

結論

この記事では、Linux システムでプライバシーを強化するための基本的な手順をいくつか学びました。他にもプライバシーに関するヒントがある場合は、下のコメント欄で共有することを忘れないでください。