OpenSSH(Secure Shell)は、リモートマシンでコマンドを実行するためのSSHプロトコルを使用してリモートマシンにログインするための標準の接続プログラムです。クライアントとサーバー間のすべてのネットワークトラフィックを暗号化して、盗聴、接続ハイジャック、およびその他の攻撃を根絶します。

[あなたも好きかもしれません:Linuxで特定のユーザーへのSSHログインを無効にする方法]

さらに、OpenSSHは、安全なトンネリング機能、さまざまな認証方法、および高度な構成オプションの大規模なスイートを提供します。そのようなセキュリティ機能の1つは、 AllowUsersを使用して特定のユーザーへのSSHアクセスを制限または制限することです。 SSH構成ファイル内の指定されたローカルアカウントのリストからSSH接続を受け入れるキーワード。

この記事では、Linuxサーバー上のSSH着信接続にアクセスするために特定のユーザーアカウントを制限またはホワイトリストに登録する方法を学習します。

ユーザーアカウントへのSSHアクセスの制限

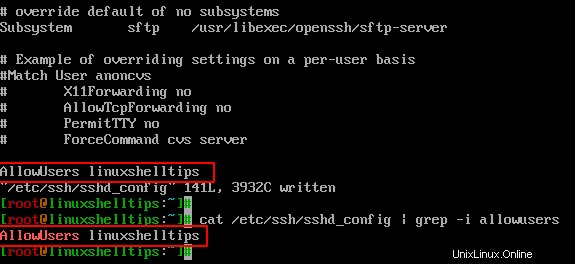

「linuxshelltips」というユーザーのsshアクセスを制限するには ‘、sshdのAllowUsersを使用します / etc / ssh / sshd_configのキーワード ファイル。

$ sudo vi /etc/ssh/sshd_config OR $ sudo nano /etc/ssh/sshd_config

ユーザー「linuxshelltips」からのSSH接続を許可するには ‘アカウントですが、他のアカウントはありません。

AllowUsers linuxshelltips

スペースで区切って複数のユーザーアカウントを追加できます。例:

AllowUsers user1 user2 user3

これは、次のコマンドを実行して確認できます。

$ cat /etc/ssh/sshd_config | grep -i allowusers

sshd_configを変更した後 、必ず sshdを再起動してください 変更を組み込むため。

$ sudo systemctl restart sshd

ユーザーアカウントへのSSHアクセスを確認する

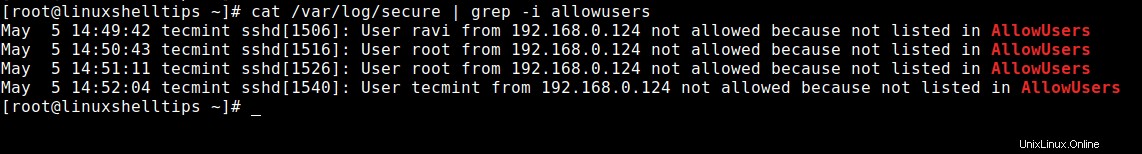

次に、「 ravi」という別のユーザーアカウントを使用してLinuxシステムに接続してみます。 「SSH許可リストに記載されていないため、SSH接続を受信できません。

$ ssh ravi@192.168.0.175 ravi@192.168.0.141's password: Permission denied, please try again.

さらに、 / var / log / secureでsshログを確認することでもこれを確認できます。 ファイル。

$ cat /var/log/secure | grep -i allowusers

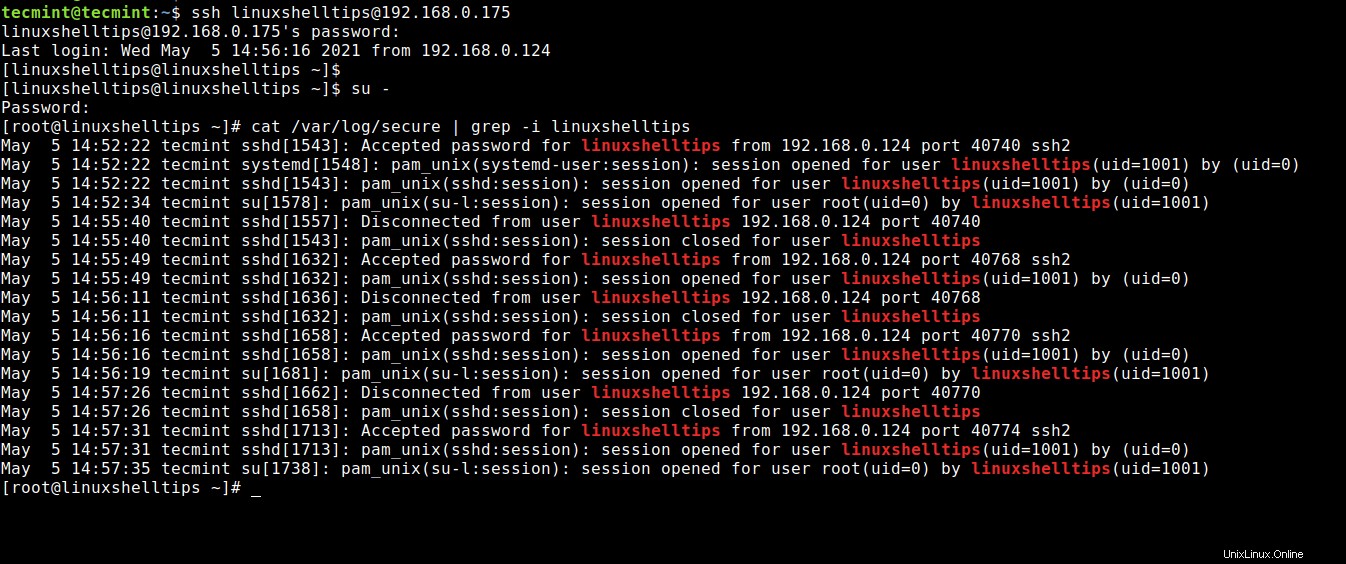

次に、ユーザー'linuxshelltips'でログインしてみます。 許可されたユーザーのリストに含まれているため、システムへの接続が許可されているユーザー。

$ ssh linuxsheltips@192.168.0.175 $ su - $ cat /var/log/secure | grep -i linuxshelltips