TSharkは、CLIまたはCLIから直接パケットをキャプチャして分析するためのWiresharkのコマンドラインインターフェイスとして設計されています。一般的に使用されているWiresharkとは対照的に、ほとんどの人はTSharkに気づいていません。 TSharkはWiresharkに含まれています。これは、GUIが使用できない場合に特に役立ちます。 Wiresharkで使用されるすべてのオプションもここでサポートされています。たとえばキャプチャされたパケットはファイルに保存され、後で分析のために取得されます。デフォルトのキャプチャファイル形式はpcapngで、これはWiresharkで使用されているものと同じです。 TSharkを使用する利点は、スクリプトに含めることができ(Pythonスクリプト内で使用できる)、SSH経由でリモートシステムで使用できることです。もちろん、欠点はGUIがないことです。

Wiresharkと同様に、TSharkは主要なオペレーティングシステム(Linux、Mac OS、Windows)で使用できます。

ここで何をカバーしますか?

このチュートリアルでは、TSharkについて説明し、いくつかの基本的な使用例を示します。 TSharkに飛び込みましょう。このガイドでは、WireSharkとTSharkの両方にあらかじめ付属しているKaliLinuxを使用します。

何が必要ですか?

実際、コンピュータネットワークやTCP / IPなどの関連プロトコルの概念を深く理解する必要があります。場合によっては、管理者権限が必要になることもあります。

TSharkのインストール

TSharkはKaliLinuxにプリインストールされています。 Ubuntu / Debianシステムにインストールするには、次のコマンドを使用します:

$ sudo apt install tshark

その他のディストリビューションの場合、TSharkのインストールにはデフォルトのインストール方法を使用します。システム上のTSharkのバージョンを確認するには、ターミナルを開いて次のように入力します。

$ tshark -v

TShark vs Tcpdump

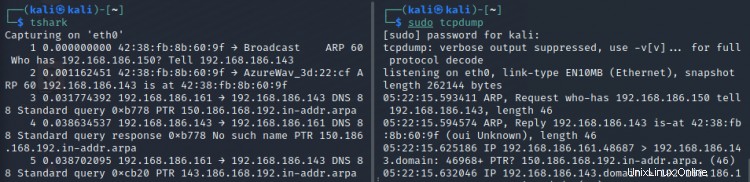

TSharkにはWiresharkと同じ機能があります。 TSharkは、オプションが使用されていない場合、tcpdumpと同じように機能します。 TSharkでさえtcpdumpを置き換えることができます。 2つのツールを少し比較してみましょう。以下のスクリーンショットを見てください。オプションなしで両方のツールを実行しました:

注意深く観察すると、TSharkの出力はtcpdump。 TSharkは、パケットのキャプチャにpcapライブラリを使用します。デフォルトでは、出力ファイルはpcapng形式で書き込まれます。他の形式が必要な場合は、「-F」オプションを使用して、使用可能な形式を一覧表示して選択します。

TSharkの実践

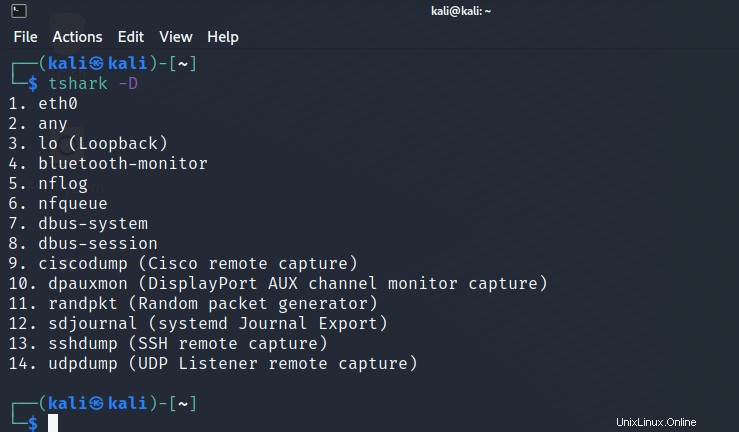

次に、TSharkのいくつかのユースケースを見てみましょう。まず、TSharkがキャプチャできるインターフェイスを確認することから始めます。インストール方法によっては、「sudo」権限が必要になる場合があります。以下のコマンドを実行して、使用可能なインターフェースのリストを取得します。

$ tshark –D

デフォルトでは、TSharkは最初に表示されるインターフェイスでキャプチャします。したがって、上記のリストから、TSharkは「eth0」にターゲットを設定します。したがって、インターフェースを指定しない場合は、自動的に「eth0」インターフェースが使用されます。ただし、インターフェースを明示的に定義したい場合は、「-i」オプションを使用する必要があります:

$ tshark -i eth0

このようにして、TSharkは通過するすべてのものをキャプチャします。必要に応じて、「-c」またはパケットカウントオプションを使用して、キャプチャ制限を数パケット、たとえば10パケットに制限できます。

$ tshark -i eth0 -c 10

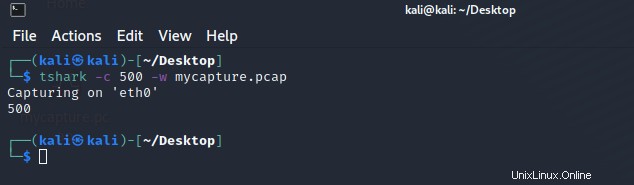

キャプチャファイルの保存

TSharkの良い点の1つは、後で使用するためにキャプチャをファイルに保存できることです。上記のコマンドでは、「-w」オプションを使用して、キャプチャをファイル(mycapture.pcapなど)に保存します。

$ tshark -c 500 -w mycapture.pcap

上記のファイルを読み取るには、次のコマンドを使用します:

$ tshark -r mycapture.pcap

上記のコマンドの出力が端末に表示されます。

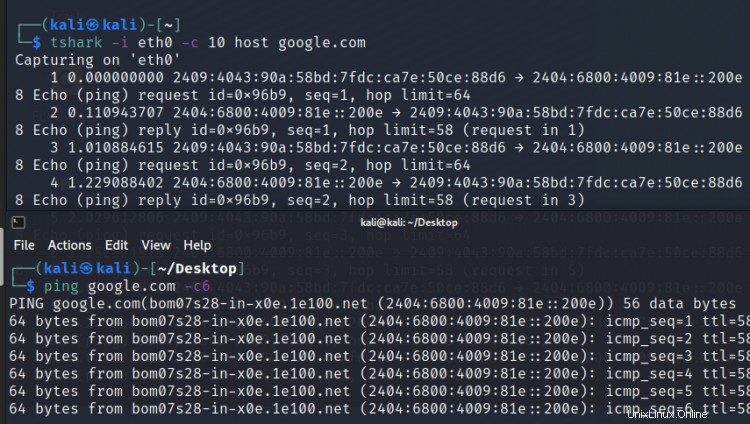

ターゲットホストの指定

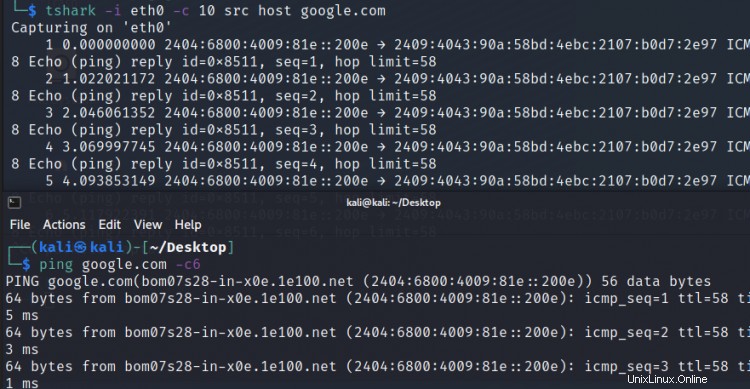

特定のホストとの間で送受信されるトラフィックをフィルタリングするようにTSharkを設定できます。 Google COM。これを実証するために、「google.com」にpingリクエストを送信しましょう。

$ ping google.com

次に、TSharkコマンドを実行して、上記のトラフィックをキャプチャします。

$ tshark -i eth0 -c 10 host google.com

注: ホスト名の代わりにホストのIPアドレスを使用することもできます。

上記のコマンドには、ホスト(google.com)との間で送受信されるすべてのpingリクエストが含まれています。着信トラフィックを除外するには、次のコマンドを使用します。

$ tshark -i eth0 src host google.com

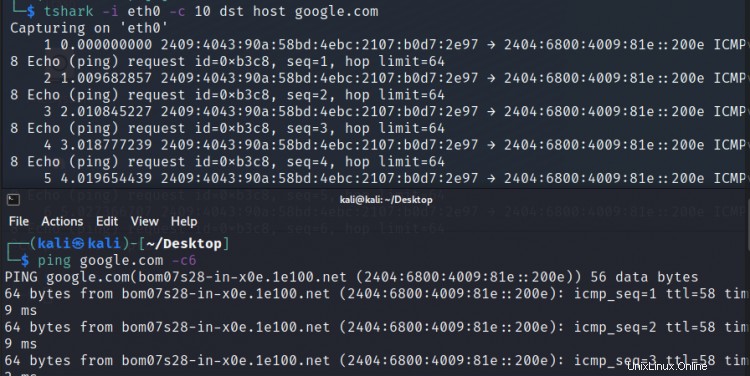

同様に、以下のコマンドを使用して、送信トラフィックを除外します。

$ tshark -i eth0 dst host google.com

pingリクエストと同様に、Nmapスキャンを実行して結果をファイルに保存したり、TSharkで直接分析したりすることもできます。

結論

TSharkは、セキュリティアナライザーにとって非常に重要なツールです。この記事は、TSharkで何ができるかを知らせるために表面に触れているだけです。 TSharkには大きな可能性の全世界があります。 TSharkの詳細については、https://www.wireshark.org/docs/にアクセスしてください。ここには、トレーニングビデオ、ガイドなどがあります。TSharkのマニュアルページには、膨大な情報ソースも保存されています。