仮想プライベートネットワーク(VPN)は、非常に便利な多くのアプリケーションに利用できます。公共のWiFiホットスポットに安全に接続できます。お気に入りのWebサイトの地理的ブロッキングの制限を克服できます。また、まるで机の前に座っているかのように、世界中のどこからでも自宅やオフィスのネットワークに接続できます。このガイドでは、独自のOpenVPNサーバーをセットアップし、Viscosityのコピーを使用してサーバーに接続するプロセスについて説明します。

独自のOpenVPNサーバーを実行すると、インターネット上で行うすべてのことを暗号化できるため、お気に入りのカフェで無料WiFiを使用してオンラインバンキングを安全に行うことができます。 VPN接続を介して送信するものはすべて、自宅のOpenVPNサーバーに到達するまでデバイスから暗号化されます。自宅またはオフィスのネットワークにアクセスするようにOpenVPNサーバーを設定すると、ネットワーク上のすべてのファイルに完全にアクセスできます。

このガイドでは、DD-WRTインスタンスにOpenVPNサーバーをセットアップする手順について説明します。これにより、リモートの場所からホーム/オフィスネットワークに安全にアクセスし、オプションですべてのネットワークトラフィックを送信してアクセスできるようになります。インターネットも安全に。

DD-WRTは主にルーターハードウェアで使用されるため、DD-WRTインスタンスはインターネットへの直接接続と独自のIPアドレスを持っていると想定します。したがって、DD-WRTインスタンスを別のルーターの背後に置くことに関連する問題は考慮されません。

このガイドでは、次のことを前提としています。

- 適切なバージョンのDD-WRTがすでにインストールされています ルーターハードウェア用

- DD-WRTは少なくともWANインターフェースとLANインターフェースで設定されています

- このガイドでは、LANインターフェイスを介してクライアントデバイスをDD-WRTサーバーに接続します

- このDD-WRTのインストールは新規インストールです

- クライアントデバイスにViscosityのコピーがすでにインストールされています

DD-WRTのコピーをダウンロードしてインストールする必要がある場合は、http://www.dd-wrt.com/wiki/index.php/Installationに情報があります。 DD-WRTインスタンスの設定の詳細については説明しません。多くのガイドは、オンラインで見つけることができます。実行しているDD-WRTのバージョンに関係なく、このガイドで概説されている手順の多くまたはすべてが引き続き適用される可能性が非常に高くなります。別のオペレーティングシステムでOpenVPNサーバーをセットアップする場合は、他のガイドを確認してください。

クライアントデバイスは、LANインターフェイスを介してDD-WRTサーバーに接続する必要があります。これは、コントロールパネルにアクセスしてDD-WRT構成を変更できるようにするために必要です。これを実現する方法の詳細は、特定のネットワーク構成によって異なります。

クライアントにViscosityのコピーがまだインストールされていない場合は、Viscosity(Mac | Windows)をインストールするためのこのセットアップガイドを確認してください。

残念ながら、独自のOpenVPNサーバーをセットアップするための直接サポートを提供することはできません。このガイドは、Viscosityのコピーを開始し、最大限に活用できるようにするための礼儀として提供されています。このガイドの手順を徹底的にテストして、以下の手順に従えば、独自のOpenVPNサーバーを実行するメリットを十分に享受できるようになります。

DD-WRTの詳細やヘルプについては、https://dd-wrt.com/support/

を確認することをお勧めします。次のステップは、サーバーとクライアントの構成、およびそれらに対応する証明書を生成することです。これは、証明書とキーの作成ガイドに従って簡単に行うことができます。 PCまたはMacですべてを生成してから、サーバーへのパスをメモします 作成されたフォルダ。後でここでファイルを使用します。

デフォルトのDNSサーバー(10.8.0.1)を使用する場合は、自分でDNSサーバーをセットアップする必要があります。手順はこの記事の最後にあります。代わりに、既存のDNSサーバーを使用することをお勧めします。Google(8.8.8.8および8.8.4.4)のような公開されているDNSサーバーが最も簡単です。

OpenVPNサーバーの作成

これで、Webベースのコントロールパネルを使用して、DD-WRTインスタンスにOpenVPNサーバーをセットアップできます。 DD-WRTサーバーのLANインターフェースに接続されているクライアントデバイスからコントロールパネルにログインする必要があります。以下の「C:\ path\to」と「path/to /」は、証明書/キーを作成した場所に置き換える必要があることに注意してください。

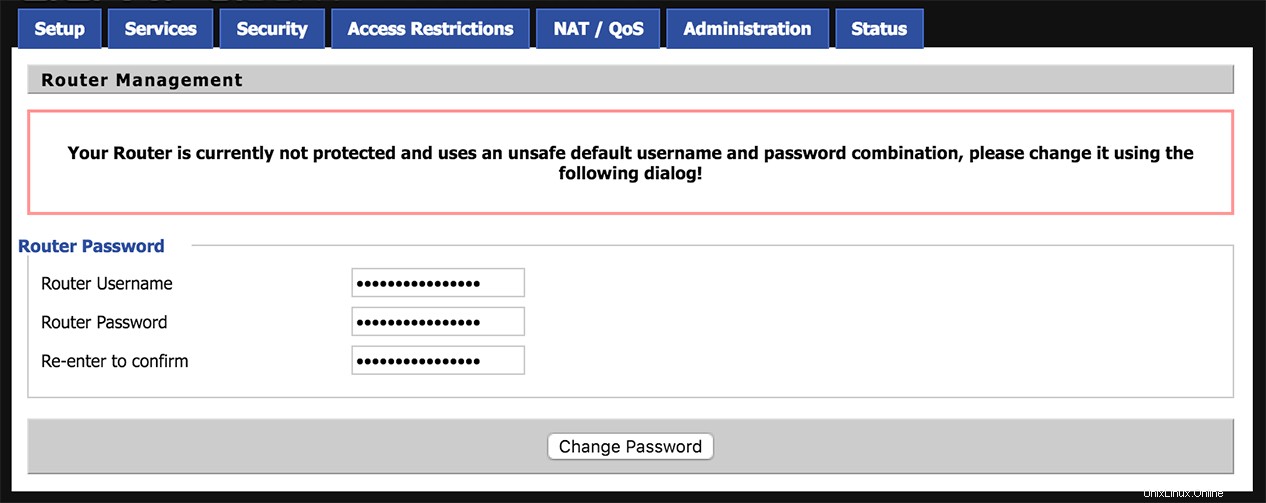

- クライアントでブラウザを開き、DD-WRTサーバーのLANインターフェイスのIPアドレス(

http://192.168.1.1など)に移動します。 )。 DD-WRTコントロールパネルに初めてログインする場合は、新しいログイン資格情報を作成するように求められます。

サービスをクリックします タブをクリックしてからVPNタブ。- OpenVPNデーモン内 セクションで、[有効にする]をクリックします 。これにより、セクションが拡張され、上記で作成した証明書を貼り付ける領域が提供されます。

- 開始タイプを確認します パラメータがWANUpに設定されている 。

- クライアントデバイスのターミナル(Mac)またはコマンドプロンプト(Windows)で、 ca.crtの内容を読みます 次のように入力してファイルを作成します:

- Mac

-

cat path / to / server / ca.crt - ウィンドウ

-

type "C:\ path \ to \ server \ ca.crt"

- このコマンドの出力(----- BEGINCERTIFICATE-----および-----ENDCERTIFICATE -----パーツを含む)をコピーして、DD-WRTコントロールパネルに貼り付けます。 CA証明書というラベルの付いたセクション 。

- 次のコマンドからの出力をコピーして、パブリックサーバー証明書に貼り付けます DD-WRTコントロールパネルのセクション:

- Mac

-

cat path / to / server / server.crt - ウィンドウ

-

type "C:\ path \ to \ server \ server.crt"

- 次のコマンドからの出力をコピーして、プライベートサーバーキーに貼り付けます DD-WRTコントロールパネルのセクション。

- Mac

-

cat path / to / server / server.key - ウィンドウ

-

type "C:\ path \ to \ server \ server.key"

- によって出力されたDiffieHellmanパラメータをコピーして、 DH PEMに貼り付けます。 DD-WRTコントロールパネルのセクション:

- Mac

-

cat path / to / server / dh.pem - ウィンドウズ

-

type "C:\ path \ to \ server \ dh.pem"

最後に、サーバー構成を挿入する必要があります。以下をOpenVPN構成に貼り付けます DD-WRTコントロールパネルのセクション:

# The credential files dh /tmp/openvpn/dh.pem ca /tmp/openvpn/ca.crt cert /tmp/openvpn/cert.pem key /tmp/openvpn/key.pem # Our VPN connection will be transported over UDP proto udp # The server needs to keep a record of client virtual IP addresses so that they # can be reassigned if the server goes down ifconfig-pool-persist /tmp/openvpn/ip-pool.txt # To ensure that each side of the VPN knows if the connection has been severed, # we want to ping each side every 10 seconds. If either side fails to recieve a # ping within 2 minutes, then it will assume the other side is down keepalive 10 120 # To avoid attempting to access resources that may no longer be accessible on # restart persist-key persist-tun # To write (and rewrite) a short summary of current VPN connections every minute # to a file status /tmp/openvpn/openvpn-status.log # The verbosity of this connection logging (displayed in the Viscosity 'Details' # window) can range from 0 (silent) to 9 extremely verbose. We will use the # default of 3 verb 3 # To prevent more than 10 duplicates of the same log message in a row from # flooding the Viscosity log mute 10 # Provide GUI access over port 5002 management 127.0.0.1 5002 # This server will use the default OpenVPN port (1194) port 1194 # We need the VPN to create a tun network interface through which we can route # all our traffic dev tun0 # The VPN requires a private IP subnet. We will use the default OpenVPN IP # subnet server 10.8.0.0 255.255.255.0 # We want VPN clients connected to this server to be able to access any hosts # accessible on your home network. We are assuming that your local network # subnet is 192.168.0.x/24. If it is something else, you will need to change the # IP address in the command below push "route 192.168.0.0 255.255.255.0" # We want to allow hosts connected to the OpenVPN server to be able to see each # other client-to-client

push "route 192.168.0.0 255.255.255.0"のIPアドレスに特に注意してください 。このサブネットがホーム/オフィスのLANIPサブネットと一致していることを確認してください。このVPNサーバーをホーム/オフィスLANにアクセスするように設定していない場合は、この行をコメントアウトできます。完了したら、[設定を適用]をクリックします 下部のボタン。これにより、OpenVPNサーバーがこれらの設定で起動されます。

DNSサーバー設定

VPNサーバーを介してすべてのネットワークトラフィックを暗号化することを計画している場合は、独自のDNSサーバーを有効にすることをお勧めします。

設定をクリックします Webコントロールパネルのタブをクリックし、ネットワークアドレスサーバー設定(DHCP)までスクロールダウンします。 セクション。- 次の3つの設定がすべてチェックされていることを確認します。

- DHCPにDNSMasqを使用する

- DNSにDNSMasqを使用する

- DHCP-権限あり

設定の適用をクリックします これらの変更を保存するためのボタン。- サービスをクリックします タブをクリックし、 DNSMasqまで下にスクロールします セクション。

- 次の両方の設定が有効になっていることを確認します。

- DNSMasq

- ローカルDNS

- これらの設定の下に、追加のDNSMasqオプションのボックスが表示されます。 。次の行をそのボックスにコピーします。

domain-needed

bogus-priv

interface=tun0

listen-address=127.0.0.1

server=8.8.8.8

server=8.8.4.4- Google DNSサーバー(8.8.8.8および8.8.4.4)を使用しています。別のDNSサービスプロバイダーを選択している場合は、ここでそれらのサーバーを自由に使用してください。

設定の適用をクリックします ページ下部のボタン。これにより、これらの設定でDNSMasqサーバーが再起動します。

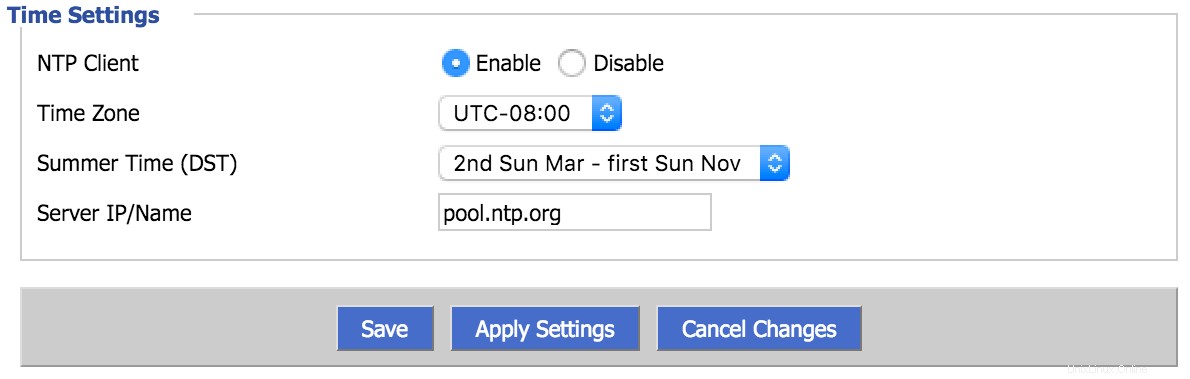

DD-WRTルーターでクロックを正しく設定することをお勧めします。

設定をクリックします タブをクリックし、時間設定まで下にスクロールします セクション。- お住まいの地域に合わせて時間設定を設定してください。お住まいの地域のタイムサーバーをGoogleで検索すると、適切なサーバーIP /名前(pool.ntp.orgなど)が提供されます。

設定の適用をクリックします ページ下部のボタン。- 時間設定が適用されたことを確認するには、

管理をクリックします タブをクリックし、コマンドをクリックします サブタブ。 - コマンド ボックスに次のように入力します:

-

date - をクリックし、

コマンドの実行を押します。 ボタン。これにより、現在の日付と時刻が出力されます(ほとんどの場合UTCタイムゾーン)。

-

管理をクリックします タブをクリックし、コマンドをクリックします サブタブ。- 以下をコマンドにコピーします ボックス:

-

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -j MASQUERADE

>

iptables -I FORWARD -p udp -s 10.8.0.0/24 -j ACCEPT

iptables -I INPUT -p udp --dport=1194 -j ACCEPT

iptables -I OUTPUT -p udp --sport=1194 -j ACCEPT

iptables -I INPUT -p udp -i eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I INPUT -p udp -i br0 -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o br0 -j ACCEPT

-

ファイアウォールの保存をクリックします ボタン。

最後のステップは、粘度を設定することです。 openvpn-generateのおかげで、これはインポートして接続するのと同じくらい簡単です。

openvpn-generateで作成した*.viszファイルをViscosityがインストールされているMacまたはWindowsマシンにコピーし、ファイルをダブルクリックします。構成が正常にインポートされたことを示すプロンプトが表示されます。

VPN接続の接続と使用

これで接続する準備が整いました。 macOSメニューバーまたはWindowsシステムトレイの粘度アイコンをクリックして粘度メニューを開き、インポートした接続を選択すると、粘度が接続されます。

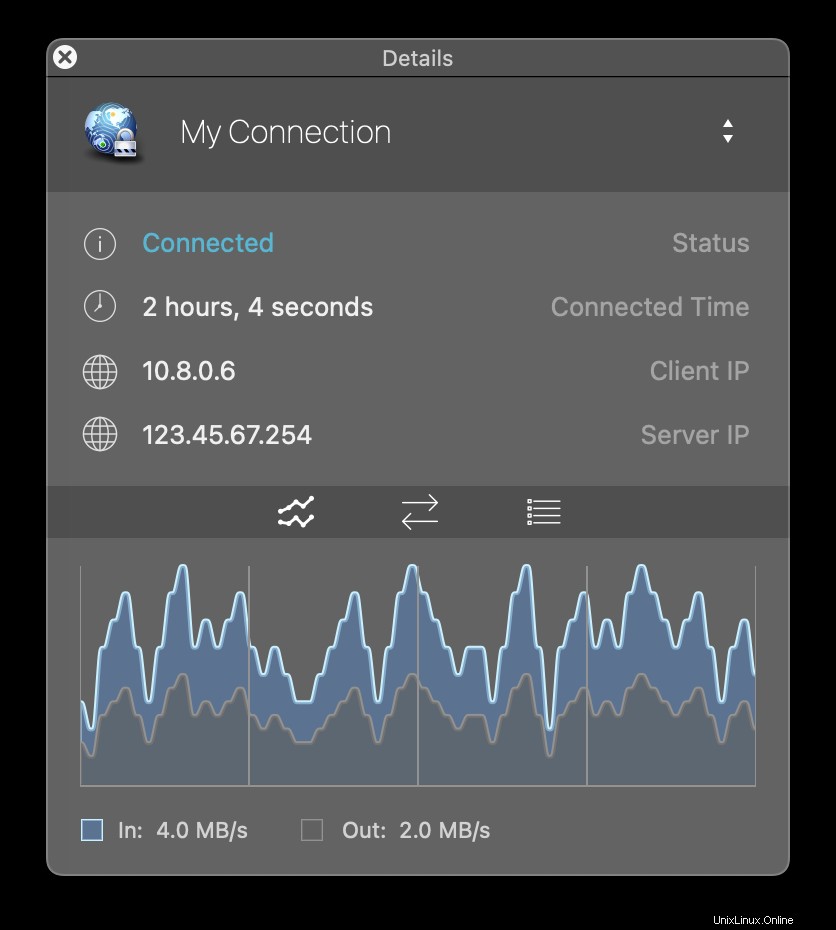

VPNが稼働していることを確認するには、[粘度]メニューから[詳細]ウィンドウを開きます。これにより、接続の詳細、トラフィック、OpenVPNログを表示できます。

これで、独自のOpenVPNサーバーをセットアップできました。おめでとうございます。これで、独自のOpenVPNサーバーを操作するメリットを自由に享受できます。