Cloudflare は、何百万ものWebサイトにCDN、DNS、DDoS保護、およびセキュリティを提供する人気のあるWebパフォーマンスおよびセキュリティ会社の1つです。これは、ユーザーとWebサイトの間の仲介役として機能します。 Webサイトのパフォーマンスを向上させ、さまざまな種類のオンラインセキュリティの脅威からWebサイトを保護します。ただし、すべてのWebサイト所有者が技術に精通しているわけではないため、一部のWebサイトは誤って構成されていることがよくあります。構成が不十分なWebサイトがある場合、攻撃者はCloudflareを完全にバイパスして、DDoS攻撃を実行したり、Webベースの脆弱性を悪用したりする可能性があります。ここがCloudFlair 助けになります。 CloudFlairは、CloudFlareによって保護されているWebサイトのオリジンサーバーを見つけるためのツールであり、公開されており、CloudFlareIP範囲へのネットワークアクセスを制限していません。

このツールは、 Censysからのインターネット全体のスキャンデータを使用します ターゲットのドメイン名に関連付けられたSSL証明書を提示する公開されたIPv4ホストを検索します。 この投稿はCloudflareサービスが安全でないと主張していないことに注意してください 。 CloudFlareで保護されたウェブサイトの出所が公開されているかどうかを説明するだけです。 Cloudflareは、Webサイトの所有者やWebマスターによる不適切に構成されたWebサイトをDDoS攻撃から保護しません。

CloudFlairのインストール

CloudFlairはPythonで書かれています 。 Python2.7およびPython3.5でうまく機能するはずです。このツールをインストールするには、 PIPがインストールされていることを確認してください あなたのシステムで。そうでない場合は、次のガイドの「インストール」セクションを参照してください。

- Pipを使用してPythonパッケージを管理する方法

Censysに無料アカウントを登録する 。 Censysは、インターネット上の到達可能なすべてのサーバーとデバイスを継続的に監視する優れたWebサービスです。アカウントを登録した後、指定された電子メールを確認したことを確認してください。次に、 https://censys.io/account/apiにアクセスします 、および API IDを使用して2つの環境変数を設定します およびAPIシークレット .bashrcで または.zshrc ファイル

vi .bashrc

または、

vi .zshrc

次の行を追加します:

export CENSYS_API_ID=<Your-API-ID_Here>

export CENSYS_API_SECRET=<Your-API-Secret_Here> ファイルを保存して閉じます。次のコマンドを実行して、変更を有効にします。

source .bashrc

ZSHの場合:

source .zshrc

PIPをインストールして環境変数を設定した後、git clone CloudFlairリポジトリ:

git clone https://github.com/christophetd/cloudflair.git

最後に、次のコマンドを実行して、CloudFlairと必要な依存関係をインストールします。

cd cloudflair

pip install -r requirements.txt

CloudFlareによって保護されているウェブサイトのオリジンサーバーを探す

Webサイトの発信元IPアドレスを見つけるには、次のコマンドを実行します。

python cloudflair.py website1.com

website1.comを実際のWebサイト名に置き換えます。

脆弱な場合は、次のような出力が表示される場合があります。

[*] The target appears to be behind CloudFlare. [*] Looking for certificates matching "website1.com" using Censys [*] 6 certificates matching "website1.com" found. [*] Looking for IPv4 hosts presenting these certificates... [*] 2 IPv4 hosts presenting a certificate issued to "website1.com" were found. - 94.134.167.9 - 106.136.129.89 [*] Testing candidate origin servers [*] Retrieving target homepage at https://website1.com [*] "https://cyberciti.biz" redirected to "https://website1.com/" - 94.134.167.9 - 106.136.129.89 [*] Found 1 likely origin servers of website1.com! - 106.136.129.89 (HTML content is 99 % structurally similar to website1.com)

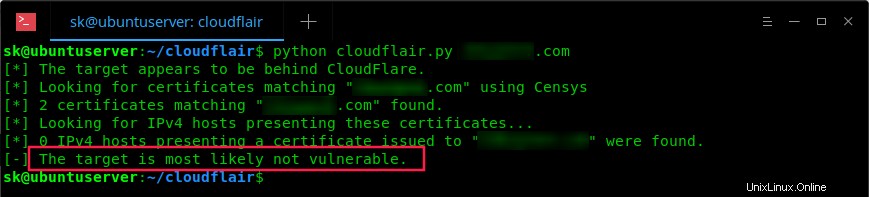

脆弱性がない場合、出力は次のようになります。

[*] The target appears to be behind CloudFlare. [*] Looking for certificates matching "website2.com" using Censys [*] 2 certificates matching "website2.com" found. [*] Looking for IPv4 hosts presenting these certificates... [*] 0 IPv4 hosts presenting a certificate issued to "website2.com" were found. [-] The target is most likely not vulnerable.

ウェブサイトがCloudFlareサービスを使用していない場合は、次の出力が表示されます。

[-] The domain "example3.com" does not seem to be behind CloudFlare.

Webサイトが脆弱な場合はどうすればよいですか?

心配ない! Cloudflareはあなたを取り戻しました。次の詳細なガイドには、CloudFlareのDDoS保護を回避したい攻撃者から保護するために、オリジンIPを安全に保つのに役立つヒントが含まれています。それを注意深く読み、このガイドに記載されているすべてのことを完了したことを確認するか、熟練したウェブマスターを雇って、考えられるすべての抜け穴を修正してください。

- DDoS防止:オリジンの保護