Rkhunter は RootkitHunter の略です . Linux サーバー上の既知のルートキットとマルウェアを検出する、オープンソースのスキャナー ソフトウェアまたは UNIX ライクなオペレーティング システムのシェル スクリプトです。

また、コマンドが変更されているかどうか、システムの起動ファイルが変更されているかどうか、ネットワーク インターフェースのさまざまなチェック (リッスンしているアプリケーションのチェックなど) を確認するチェックも実行します。

CentOS/RHEL/Fedora での rkhunter のインストール手順

ステップ 1 :rkhunter の安定版の tar ファイルをダウンロードします。

# wget http://kaz.dl.sourceforge.net/project/rkhunter/rkhunter/1.4.0/rkhunter-1.4.0.tar.gz

ステップ 2 :以下のコマンドを使用して tar ファイルを抽出します。

# tar -zxpvf rkhunter-1.4.0.tar.gz # cd cd rkhunter-1.4.0 # ./installer.sh --layout default --install

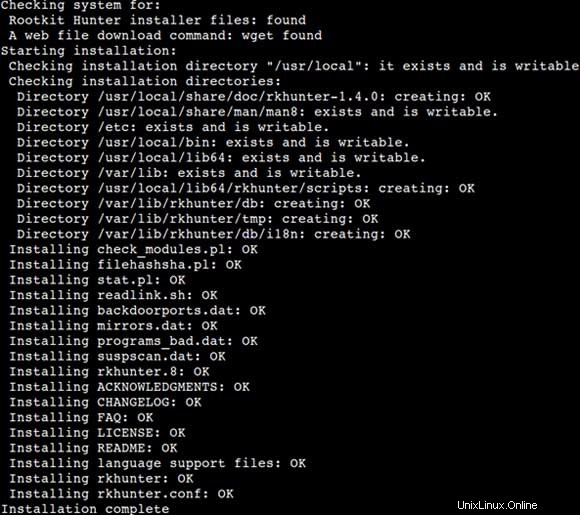

上記のコマンドの出力は次のようになります。

ステップ 3 :以下のコマンドを使用して、rkhnter のデータベースを更新します。

# /usr/local/bin/rkhunter --update # /usr/local/bin/rkhunter --propupd

データ ファイルを最新の状態に保つために、update コマンド オプションを定期的に実行することをお勧めします。

ステップ 4 :ルートキットとマルウェアについて Linux サーバーを手動でスキャンするようになりました。

# rkhunter --check

上記のコマンドは、「/var/log/rkhunter.log」ファイルにログを生成します。スキャンを自動化するには、毎日実行され、ログを収集して管理者にメールを送信するシェル スクリプトを作成するだけです。

ステップ 5 :Cron 経由のシェル スクリプトを使用した自動スキャン。

rkhunter.sh という名前のファイルを作成します /etc/cron.daily/ の下 以下の内容で:

#This Script is used to detect the rootkits & malware of the server #!/bin/sh ( /usr/local/bin/rkhunter --versioncheck /usr/local/bin/rkhunter --update /usr/local/bin/rkhunter --cronjob --report-warnings-only ) | /bin/mail -s 'rkhunter Daily Report (mail.thegeekdiary.com)' thegeekdiary@gmail.com

上記のスクリプトでは、セットアップに従ってサーバーと電子メールの名前を置き換えるだけです。上記のスクリプトに実行権限を割り当てます。

# chmod a+x rkhunter.sh