レプリカは、特定のFreeIPAサーバーのクローンです。サーバーとレプリカは、ユーザー、マシン、証明書、および構成されたポリシーに関する同じ内部情報を共有します。これらのデータは、レプリケーションと呼ばれるプロセスでサーバーからレプリカにコピーされます。 。 FreeIPAサーバーによって使用される2つのDirectoryServerインスタンス(FreeIPAサーバーがデータストアとして使用するDirectory Serverインスタンスと、Dogtag CertificateSystemが証明書情報を格納するために使用するDirectoryServerインスタンス)は、使用される対応するコンシューマーDirectoryServerインスタンスに複製されます。 FreeIPAレプリカによる。

FreeIPAレプリケーションは、単一障害点を排除します。 FreeIPAレプリカを設定すると、サーバーがダウンしている場合でもFreeIPAクライアントは認証を続行できます。

FreeIPAサーバーがすでにインストールされており、テストアカウントで完全に機能している必要があります。 FreeIPAサーバーのインストールについては、このガイドを確認してください:Rocky Linux /Centos8にFreeIPAをインストールして構成する方法

FreeIPAサーバーをインストールして構成したら、FreeIPAレプリケーションを開始できます。

関連コンテンツ

- FreeIPAサーバーでユーザーとグループを管理する方法

- Fedora35にFreeIPAクライアントをインストールする方法

- Rocky Linux / Alma Linux /CentOS8にFreeIPAクライアントをインストールする方法

- Rocky Linux/CentosにFreeIPAをインストールして構成する方法

- Ubuntu20.04にFreeIPAクライアントをインストールして構成する方法

前提条件

フォローするには、次のことを確認してください。

- 複製するFreeIPAサーバー。ここで設定方法に関するガイドを確認してください。

- 更新されたRockyLinux/ Alma Linux /Centos8サーバー

- サーバーでのsudoアクセス

マイセットアップ

ホスト名がipa.citizix.comのプライマリFreeIPAサーバーがあります およびIP10.2.40.149 レプリカはipa-replica.citizix.comで構成されます IP 10.2.40.72を使用 。

IPAマスター:

Hostname: ipa.citizix.com

IP: 10.2.40.149IPAレプリカ

Hostname: ipa-replica.citizix.com

IP: 10.2.40.72目次

- システムを更新する

- DNSローカルホストファイルを構成する

- レプリカのホスト名を設定する

- 正しいレプリカサーバーのタイムゾーンを設定する

- SELinuxを無効にする

- FreeIPAクライアントのインストールと構成

- FreeIPAサーバーを構成する

- ReplicationServerホストで構成する

1。システムを更新する

次のコマンドを使用して、ホストパッケージが最新であることを確認します。

sudo dnf -y update2。 DNSローカルホストファイルを構成する

両方のサーバーで、各サーバーのホスト名が構成されていることを確認してください。これは、インフラストラクチャにアクティブなDNSサービスがない場合に重要です。

テキストエディタでhostsファイルを開きます。vimを使用しています:

sudo vim /etc/hostsFreeIPAサーバーとFreeIPAレプリカサーバーの両方のIPとホスト名を追加します。ホスト名を反映するように更新します:

10.2.40.149 ipa.citizix.com ipa

10.2.40.72 ipa-replica.citizix.com ipa-replica3。レプリカのホスト名を設定する

レプリカでホスト名を構成していない場合は、次のコマンドを使用します。

sudo hostnamectl set-hostname ipa-replica.citizix.comこれで確認してください:

$ hostnamectl

Static hostname: ipa-replica.citizix.com

Icon name: computer-vm

Chassis: vm

Machine ID: ee3563997878469ebfcc3f721aec3c66

Boot ID: 09df51e3153943698ccd5b902b5aa89e

Virtualization: kvm

Operating System: Rocky Linux 8.4 (Green Obsidian)

CPE OS Name: cpe:/o:rocky:rocky:8.4:GA

Kernel: Linux 4.18.0-305.3.1.el8_4.x86_64

Architecture: x86-644。正しいレプリカサーバーのタイムゾーンを設定する

も正しいタイムゾーンである必要があります。 FreeIPAサーバーもNTPサービスを実行し、正しいタイムゾーンでサーバーの時刻が正しいことを確認します。

このコマンドを使用して、タイムゾーンを設定します。タイムゾーンを更新する:

sudo timedatectl set-timezone Africa/Nairobi正しく構成されていることを確認します:

$ timedatectl

Local time: Fri 2021-11-12 20:24:33 EAT

Universal time: Fri 2021-11-12 17:24:33 UTC

RTC time: Fri 2021-11-12 17:24:31

Time zone: Africa/Nairobi (EAT, +0300)

System clock synchronized: yes

NTP service: active

RTC in local TZ: no5。 SELinuxを無効にする

SELinuxをセットアップしたくない場合は、許容モードにすることができます。

お気に入りのテキストエディタを使用してSELinux構成ファイルを開きます

sudo vim /etc/selinux/config次の行を見つけます:

SELINUX=enforcing

値をpermisiveに変更します :

SELINUX=permisiveまた、次のコマンドを実行して、再起動せずに許容モードを設定します。

sudo setenforce 06。 FreeIPAクライアントのインストールと構成

このコマンドを使用してFreeIPAクライアントパッケージをインストールします。

sudo dnf module -y install idm:DL1/clientFreeIPAサーバーとドメイン名を指定してクライアントをセットアップする

sudo ipa-client-install --server=ipa.citizix.com --domain ipa.citizix.comクライアントチェックアウトの構成方法の詳細については、こちらのガイドをご覧ください。

7。 FreeIPAサーバーの構成

FreeIPAマスターホストで、レプリケーションホストをグループに追加します:ipaservers 。パスタホストは、アドレス解決をレプリカホストに解決する必要があります。

到達可能性を確認する

$ ping ipa-replica.citizix.com

PING ipa-replica.citizix.com (10.2.40.72) 56(84) bytes of data.

64 bytes from ipa-replica.citizix.com (10.2.40.72): icmp_seq=1 ttl=64 time=1.42 ms

64 bytes from ipa-replica.citizix.com (10.2.40.72): icmp_seq=2 ttl=64 time=0.279 ms

^C

--- ipa-replica.citizix.com ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1002ms

rtt min/avg/max/mdev = 0.279/0.849/1.419/0.570 msこの操作には管理者アクセスが必要です。まず、Kerberosチケットを取得します。

kinit admin

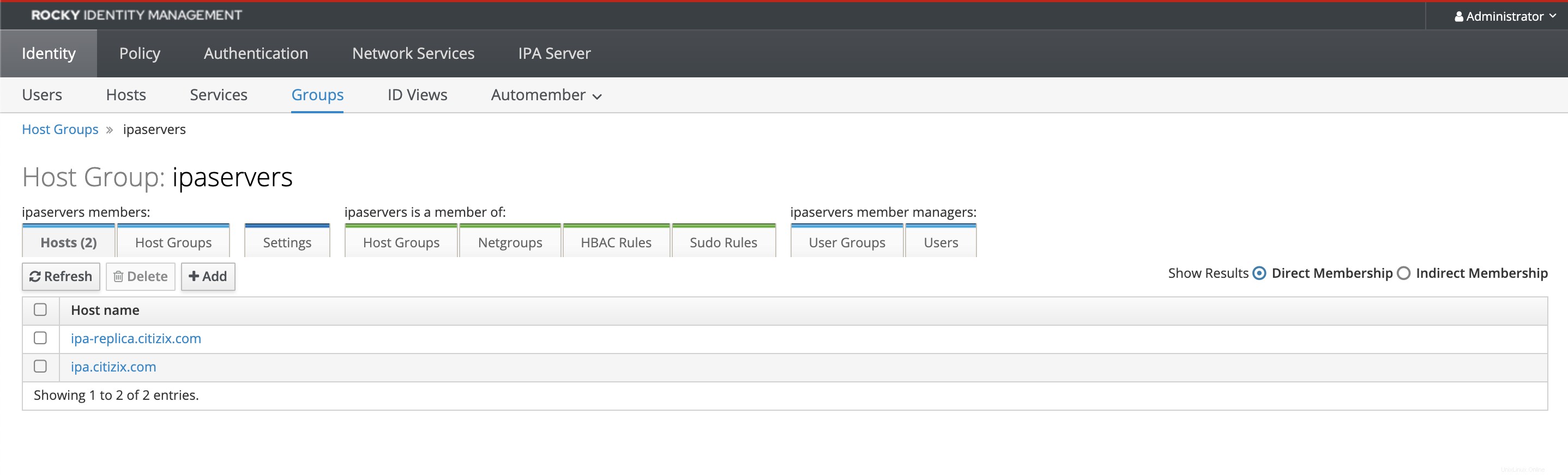

次に、ホストをipaserversに追加できます。 ホストグループ:

ipa hostgroup-add-member ipaservers --hosts ipa-replica.citizix.comこれは私のサーバーの出力です

$ ipa hostgroup-add-member ipaservers --hosts ipa-replica.citizix.com

Host-group: ipaservers

Description: IPA server hosts

Member hosts: ipa.citizix.com, ipa-replica.citizix.com

-------------------------

Number of members added 1

-------------------------レプリカがFreeIPAWebUIに追加されたことを確認できます。

ファイアウォールをインストールして有効にしている場合は、レプリケーションサービスを追加します。

firewall-cmd --add-service=freeipa-replication

firewall-cmd --runtime-to-permanent8。 ReplicationServerホストで構成する

すべてが設定されているため、レプリケーションを構成することはできません。まず、FreeIPAサーバーパッケージをインストールします。

sudo dnf module install -y idm:DL1/serverFirewalldがインストールされていて、firewalldが実行されている場合は、サービスを許可します。

firewall-cmd --add-service={freeipa-ldap,freeipa-ldaps,dns,ntp,freeipa-replication}

firewall-cmd --runtime-to-permanent次に、次のコマンドを使用してレプリケーションを設定します。

sudo ipa-replica-installこれは私のサーバーの出力です

$ sudo ipa-replica-install

Run connection check to master

Connection check OK

Disabled p11-kit-proxy

Configuring directory server (dirsrv). Estimated time: 30 seconds

[1/38]: creating directory server instance

[2/38]: tune ldbm plugin

[3/38]: adding default schema

[4/38]: enabling memberof plugin

[5/38]: enabling winsync plugin

[6/38]: configure password logging

[7/38]: configuring replication version plugin

[8/38]: enabling IPA enrollment plugin

[9/38]: configuring uniqueness plugin

[10/38]: configuring uuid plugin

[11/38]: configuring modrdn plugin

[12/38]: configuring DNS plugin

[13/38]: enabling entryUSN plugin

[14/38]: configuring lockout plugin

[15/38]: configuring topology plugin

[16/38]: creating indices

[17/38]: enabling referential integrity plugin

[18/38]: configuring certmap.conf

[19/38]: configure new location for managed entries

[20/38]: configure dirsrv ccache and keytab

[21/38]: enabling SASL mapping fallback

[22/38]: restarting directory server

[23/38]: creating DS keytab

[24/38]: ignore time skew for initial replication

[25/38]: setting up initial replication

Starting replication, please wait until this has completed.

Update in progress, 3 seconds elapsed

Update succeeded

[26/38]: prevent time skew after initial replication

[27/38]: adding sasl mappings to the directory

[28/38]: updating schema

[29/38]: setting Auto Member configuration

[30/38]: enabling S4U2Proxy delegation

[31/38]: initializing group membership

[32/38]: adding master entry

[33/38]: initializing domain level

[34/38]: configuring Posix uid/gid generation

[35/38]: adding replication acis

[36/38]: activating sidgen plugin

[37/38]: activating extdom plugin

[38/38]: configuring directory to start on boot

Done configuring directory server (dirsrv).

Configuring Kerberos KDC (krb5kdc)

[1/5]: configuring KDC

[2/5]: adding the password extension to the directory

[3/5]: creating anonymous principal

[4/5]: starting the KDC

[5/5]: configuring KDC to start on boot

Done configuring Kerberos KDC (krb5kdc).

Configuring kadmin

[1/2]: starting kadmin

[2/2]: configuring kadmin to start on boot

Done configuring kadmin.

Configuring directory server (dirsrv)

[1/3]: configuring TLS for DS instance

[2/3]: importing CA certificates from LDAP

[3/3]: restarting directory server

Done configuring directory server (dirsrv).

Configuring the web interface (httpd)

[1/21]: stopping httpd

[2/21]: backing up ssl.conf

[3/21]: disabling nss.conf

[4/21]: configuring mod_ssl certificate paths

[5/21]: setting mod_ssl protocol list

[6/21]: configuring mod_ssl log directory

[7/21]: disabling mod_ssl OCSP

[8/21]: adding URL rewriting rules

[9/21]: configuring httpd

Nothing to do for configure_httpd_wsgi_conf

[10/21]: setting up httpd keytab

[11/21]: configuring Gssproxy

[12/21]: setting up ssl

[13/21]: configure certmonger for renewals

[14/21]: publish CA cert

[15/21]: clean up any existing httpd ccaches

[16/21]: configuring SELinux for httpd

[17/21]: create KDC proxy config

[18/21]: enable KDC proxy

[19/21]: starting httpd

[20/21]: configuring httpd to start on boot

[21/21]: enabling oddjobd

Done configuring the web interface (httpd).

Configuring ipa-otpd

[1/2]: starting ipa-otpd

[2/2]: configuring ipa-otpd to start on boot

Done configuring ipa-otpd.

Custodia uses 'ipa.citizix.com' as master peer.

Configuring ipa-custodia

[1/4]: Generating ipa-custodia config file

[2/4]: Generating ipa-custodia keys

[3/4]: starting ipa-custodia

[4/4]: configuring ipa-custodia to start on boot

Done configuring ipa-custodia.

Configuring certificate server (pki-tomcatd)

[1/2]: configure certmonger for renewals

[2/2]: Importing RA key

Done configuring certificate server (pki-tomcatd).

Configuring Kerberos KDC (krb5kdc)

[1/1]: installing X509 Certificate for PKINIT

Done configuring Kerberos KDC (krb5kdc).

Applying LDAP updates

Upgrading IPA:. Estimated time: 1 minute 30 seconds

[1/10]: stopping directory server

[2/10]: saving configuration

[3/10]: disabling listeners

[4/10]: enabling DS global lock

[5/10]: disabling Schema Compat

[6/10]: starting directory server

[7/10]: upgrading server

[8/10]: stopping directory server

[9/10]: restoring configuration

[10/10]: starting directory server

Done.

Finalize replication settings

Restarting the KDC

WARNING: The CA service is only installed on one server (ipa.citizix.com).

It is strongly recommended to install it on another server.

Run ipa-ca-install(1) on another master to accomplish this.

The ipa-replica-install command was successfulレプリケーションのセットアップを正常に完了した後、既存のユーザーアカウントを検索するか、レプリケーションホストで新しいアカウントを追加することができます。

まず、Kerberosチケットを取得します:

$ kinit admin

Password for [email protected]:次に、ユーザーを見つけます:

$ ipa user-find

---------------

3 users matched

---------------

User login: admin

Last name: Administrator

Home directory: /home/admin

Login shell: /bin/bash

Principal alias: [email protected], [email protected]

UID: 1063800000

GID: 1063800000

Account disabled: False

User login: etowett

First name: Eutychus

Last name: Towett

Home directory: /home/etowett

Login shell: /bin/bash

Principal name: [email protected]

Principal alias: [email protected]

Email address: [email protected]

UID: 1063800001

GID: 1063800001

Account disabled: False

User login: kip

First name: Kipkoech

Last name: Towett

Home directory: /home/kip

Login shell: /bin/bash

Principal name: [email protected]

Principal alias: [email protected]

Email address: [email protected]

UID: 1063800003

GID: 1063800003

Account disabled: False

----------------------------

Number of entries returned 3

----------------------------9。 FreeIPAレプリカの削除

FreeIPAを削除するには、まず、サーバー上の次のコマンドを使用してFreeIPAをアンインストールします。

# ipa-server-install --uninstall次に、サーバーをipaserversグループから削除します。

# ipa-replica-manage del ipa-replica.citizix.com --force

# ipa hostgroup-remove-member ipaservers --hosts ipa-replica.citizix.comこのガイドでは、FreeIPAレプリカの管理に成功しました。