VPNシリーズに続き、今日はPoptop(pptpd)について説明します。他のVPNソフトウェアよりも設定は簡単ですが、Microsoftソフトウェアに期待されるように、使用するMS-CHAP-v2暗号化は実際には安全ではありません。それでも、OpenVPNやSoftetherなどの他のVPNが失敗するPoptopが成功する状況を経験したことがあるので、この記事は一部の人にとって役立つかもしれません。

それでは、tstartを始めましょう。poptopはepelリポジトリにあるので、それを追加してptppdパッケージをインストールします。

yum -y install epel-release

yum -y install ppp pptpd net-tools iptables-services次に、それを構成する必要があります。最も簡単な方法は、古い構成ファイルをバックアップし、記事で提供する新しい構成ファイルを貼り付けることです。それでは、それを実行しましょう。

mv /etc/pptpd.conf /etc/pptpd.conf.orig

echo 'option /etc/ppp/options.pptpd

logwtmp

localip 10.0.10.1

remoteip 10.0.10.2-254' > /etc/pptpd.confこれは、ポップトップインターフェイスが10.0.10.1になり、クライアントに2トラフ254から同じサブネット上のプライベートIPが割り当てられることを意味します。パブリックIPはもちろんサーバーと同じになるため、VPNを実行しています。

次に、存在する場合と存在しない場合があるoptions.pptpdファイルに移動しますが、とにかく作成します。もちろん、存在する場合は最初にバックアップします。

mv -f /etc/ppp/options.pptpd /etc/ppp/options.pptpd.orig

echo 'name pptpd

refuse-pap

refuse-chap

refuse-mschap

require-mschap-v2

require-mppe-128

proxyarp

lock

nobsdcomp

novj

novjccomp

nologfd

ms-dns 8.8.8.8

ms-dns 8.8.4.4' > /etc/ppp/options.pptpd多くのアカウントを持つことができ、数を制限する設定がありますが、ユーザー名linoxideとパスワードlinoxideを使用して、テスト用に1つだけ追加します:

mv /etc/ppp/chap-secrets /etc/ppp/chap-secrets.orig

echo 'linoxide pptpd linoxide *' > /etc/ppp/chap-secretsアスタリスクは、ユーザーが任意のIPから接続できることを意味します。これは、さまざまなデバイスやコンピューターから接続する場合に便利です。アカウントを1つのIPにバインドする場合は、*の代わりにそのIPを入力できます。もう1つのアカウントが必要な場合は、前のコマンドを繰り返します。ファイル全体を上書きするのではなく追加するため、今回は>>ではなく>>を使用します。だからこのようなもの

echo 'geek pptpd geek *' >> /etc/ppp/chap-secretsこれで、実際には2人のユーザーがいます。次に、転送を設定する必要があるので、次の2行はそのためのものです:

echo net.ipv4.ip_forward = 1 >> /etc/sysctl.conf

sysctl -p次に、ファイアウォールを無効にして、物事をシンプルにしましょう:

systemctl stop firewalld.service

systemctl disable firewalld.service

service iptables save

service iptables stop

chkconfig iptables off

iptables -F

chmod +x /etc/rc.d/rc.localそして、マスカレードとポストルーティングを設定するだけで完了です。

echo "iptables -t nat -A POSTROUTING -o YOUR-NIC -j MASQUERADE" >> /etc/rc.d/rc.local

iptables -t nat -A POSTROUTING -o YOUR-NIC -j MASQUERADE

service pptpd restart代わりに、YOUR-NICは、名前のタイプifconfigがわからない場合は、ネットワークに面したインターフェイスの名前を入力する必要があります(そのため、最初にnet-toolsをインストールしました)。

PoptopVPNサーバーへの接続

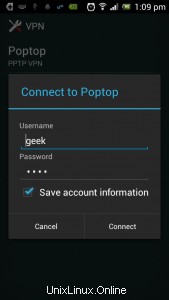

Poptopは簡単で記事が長すぎないので、サーバーガイドと同じ記事に接続ガイドを含めることができます。 Poptopの最良の(そして最悪の場合、見方によって異なります)のは、証明書は不要で、ユーザー名とパスワードのみが必要なため、接続が簡単なことです。現時点では、Android 4.0を搭載したAndroidスマートフォンを自由に使用できるので、それを使用して接続します。

写真がすべてを物語っているので、ここに書きすぎる必要はありません。サーバーのIPを想定するために実際には真ん中の画像を省略しましたが、クレデンシャルを簡単に追加できます。サーバーで暗号化をオンにしたため、暗号化チェックマークを必ずオンにしてください。とにかく安全ではないため、サーバーとクライアントの両方で暗号化をオフにすることもできますが、現時点ではオンになっています。次に、携帯電話で、たとえばこのようなIPアドレスを表示するサイトに移動する必要があります。次に、サーバーのIPアドレスが表示されます。これは、すべてが順調に進んでおり、このガイドに正しく従っていることを意味します。

結論

Poptopは、VPSでVPNを構成するための最も簡単で簡単な方法です。その暗号化アルゴリズムは安全でないと宣言されましたが、Poptopの使いやすさは多くの場面で証明されており、このVPNサーバーにはその用途があります。何もないとしても、仮想プライベートネットワークソフトウェアの世界への旅の出発点として適しています。基本を学んだ後は、OpenVPN、Softeter、StrongSWANなどのより複雑なソリューションをよりよく理解できます。