ほとんどの組織では、ユーザーとグループはWindowsActiveDirectoryで作成および管理されます。認証の目的で、RHEL7およびCentOS7サーバーをAD(Active Directory)と統合できます。つまり、WindowsドメインでCentOS7およびRHEL7サーバーに参加して、システム管理者がAD資格情報を使用してこれらのLinuxサーバーにログインできるようにすることができます。 ADでUNIXユーザーを作成しているときに、これらのユーザーを特定のグループにマップして、アクセスレベルをADから一元的に制御できるようにすることができます。

この記事では、CentOS7.xおよびRHEL7.xをAD( Windows Server 2008 R2 )と統合する方法について説明します。 & Windows Server 2012 R2 )。次の手順は、CentOS7とRHEL7の両方に適用されます。

ステップ:1yumコマンドを使用して必要なパッケージをインストールします

yumコマンドを使用して、コマンドラインから次のパッケージをインストールします。

[[email protected] ~]# yum install sssd realmd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation openldap-clients policycoreutils-python

/ etc / hostsファイルと/etc/resolv.confを更新して、ADサーバーのDNS名またはホスト名が正しく解決されるようにします。私の場合、ADサーバーのホスト名は「 adserver.example.com」です。 「したがって、以下の行を/ etc/hostsファイルに配置します

192.168.0.151 adserver.example.com adserver

resolv.confの内容は次のようになります。設定に従って、dnsサーバーのドメイン名とIPアドレスを置き換えるだけです

[[email protected] ~]# cat /etc/resolv.conf search example.com nameserver 192.168.0.151 [[email protected] ~]#

ステップ:2Windowsドメインに参加するか、レルムコマンドを使用してADと統合します

上記の必要なパッケージをインストールすると、realmコマンドが使用可能になります。レルムコマンドの下を使用して、ユーザー「tech」を介してCentOS7またはRHEL7をADと統合します。 techは、ADに対する必要な権限を持つバインドユーザーです。または、統合のためにADサーバーの管理者ユーザーにすることもできます。

[[email protected] ~]# realm join --user=tech adserver.example.com Password for tech: [[email protected] ~]#

次に、サーバーがWindowsドメインに参加しているかどうかを確認します。コマンド「レルムリスト」を実行するだけです ‘

[[email protected] ~]# realm list example.com type: kerberos realm-name: EXAMPLE.COM domain-name: example.com configured: kerberos-member server-software: active-directory client-software: sssd required-package: oddjob required-package: oddjob-mkhomedir required-package: sssd required-package: adcli required-package: samba-common-tools login-formats: %[email protected] login-policy: allow-realm-logins [[email protected] ~]#

「realmjoin」コマンドを実行すると、「 /etc/sssd/sssd.conf」が自動的に構成されます。 ‘ファイル。

ステップ:3REHL7またはCentOS7サーバー上のADユーザーを確認および確認する

「id Linuxでの「コマンド」を使用すると、ユーザーのuidとgid、およびそれらのグループ情報を確認できます。この時点で、サーバーはWindowsドメインの一部になっています。以下のコマンドを使用して、ADユーザーの詳細を確認します。

[[email protected] ~]# id [email protected] uid=1997801106([email protected]) gid=1997800513(domain [email protected]) groups=1997800513(domain [email protected]e.com) [[email protected] ~]#

上記のコマンドで、「/ etc / sssd / sssd.conf」ファイルによって制御されているため、ユーザー名とともにドメイン名についても言及していることに気付いたかもしれません。ドメイン名なしでidコマンドを実行すると、ユーザーの詳細は取得されません。

[[email protected] ~]# id linuxtechi id: linuxtechi: no such user [[email protected] ~]#

この動作は、ファイル/etc/sssd/sssd.confを編集することで変更できます。

次のパラメータを

から変更しますuse_fully_qualified_names = True fallback_homedir = /home/%[email protected]%d

に

use_fully_qualified_names = False fallback_homedir = /home/%u

次のsystemctlコマンドを使用してsssdサービスを再起動します

[[email protected] ~]# systemctl restart sssd [[email protected] ~]# systemctl daemon-reload

次に、idコマンドを実行して、ドメイン名を指定せずにADユーザーの詳細を取得できるかどうかを確認します

[[email protected] ~]# id linuxtechi uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]#

ADクレデンシャルを使用してsshCentOS7またはRHEL7サーバーを試してみましょう

[[email protected] ~]# ssh [email protected] [email protected]'s password: Last login: Fri Mar 3 10:18:41 2017 from serverb.example.com [[email protected] ~]$ id uid=1997801106(linuxtechi) gid=1997800513(domain users) groups=1997800513(domain users) [[email protected] ~]$ pwd /home/linuxtechi [[email protected] ~]$

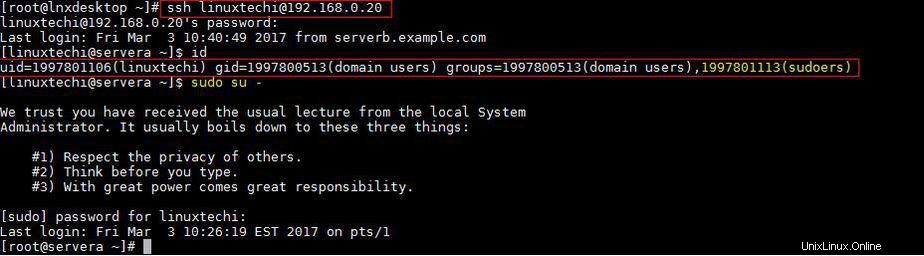

ステップ:4CentOS7またはRHEL7でのADユーザーのSudo権限

ADユーザーのsudo権限を構成する場合は、AD上にsudoersという名前のグループを作成し、そのグループにLinux / UNIXユーザーを追加し、Linuxサーバー上で「 sudoers 」フォルダ/etc/sudoers.d/

の下次の内容をファイルに入れます。

[[email protected] ~]# cat /etc/sudoers.d/sudoers %sudoers ALL=(ALL) ALL [[email protected] ~]#

私の場合、sudoersグループの一部であるユーザーにすべての権利を与えました。これらの変更が完了したら、ADクレデンシャルを使用してサーバーに再ログインし、ユーザーがsudoersグループの一部であるかどうかを確認します。

これですべてです。RHELまたはCentOSサーバーをWindowsドメインに参加させる方法がわかったと思います。フィードバックと貴重なコメントを共有してください。