はじめに

SSL(Secure Sockets Layer)証明書は、暗号化されたキーをデジタルで刻印するWebサーバーにインストールされたファイルです。サーバーとユーザーのブラウザ間で暗号化されたデータ交換が可能になります。

支払いページとログインフォームの必需品であるSSL証明書は、データが悪用されるリスクを減らすために、何百万ものWebサイトで使用されています。さらに、Googleから安全でないとフラグが立てられることもありません。

このSSL証明書の究極のガイドでは、10種類のSSL証明書を紹介し、どの種類の証明書が最適かを判断するのに役立ちます。

SSL証明書の種類–概要

SSL証明書の種類は、2つの基本的なパラメーターが異なります。

- 検証。 認証局(CA)から証明書を受け取る前に、Webサイト管理者が通過する検証のレベル。検証は、非常に低いものから非常に詳細なものまでさまざまです。検証のレベルが高いほど、Webサイトが取得する権限が高くなります。

- 使用できるドメインの数。 保護する必要のあるドメインの数に基づいて、単一ドメインのSSL証明書または複数のドメインを保護するSSL証明書を発行できます。

次のセクションでは、各タイプについてさらに詳しく説明します。

検証に基づくSSL認証の種類

すべてのSSL証明書は同じ暗号化を提供します。ただし、CAがWebサイト管理者のIDを確認するために通過する検証のレベルは異なる場合があります。

チェックの範囲は、Webサイトの範囲とユーザーに要求するデータの種類によって異なります。たとえば、複雑な支払いシステムを備えたオンラインストアでは、ブログ専用のサイトよりも多くのチェックが必要です。

SSL検証の3つのタイプは次のとおりです。

- ドメイン検証済み証明書(DV SSL)

- 組織で検証された証明書(OV SSL)

- Extended Validated Certificates(EV SSL)

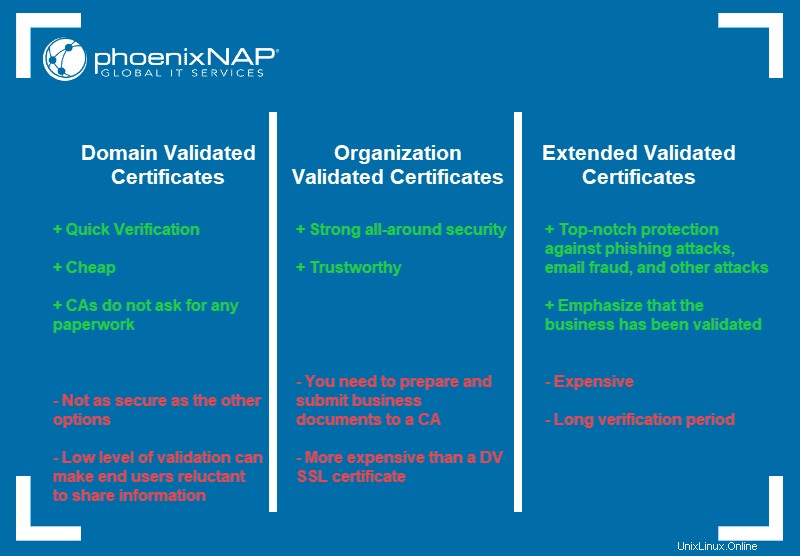

ドメイン検証済みSSL証明書(DV SSL)

DV SSL証明書には、最低レベルの検証が必要です。要求されると、CAはWebサイトを運営している個人または会社の身元を確認しません。彼らは、サイト管理者がドメインを登録するのに十分なURLを実行していることを確認するだけです。

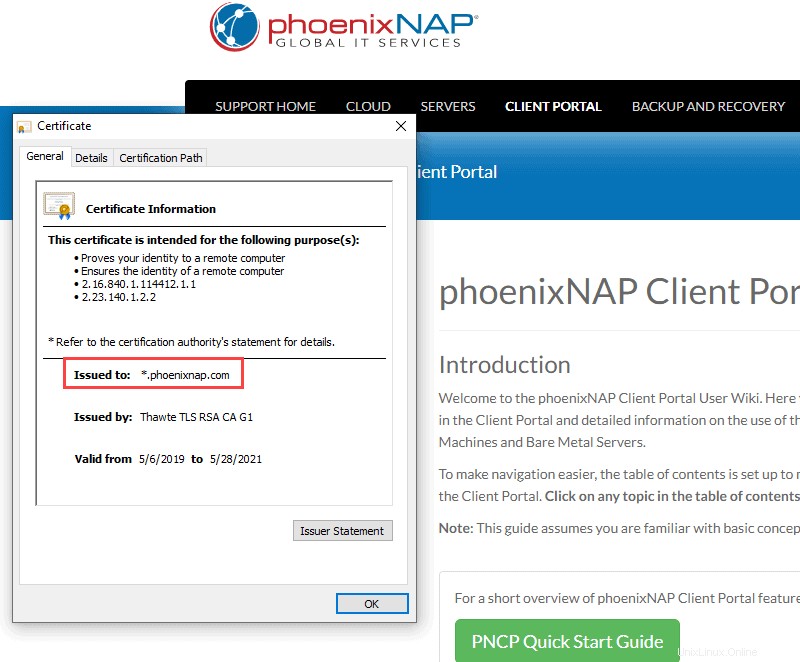

DV SSL証明書を使用すると、WebアドレスにHTTPSプレフィックスが付けられ、ブラウザに南京錠の記号が表示されます。南京錠をクリックすると、訪問者は証明書を調べて、Webサイトの所有権に関する基本情報を確認できます。

ドメイン検証済みSSL証明書は、小規模なWebサイトやブログに最適です。

DV SSL証明書の長所:

•検証プロセスはオンラインで行われ、通常は自動化されています

•CAは事務処理を要求しません

•この証明書は、リクエストしたその日に受け取ります

•DVSSL証明書は、市場で最も安価なオプションです

DV SSL証明書の短所:

•検証のレベルが低いと、エンドユーザーは情報の共有に消極的になる可能性があります

•誰もがDVSSL証明書を取得して、Webサイトを模倣できるほど、他のオプションほど安全ではありません。

組織検証済みSSL証明書(OV SSL)

組織検証済みSSL証明書は、特定の国と都市でWebサイトドメインと組織を所有していることを証明します。 Webサイトは、OV SSLを受信するために、いくつかの身元調査を行う必要があります。

この証明書を使用するWebサイトでは、URLにHTPPSプレフィックスがあり、アドレスバーの横に南京錠のアイコンがあります。ユーザーが南京錠をクリックすると、ブラウザにドメインの所有者が表示され、関連する名前、住所、出身国が表示されます。

OV SSL証明書は、機密性の高いユーザー情報を収集する中小企業やプラットフォームにとって理想的なオプションです。

OV SSL証明書の長所:

•強力なオールラウンドセキュリティ

•訪問者は自由に使える情報が多いため、DVSSL証明書よりも信頼性があります

OV SSL証明書の短所:

•ビジネスドキュメントを準備してCAに提出する必要があります

•DVSSL証明書よりも高価

Extended Validated SSL Certificates(EV SSL)

Extended Validation SSL証明書は、DVとOVの両方と同じ検証を提供しますが、Webサイトを公式ビジネスとして登録したことも証明します。

EV SSL証明書を発行する場合、CAは広範なバックグラウンドチェックを実行します。ドメインの所有権、法的存在、物理的な場所などを検査します。

EV証明書の唯一の機能は、ブラウザのアドレスバーの一部が緑色に変わることです。また、南京錠のシンボルの横に組織の名前を配置します。これにより、訪問者はWebサイトを安全に操作できることを確信できます。

Extended Validation SSL証明書は、企業、金融機関、eコマースストアに最適です。

EV SSL証明書の長所:

•フィッシング攻撃、捕鯨攻撃、電子メール詐欺、およびその他の攻撃に対する一流の保護

•会社名を明確に記載することにより、EVSSL証明書はビジネスが検証されたことを強調します

EV SSL証明書の短所:

•市場で最も高価なSSL証明書

•検証プロセスには数週間かかる場合があります

ドメイン数に基づくSSL証明書の種類

選択するSSL認証の種類に影響を与えるもう1つの要因は、保護するドメインの数です。

ドメイン数に基づくSSLの5つのタイプは次のとおりです。

- 単一ドメインSSL証明書

- ワイルドカードSSL証明書

- マルチドメインSSL証明書

- マルチドメインワイルドカードSSL証明書

- ユニファイドコミュニケーションSSL証明書

次のセクションでは、各タイプと、Webサイトの所有者が適切なSSL証明書を購入することでどのように利益を得ることができるかについて説明します。

単一ドメインSSL証明書

シングルドメインSSL証明書は、1つのドメインとそのすべてのページを保護します。シングルドメインSSLは両方をカバーしますwww および非www ドメインのバージョン。

最も安価なタイプのSSLです。 Webサイトに出入りするデータを保護するだけで十分です。ドメイン用にこのタイプのSSL証明書を購入しても、そのサブドメインには適用されません。

ワイルドカードSSL証明書

ワイルドカードSSL証明書は、単一のドメインと無制限の数のサブドメインを保護します。たとえば、mywebsite.comの証明書を購入すると、mail.mywebsite.comやlogin.mywebsite.comなどのサブドメインも保護されます。

サブドメインを追加する予定がある場合は、ワイルドカードSSL証明書が最適です。これにより、任意のサブドメインに証明書を使用できます。追加の利点として、サブドメインごとに単一の証明書を使用するよりも、ワイルドカード証明書を管理する方がはるかに簡単です。

マルチドメインSSL証明書

マルチドメイン証明書は、サブドメインだけでなく複数のドメインも保護できます。 CAによっては、マルチドメインSSL証明書を使用すると、最大250のドメインを保護できます。

マルチドメインSSLでは、最初のドメインがベースドメインとして扱われます。その他はすべてSAN(サブジェクト代替名)ドメインと見なされます。

マルチドメインワイルドカードSSL証明書

マルチドメインワイルドカードSSL証明書は、ワイルドカード証明書とマルチドメインSSL証明書の機能を組み合わせたものです。マルチドメインワイルドカードSSL証明書は、複数の完全修飾ドメインと無制限の数のサブドメインを保護します。

初期投資はかなりのものです。複数のサイトを実行している場合は、マルチドメインワイルドカードSSL証明書が適しています。これにより、管理者はすべてのWebサイトの統一された認証を管理できます。

ユニファイドコミュニケーション(UCC)SSL証明書

UCC SSLは、MicrosoftExchangeおよびOfficeCommunicationsを利用する環境に対して発行されます。

United Communications SSLを使用すると、ユーザーは1つの証明書で複数の完全修飾ドメインを保護できます。マルチドメインSSLと同様に、最初のドメインはベースドメインですが、他のドメインは異なるIPアドレスではなくSAN拡張機能に依存しています。

CAに応じて、UCCを使用すると、25〜250のドメインを保護できます。

コード署名証明書

コード署名証明書を使用すると、ソフトウェアコードを暗号化して、ハッカーがそれらを改ざんできないようにすることができます。署名されていないソフトウェアのダウンロードまたはインストールを開始すると、すべての主要なオペレーティングシステムがユーザーに警告するため、ファイルにCS証明書を設定する必要があります。

この保護レイヤーを追加すると、次のことが可能になります。

•ユーザーとの信頼と信頼を築く

•ソフトウェアパッケージの整合性を保護します

•ソフトウェア発行者としての地位を確立する

•ダウンロード数を増やす

ユーザーが署名されたソフトウェアをインストールしようとすると、OSはポップアップウィンドウを表示します。ユーザーは、開発者のWebサイトにアクセスするか、発行者の名前をクリックして認定を確認できます。

自己署名SSL証明書

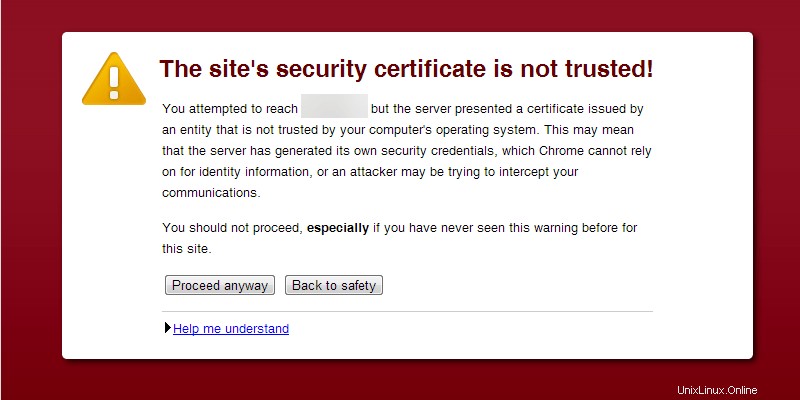

SSLプロトコルを使用してサイトを保護する別の方法は、自己署名証明書を生成することです。 Webサイトの所有者は、認証局ではなく自己署名証明書を生成します。

自己署名証明書はデータ暗号化を提供し、アドレスにHTTPSを追加しますが、他のタイプのSSL証明書とは異なり、誰でも作成できます。

ユーザーの安全を保証する信頼できるサードパーティは存在しないため、下の画像に示すように、ほとんどのブラウザはWebサイトにアクセスするユーザーに警告メッセージを表示します。

個人的な目的でWebサイトを使用している場合を除き、他の証明書は自己署名証明書よりも優れています。

Webサイトに最適なSSL証明書タイプを選択する方法

これで、どのタイプのSSL証明書がニーズに最も適しているかを明確に把握できるはずです。それでも完璧なフィットを見つけるのに苦労している場合は、次のことを検討する必要があります。

•ウェブサイトのサイズ

•ユーザーがWebサイトをどのように操作するか

•訪問者から収集する情報

•保護するドメインとサブドメインの数

•将来追加する予定のサブドメインの数

•MicrosoftExchangeおよびOfficeCommunications環境を使用しているかどうか

経験則として、ドメイン検証済みSSL証明書は、ユーザーからの個人データを処理しないブログやWebサイトに最適です。

組織で検証されたSSL証明書は、ユーザーに個人データを要求する中小規模のWebサイトに最適です。

エンタープライズ検証SSL証明書は、前面に表示される一連のWebプロパティを持つ大企業に最適です。

保護する必要のあるドメインの数については、選択が明白である必要があります。 1つまたは2つのドメインを保護する必要がある場合は、単一ドメインまたはワイルドカード証明書に投資してください。複数のドメインを認証する場合は、マルチドメインSSL証明書を使用してください。

1つのドメインに複数のSSL証明書を使用できますか?

1つのドメインに2つ以上の証明書があると、サーバーはどちらを使用するかを選択する必要があります。サーバーが訪問者に最新の証明書を送信する場合があります。また、サーバーがローテーションして古いサーバーにサービスを提供する場合もあります。

複数のSSL証明書があると、SSLプロトコルで問題が発生し、Webサイトのセキュリティに影響を与える可能性があります。

ほとんどの場合、ドメインごとに複数のSSL証明書を用意する必要はありません。ただし、同じIT環境で別々の証明書を使用できるユースケースがいくつかあります。

•コンテンツ配信ネットワーク(CDN): CDNを使用する場合、2つのSSL接続があります。 1つの接続は訪問者とCDNの間であり、もう1つはCDNとサーバーの間です。サーバーとCDNの2つのSSL証明書を使用して、秘密鍵へのアクセスをセグメント化できます。

•複数のサーバーの使用: Webサイトを複数のサーバーにインストールした場合は、同じドメインに2つのSSL証明書を使用して、アクセスをセグメント化し、セキュリティを向上させることができます。

•テストサーバー: 新しい機能やページを開発およびテストするための別の環境があるかもしれません。このような場合、テストサーバーに別のSSL証明書を使用するのが通常です。

これらの場合以外は、ドメインごとに1つの認定を使用することをお勧めします。