OpenVPNは、2つのポイント間に暗号化されたトンネルを作成し、サードパーティがネットワークトラフィックにアクセスするのを防ぎます。仮想プライベートネットワーク(VPN)サーバーを設定することにより、独自のVPNプロバイダーになります。多くの人気のあるVPNサービスはすでにOpenVPNを使用していますが、自分で完全に制御できるのに、なぜ接続を特定のプロバイダーに結び付けるのですか?

より優れたコンテンツ

- 無料のオンラインコース:RHELの技術概要

- 高度なLinuxコマンドを学ぶ

- チートシートをダウンロード

- オープンソースの代替案を見つける

- トップLinuxコンテンツを読む

- オープンソースリソースを確認してください

このシリーズの最初の記事ではVPN用のサーバーをセットアップし、2番目の記事ではOpenVPNサーバーソフトウェアをインストールして構成する方法を示し、3番目の記事ではファイアウォールを構成してOpenVPNサーバーソフトウェアを起動する方法を説明しました。この4番目の最後の記事では、クライアントコンピューターからOpenVPNサーバーを使用する方法を示します。これが、前の3つの記事ですべての作業を行った理由です!

OpenVPNの認証方法では、サーバーとクライアントの両方が必要であることに注意してください。 何か(証明書)と知る 何か(パスワード)。それを設定する時が来ました。

まず、クライアントコンピューターのクライアント証明書と秘密鍵を作成します。 OpenVPNサーバーで、証明書リクエストを生成します。パスフレーズを要求します。覚えておいてください:

$ cd /etc/openvpn/ca

$ sudo /etc/openvpn/easy-rsa/easyrsa \

gen-req greglaptop

この例では、greglaptop この証明書が作成されるクライアントコンピューターです。

要求はすでに存在するため、認証局(CA)に要求をインポートする必要はありません。確認してください:

$ cd /etc/openvpn/ca

$ /etc/openvpn/easy-rsa/easyrsa \

show-req greglaptop

クライアントとして署名することもできます:

$ /etc/openvpn/easy-rsa/easyrsa \

sign-req client greglaptop

OpenVPNクライアントソフトウェアをインストールします

Linuxでは、NetworkManagerにすでにOpenVPNクライアントが含まれている場合があります。そうでない場合は、プラグインをインストールできます:

$ sudo dnf install NetworkManager-openvpnWindowsでは、OpenVPNダウンロードサイトからOpenVPNクライアントをダウンロードしてインストールする必要があります。インストーラーを起動し、プロンプトに従います。

これで、クライアントには、クライアント用に生成した認証クレデンシャルが必要になります。これらはサーバー上で生成したため、クライアントに転送する必要があります。私はこれにSSHを使用する傾向があります。 Linuxでは、それがscpです 指図。 Windowsでは、管理者としてWinSCPを使用して、証明書とキーをプルできます。

クライアントの名前がgreglaptopであると仮定します 、ファイル名とサーバーの場所は次のとおりです。

/etc/openvpn/ca/pki/issued/greglaptop.crt

/etc/openvpn/ca/pki/private/greglaptop.key

/etc/openvpn/ca/pki/issued/ca.crt

Linuxでは、これらを/etc/pki/tls/certs/にコピーします。 ディレクトリ。 Windowsでは、それらをC:\Program Files\OpenVPN\configにコピーします ディレクトリ。

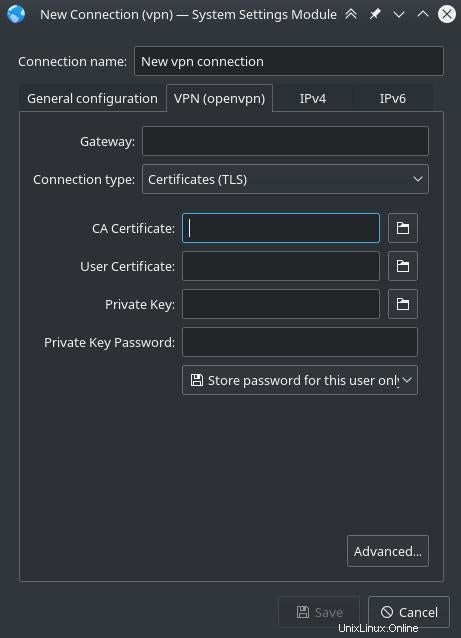

Linuxでは、/etc/openvpn/client/OVPNclient2020.ovpnをコピーできます。 サーバー上のファイルを/etc/NetworkManager/system-connections/に送信します 、または[システム設定]の[ネットワークマネージャー]に移動してVPN接続を追加できます。

接続タイプとして、証明書を選択します 。サーバーからコピーした証明書とキーをNetworkManagerにポイントします。

Windowsでは、管理者としてWinSCPを実行して、クライアント構成テンプレート/etc/openvpn/client/OVPNclient2020.ovpnをコピーします。 サーバー上でC:\Program Files\OpenVPN\config クライアントで。次に:

- 上記の証明書と一致するように名前を変更します。

- CA証明書、クライアント証明書、およびキーの名前を、サーバーから上記でコピーした名前と一致するように変更します。

- ネットワークに一致するようにIP情報を編集します。

クライアント構成ファイルを編集するには、スーパー管理者権限が必要です。これを取得する最も簡単な方法は、管理者としてCMDウィンドウを起動し、管理者のCMDウィンドウからメモ帳を起動してファイルを編集することです。

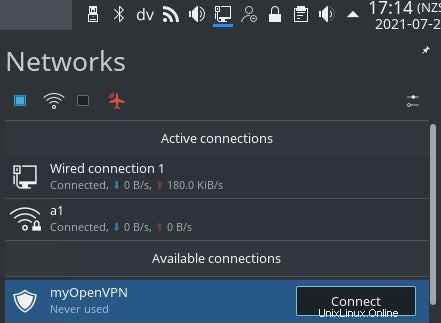

Linuxでは、NetworkManagerがVPNを表示します。選択して接続します。

Windowsでは、OpenVPNグラフィカルユーザーインターフェイス(GUI)を起動します。タスクバーの右側、通常はWindowsデスクトップの右下隅にあるWindowsシステムトレイにグラフィックを生成します。グラフィックを右クリックして、接続、切断、またはステータスを表示します。

最初の接続では、クライアント構成ファイルの「リモート」行を編集して、内部IPアドレスを使用します。 OpenVPNサーバーのWindowsシステムトレイのOpenVPNGUIを右クリックし、[接続]をクリックして、オフィスネットワーク内からサーバーに接続します。 。この接続をデバッグします。これにより、クライアントとサーバーの両方がファイアウォールの同じ側にあるため、ファイアウォールの問題が邪魔されることなく問題を見つけて修正する必要があります。

次に、クライアント構成ファイルの「リモート」行を編集して、パブリックIPアドレスを使用します。 OpenVPNサーバー用。 Windowsクライアントを外部ネットワークに接続して接続します。問題をデバッグします。

おめでとう!他のクライアントシステム用にOpenVPNネットワークの準備ができています。残りのクライアントに対してセットアップ手順を繰り返します。 Ansibleを使用して、証明書とキーを配布し、それらを最新の状態に保つこともできます。

この記事はD.GregScottのブログに基づいており、許可を得て再利用されています。