はじめに

OpenVPN Access Serverは、プライベートネットワークへの安全なアクセスを提供するツールです。すべての一般的なOSと複数の認証方法をサポートしているため、多くのSMBにとって頼りになるVPNソリューションです。

3つ以上の同時接続を使用しない場合、AccessServerは無料です。

このガイドに従って、 OpenVPNAccessServerのセットアップ方法とネットワーク設定の構成方法を確認してください。 。

前提条件

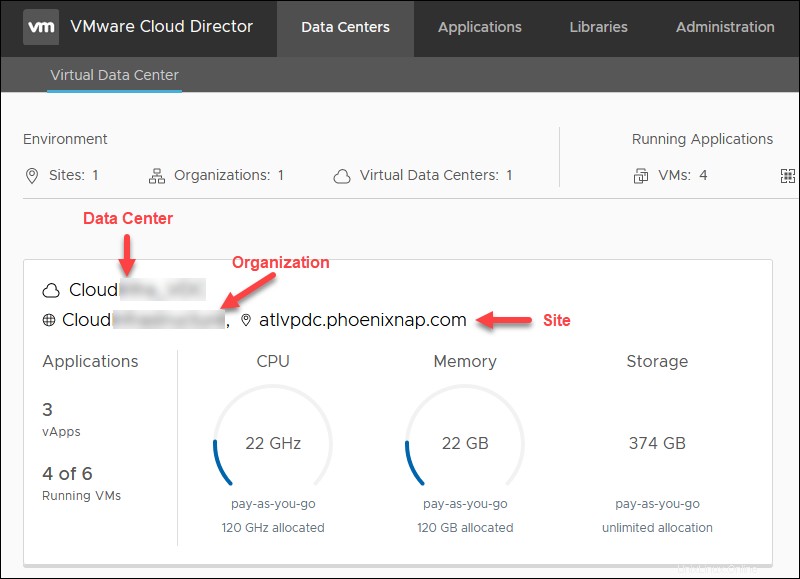

次の情報に注意してください。

- データ センター名 -例: CloudTest_DC

- 組織 名前 -例: CloudOrgTest

- サイト 場所 -例: atlvpdc.phoenixnap.com

詳細については、VMwareCloudDirectorのランディングページをご覧ください。

組織の概要

Cloud Directorのランディングページで、データセンターを選択 。以下は、OpenVPNアクセスサーバーのセットアップに必要な情報の概要です。

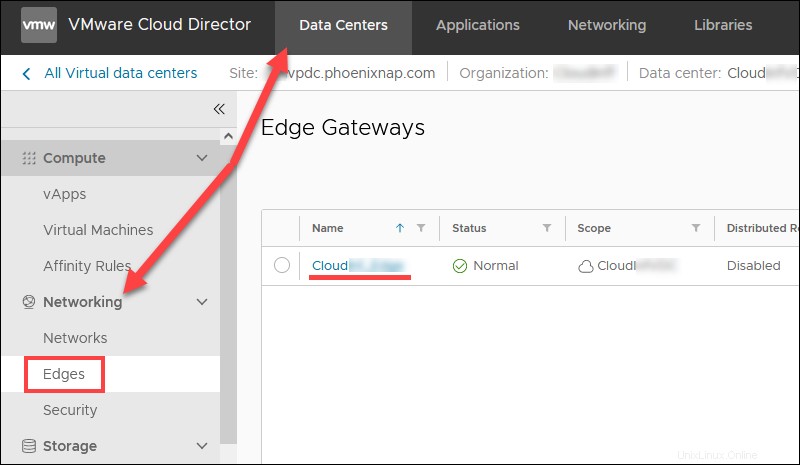

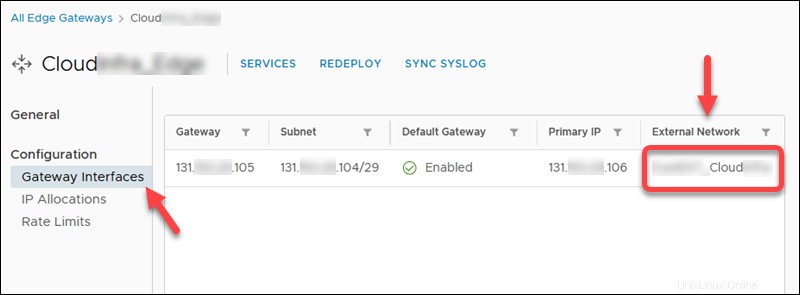

- 外部ネットワーク名。 データセンター タブで、ネットワーク->エッジを選択します エッジをクリックします 名前。

ゲートウェイインターフェースを選択します 外部ネットワーク名を表示します。名前には組織の名前が含まれます。

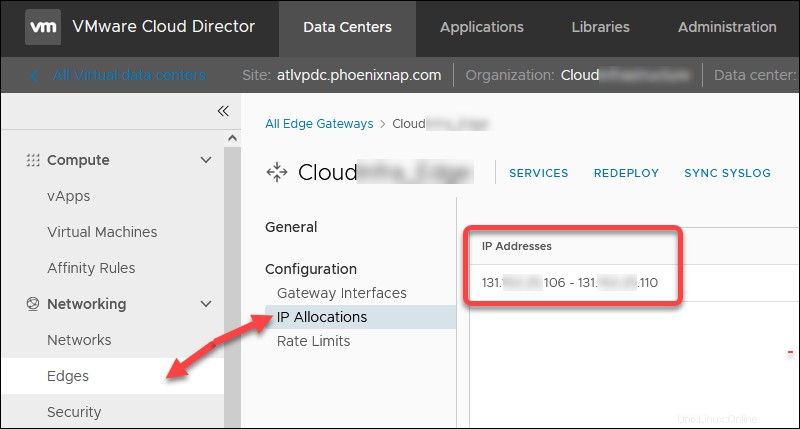

- 最初に利用可能なパブリックIPアドレス 。 データセンター タブで、ネットワーク->エッジを選択します 。 エッジをクリックします 名前を付けてからIP割り当て 割り当てられたパブリックIP範囲を表示します。

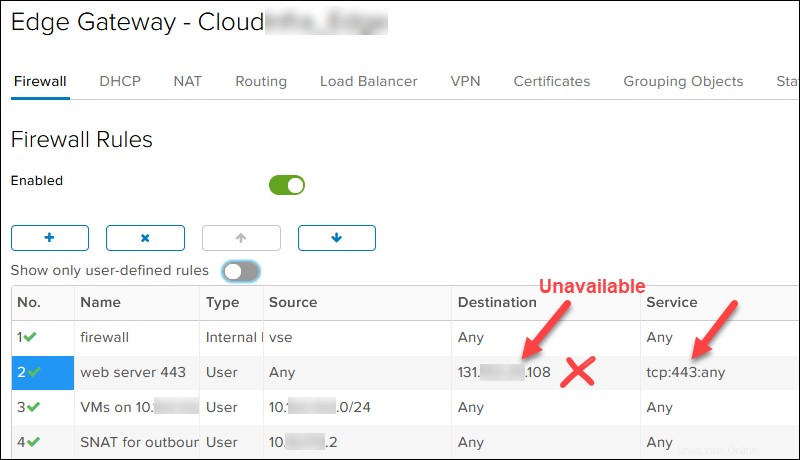

次に、[サービス]をクリックします NATを参照してください およびファイアウォール TCP443ポートの範囲からどのパブリックIPが使用できないかを決定するルール。私たちの場合、131.xxx.xxx。 108 が取得されるため、最初に使用可能なパブリックIPは131.xxx.xxxです。 106 。

- 新しいDMZネットワークサブネットを文書化する 新しいOpenVPNサーバー用。任意のプライベートIPを選択します。 2番目のOpenVPNノードが必要な場合に備えて/29を選択しました。例::

- DMZネットワーク:10.xxx.xxx.1/29

- DMZゲートウェイ:10.xxx.xxx.1

- 1つのOpenVPNアクセスサーバーIP:10.xxx.xxx.2

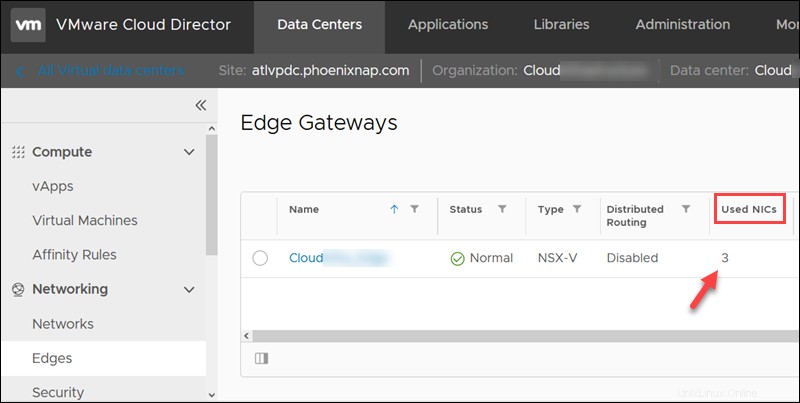

- 使用されたNICの数 エッジのために。 NICが10個ある場合、新しいDMZネットワークは分離として作成されます。 ルーティングであっても が選択されています。使用済みNIC番号はエッジのリストにあります

- VMゲストネットワーク 、たとえば、10.xxx.xxx.0/24。

OpenVPNアクセスサーバーアカウントを作成する

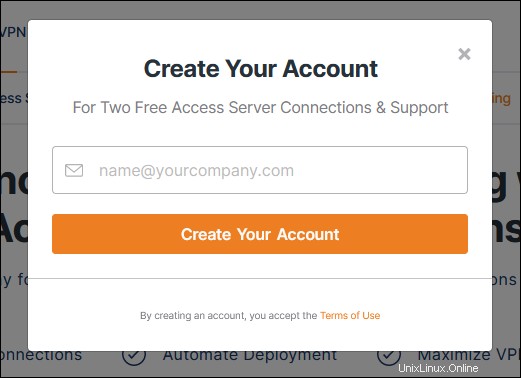

無料のOpenVPNアクセスサーバーアカウントを作成するには:

1.OpenVPNアクセスサーバーページに移動します。

2.無料接続を取得をクリックします ボタン。

3.メールアドレスを入力し、アカウントの作成をクリックします 。

4.メールの確認をクリックします OpenVPNからメールを受信したときのリンク。

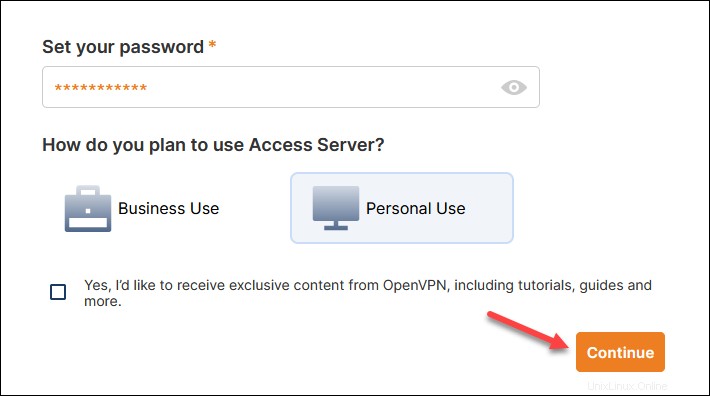

5.パスワードを入力します ページが読み込まれたとき。

6.ビジネス用途を選択します (詳細情報が必要)または個人使用 続行をクリックします 。

アクセスサーバーポータル ロード。

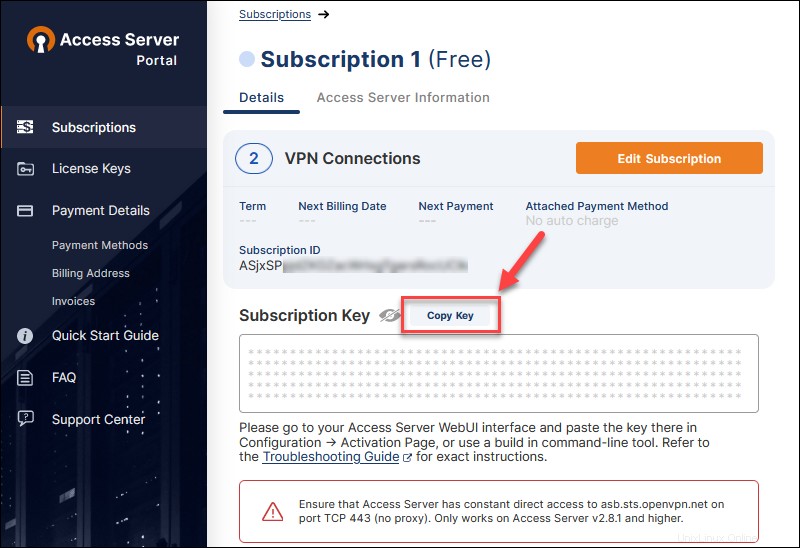

7.作成をクリックします アクティベーションキーを作成します。

サブスクリプションとキーの詳細ページが読み込まれます。

8.コピーキーをクリックします ボタンをクリックしてサブスクリプションキーを保存します。後でOpenVPNアクセスサーバーの構成に必要になるためです。

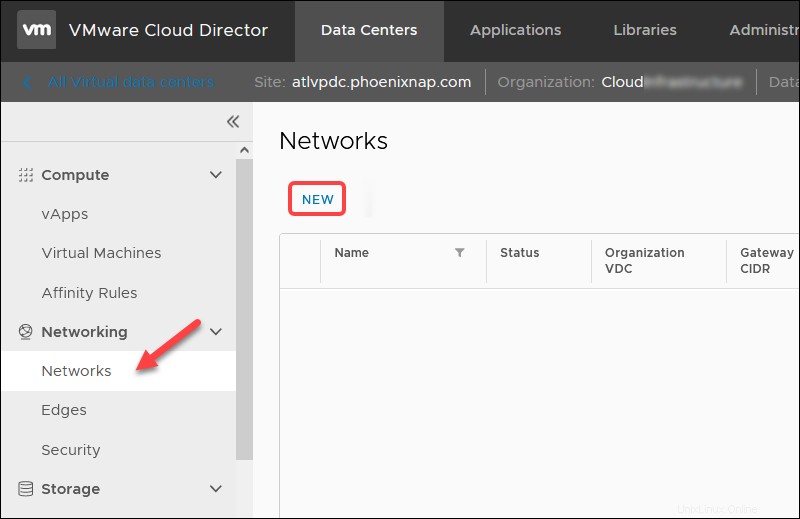

新しいOpenVPNアクセスサーバー用のDMZネットワークを作成する

組織のVMwareCloudDirectorで新しいOpenVPNアクセスサーバーネットワーク用の新しいDMZを作成するには、データセンター->ネットワーク->ネットワークに移動します。

新規をクリックします ウィザードを開始します。

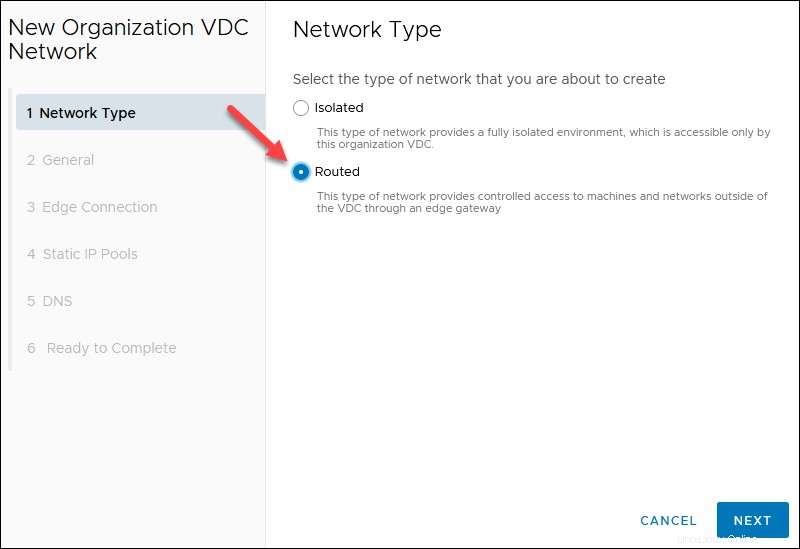

1.ルーティングを選択します ネットワークタイプの手順については、[次へ]をクリックします。

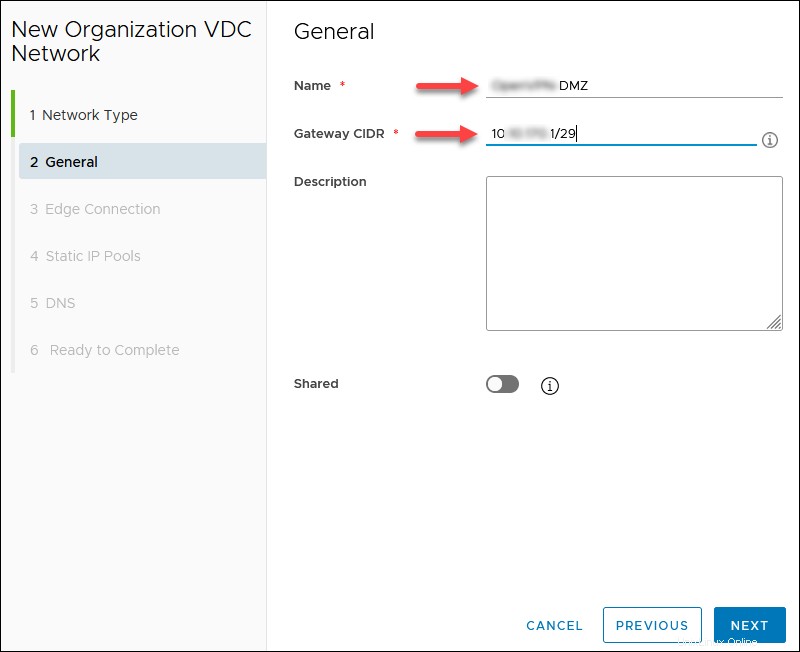

2.ネットワークの名前を入力します およびゲートウェイCIDR 以前に選択したもの、たとえば10.xxx.xxx.1/29。その他のフィールドはオプションです。 [次へ]をクリックします。

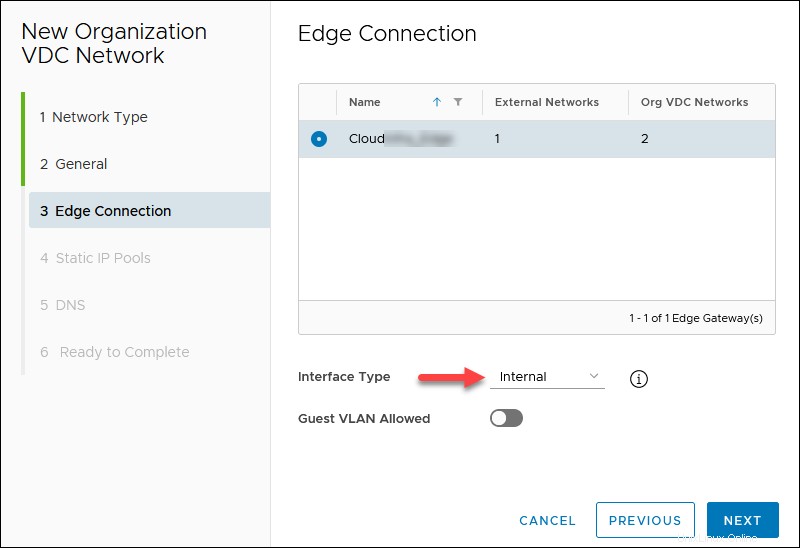

3.インターフェースタイプ内部を選択しました パブリックIPで選択したエッジに対して、[次へ]をクリックします。ゲートウェイの例は10.xxx.xxx.1です。

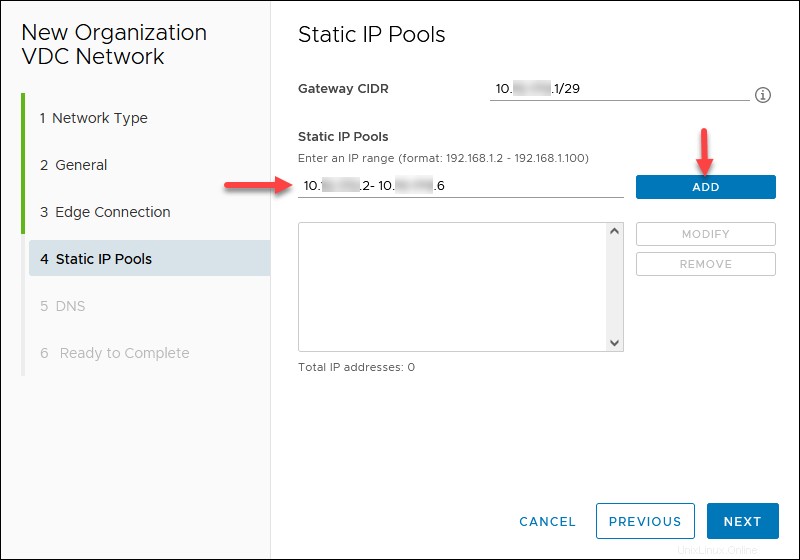

4.追加 静的IPプール 以前に指定したゲートウェイCIDRによって定義されます。たとえば、10.xxx.xxx.2-10.xxx.xxx.6です。 [次へ]をクリックします。

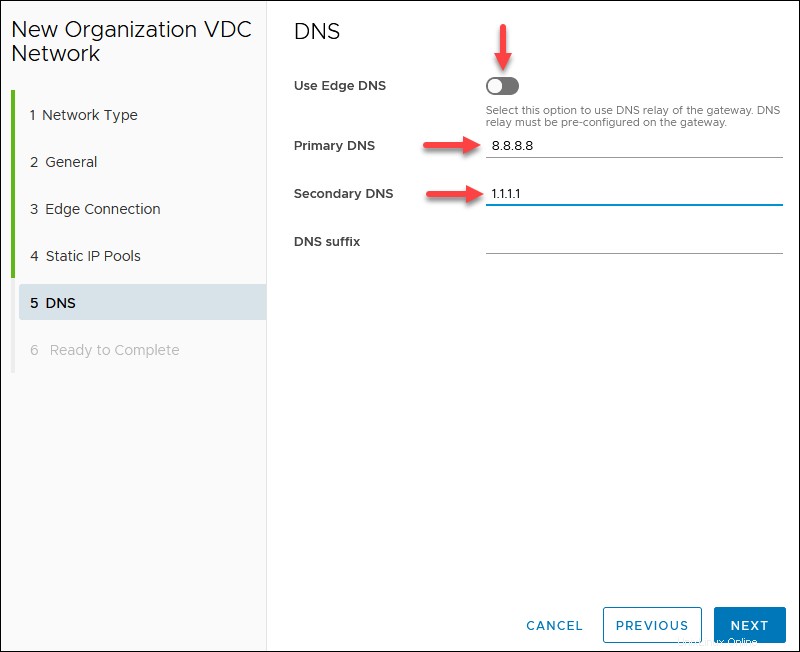

5.エッジにDNSがある場合は、エッジDNSの使用を有効にできます 。それ以外の場合は、パブリックDNSプロバイダーを指定します(例:8.8.8.8(プライマリDNS)および1.1.1.1(セカンダリDNS))。 [次へ]をクリックします。

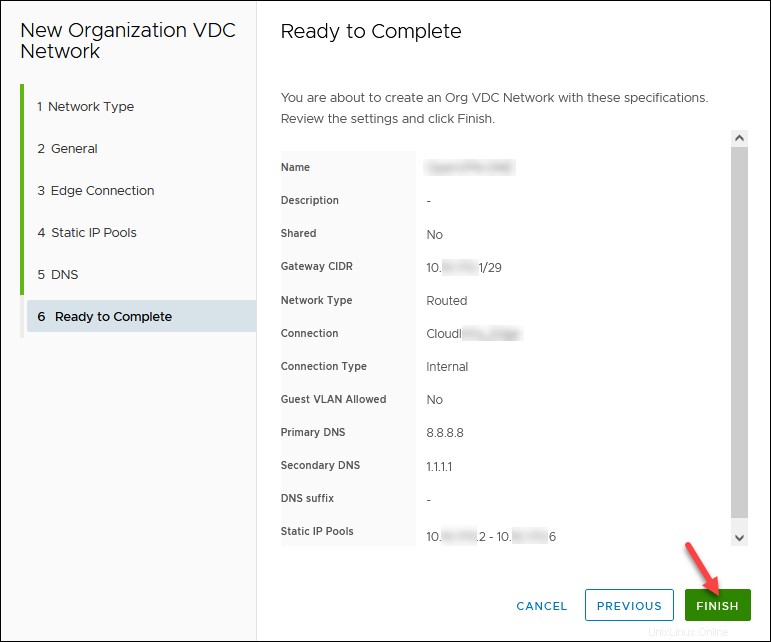

6.ネットワーク構成を確認し、[完了]をクリックします 準備ができたら。

SNAT/DNATエッジルールの作成

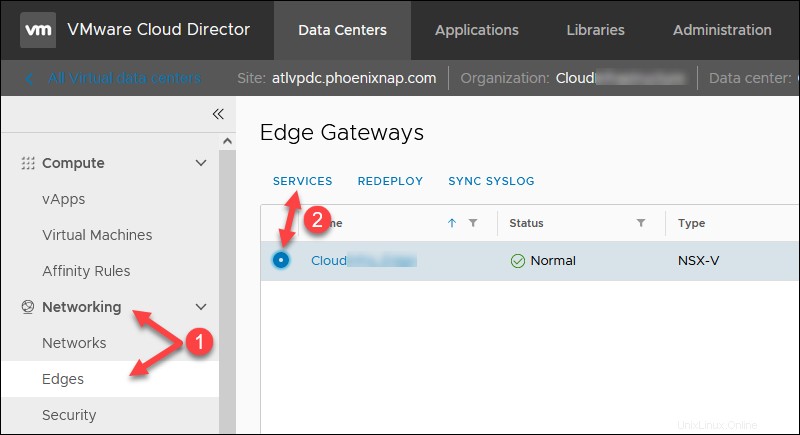

新しいルールを作成するには、データセンターで タブ:

1.ネットワーク->エッジに移動します 。

2.エッジゲートウェイを選択し、[サービス]をクリックします。 ポップアップウィンドウが読み込まれるのを待って、記録された外部ネットワーク名にすべての新しいルールを適用します。

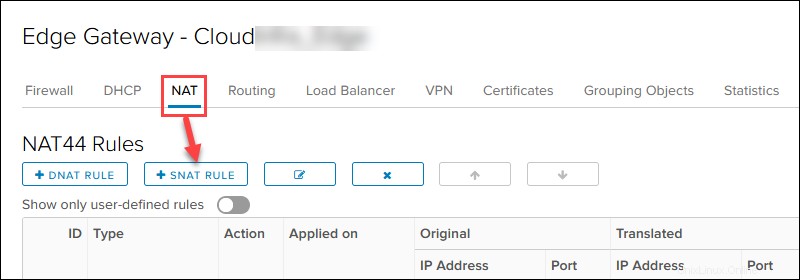

3. NATをクリックします タブをクリックして、新しいルールの追加を開始します。すべてのルールの後で、またはすべてのルールを追加したときに、変更を保存できます。

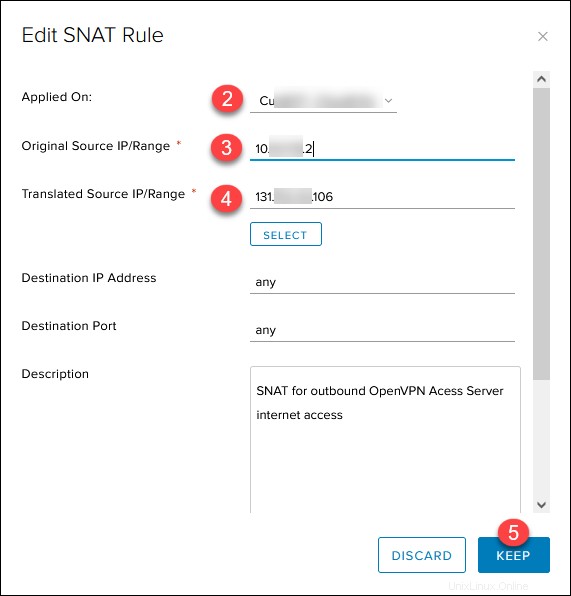

SNATルールの作成

NATでアウトバウンドインターネットアクセスのSNATルールを作成するには セクション:

1. + SNAT RULEをクリックします ボタン。

2.外部のパブリックを選択します ネットワーク。

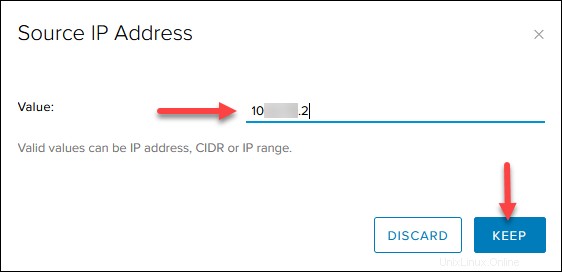

3.OpenVPNアクセスサーバーIP10.xxx.xxx.2を元のソースIP/範囲に追加します 任意のポートとプロトコル用。

4.前述の最初に利用可能なパブリックIP131.xxx.xxx.106を翻訳されたソースIP/範囲に追加します 任意のポートとプロトコル用。

5.関連する説明を追加し、[保持]をクリックします 。

変更を保存 メインページにメッセージが表示されます。今すぐ、またはすべてのルールを追加したときに進行状況を保存します。

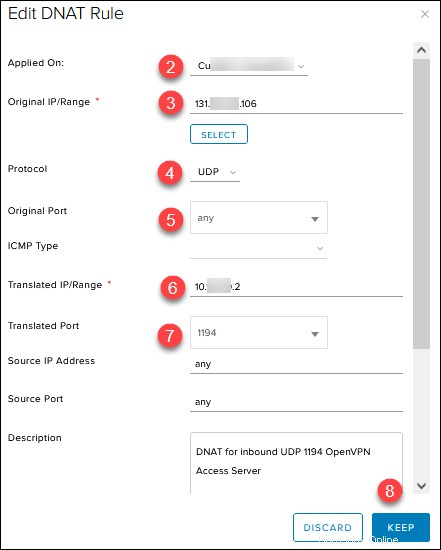

DNATルールを作成する

NATでDNATインバウンドルールを作成します セクション:

1. + DNAT RULEをクリックします ボタン。

2.外部パブリックネットワークを選択します。

3.パブリックIP131.xxx.xxx.106を元のソースIP/範囲に追加します 。

4. UDPを選択します プロトコル ドロップダウンリスト。

5.任意を選択します 元のポート ドロップダウンリスト。

6.OpenVPNアクセスサーバーIP10.xxx.xxx.2を変換されたソースIP/範囲に追加します 任意の送信元ポートとIPのフィールド。

7. 1194と入力します 翻訳されたポート 。

8.関連する説明を追加し、[保持]をクリックします 。

次の変更を加えて、2番目と3番目のDNATインバウンドルールに対して同じ手順を繰り返します。

- プロトコルをTCPに設定します 、ポートを 443に変換 、関連する説明を追加します。

- プロトコルをTCPに設定します 、ポートを 943に変換 、および関連する説明を追加します。 (これは初期管理の一時的なルールです。)

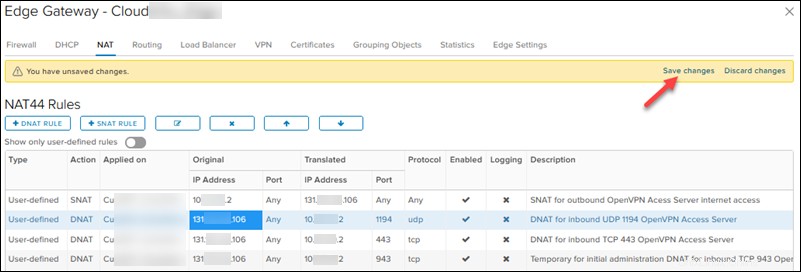

忘れずにクリックしてください 変更を保存 すべてのルールの追加が完了したとき、またはすべてのルールの後に。

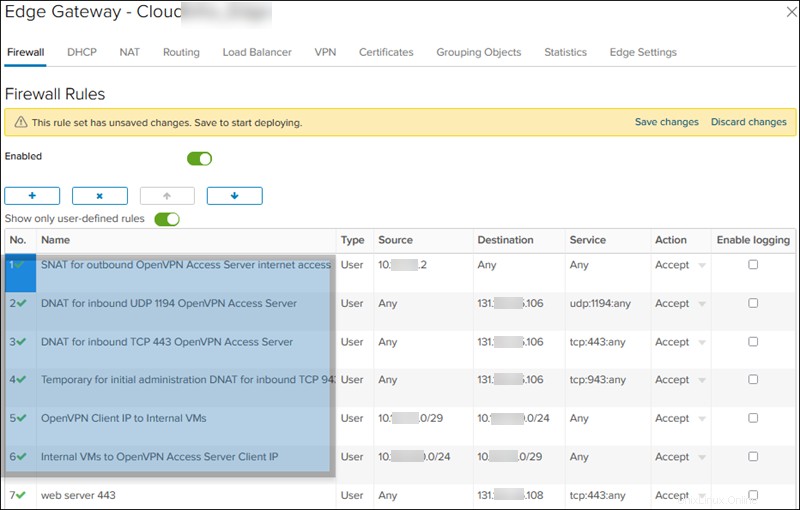

ルールリストは次のようになります。

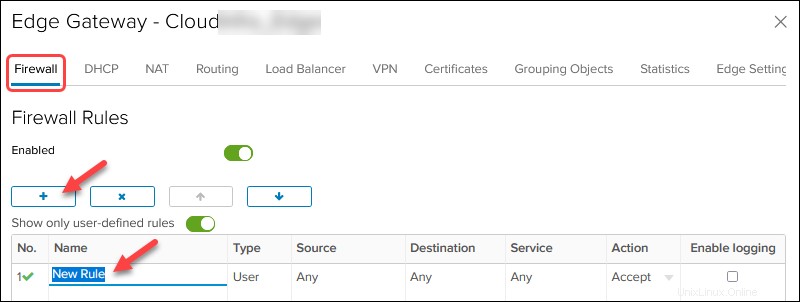

ファイアウォールエッジルールの作成

このセクションのファイアウォールルールは高くする必要があります ルールを否定するよりも。

データセンターでファイアウォールルールを作成するには タブ:

1.ネットワーク->エッジに移動します 。

2.エッジゲートウェイを選択し、[サービス]をクリックします。 ポップアップウィンドウが読み込まれるのを待ちます。

3.ファイアウォールをクリックします タブと+ボタン 新しいルールの追加を開始します。以下のステップ6にリストされている6つの異なるルールが必要です。すべてのルールの後、またはすべてを追加したときに変更を保存します。

すべてのファイアウォールルールの列の値を編集します。セルにカーソルを合わせると、使用可能なアクションが表示されます。ファイアウォールルールの名前については、NATルールの説明を使用してください。

4.ソースの場合 および宛先、 IPをクリックします ボタンをクリックしてIPを追加します。

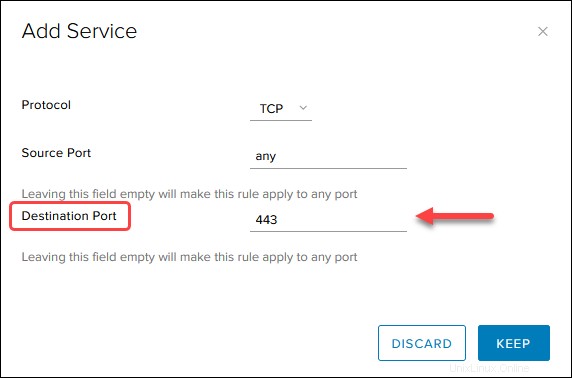

5. サービスの場合、 +をクリックします ボタンを押して、手順6の画像にリストされているように、プロトコルと宛先ポートを追加します。送信元ポートは任意のままにします。 。

6.終了すると、ファイアウォールルールテーブルは次のようになります。

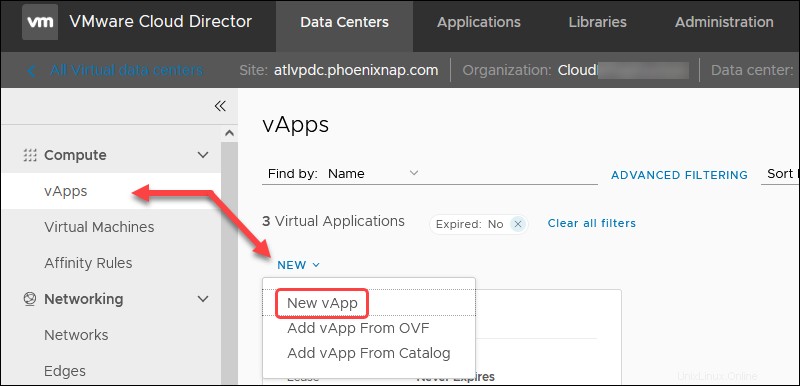

VMを使用してvAppを作成する

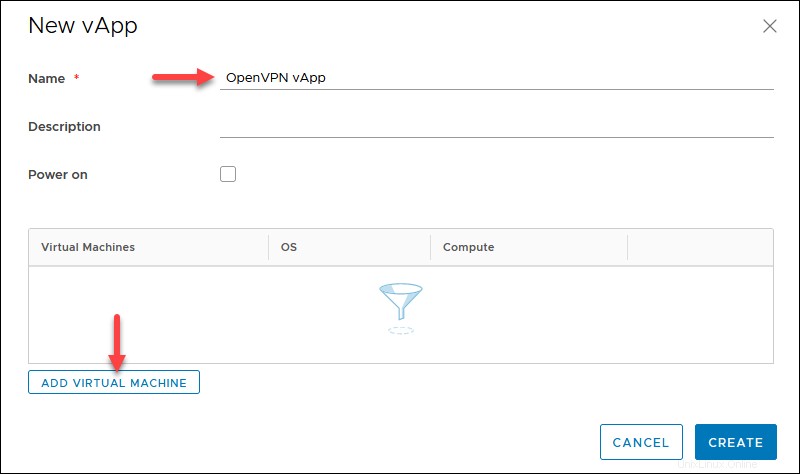

データセンターで新しいVMを使用してvAppを作成するには タブ:

1.計算->vApps->新規に移動します 新しいvAppを選択します 。

2.名前を入力します vAppの場合は、仮想マシンの追加をクリックします。 ボタン

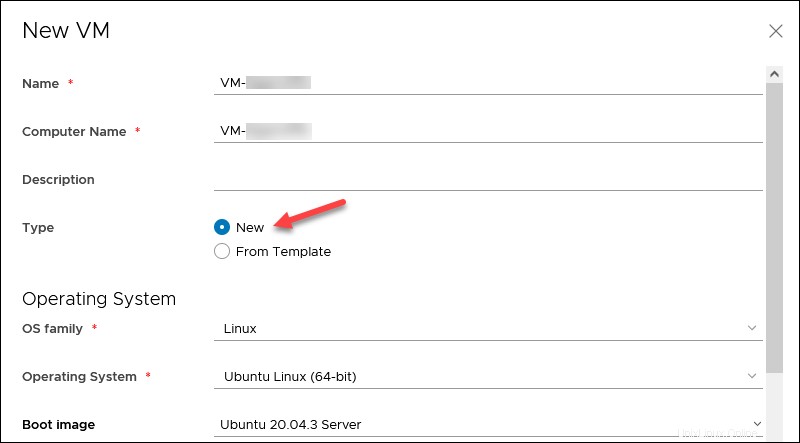

3.スペースなしでVM名を入力します。

4.タイプ->新規を選択します OSの詳細を指定します:

- OSファミリ: Linux

- オペレーティングシステム: Ubuntu Linux(64ビット)

- ブートイメージ:Ubuntu20.04.3サーバー 。

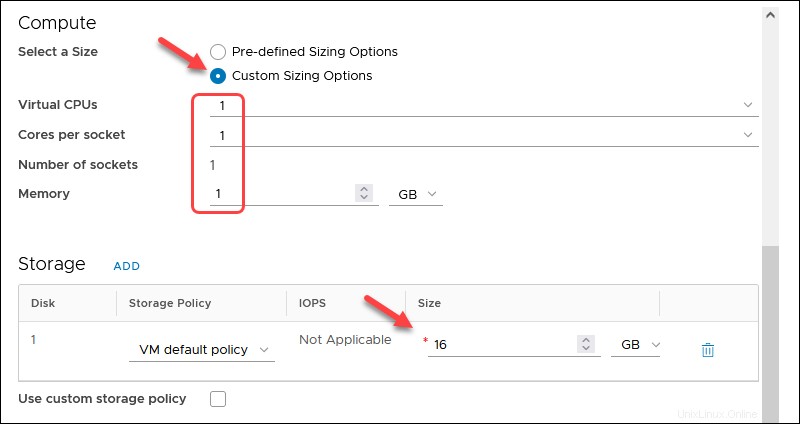

5.計算で セクションで、カスタムサイズ設定オプションを選択します 4つの値すべてを1に設定します 。

6. 16GBと入力します ストレージのディスクサイズ セクション。

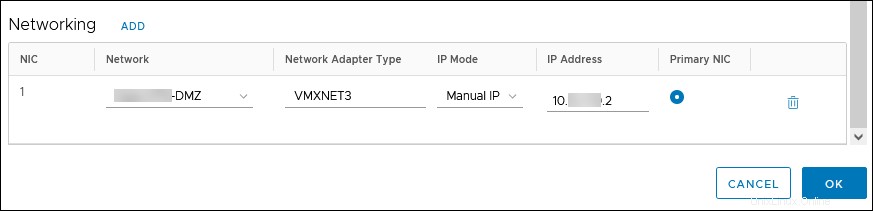

5.ネットワーク セクションで、次を選択します:

- 以前に作成されたルーティングされた ネットワーク。

- ネットワークアダプタの種類: VMXNET3

- IPモード:手動IP

- IPアドレス:OpenVPNアクセスサーバーIP 10.xxx.xxx.2

6. OKをクリックします 次に作成します。 進行状況はvApps画面に表示されます。

VMの構成

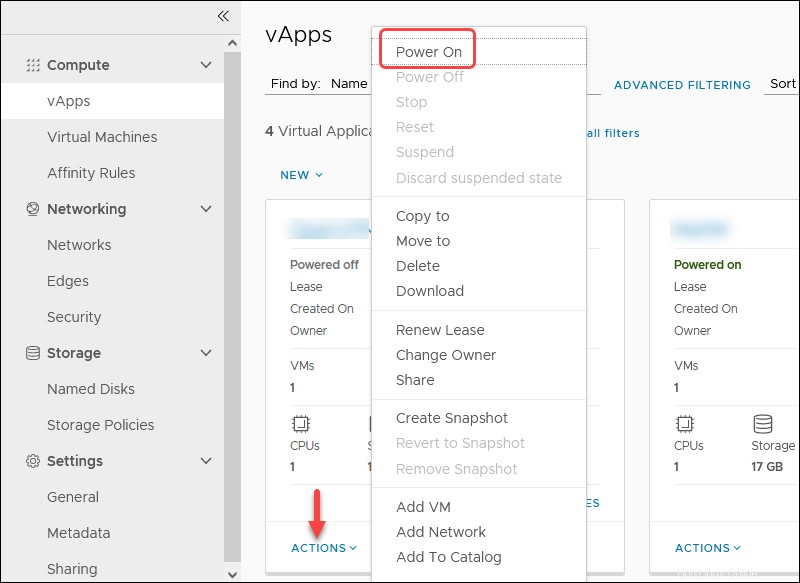

VMのセットアップを完了するには、vAppの電源を入れて、OpenVPNアクセスサーバーVMを起動します。

1. vApps画面で、アクションをクリックします リンクして電源オンを選択します 。

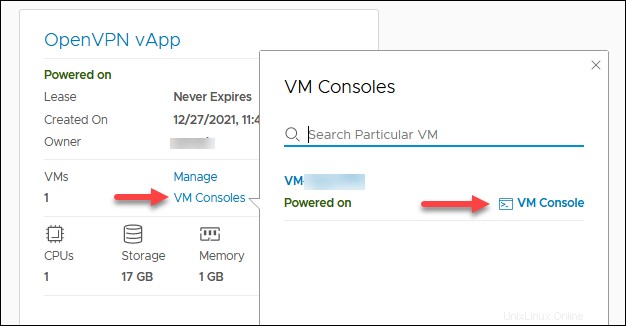

2.VMコンソールをクリックします 次にVMコンソール VMにアクセスするため。

VMが起動するのを待ちます。

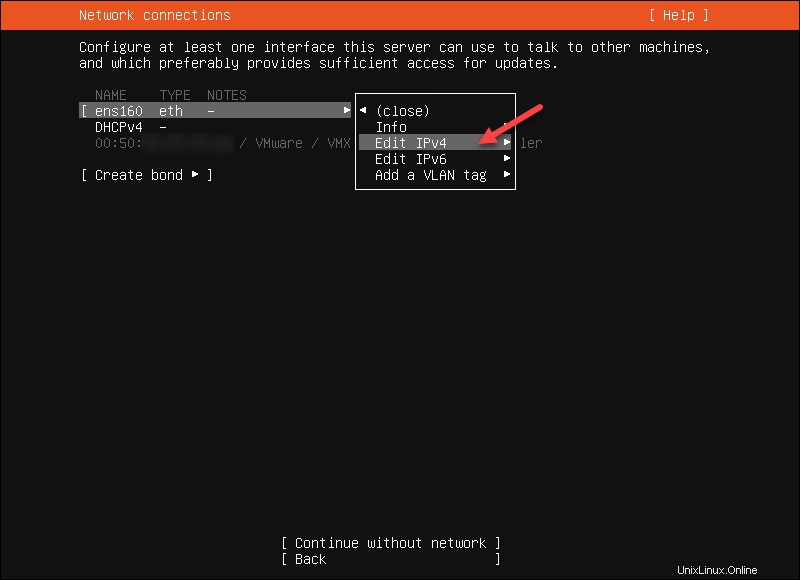

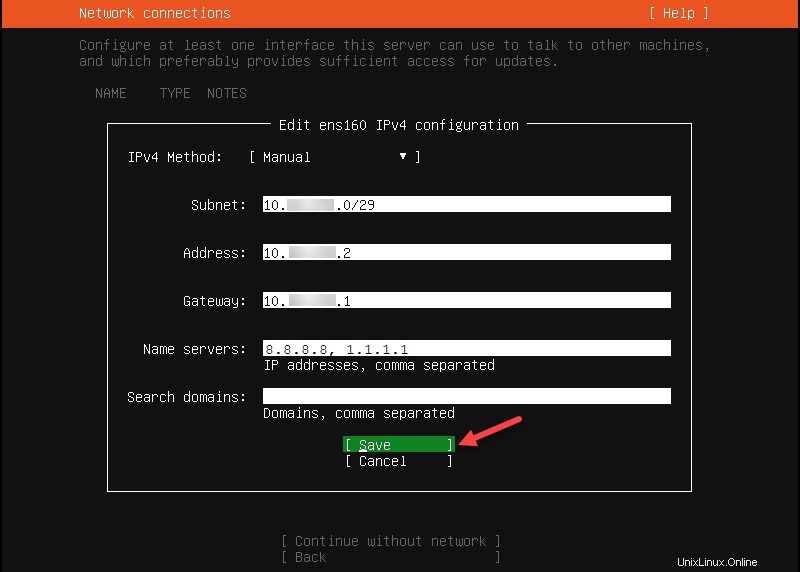

3. ens160を強調表示します IPv4の編集を選択します

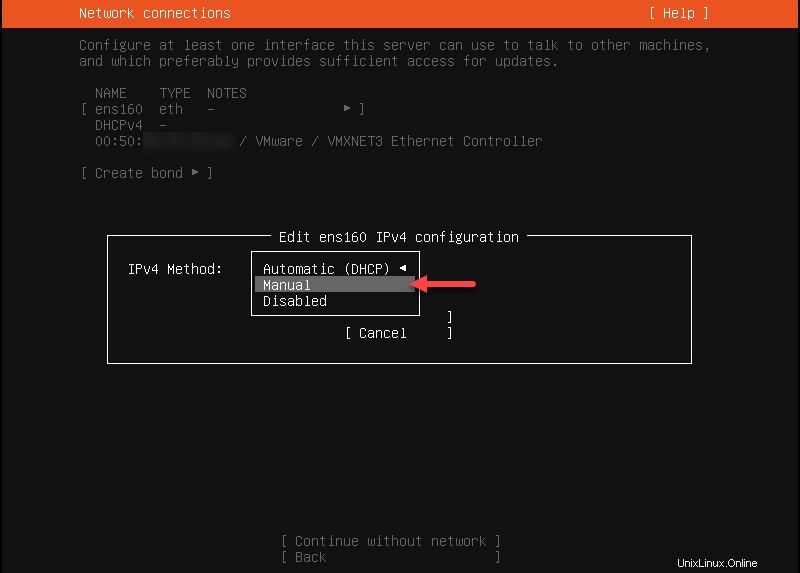

4.手動を選択します IPv4方式の場合。 完了を選択して確認します 。

5.以前に使用したネットワーク設定を入力し、保存を選択します 。

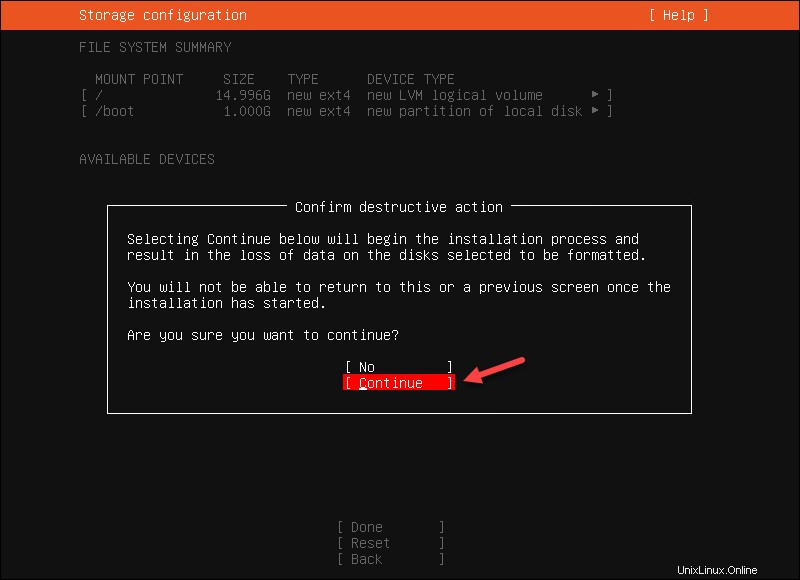

6.完了を選択します 残りのオプションと続行 ストレージ構成画面に移動します。

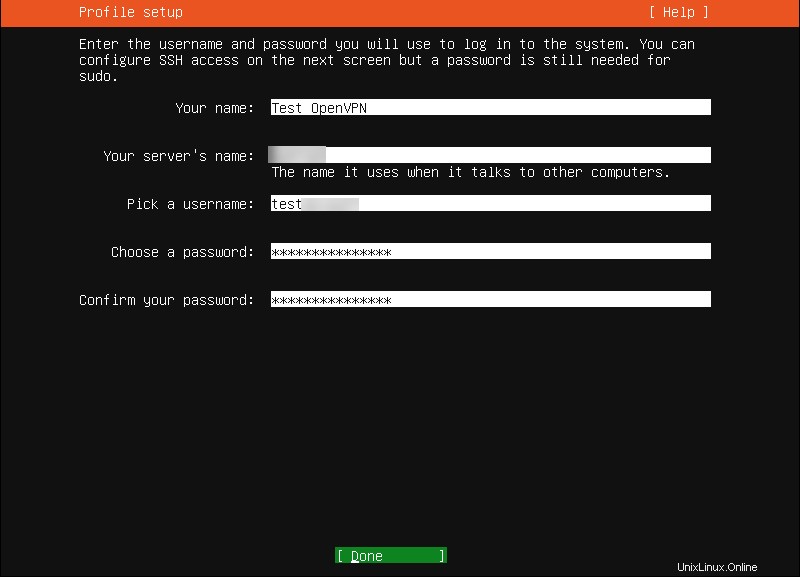

7.プロファイルの設定を完了し、アカウント情報を安全に保存します。ユーザー名はsudoersファイルに保存されます。 ユーザー名として「openvpn」を使用しないでください OSとOpenVPNAccessServerアプリケーションアカウントを分離できるようにします。

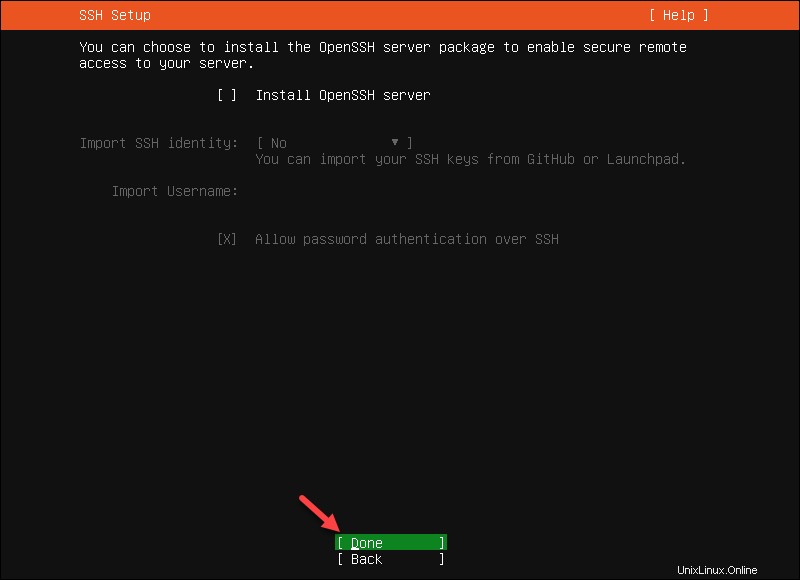

8.SSHサーバーのインストールをスキップします。 完了を選択します 続行します。

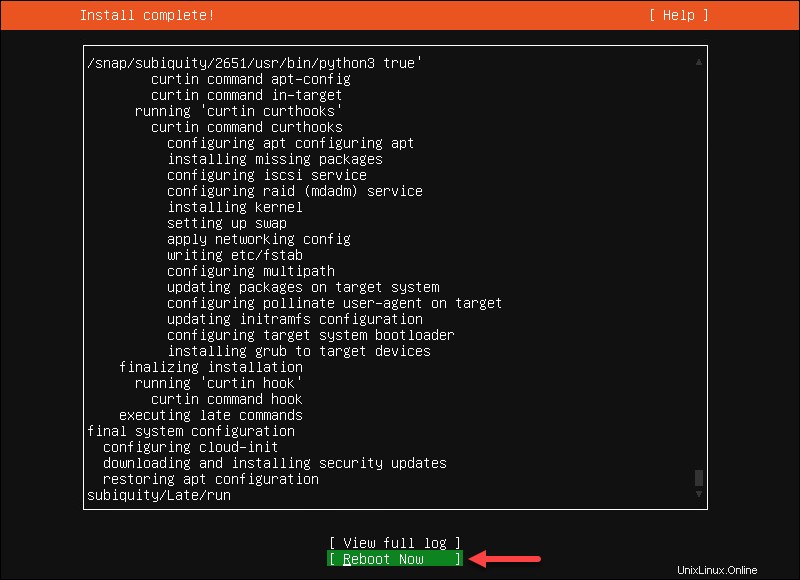

9.プロセスが終了するのを待ち、今すぐ再起動を選択します 。

完了すると、コンソールにマウント解除に失敗しました/ cdromが表示されます メッセージ。

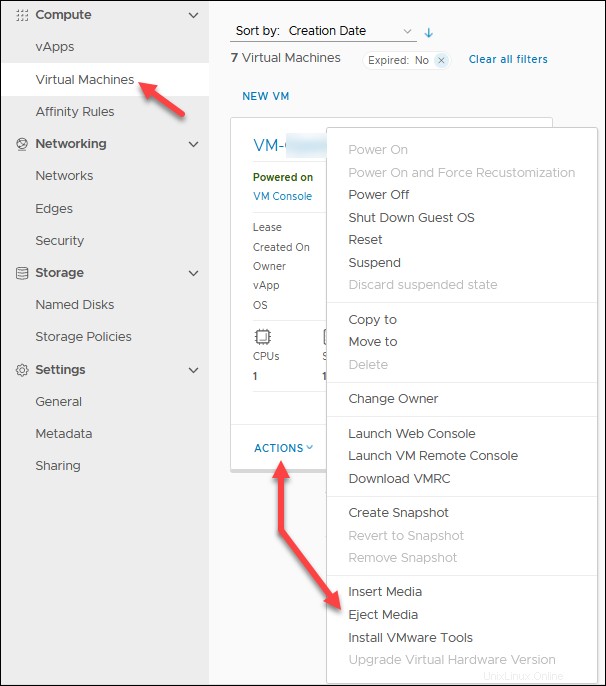

10. Cloud Directorで、コンピューティング->仮想マシンでOpenVPNアクセスサーバーVMを見つけます 画面。 アクションをクリックします メディアの取り出しを選択します UbuntuISOをVMから削除します。

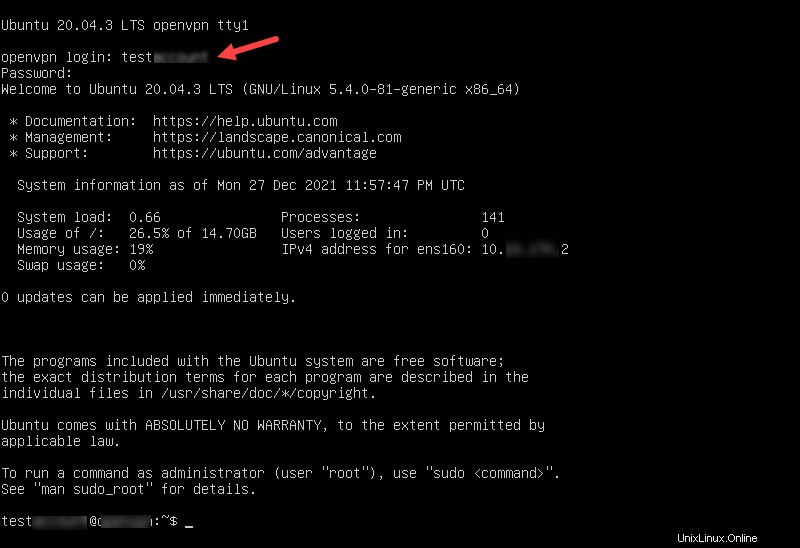

11. VMコンソールに戻り、 Enterを押します。 マシンを再起動します。 VMがログイン画面で起動します。

12.ユーザー名とパスワードを入力します プロファイルの作成中に使用されます。

VMネットワークの確認とアップデートのインストール

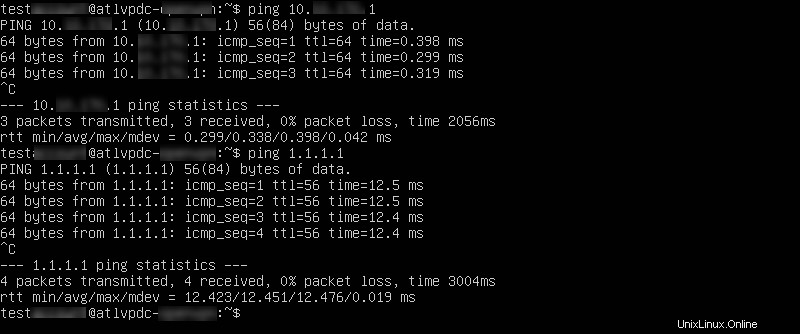

VMコンソールを介してエッジゲートウェイとDNSサーバーにpingを実行し、接続を確認します。

ping 10.xxx.xxx.1

ping 1.1.1.1

接続が機能していることを確認したら、システムを更新します。

sudo su -

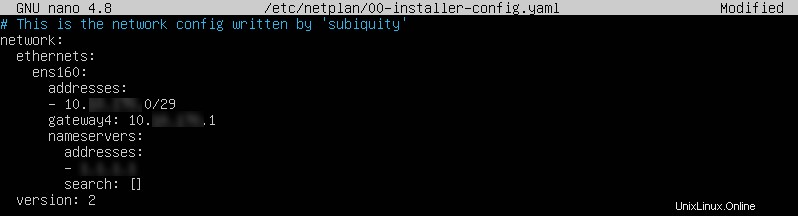

apt update -y && apt upgrade -yネットワーク構成を変更するには、 netplan configを編集します。 テキストエディタを使用したファイル:

nano /etc/netplan/00-installer-config.yaml

OpenVPNアクセスサーバーのインストール

OpenVPNアクセスサーバーをインストールするには:

1. OpenVPNアクセスサーバーパッケージページに移動し、Ubuntuアイコンをクリックします。

2. rootとしてログインしているときに、コマンドを1つずつコピーしてVMコンソールに貼り付けます。エラーがある場合は、入力ミスがないか確認してください 。 2番目のコマンドには大文字のOがあり、ゼロではありません。

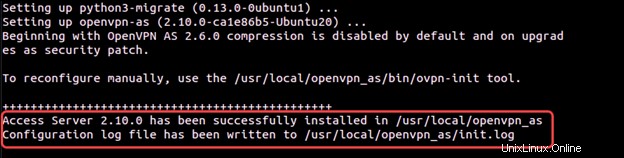

apt update && apt -y install ca-certificates wget net-tools gnupgwget -qO - https://as-repository.openvpn.net/as-repo-public.gpg | apt-key add -echo "deb http://as-repository.openvpn.net/as/debian focal main">/etc/apt/sources.list.d/openvpn-as-repo.listapt update && apt -y install openvpn-as更新が完了すると、確認メッセージが表示されます。

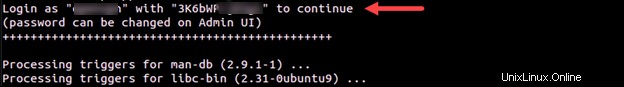

3. OpenVPNアクセスサーバーのパスワードを保存して、後で使用できるようにします。パスワードは、OpenVPNアクセスサーバーUIを介して変更できます。

OpenVPNアクセスサーバーの構成

OpenVPNアクセスサーバーを構成するには:

1.パブリックIPを使用してOpenVPNAccessServer管理ページに移動します。例:

https://131.xxx.xxx.106:943/admin2. OpenVPNAccessServerのインストール後にメモした資格情報を使用します。

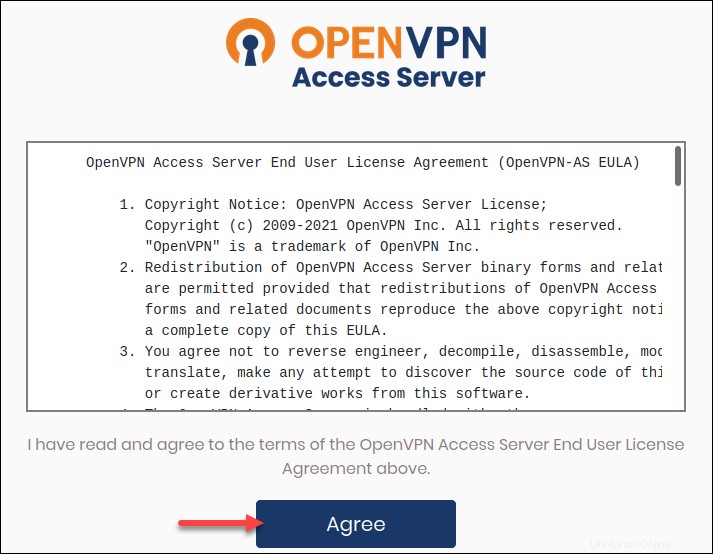

3.同意するをクリックします 利用規約に同意する場合。

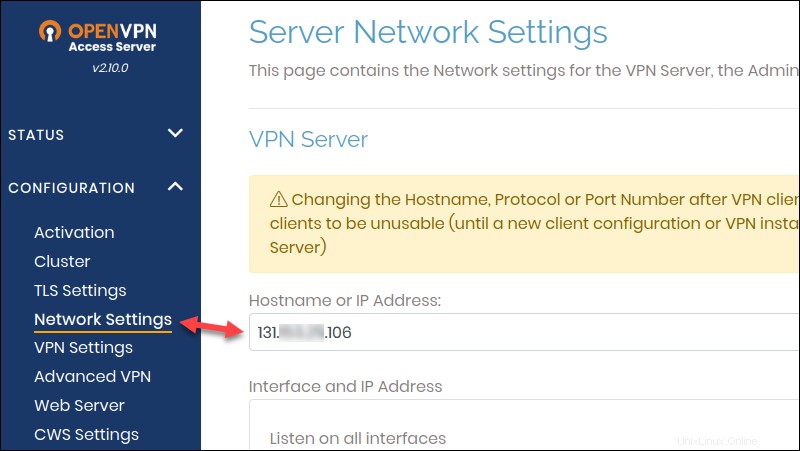

4.構成->ネットワーク設定で 、ホスト名をプライベートIPアドレスからパブリックIPに変更します。

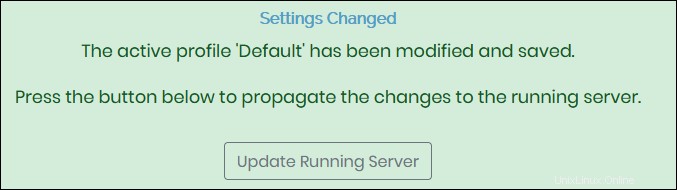

5.下にスクロールして、[設定を保存]をクリックします および実行中のサーバーを更新します。

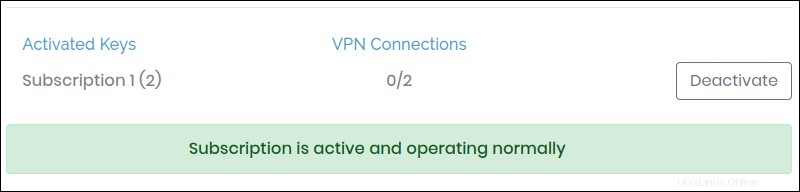

6.アクティベーションに移動します 、OpenVPNアクセスサーバーポータルからサブスクリプションキーを入力し、アクティブ化をクリックします 。

成功すると、「サブスクリプションはアクティブで正常に動作しています」というメッセージが表示されます。

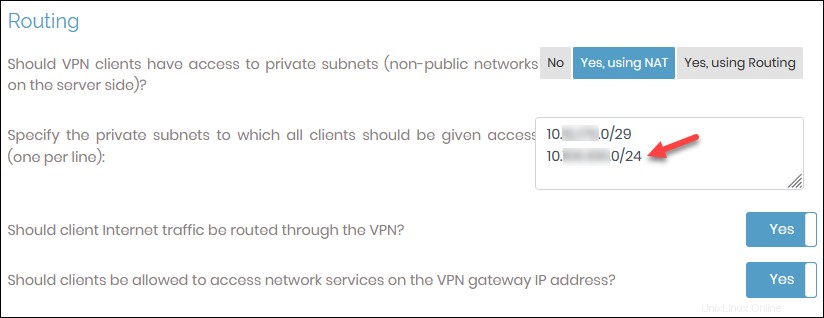

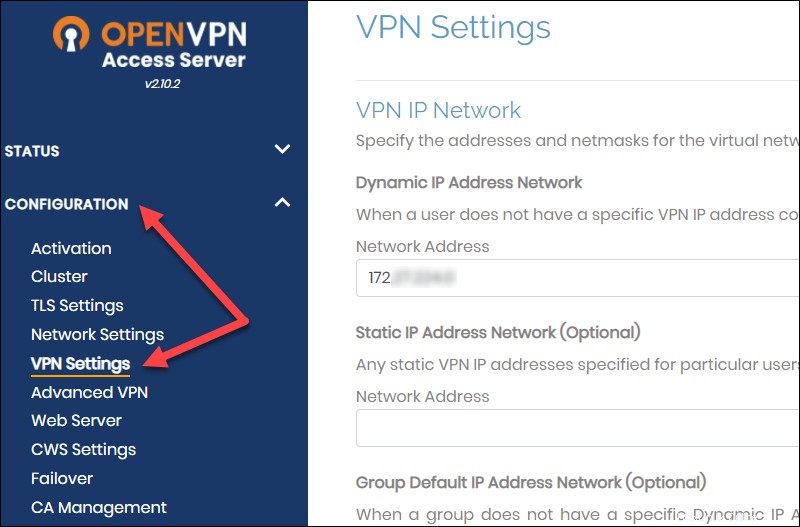

7.構成->VPN設定に移動します 、ルーティングまでスクロールします セクションを作成し、以前に使用したゲストVMサブネットを追加します。

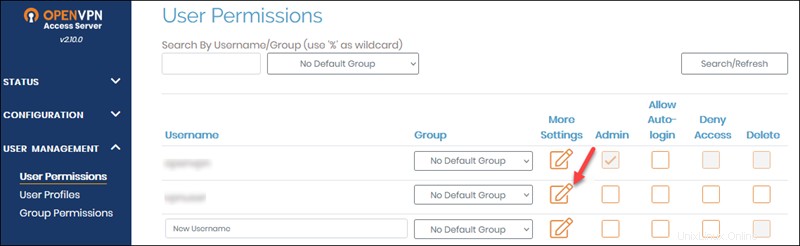

8.ユーザー管理->ユーザー権限に移動します クライアントVPNアクセス用の新しいユーザーアカウントを作成します。 [その他の設定]アイコンをクリックして、パスワードを追加します 。

9.設定の保存と実行中のサーバーの更新をクリックします

クライアント側 、さらにいくつかの手順があります:

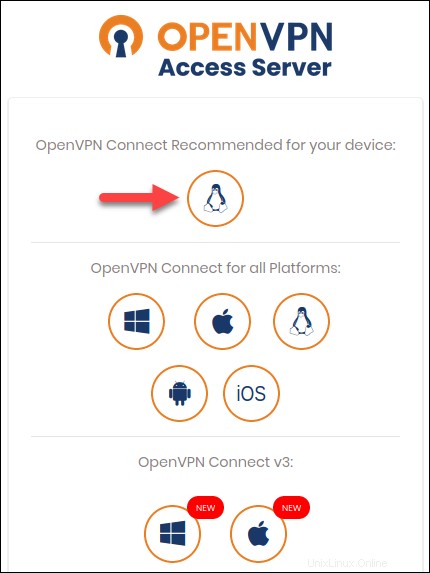

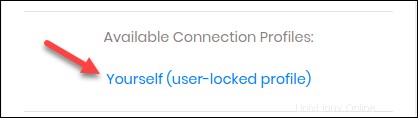

1.ログイン https:// your_public_ip / 作成したばかりのユーザーと一緒に。

2.推奨クライアントをインストールします 使用しているOSの場合。選択したOSに応じて、ダウンロードするファイルを取得するか、インストール手順に従うためにページにリダイレクトされます。

Windowsでは、Defenderアラートが表示された場合は、同意してインストールを続行します。プロファイルはインストールに含まれています。

OpenVPNAccessServerアプリケーションがすでにインストールされている場合 別の接続を追加する場合は、プロファイルをダウンロードしてインポートします。

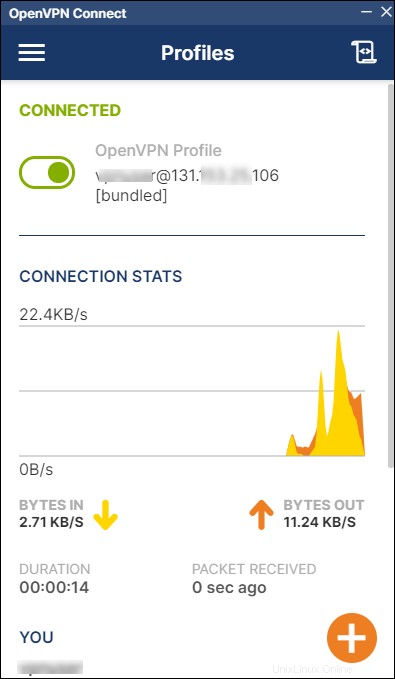

3.最後に、 OpenVPNAccessServerクライアントを起動します 接続を確立します。

接続が機能しているかどうかをテストするには、プライベートIPを使用してVMにRDPまたはSSHで接続します 。

最終ステップ

一部のファイアウォールとDNATルールはもう必要ありません。 Cloud Directorにログインして、以下を削除します:

- TCP943ファイアウォールルール。

- TCP943DNATルール。

そのためには:

- ネットワーク->エッジに移動します 。

- エッジゲートウェイを選択し、[サービス]をクリックします。

- ファイアウォール内 セクションで、ポート943ルールを強調表示し、 Xをクリックします。 ボタンをクリックして削除します。

- NAT タブで、DNATTCP943ルールを削除します。行を強調表示して、 Xをクリックします ボタン。

トラブルシューティング

SSL VPN Plusクライアントを使用してVMに接続でき、OpenVPN Connectアプリケーションに接続できない場合は、ファイアウォールルールを確認してください。 作成してサブネットを追加 OpenVPN管理ページに移動します。

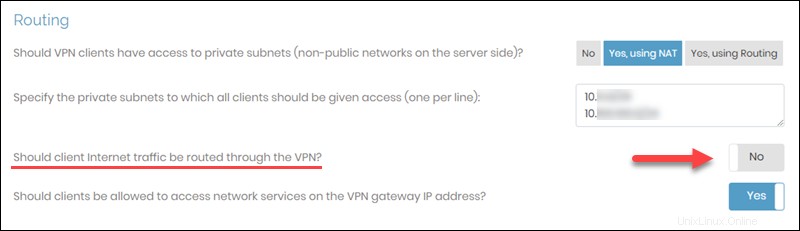

さらに、OpenVPNアクセスサーバーの管理ページで次の設定を変更してみてください。

1. https:// your_public_ip / adminに移動します ページ。

2.構成に移動します ->VPN設定。

3.ルーティングで セクションで、「クライアントのインターネットトラフィックをVPN経由でルーティングする必要がありますか?」を変更します。 いいえ 。

便利なリンク

OpenVPNアクセスサーバーの詳細については、OpenVPNのドキュメントを参照してください。

- 商用VPNサーバーのリソース

- OpenVPNアクセスサーバーサポートセンター

サブネット計算を行う必要がある場合は、サブネット計算機を使用してください。