セキュアシェル またはSSH は、ネットワークを介してコンピュータに安全にログインし、コンピュータ間でファイルを転送するためのプロトコルです。すべてのSSHトラフィックは暗号化されているため、ネットワークでリッスンしているユーザーはパスワードを取得できません。これは、安全でないtelnetおよびFTPプロトコルよりも大幅に改善されています。ある意味で、SSHはこれらのプロトコルの安全な代替品と考えることができますが、実際にはさらに多くのプロトコルに使用できます。

SSHサーバーは、接続を待機しているUnixシステムで実行されるデーモンプロセスです。 SSHクライアントは、ユーザー(またはスクリプト)によって実行されるプログラムであり、サーバーに接続してリモートログインセッションを開始したり、一部のファイルを転送したりします。クライアントとサーバーの両方が相互に認証するため、それぞれが他のIDを確認できます。クライアント認証はユーザー名とパスワード、またはユーザー名と秘密鍵のいずれかを使用して行われますが、サーバー認証は常に鍵を使用します。

利用可能なSSHクライアントとサーバーにはさまざまなものがありますが、Unixシステムで最も一般的な2つのクライアント/サーバーパッケージは、無料で利用できるオープンソースのOpenSSHと元の商用SSHです。さらに、互換性のない2つの異なるバージョンのプロトコル、バージョン1と2があります。幸い、両方のパッケージの最新リリースは両方のバージョンをサポートしています。

ディレクトリ/etc/ sshには、両方のSSHサーバーで使用されるすべての構成ファイルが含まれています。ファイル名は同じですが、形式が少し異なります。プライマリファイルはsshd_configと呼ばれ、1行に1つずつ、一連のディレクティブで構成されます。 Unixサーバー構成ファイルで通常行われているように、それぞれが拒否されたユーザーのリストやリッスンするIPアドレスなどのオプションを設定します。同じディレクトリには、システムで実行されるSSHクライアントプログラム(sshやscpなど)に適用されるオプションを設定するファイルssh_configも含まれています。両方のファイルは、この章で説明するWebminモジュールによって直接編集されます。

コンテンツ

SSHサーバーモジュール

この章では、商用SSHサーバーとOpenSSHサーバーの構成について説明し、ユーザーとしてのクライアントプログラムの基本的な知識があることを前提としています。この構成を実行するために使用できるWebminモジュールはSSHサーバーという名前で、サーバーカテゴリの下にあります。そのアイコンをクリックすると、SSHパッケージがインストールされていると仮定して、下の画像に示されているメインページに移動します。

SSHサーバーモジュール

SSHサーバーモジュール SSHサーバー構成ファイル/etc/ ssh/sshd_configがシステムに見つかりませんでしたのようなエラーメッセージが表示された場合 代わりにが表示されますが、システムにSSHサーバーがインストールされていない可能性があります。最新のLinuxディストリビューションのほとんどにはOpenSSHパッケージが付属しているため、名前がopensshまたはsshで始まるパッケージがないかディストリビューションCDまたはWebサイトを確認してください。多くの場合、openssh、openssh-client、openssh-serverなど、いくつかありますが、これらはすべてインストールする必要があります。 OpenSSLライブラリもインストールする必要がある場合があります。これもパッケージ形式で入手できるはずです。ソフトウェアパッケージモジュールを使用して、必要なものすべてをチェックしてインストールします。

オペレーティングシステムにSSHパッケージが存在しない場合は、OpenSSHまたは商用SSHソースコードをダウンロード、コンパイル、およびインストールする必要があります。ご想像のとおり、OpenSSHはhttp://www.openssh.org/にありますが、元のSSHはhttp://www.ssh.com/からダウンロードできます。コンパイラがインストールされていれば、どのUnixオペレーティングシステムでも簡単にインストールできます。唯一の依存関係は、OpenSSLのようなSSLライブラリであり、http://www.openssl.org/からダウンロードできます。

インストール後、起動時にSSHサーバーが起動することを確認する必要があります。これは、起動およびシャットダウンモジュールを使用して、起動時にsshdコマンドを実行するアクションを作成することで実行できます。 sshdまたはssh-serverという名前のアクションがすでに存在する場合は、それが有効になっていることを確認するだけです。

SSHサーバーのインストール方法に関係なく、サーバープロセスが開始されると、クライアントはデフォルト構成を使用してすぐにログインしてファイルを転送できるようになります。実際、通常のシステムでは、デフォルトが平均的なサーバーに適しているため、構成はほとんど必要ありません。

2つの異なるSSH実装とそれらの多くのバージョンはすべて、モジュールがそれ自体を適応させる必要があるわずかに異なる構成ファイル形式を持っています。これは、インストールしたサーバーのバージョンとタイプによっては、ユーザーインターフェイスを構成するフォームとフィールドが常に同じであるとは限らないことを意味します。この章の説明とスクリーンショットは、OpenSSHバージョン2.5を念頭に置いて作成されていますが、他のSSHバージョンとの違いや追加機能についても説明します。

ただし、メインページには常に6つのアイコンが表示されます。各アイコンの下には、認証やネットワークなどのカテゴリに関連するオプションを設定するためのフィールドを含むフォームがあります。上部には、インストールされているSSHの実装とバージョンが表示され、この章のどの手順がシステムに適用されるかを確認できます。下部には、変更の適用というラベルの付いたボタンがあります これをクリックすると、SSHサーバーに構成ファイルを再読み取りするように通知します。このボタンを押すまで、モジュールに加えられた変更は有効になりません。

認証

認証

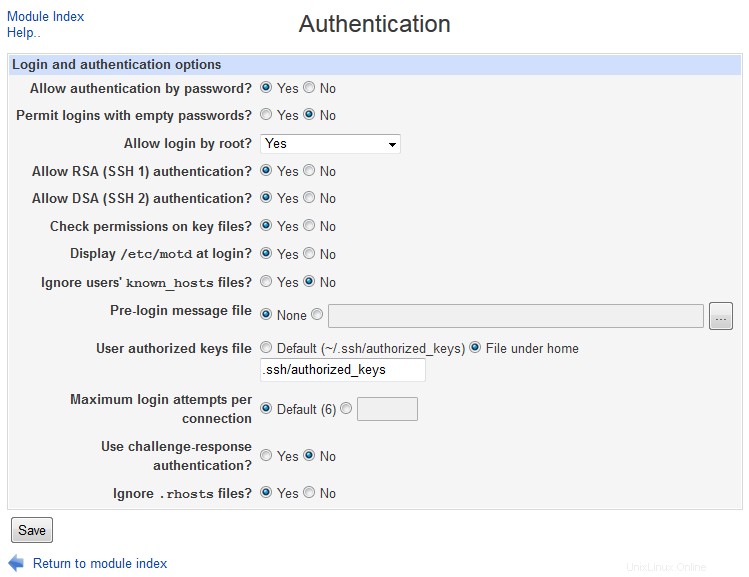

SSHサーバー-認証

SSHサーバー-認証 すべてのSSH実装には、クライアントの認証方法とログイン後にクライアントに表示されるメッセージに関連するオプションがあります。具体的には、ユーザー名とパスワード、またはユーザー名と証明書による認証を許可または拒否し、rootユーザーのログインを停止し、rloginスタイルの.rhostsファイルが信頼できるかどうかを制御できます。ただし、正確なオプションはSSHバージョン間でかなり異なるため、商用SSHサーバーを実行している場合、OpenSSHで可能なことはできない場合があります。

認証設定を編集するには、次の手順に従います。

- 認証をクリックします モジュールのメインページにあるアイコンをクリックして、次のようなフォームを表示します。

- ログイン時にメールファイルに新着メールがあるかどうかをユーザーに通知するには、[はい]を選択します ユーザーに新着メールを通知しますか? 分野。ただし、これはシステムで標準のメールファイルの場所を使用している場合にのみ機能し、ユーザーのホームディレクトリのメールボックスまたはMaildirに配信が行われる場合は機能しません。

- ユーザーがパスワードでログインできないようにするには、パスワードによる認証を許可しますか?を変更します。 いいえへのフィールド 。これは、証明書認証のみが受け入れられることを意味します。これは、これまでログインしたことがないため、秘密鍵を作成できないユーザーにとってはあまり役に立ちません。これは、システムがNFSにマウントされたホームディレクトリを使用している場合、またはユーザーが公開鍵を設定するための他のメカニズムが存在する場合にのみ役立ちます。商用SSHバージョン番号以降を実行している場合、このフィールドは使用できません。

- 空のパスワードでのログインを許可または拒否するには(これがユーザーにとって実際に正しいと仮定して)、[*空のパスワードでのログインを許可しますか?*]フィールドを変更します。ユーザーが他の方法でパスワードを設定するまで、これをブロックすることをお勧めします。

- SSHを介したrootログインは、telnet(暗号化されていない)を介したものよりもはるかに安全ですが、それを防止したい場合があります。これを行うには、いいえを選択します rootによるログインを許可しますか? メニュー。 RSAauthのみを選択することもできます ルートログインに認証に証明書を使用するように強制するか、コマンドのみ 完全な対話型ログインを許可するのではなく、単一のコマンドの実行のみを許可します。ただし、この最後のオプションは、システムがOpenSSHバージョン番号以降を実行している場合にのみ使用できます。

- ユーザーが証明書を使用して認証するのを防ぐ(したがって、代わりにユーザーにパスワードを強制する)には、いいえを選択します。 RSA認証を許可しますか? 分野。これを行うと、暗号化されていない可能性のある秘密鍵に依存して認証を行うのではなく、毎回パスワードを入力するように強制することができます。

- サーバーが〜/ sshディレクトリ内のユーザーのファイルに対するアクセス許可を厳密にチェックするのを停止するには、いいえを選択します キーファイルのアクセス許可を確認しますか? 分野。これらのチェックをオフにすることはセキュリティの観点からは悪い考えですが、間違った権限を設定し、証明書で認証できない理由を理解できないユーザーにとっては迷惑になる可能性があります。

- ログイン後にサーバーにその日のメッセージファイルの内容をユーザーに表示させるには、[はい]を選択します ログイン時に/etc/ motdを表示しますか? 分野。このファイルには通常、システムに関する情報またはユーザーへの通知が含まれています。

- クライアントがログインする前にメッセージをクライアントに送信する場合は、[ログイン前のメッセージファイル]フィールドで2番目のオプションを選択します。 隣接するテキストボックスに送信するテキストを含むファイルへのフルパスを入力します。多くの場合、これにはシステムの不正使用に関する警告が含まれています。このフィールドは、OpenSSH2.3または商用SSHバージョン2以降を実行している場合にのみ使用できます。

- ページの残りのオプションは、.rhostsファイルと/etc/hosts.equivファイルを使用したrloginスタイルの認証に関連しています。クライアントホストが接続しているユーザーをすでに認証していることを信頼しているため、送信元IPアドレスが簡単に偽造される可能性があるため、かなり安全ではありません。このため、この種の認証を有効にしないことをお勧めします。

- 新しい認証設定を保存してアクティブ化するには、保存をクリックします フォームの下部にあるボタンの後に変更を適用が続きます メインページにあります。

アクセス制御

アクセス制御

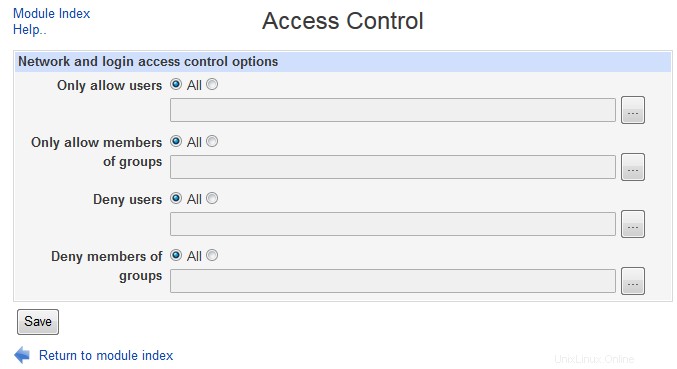

SSHサーバー-アクセス制御

SSHサーバー-アクセス制御 デフォルトでは、すべてのUnixユーザーは、システム上のSSHサーバーにリモートでログインするか、ファイルのアップロードとダウンロードに使用することができます。ただし、メールサーバーシステムまたはWebサイトをホストするシステムでは、これは適切でない場合があります。ほとんどのユーザーに、代わりにPOP3、FTP、またはUserminサーバーへのログインのみを許可することをお勧めします。 / bin / falseのようなシェルをユーザーに与えることでこれを実現することは可能ですが、これにより、ユーザーのCronまたはAtジョブで他の問題が発生する可能性があります。

幸い、SSHサーバーは、ログインできるユーザーを制限するように構成できます。次の手順に従ってください:

- モジュールのメインページで、アクセス制御をクリックします 許可されたユーザーと拒否されたユーザーを一覧表示するフォームを表示するアイコン。

- 少数のユーザーを除くすべてのユーザーをブロックするには、ユーザー名のリストをスペースで区切ってユーザーのみを許可に入力します 分野。 *と?ワイルドカード文字を使用できるため、 foo *と入力できます 名前がfooで始まるすべてのユーザーを許可する 。同様に、一部のグループのメンバーを除くすべてのユーザーのSSHアクセスを拒否するには、グループのメンバーのみを許可すると入力します 分野。一致するグループのセカンダリメンバーであるユーザーも許可されます。両方のフィールドに入力すると、どちらかで指定したユーザーが許可されます。

- または、ユーザーの拒否を使用して、少数の特定のユーザーまたはグループのみをブロックできます。 およびグループのメンバーを拒否する 田畑。この場合も、ワイルドカードを使用できます。両方のフィールドに入力すると、どちらのユーザーも拒否されます。

- 商用SSHを実行している場合、フィールドはクライアントホストのみを許可する およびクライアントホストを拒否する フォームにも表示されます。前者が入力されている場合、SSHサーバーは、入力されたIPアドレスまたはホスト名以外の接続を拒否するように指示され、後者は、隣接するフィールドにリストされているホストとアドレスのみを拒否するように指示されます。どちらのフィールドも*と?を受け入れますワイルドカード文字。システムにOpenSSHがインストールされている場合は、TCPラッパー構成ファイル/etc/hosts.allowおよび/etc/hosts.denyを使用して、信頼できないクライアントをブロックできます。残念ながら、これらのファイルを編集するための標準のWebminモジュールはまだありません。

- 保存をクリックします ページの下部にあるボタンをクリックして、SSHサーバー構成ファイルを更新し、メインページに戻ります。

- 変更の適用を押します ボタンをクリックして、新しい制限を有効にします。

ネットワーキング

ネットワーキング

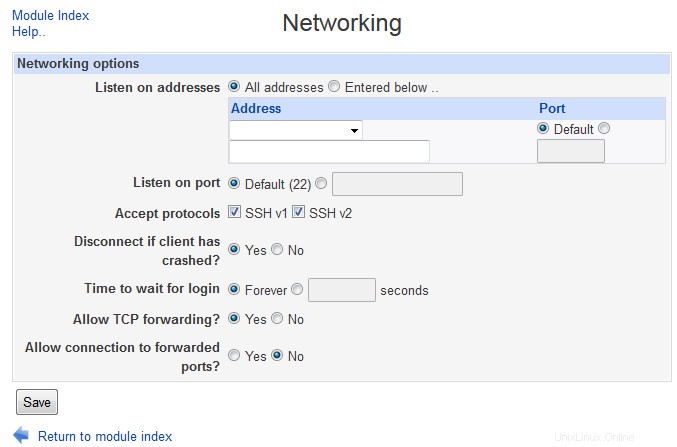

SSHサーバー-ネットワーキング

SSHサーバー-ネットワーキング SSHサーバーには、リッスンするIPアドレス、使用するポート、およびさまざまなプロトコル関連の設定を構成できるいくつかのオプションがあります。それらを編集するには、次の手順に従います。

- ネットワークをクリックします モジュールのメインページにあるアイコンをクリックして、下のスクリーンショットに示すフォームを表示します。

- デフォルトでは、サーバーはシステムのIPアドレスへの接続を受け入れます。これを変更するには(おそらく内部LANからのみアクセスできるようにするため)、アドレスで聞くの2番目のラジオボタンを選択します。 フィールドに入力し、テキストボックスにIPアドレスを入力します。 OpenSSHバージョン3以降を実行している場合、このフィールドには、代わりに、複数のアドレスとポートを入力できるテーブルが含まれます。その上には2つのラジオボタンがあります-すべてのアドレス これを選択すると、サーバーに任意のIPアドレスのデフォルトポートへの接続を受け入れるように指示し、以下に入力 これは、テーブル内のアドレスとポートを使用する必要があることを示しています。 Webminのテーブルで通常行われているように、このテーブルの下部には、新しいアドレスとポートを追加するための空白行が常に1つあります。まだ定義されていない場合は、これがすべて含まれます。表の2つの列のフィールドの意味は次のとおりです。*アドレス*このフィールドには、サーバーをリストするための単一のIPアドレスまたはホスト名を入力する必要があります。 ポート**デフォルトの場合 この列でが選択されている場合は、手順3で設定した標準ポートが使用されます。または、2番目のオプションが選択されている場合、SSHサーバーは列のテキストボックスに入力されたポートをリッスンします。

- SSHサーバーが接続をリッスンするポートを変更するには、リッスンオンポートを編集します 分野。変更した場合、クライアントは接続時に新しいポートを指定する必要があります。システムがOpenSSH3以降を使用している場合、このフィールドは、リッスンオンアドレスでオーバーライドできるデフォルトのポートのみを設定します。 テーブル。

- プロトコルを受け入れる サーバーが受け入れる必要のあるSSHプロトコルバージョンのチェックボックスをオンにします。一般に、両方を許可して、古いクライアントまたは新しいクライアントが問題なく接続できるようにすることをお勧めします。ただし、このフィールドは、OpenSSHを実行している場合にのみ表示されます-商用SSHはバージョン1または のみを受け入れます

- インストールしたSSHのバージョンによって異なります。

- 商用SSHを実行している場合、アイドルタイムアウト フィールドを使用して、一定時間データを送受信していないクライアントを切断できます。 2番目のラジオボタンを選択し、テキストボックスに期間を入力して、メニューからその期間の単位を選択します。 デフォルトの場合 が選択されている場合、クライアントは、アイドル状態がどれだけ長くても切断されることはありません。ビジーなシステムでは、この機能は、アイドル状態のSSHセッションを一度に数日間開いたままにしておく人々を阻止するのに役立ちます。各セッションには、メモリを消費するsshdおよびshellプロセスが関連付けられています。

- 適切にログアウトせずにシャットダウンまたはクラッシュしたクライアントをSSHサーバーで切断するには、はいを選択します。 クライアントがクラッシュした場合は切断しますか? 分野。サーバーは定期的にクライアントにメッセージを送信して、クライアントが実際に実行されていることを確認し、応答がない場合は接続を閉じます。 いいえを選択したい場合のみ これは、この余分なトラフィックが、ISDNの自動アクティブ化や、本当に必要でない場合のダイヤルアップ接続など、ネットワークに問題を引き起こす場合です。

- 接続後にサーバーがクライアントの認証を待機する時間を設定するには、ログインを待機する時間を変更します。 分野。 永遠にの場合 が選択されている場合、サーバーはどれだけ時間がかかってもクライアントを切断することはありません。これにより、攻撃者は何もしないSSH接続を多数作成してシステムに過負荷をかける可能性があります。

- SSHプロトコルのより興味深い機能の1つは、ポート転送のサポートです。これにより、クライアントは、通常はアクセスできないサーバーのネットワーク上のポートにアクセスできます。これはユーザーにとって非常に便利ですが、SSHを作成できる人なら誰でも、内部サーバーのIPアドレス制限を効果的に回避できるため、セキュリティリスクと見なすことができます。この機能をオフにするには、 TCP転送を許可しますか?を変更します いいえへのフィールド 。このフィールドは、商用SSHバージョン2以降またはOpenSSHを実行している場合にのみ表示されます。

- 関連するフィールドは転送されたポートへの接続を許可しますか? これは、サーバー自体以外のホストがクライアントに転送されたポートに接続できるかどうかを決定します。これをいいえに設定することをお勧めします 安全でない可能性のある転送された接続を悪用してクライアントのネットワークに戻す攻撃者からクライアントユーザーを保護するため。ただし、システムがOpenSSHバージョン2以降を実行している場合にのみ表示されます。

- サーバーにクライアントアドレスのホスト名を検索させ、次にそれらのホスト名のアドレスを検索させ、一致しないホスト名をブロックするには、はいを選択します。 [*クライアントIPアドレスを逆検証しますか?*]フィールドに入力します。これは、ホスト名ベースのアクセス制御があり、偽造されたDNSレコードを使用して攻撃者を検出する場合に役立ちます。ただし、このフィールドは、OpenSSHバージョン2.3以降を実行している場合にのみ表示されます。

- 変更を保存してアクティブ化するには、保存をクリックします ページの下部にあるボタンをクリックしてから、モジュールのメインページに変更を適用します。これらは、新しいクライアント接続に対して有効になります。

クライアントホストオプション

クライアントホストオプション

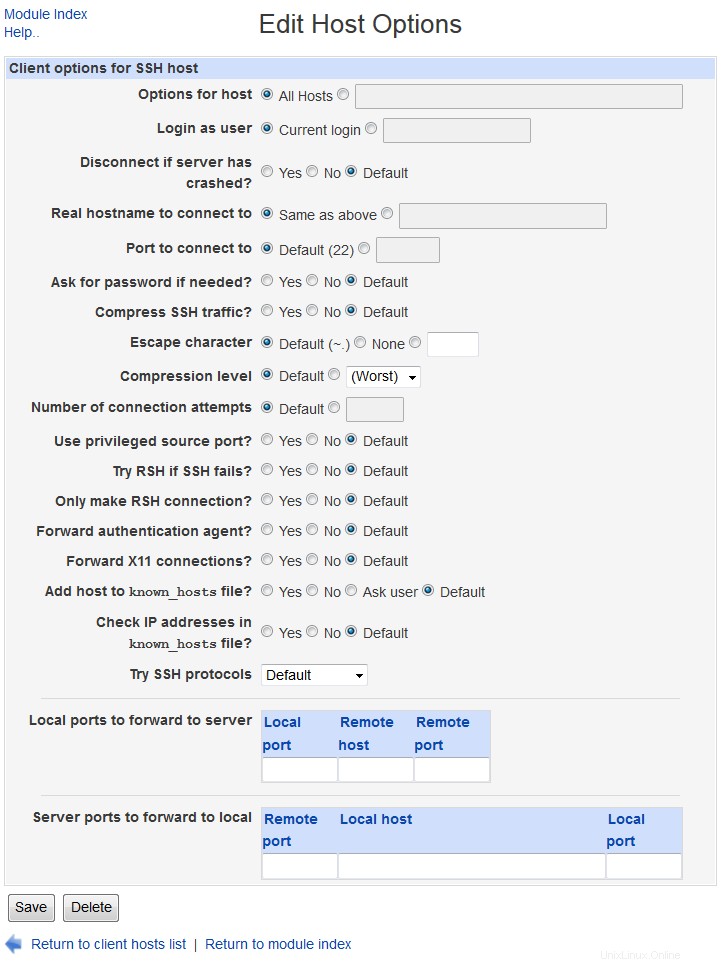

このモジュールは主にSSHサーバーを構成するためのものですが、sshおよびscpコマンドを使用してシステムから作成されたすべてのクライアント接続に適用されるオプションを設定することもできます。オプションは、すべてのホストへの接続、または特定のホストのみへの接続に設定できます。接続するポート、使用するプロトコル、転送するローカルポートとリモートポートを設定できます。

このモジュールで行った設定は、システム上のすべてのユーザーに適用されますが、〜/ .ssh/configファイルを編集する個々のユーザーによって上書きされる可能性があります。これは、手動で行うことも、Userminを使用して行うこともできます。Userminには、グローバルクライアント設定を編集するためにここに記載されているものと同じインターフェイスを持つSSHクライアントモジュールがあります。 Webminを使用して設定することは可能ですが、設定の多くは、すべてのユーザーに設定する意味がありません。このため、このセクションの手順では、グローバルレベルで役立つフィールドのみを取り上げます。

クライアントホストオプション

クライアントホストオプション 特定のホストへの接続の設定を定義するには、次の手順に従います。

- モジュールのメインページで、クライアントホストオプションをクリックします。 アイコン。オプションが設定されているホストごとに1つのアイコンを含むページが表示されます。特別なすべてのホストの前にこのページを使用したことがない限り アイコンが表示されます。クリックすると、任意のホストへの接続のオプションを編集できます。

- クライアントホストのオプションを追加をクリックします ページの下部にあるリンクをクリックして、ホストとそれに適用されるオプションを指定するためのフォームを表示します。このフォームのすべてのフィールドにはデフォルトがあります オプション。これを選択すると、代わりにすべてのホストの設定を使用する必要があることを示します。これにより、オプションをグローバルに定義し、ホストごとにそれらをオーバーライドできます。

- ホストのオプション フィールドに、オプションが適用されるホストの名前(sshコマンドで使用される)を入力します。ワイルドカードを使用できるため、*。webmin.comと入力できます。 webmin.com内の任意のホストと一致する たとえば、ドメイン。名前は、sshまたはscpコマンドでユーザーが使用する名前と一致する必要があるため、 fooと入力すると また、ユーザーがssh foo.example.comを実行すると、両方の名前が同じIPアドレスに解決される場合でも、オプションは適用されません。このため、ホスト名を foo *として入力することをお勧めします。 両方の可能性を捉えます。

- 代わりにSSHクライアントを別のホスト名に接続するには、接続する実際のホスト名を入力します 分野。これは、接続するポートと組み合わせると便利です。 あるホストへのユーザー接続を、実際には実際の宛先へのある種のトンネルである別のアドレスのポートに密かにリダイレクトするフィールド。

- クライアントにデフォルトで別のポートを使用させるには、接続するポートに入力します 分野。これは、一部のホストのSSHサーバーが通常の22とは異なるポートで実行されており、すべてのsshおよびscpコマンドでポートを明示的に指定する必要がない場合に役立ちます。

- 通常、SSHクライアントは〜(チルダ)文字をエスケープとして扱い、ユーザーが入力した次の文字が実際にはsshプログラム自体へのコマンドであることを示します。たとえば、〜。接続を閉じ、〜^Zはプログラムを一時停止します。 エスケープ文字 フィールドを使用して、3番目のラジオボタンを選択し、隣接するテキストボックスに1文字を入力することで、別の文字を使用できます。または、なしを選択して、エスケープサポートを完全にオフにすることもできます。 。この後者のオプションは、sshコマンドを使用してチルダを含む可能性のあるバイナリデータを転送する場合に役立ちます。

- デフォルトでは、SSHクライアントとサーバーは、それらの間で送信されるデータを圧縮および解凍します。これにより、テキストまたはその他の圧縮可能なデータの大規模な転送を高速化できます。ただし、これにより実際に処理速度が低下したり、CPU時間の無駄になる場合があります。たとえば、scpを使用して大量のGIFファイルをコピーしたり、常に高速ネットワーク経由でホストに接続したりする場合です。圧縮をオフにするには、 SSHトラフィックを圧縮しますか?を変更します いいえへのフィールド 。圧縮が有効になっている場合、圧縮レベル メニューは、CPU使用率と使用される帯域幅の量の間のトレードオフを制御します。 * 1 *が選択されている場合、圧縮はほとんど行われませんが、* 9 *が選択されている場合、実際に転送されるデータ量を減らすために、より多くのCPU時間が費やされます。システムが商用SSHバージョン3以降を実行している場合、これらのフィールドと次の2つの手順のフィールドは使用できません。

- デフォルトでは、SSHクライアントは接続時に特権ソースポート22を使用します。これは、サーバーに信頼できるプログラムであることを示し、サーバーを実行しているユーザーに関する正しい情報を提供するために信頼できます。これは、rloginスタイルの認証が機能するために必要ですが、残念ながら、多くのネットワークでは、SSHを完全にブロックする特権ソースポートとの接続をブロックするようにファイアウォールが構成されています。代わりにクライアントに通常のポートを使用させるには、いいえを選択します 特権ソースポートを使用しますか? 分野。ホストベースの認証を使用していない限り、これによって害が生じることはありません。

- このサーバーに接続するときにクライアントが試行するSSHプロトコルのバージョンを設定するには、[選択済み]を選択します [* SSHプロトコルを試す*]フィールドで、試すプロトコルを確認します。デフォルトでは、両方を試してください。

- 作成を押します ページの下部にあるボタンをクリックして、新しいホストごとの設定を保存します。これらは、今後、システムから作成されるすべての新しいクライアント接続で使用されます。

ホストオプションの編集

ホストオプションの編集 ホストオプションのセットが作成されると、ホストのアイコンが[クライアントホストオプション]ページに表示されます。このアイコンをクリックすると、編集フォームが表示され、同じフィールドに変更を加えて、保存を押すことができます。 ボタン。または、ホストを削除して接続をデフォルトオプションに戻すには、削除を押します。 同じ形で。特別なすべてのホストをクリックして、すべての接続に適用されるデフォルトを変更することもできます。 アイコンと表示されるフォームに変更を加えます。もちろん、*接続する実際のホスト名*や接続するポートなど、このコンテキストでは実際には意味をなさないフィールドもあります。 、したがって使用しないでください。

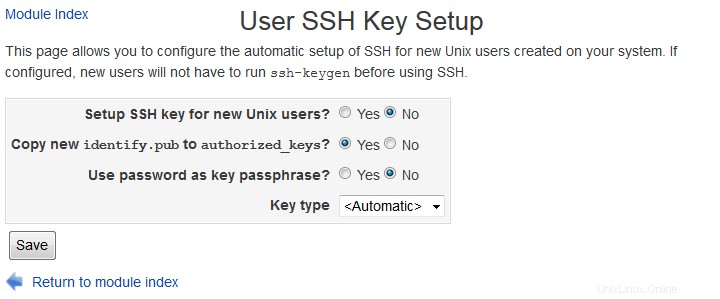

ユーザーSSHキーの設定

ユーザーSSHキーの設定

ユーザーSSHキーの設定

ユーザーSSHキーの設定 Unixユーザーが証明書認証を使用してSSHサーバーにログインする前に、ssh-keygenコマンドを使用して秘密鍵を生成する必要があります。このモジュールは、Users and Groupsモジュールと連携して、新しく作成されたすべてのユーザーに対してこのコマンドを実行するように構成できます。ネットワークでNFSにマウントされたホームディレクトリを使用している場合、これにより、新しいユーザーはパスワードを入力しなくても他のホストにログインでき、それ以上のセットアップは必要ありません。新規ユーザー向けにSSHのセットアップを構成するには、次の手順に従います。

- モジュールのメインページで、ユーザーSSHキー設定をクリックします。 アイコン。

- 新しいUnixユーザーのSSHキーの設定を確認します チェックボックスをオンにすると、ssh-keygenが新しいアカウントに対して実行されます。

- 新しいユーザーの公開鍵を、そのユーザーのアカウントの使用を許可されている鍵のリストに追加するには、[*新しいidentify.pubをauthorized_keysにコピー*]チェックボックスをオンにします。選択されていない場合は、新しい証明書による認証が受け入れられる前に、手動でこれを行う必要があります。

- 新規ユーザーの秘密鍵のパスフレーズを設定するには、パスワードを鍵パスフレーズとして使用するを確認します。 箱。チェックを外したままにすると、パスフレーズは設定されません(これはよりユーザーフレンドリーですが、安全性は低くなります)。

- 保存をクリックします ボタンをクリックして、Webminに新しい設定の使用を開始させます。

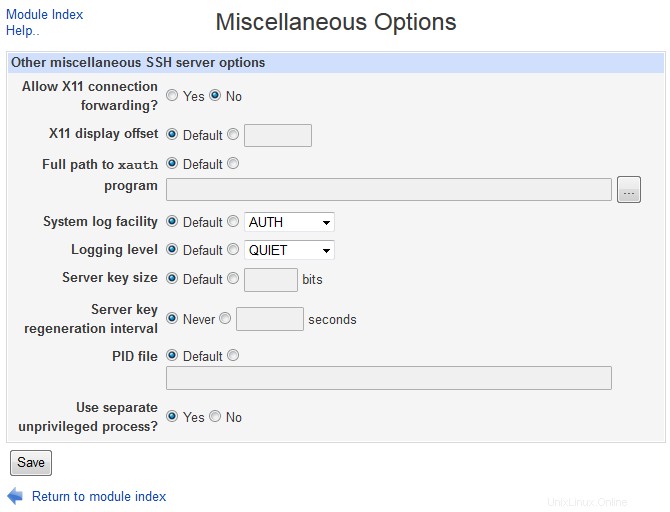

その他のオプション

その他のオプション

SSHサーバー-その他のオプション

SSHサーバー-その他のオプション このページには、他のどのカテゴリにも当てはまらないオプションが含まれています。あまり目立たないが便利なオプションのいくつかは次のとおりです。

- X11接続の転送を許可しますか?

- [はい]に設定すると、UnixマシンからSSHログインを行うユーザーは、サーバー上でXアプリケーションを実行し、X接続をSSH接続を介してローカルディスプレイにトンネリングして戻すことができます。

- システムログ機能

- SSHサーバーからのエラーおよび情報メッセージをログに記録するために使用されるsyslog機能。これをシステムログモジュールと組み合わせて使用すると、SSHメッセージが書き込まれるファイルを制御できます。

- サーバーキーの再生成間隔

- SSHサーバーが接続の暗号化に使用されるキーを再生成する頻度。セキュリティに偏執的である場合は、これを低い数値に設定してください。

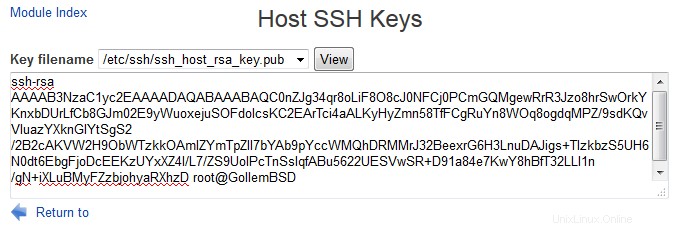

ホストSSHキー

ホストSSHキー

SSHサーバー-ホストSSHキー

SSHサーバー-ホストSSHキー 関連項目

- 認証局の設定

- SSH構成