はじめに

SSHはSecureShellの略です。 SSHは、ファイルにアクセスして管理タスクを実行するリモートコンピューターに接続するために使用されます。

このチュートリアルでは、Debian 9(Stretch)またはDebian 10(Buster)でSSHを有効にする方法を学びます。

前提条件

- SSHサーバーとして機能するDebianシステム

- SSHクライアントとして機能するDebianシステム

- 各システムのDebianでのsudo権限

- コマンドラインへのアクセス(Ctrl-Alt-T)

- Aptパッケージマネージャー(デフォルトで含まれています)

DebianでSSHを有効にする5つのステップ

リモートで接続する場合、安全な接続が重要です。これがないと、ハッカーがユーザー名、パスワード、構成ファイルを傍受してサーバーのセキュリティを危険にさらす可能性があります。これらの5つのステップは、安全な接続を確立するプロセス全体をガイドします。

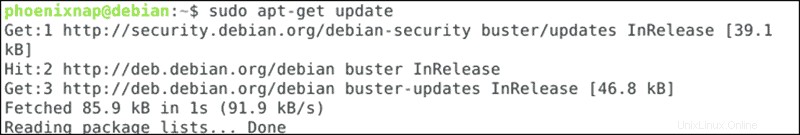

ステップ1:パッケージマネージャーを更新する

新しいソフトウェアをインストールする前に、次のコマンドでソフトウェアリポジトリリストを更新してください。

sudo apt-get update画面は、パッケージが更新されたことを確認します:

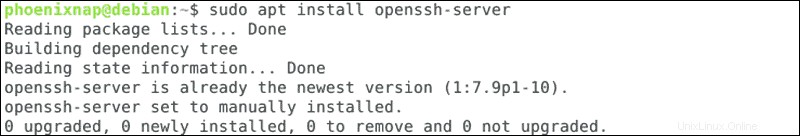

ステップ2:SSHサーバーをインストールする

サーバーとして機能するシステムで、次のコマンドを実行します。

sudo apt install openssh-serverプロンプトが表示されたらパスワードを入力し、Yキーを押してインストールを続行します。この場合、出力には最新バージョンがすでにインストールされていることが示されます。

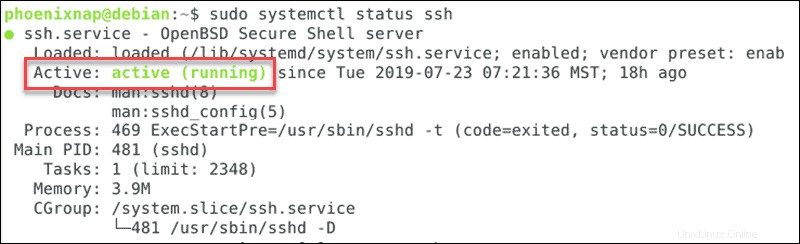

次のコマンドを使用して、SSHサービスのステータスを確認できます。

sudo systemctl status sshシステムはSSHサービスが実行されていることを確認します。

ステップ3:SSHサーバーを起動および停止します

SSHは接続を制御するため、サービスを開始および停止する方法を知っておくと便利です。

SSHホストサーバーを停止するには、次のように入力します。

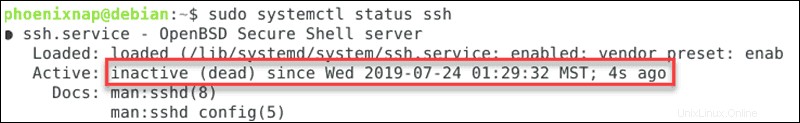

sudo service ssh stopこの時点でサービスのステータスを確認すると、システムはSSHが非アクティブであることを示しています。また、停止した正確な日時も示します。

SSHサービスを開始するには、次のコマンドを使用します。

sudo service ssh startサービスの停止は、次の再起動までしか続きません。

SSHを無期限にオフにするには、次のように入力します。

sudo systemctl disable sshSSHサービスを再度有効にするには、disableをenableに置き換えます。

ステップ4:サーバーのIPアドレスを取得する

サーバーをローカルで構成している場合は、次のコマンドを使用してターミナルウィンドウからIPアドレスを表示できます。

ip aIPアドレスは次のような形式になります:

192.168.0.1すでに構成されているサーバーに接続している場合は、サーバーの管理者からIPアドレスを取得する必要があります。または、サーバーのホスト名またはドメイン名を使用してログインできます。

ステップ5:SSHクライアントサービスをインストールする(オプション)

すでにセットアップされているサーバーに接続している場合、またはサーバーで前の手順を完了している場合は、クライアントシステムでターミナルウィンドウを開き、パッケージリストを更新します。

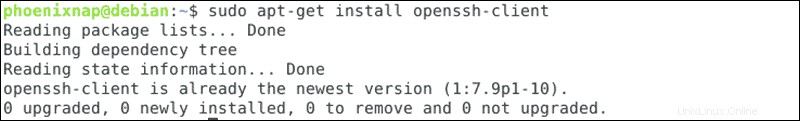

sudo apt-get updateデフォルトでは、ほとんどのLinuxシステムにはSSHクライアントがインストールされています。そうでない場合は、次のコマンドを入力します。

sudo apt-get install openssh-client

この例には、最新バージョンがすでにインストールされています。

SSHを使用したサーバーへの接続

次のコマンドを入力して、セキュアシェルを使用してサーバーに接続します。

ssh [email protected]UserNameを、サーバー上の許可されたユーザーのユーザー名に置き換えます。 @の後 署名するか、手順4のIPアドレスを使用するか、ドメイン名を使用できます。サーバーがホスト名を使用するように構成されている場合は、ホスト名を指定することもできます。

初めて接続するとき、システムは確認を求めるプロンプトを表示する場合があります。 「はい」と入力します ‘、次に‘入力 ‘。

リモートシステムはパスワードの入力を求めます。指定したユーザー名に付随するパスワードを使用してください。

コマンドプロンプトが[メール保護]に変わります 、実行しているコマンドがリモートサーバーで実行されていることを示します。

ファイアウォールとセキュリティ設定

デフォルトでは、Debianはセキュアシェルトラフィックを妨害する可能性のあるUFWファイアウォールを使用します。

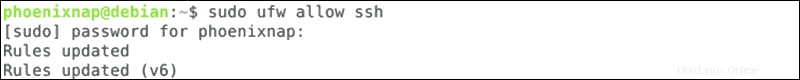

SSHアクセスを許可するには、次のコマンドを使用します:

sudo ufw allow sshSSHトラフィックはポート22を通過します。出力はルールが更新されたことを確認します。

必要なセキュリティ対策を実装するには、ファイアウォールアプリケーション(またはルーター構成)を使用してポート転送を設定します。詳細については、ドキュメントを参照する必要があります。ただし、戦略は、ポート22から着信するトラフィック要求を、ファイアウォールの背後にあるマシンのIPアドレスに転送することです。

別のポートでSSHトラフィックを受け入れるようにファイアウォールまたはルーターを構成することもできます。これは追加の手順ですが、その着信トラフィックをサーバーのポート22にルーティングできます。これは、サーバーをインターネットトラフィックに開放するときに役立つソリューションです。なんで? SSHにアクセスしようとするポート22で、多くの侵入の試みが発生します。ポートを変更すると、正しいポートを知っている人だけにアクセスが制限されるため、不正な接続が制限されます。