VPNの設定は、サーバーがクライアントとネットワークリソースを共有するための優れた方法です。ただし、1つを構成することは、一部のユーザーにとっては少し威圧的に見える場合があります。このガイドでは、Ubuntu 20.04 Focal FossaでOpenVPNを使用してVPNをセットアップする方法を示しますが、途中で高度な構成や専門用語を回避することもできます。

このチュートリアルでは、次のことを学びます。

- OpenVPNのインストール方法

- OpenVPNサーバーを構成する方法

- クライアントマシンからVPNサーバーに接続する方法

- VPN接続が成功したことを確認する方法

Ubuntu20.04でOpenVPNサーバーを起動する

Ubuntu20.04でOpenVPNサーバーを起動する | カテゴリ | 使用する要件、規則、またはソフトウェアバージョン |

|---|---|

| Ubuntu20.04をインストールまたはUbuntu20.04FocalFossaをアップグレード | |

| OpenVPN | |

rootまたはsudoを介したLinuxシステムへの特権アクセス コマンド。また、OpenVPNサーバーとして実行されるホストへのルーターのUDP1194でポート転送を設定する必要がある場合もあります。 | |

# –指定されたLinuxコマンドは、rootユーザーとして直接、またはsudoを使用して、root権限で実行する必要があります。 コマンド$ –特定のLinuxコマンドを通常の非特権ユーザーとして実行する必要があります |

OpenVPNサーバーのセットアップ

このセクションでは、OpenVPNサーバーをセットアップする手順について説明します。 。サーバーはクライアントからの着信接続をリッスンし、認証が成功するとクライアントにネットワークへのアクセスを許可します。 OpenVPNクライアントをセットアップするだけでよい場合 、これにより、リモートサーバーに接続して、次のセクションにスキップできます。

- まず、ターミナルを開き、次のコマンドを入力してOpenVPNサーバーをインストールします。

$ sudo apt install openvpn

- OpenVPNをインストールしたら、VPNトンネル暗号化に使用する静的キーを生成する必要があります。

$ openvpn --genkey --secret static-OpenVPN.key

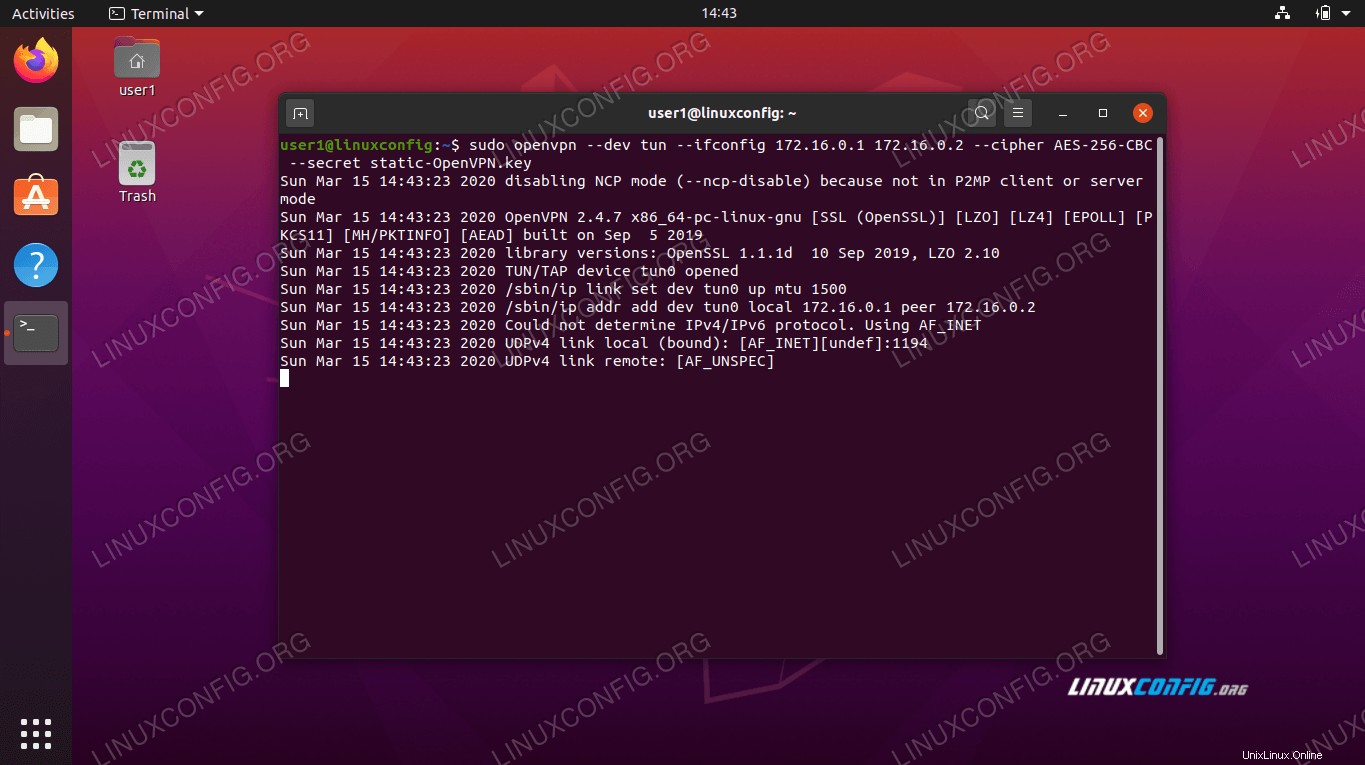

- 次に、着信接続要求を受け入れるためにOpenVPNサーバーを起動する必要があります。

$ sudo openvpn --dev tun --ifconfig 172.16.0.1 172.16.0.2 --cipher AES-256-CBC --secret static-OpenVPN.key &

&に注意してください 上記のコマンドのアンパサンドはOpenVPNプロセスをバックグラウンドで処理するため、サービスの実行を継続するために端末を開いたままにする必要はありません。 接続を受信するためのOpenVPNプロセスの開始

接続を受信するためのOpenVPNプロセスの開始 - 正しく実行すると、システムに

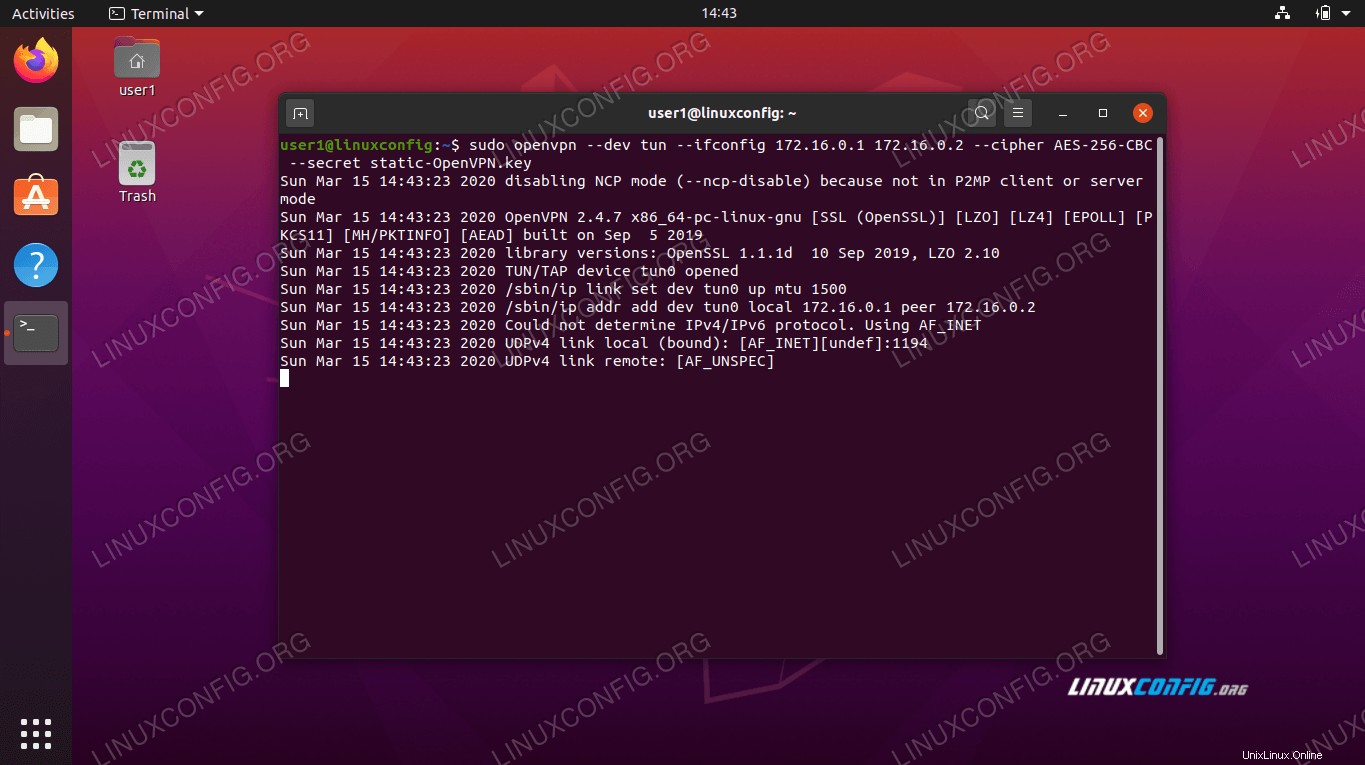

tun0という名前の新しいネットワークインターフェースが追加されます。 IPアドレスが172.16.0.1。次のコマンドを入力して確認します:$ ip a show tun0

OpenVPNサーバーで作成されたトンネルインターフェース

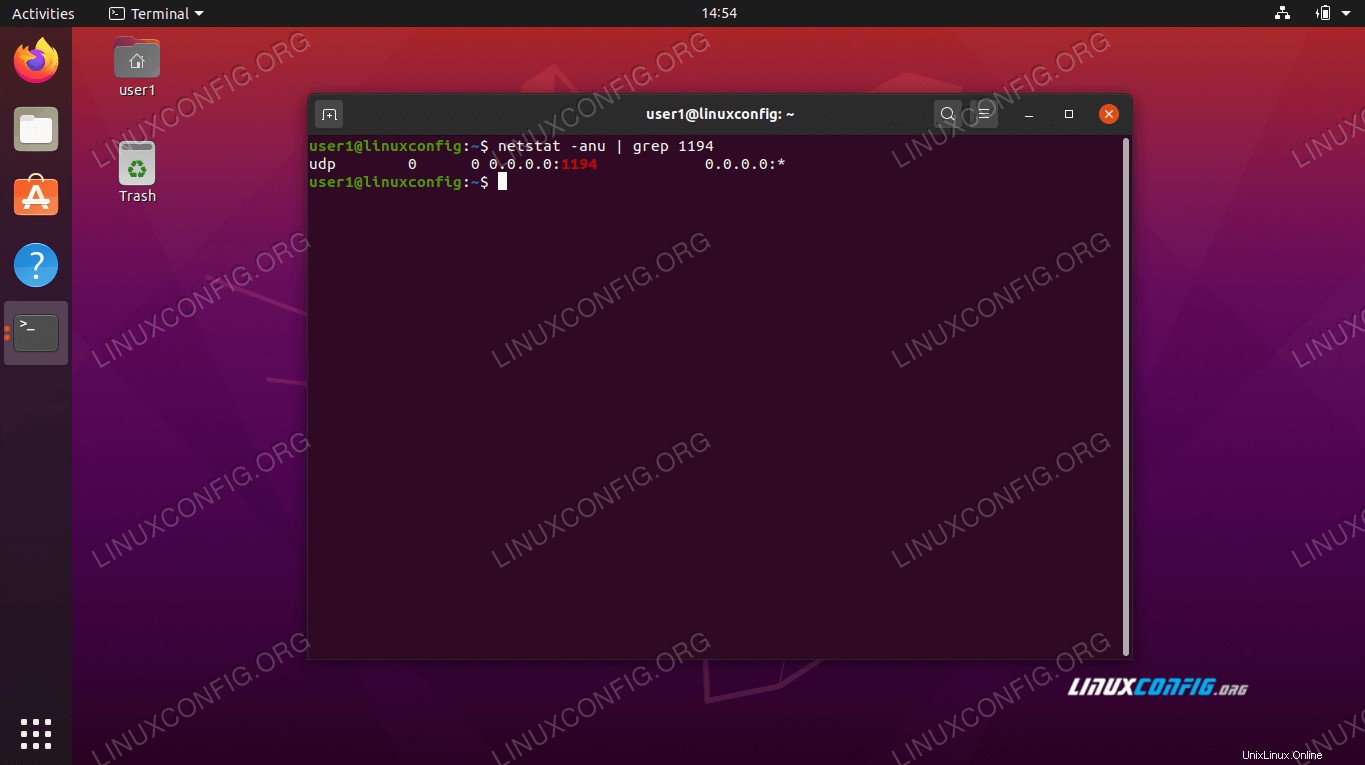

OpenVPNサーバーで作成されたトンネルインターフェース - VPNサーバーが正しく動作していることをさらに確認するには、システムでUDPポート1194が開いていることを確認します。

$ netstat -anu | grep 1194

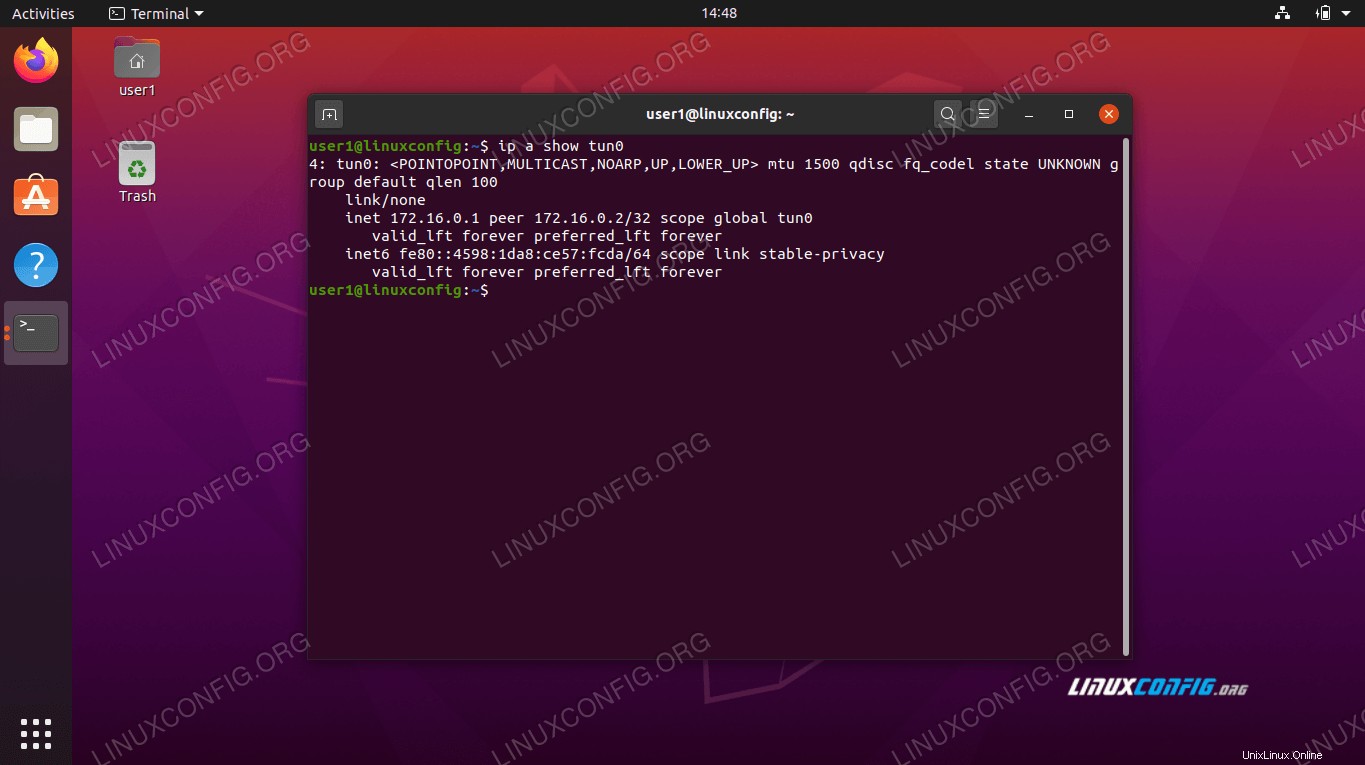

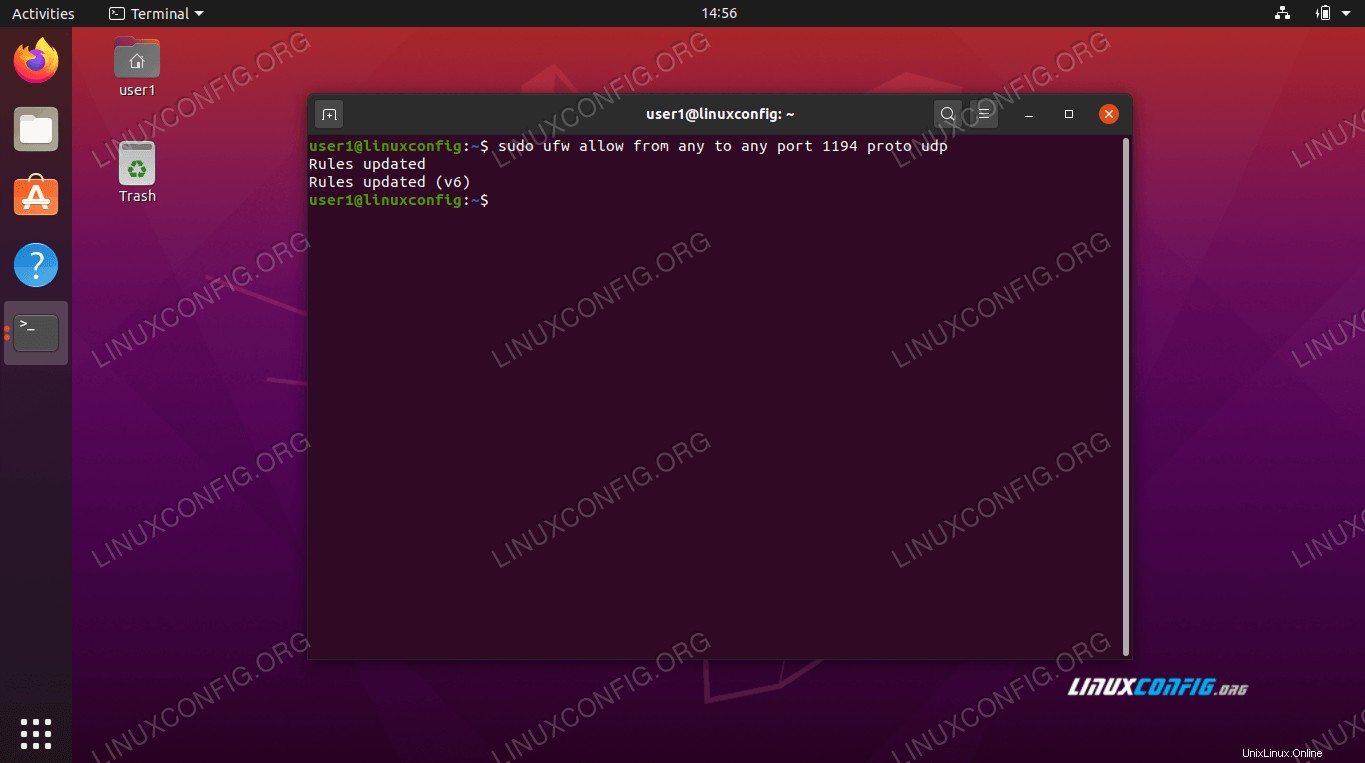

- 最後に、次のコマンドを入力して、UDPポート1194での着信接続を許可するようにUbuntuのUFWファイアウォールを構成します。

$ sudo ufw allow from any to any port 1194 proto udp

UFWを介してUDPポート1194を許可する

UFWを介してUDPポート1194を許可する

UDPポート1194は接続用に開かれています <中央>注

UDPポート1194は接続用に開かれています <中央>注 netstat用のnet-toolsをインストールする必要がある場合があります 動作するコマンド。次のコマンドを使用します:sudo apt install net-tools OpenVPNサーバーに対して行う必要のある構成はこれですべてです。これで、着信接続を受信できるようになります。

OpenVPNクライアントのセットアップ

次に、OpenVPNサーバーに接続するためにOpenVPNクライアントを使用する方法について説明します。リモートクライアントからサーバーに接続する場合は、このセクションの手順に従ってください。

- まず、ターミナルを開き、次のコマンドを入力してOpenVPNサーバーをインストールします。

$ sudo apt install openvpn

- クライアントマシンには

static-OpenVPN.keyが必要です 接続するためのOpenVPNサーバーからの暗号化キーファイル。scpを使用して、安全な方法でサーバーからクライアントにファイルを転送します (セキュアコピー)たとえば。これは、クライアントマシンから発行するコマンドです。独自の

scpを使用する コマンドまたはファイルを転送するための別の安全な方法:$ scp user1@linuxconfig:/home/user1/static-OpenVPN.key .

- これで、サーバーへのVPNトンネルを確立する準備が整いました。このコマンドを使用しますが、

YOUR-OPENVPN-SERVER-IP-OR-HOSTを置き換えます 接続しているVPNサーバーのIPアドレスまたはホスト名を含む文字列:$ sudo openvpn --remote YOUR-OPENVPN-SERVER-IP-OR-HOST --dev tun --ifconfig 172.16.0.1 172.16.0.2 --cipher AES-256-CBC --secret static-OpenVPN.key &

- VPNトンネルの作成には数秒かかる場合があります。成功すると、次のメッセージが表示されます。

Initialization Sequence Completed

- VPNサーバーへの接続が成功したことを確認するには、リモートネットワーク上のホストにpingを実行してみてください。

$ ping -c 1 172.16.0.1 PING 172.16.0.1 (172.16.0.1) 56(84) bytes of data. 64 bytes from 172.16.0.1: icmp_seq=1 ttl=64 time=0.061 ms --- 172.16.0.1 ping statistics --- 1 packets transmitted, 1 received, 0% packet loss, time 0ms rtt min/avg/max/mdev = 0.061/0.061/0.061/0.000 ms

これでVPN接続が確立されました。

結論

このガイドでは、OpenVPNとの着信接続を受信するようにVPNサーバーを構成する方法を学びました。また、クライアントマシンからVPNサーバーに接続する方法も確認しました。

このガイドに示されている方法を使用すると、サーバーとクライアントマシンの間に安全なVPN接続を確立できるはずです。