はじめに

Nmapは、世界をリードするポートセキュリティネットワークスキャナーです。 Nmapがホストするセキュリティツールは、ファイアウォールとセキュリティ構成がどの程度機能しているかを判断するのに役立ちます。

このガイドでは、Nmapを使用してLinuxシステムで開いているすべてのポートをスキャンする方法について説明します。

前提条件

- Linuxオペレーティングシステム

- sudoまたはrootを使用したユーザーアカウントへのアクセス 特権

- コマンドライン/ターミナルウィンドウへのアクセス

- デフォルトで含まれているaptパッケージマネージャー(Debian / Ubuntu)

- デフォルトで含まれているyumパッケージマネージャー(Red Hat、CentOS)

ポートとは何ですか?

最新のオペレーティングシステムでは、ポートはネットワークトラフィックのアドレスに番号が付けられています。さまざまな種類のサービスがデフォルトでさまざまなポートを使用します。

たとえば、通常のWebトラフィックはポート80を使用し、POP3電子メールはポート110を使用します。ファイアウォールが機能する方法の1つは、特定のポートを介したトラフィックを許可または制限することです。

ポート構成はセキュリティリスクを引き起こす可能性があるため、どのポートが開いていて、どのポートがブロックされているかを知ることが重要です。

Nmapポートをスキャンする方法

Nmapポートをスキャンする リモートシステムでは、ターミナルに次のように入力します。

sudo nmap 192.168.0.1IPアドレスをテストしているシステムのIPアドレスに置き換えます。これはNmapの基本的な形式です 、およびそのシステムのポートに関する情報を返します。

IPアドレスによるスキャンに加えて、次のコマンドを使用してターゲットを指定することもできます。

ホストをスキャンするには:

nmap www.hostname.comある範囲のIPアドレス(.1 – .10)をスキャンするには:

nmap 192.168.0.1-10Nmapを実行するには サブネット上:

nmap 192.168.0.1/13テキストファイルからターゲットをスキャンするには:

nmap –iL textlist.txt単一のポート、すべてのポート、またはシリーズをスキャンする

Nmapコマンドを使用して、単一のポートまたは一連のポートをスキャンできます。

ターゲットシステムのポート80をスキャンします:

nmap –p 80 192.168.0.1ターゲットシステムのポート1から200をスキャンします:

nmap –p 1-200 192.168.0.1最も一般的なポートをスキャン(高速)します:

nmap –F 192.168.0.1すべてのポート(1〜65535)をスキャンするには:

nmap –p– 192.168.0.1 その他のタイプのNmapポートスキャン

さまざまなタイプのスキャンを実行できます:

TCP接続を使用してスキャンするには(時間がかかりますが、接続する可能性が高くなります):

nmap –sT 192.168.0.1デフォルトのSYNスキャンを実行するには(TCPハンドシェイクの半分だけを実行してテストします):

nmap –sS 192.168.0.1TCPポートではなくUDPポートをスキャンするようにNmapに指示するには( –pスイッチ この例では、ポート80、130、および255を指定します):

nmap –sU –p 80,130,255 192.168.0.1ターゲットシステムで高速スキャンを実行しますが、ホスト検出をバイパスします。 (ホスト検出は pingを使用します 、ただし、多くのサーバーファイアウォールは pingに応答しません リクエスト。このオプションは、返事が来ない可能性があるのを待たずにテストを強制します):

nmap –Pn –F 192.168.0.1 nmap ユーティリティを使用して、特定のターゲットのオペレーティングシステムを検出できます:

nmap –A 192.168.0.1また、さまざまなポートを使用している可能性のあるサービスをプローブするためにも使用できます。

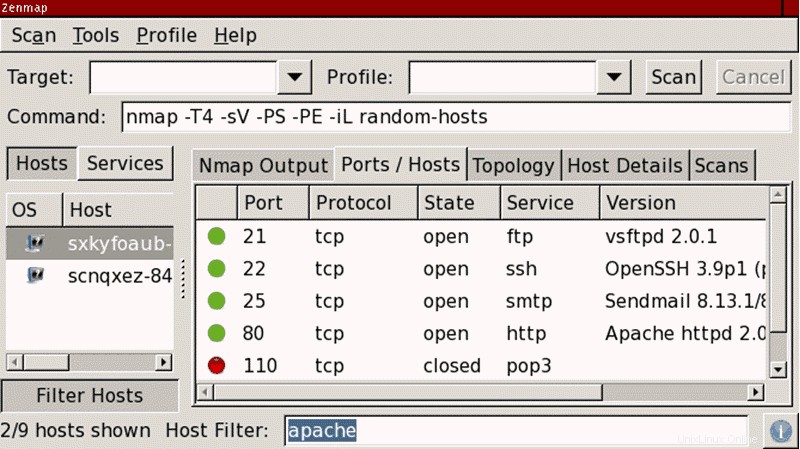

nmap –sV 192.168.0.1共通ポート

標準ポートとその指定の簡単なリストは次のとおりです。

- 21 – FTP

- 22 – SSH

- 25 – SMTP(メールの送信)

- 53 – DNS(ドメインネームサービス)

- 80 – HTTP(Webサーバー)

- 110 – POP3(メール受信ボックス)

- 123 – NTP(ネットワークタイムプロトコル)

- 143 – IMAP(メール受信ボックス)

- 443 – HTTPS(安全なWebサーバー)

- 465 – SMTPS(安全なメールを送信)

- 631 – CUPS(プリントサーバー)

- 993 – IMAPS(安全なメール受信ボックス)

- 995 – POP3(安全なメール受信ボックス)

Linuxファイアウォールは、特定のポート上のすべてのトラフィックをブロックするように構成できます。

たとえば、ファイアウォールを設定してポート80をブロックすることはできますが、その場合、ユーザーはWebサイトをロードできません。ファイアウォールルールを使用して一部のポートを許可し、他のポートをブロックすることができます。ファイアウォールを他のネットワークセキュリティツールやソフトウェアと組み合わせて使用して、特定のポートのトラフィックをスキャンし、疑わしいトラフィックを監視します。

Nmapスキャンのベストプラクティス

Nmapポートスキャンのみを使用する必要があります 所有しているサーバー、またはスキャンする権限があるサーバー。多くの場合、ポートスキャンは攻撃的な方法、またはサイバー攻撃の前兆と見なされます。また、Nmapを使用して同じターゲットで繰り返しスキャンを実行することにより、サーバーのリソースを拘束することも悪い習慣と見なされます。

スキャン中に異常なアクティビティが見つかる可能性があります。たとえば、異常なポート番号で実行されているサービスが表示される場合があります。これは、何か奇妙なことが起こっていることを意味し、調査する必要があります。

OSとサービスのスキャンオプション 特定のポートまたはサービスをスキャンして詳細情報を取得するのに役立ちます。サービスがデフォルト以外のポートで実行されている場合、それは仕様によるものである可能性があります。または、セキュリティ違反があることを示唆している可能性があります。

多くの場合、ポートにはデフォルトの使用法があります。 1000未満のほとんどのポートは専用で、特定のサービスに割り当てられています。