保存されたデータを保護することは、セキュリティの 1 つの要素にすぎません。また、ネットワーク接続を暗号化する必要があります。インフラストラクチャ部分については、通常、vCenter とホスト間のすべての通信が暗号化されます。ただし、他の一部のインフラストラクチャ ネットワーク トラフィックは通常、保護されていません。たとえば、iSCSI または NFS トラフィック (vSphere 6.5 までは vMotion も) です。

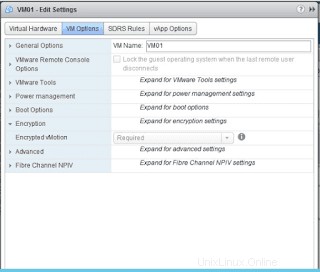

vSphere 6.5 以降、vSphere vMotion は、暗号化された仮想マシンを移行するときに常に暗号化を使用します。暗号化されていない仮想マシンの場合、暗号化された vSphere vMotion オプションのいずれかを選択できます。

暗号化された vSphere vMotion は、vSphere vMotion で転送されるデータの機密性、整合性、信頼性を保護します。暗号化された vSphere vMotion は、vCenter Server システム間の移行を含め、暗号化されていない仮想マシンの vSphere vMotion のすべてのバリアントをサポートします。暗号化された仮想マシンでは、vCenter Server システム間の移行はサポートされていません。

暗号化されたディスクの場合、データは暗号化されて送信されます。暗号化されていないディスクの場合、Storage vMotion 暗号化はサポートされていません。暗号化された仮想マシンの場合、vSphere vMotion を使用した移行では、常に暗号化された vSphere vMotion が使用されます。暗号化された仮想マシンの暗号化された vSphere vMotion をオフにすることはできません。

暗号化されていない仮想マシンの場合、暗号化された vSphere vMotion を次のいずれかの状態に設定できます。デフォルトは日和見です .

| オプション | 説明 |

|---|---|

| 無効 | 暗号化された vSphere vMotion を使用しないでください。 |

| ご都合主義 | ソース ホストとターゲット ホストがサポートしている場合は、暗号化された vSphere vMotion を使用します。暗号化された vSphere vMotion を使用するのは、ESXi バージョン 6.5 以降のみです。 |

| 必須 | 暗号化された vSphere vMotion のみを許可します。ソースまたはターゲット ホストが暗号化された vSphere vMotion をサポートしていない場合、vSphere vMotion を使用した移行は許可されません。 |

仮想マシンを暗号化すると、仮想マシンは現在の暗号化された vSphere vMotion 設定の記録を保持します。後で仮想マシンの暗号化を無効にした場合、暗号化された vMotion の設定は、設定を明示的に変更するまで [必須] のままになります。 [設定の編集] を使用して設定を変更できます。

仮想マシン暗号化のベスト プラクティス

仮想マシンの暗号化のベスト プラクティスに従って、後で問題が発生しないようにします。たとえば、vm-support バンドルを生成するときなどです。

一般的なベスト プラクティス

問題を回避するために、これらの一般的なベスト プラクティスに従ってください。

- vCenter Server Appliance 仮想マシンを暗号化しないでください。

- ESXi ホストがクラッシュした場合は、できるだけ早くサポート バンドルを取得してください。パスワードを使用するサポート バンドルを生成する場合、またはコア ダンプを復号化する場合は、ホスト キーを使用できる必要があります。ホストを再起動すると、ホスト キーが変更され、パスワードを使用してサポート バンドルを生成できなくなったり、ホスト キーを使用してサポート バンドル内のコア ダンプを復号化できなくなったりする可能性があります。

- KMS クラスタ名を慎重に管理します。すでに使用されている KMS の KMS クラスター名が変更された場合、その KMS のキーで暗号化された VM は、電源投入時または登録時に無効な状態になります。その場合は、KMS を vCenter Server から削除し、最初に使用したクラスター名で追加してください。

- VMX ファイルと VMDK 記述子ファイルを編集しないでください。これらのファイルには、暗号化バンドルが含まれています。変更によって仮想マシンが回復不能になり、回復の問題を解決できない可能性があります。

- 暗号化プロセスは、ホスト上のデータをストレージに書き込む前に暗号化します。重複排除や圧縮などのバックエンド ストレージ機能は、暗号化された仮想マシンには効果的でない場合があります。 vSphere 仮想マシン暗号化を使用する場合は、ストレージのトレードオフを検討してください。

- 暗号化は CPU を集中的に使用します。 AES-NI により、暗号化のパフォーマンスが大幅に向上します。 BIOS で AES-NI を有効にします。

結論

vMotion 暗号化機能は、vMotion トラフィックのネットワーク チャネル全体を暗号化するだけではありません。管理する証明書がありません。

暗号化は VM ごとのレベルで行われます。 VM が移行されると、ランダムに生成された 1 回限り使用される 256 ビット キーが vCenter によって生成されます (KMS は使用されません)。さらに、64 ビットのナンス (暗号操作で 1 回だけ使用される任意の数値) も生成されます。暗号化キーと nonce は、両方のホストに送信される移行仕様にパッケージ化されます。その時点で、すべての VM vMotion データがキーと nonce の両方で暗号化され、通信を使用してデータを再生できないようにします。