この記事では、ユーザーの基本的なタイプとその確認方法について説明します。

選択できるユーザーの基本的なタイプは2つあります。SFTP およびSSH 。

SFTPユーザー

Secure File Transfer Protocol(SFTP)ユーザーは、コマンドラインまたはFilezilla®などのプログラムを使用して、ファイルを安全にアップロードできます。このツールは、Webサイトファイルをアップロードする場所が必要な開発者に役立ちます。 AnSFTPのみのユーザーは、SFTPを介して接続できますが、SSHを介して接続することはできません。

SSHユーザー

SecureShell(SSH)ユーザーは、PuTTY®やMobaXterm®などの黒い画面のコマンドライン端末でLinux®コマンドラインに安全に接続できます。これは便利な方法ですが、Linuxコマンドラインに慣れているユーザーに推奨されます。 SSHユーザーは、SFTPとSSHの両方を介して接続できます。

SSHおよびSFTPユーザーのアクセスを追加または削除する方法はいくつかあります。

これらのユーザーは特定のディレクトリセットにのみアクセスでき、他には何もアクセスできません。これを設定するには時間がかかるため、実装が必要な場合は、サポート技術者にサポートを依頼してください。

sudoSSHユーザー

sudo ユーザーは、前にsudoを付けることで、管理者レベルのコマンドを実行できます。 。次に、システムは誰がリクエストを行ったかをログに記録し、それを実行します。

永続ユーザーは、binのようなシステムユーザーです。 、mail 、games 、nobody 、そしてすぐに、あなたは通常無視することができます。 root ユーザーは、システム上で好きなことを行うことができます。

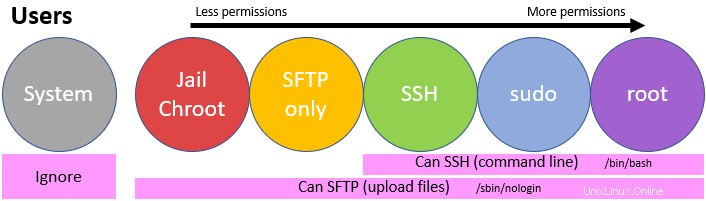

問題を簡単にするために、これは、最小のアクセス許可からすべてのアクセス許可までスケーリングされた、使用できる基本的なLinuxユーザーを示すグラフです。

通常、ポート22を介してコンピューターまたはサーバーにログインします。ポート22は、ログインするための出入り口と考えてください。同様に、ポート80と443はWebサイトトラフィックの出入り口です。これらのポートが閉じている場合は、ドアを閉め、そのトラフィックを通過させないようにしてください。

ログインできない場合は、次のコマンドを実行して、ポート22が開いていて、SSH接続を受け入れていることを確認してください。

開いているポートを確認します:

# nmap -F <IP>

ログインしてみてください:

# ssh <user>@<IP>

ログインして詳細情報を入手してみてください:

# ssh -v <user>@<IP>

ログインできない場合は、次の可能性を検討してください。

ほとんどの場合、問題は最も単純なもの、つまりパスワードです。ポート22が開いていて、SSHを実行するときにコンピューターまたはサーバーがパスワードを要求する場合は、正しいパスワードを入力していることを確認してください。 Linuxでは大文字と小文字が区別されることに注意してください。

Linuxは、取得可能な形式でパスワードを保存しません。別のユーザーでログインするか、サポートチームにリセットを依頼してください。

デフォルトでは、Linuxはセキュリティのために直接rootログインを無効にします(ハッカーが1つのパスワードのみを解読する必要をなくすため)。したがって、rootを特に有効にしない限り、通常のプロトコルは、別のユーザーとしてログインしてから、必要に応じてrootにエスカレーションすることです。

ユーザーのタイプを表示します:

次のコマンドを実行して、すべてのシステム、SFTPのみ、およびSSHユーザーを一覧表示します。

# cat /etc/passwd

root:*:0:0:root:/root:/bin/bash

apache:*:48:48:Apache:/usr/share/httpd:/sbin/nologin

php-fpm:*:995:992:php-fpm:/var/lib/php/fpm:/sbin/nologin

mysql:*:27:27:MariaDB Server:/var/lib/mysql:/sbin/nologin

sher:*:1002:1002:example:/home/sher:/bin/bash

各行は次のように異なるセクションに分割されます:

| sher | 1002:1002 | 例 | / home / sher | / bin / bash |

|---|---|---|---|---|

| ユーザー名 | ユーザーID。 1000未満の場合は、おそらく デフォルトのシステムユーザー | 追加された場合のコメント | ホームディレクトリ。 Jail / Chroot =/ home / chroot | SFTP-only =/ sbin / nologin SSH =/ bin / bash |

次のコマンドを実行して、特定のユーザーを検索します。

# grep <user> /etc/passwd

次のコマンドを実行して、ユーザーがsudoを持っているかどうかを確認します 特権ALL=(ALL)を使用した権限 またはwheel グループ:

# (getent group; cat /etc/sudoers) | grep <user>

注 :出力がないということは、sudo権限が見つからなかったことを意味します。

次のコマンドを実行して、ユーザーがロックされているかどうかを確認します。

# passwd -S <user>

Password setのいずれかが表示されます またはlocked 。

現在ログインしているユーザーを確認します:

# w

最後にログインしたユーザーを確認します:

# last

ログインする最後の10人のユーザーを確認してください:

# last | head -10

ユーザーがログインしようとしたかどうかを確認します:

# grep <user> /var/log/secure

ログインしようとしているユーザーのライブフィードを表示します(Ctrl+Cを使用) キャンセルするには):

# tail -f /var/log/secure

パスワードの有効期限が切れる時期を確認します(デフォルトは決してありません):

# chage -l <user>

ユーザーがどのグループに属しているかを確認します:

# groups <user>

次のスクリプトを使用して、ユーザーがsudo権限を持っている場合にパスワードがロックされているかどうかを確認します。

# UU='<user>'; getent passwd | grep ${UU}; passwd -S ${UU}; grep ${UU} /etc/sudoers; groups ${UU}