Linuxを使用しているからといって、セキュリティ対策を講じるべきではないという意味ではありません。 Jack Wallenが、Lynisを使用してAlmaLinuxでセキュリティ監査を実行する方法を説明します。

Linuxサーバーを管理している場合は、悪意のあるコードや脆弱性がシステムに侵入する可能性があることをご存知でしょう。これは、攻撃、感染したファイルを保存しているユーザー、脆弱なパッケージ内の悪意のあるペイロード、または誤って構成されたサービスが原因である可能性があります。悪意のあるコードがどのようにシステムに侵入したかを知ることは重要ですが、当面の問題はそれを検出して軽減することです。

オープンソース:必読の記事

そして、はい、Linuxを使用している場合でも、これは対処方法を知る必要があるタスクです。成功へのそのようなルートの1つは、Lynis監査スキャナーを使用することです。しばらくの間、Lynisは以前吹き替えられていたので、rkhunterを覚えているかもしれません。

しかし、Lynisは単なるルートキット検出器ではありません。これにより、Linuxサーバー(およびデスクトップ)の詳細な監査を実行して、多数のセキュリティ問題や設定ミスを検出できます。

LynisをインストールしてAlmaLinuxでスキャンを実行するプロセスを説明したいと思います。

必要なもの

Lynisをインストールして機能させるには、AlmaLinuxの実行中のインスタンスと、sudo権限を持つユーザーが必要です。以上です。スキャンに取り掛かりましょう。

Lynisのインストール方法

最初に行うことは、必要な依存関係をインストールすることです。サーバーにログインして、次のコマンドを発行します:

sudo dnf install ca-certificates curl nss openssl -y

それが完了したら、次のコマンドを使用して新しいリポジトリを作成します:

sudo nano /etc/yum.repos.d/cisofy-lynis.repo

そのファイルに、以下を貼り付けます:

[lynis]

name=CISOfy Software - Lynis package

baseurl=https://packages.cisofy.com/community/lynis/rpm/

enabled=1

gpgkey=https://packages.cisofy.com/keys/cisofy-software-rpms-public.key

gpgcheck=1

priority=2

Save and close the file.

次のコマンドでLynisをインストールします:

sudo dnf install lynis -y

インストールは問題なく実行できるはずです。

Lynisでスキャンする方法

これで、次のコマンドを使用して、AlmaLinuxマシンでセキュリティ監査を実行できます。

sudo lynis audit system

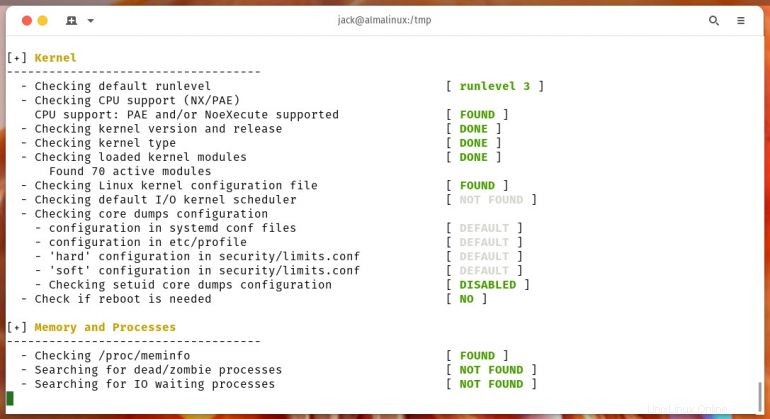

スキャンには時間がかかります(ハードウェアの速度とインストールされているパッケージの数によって異なります)。たくさんの出力が通過するのがわかります(図A 。

図A

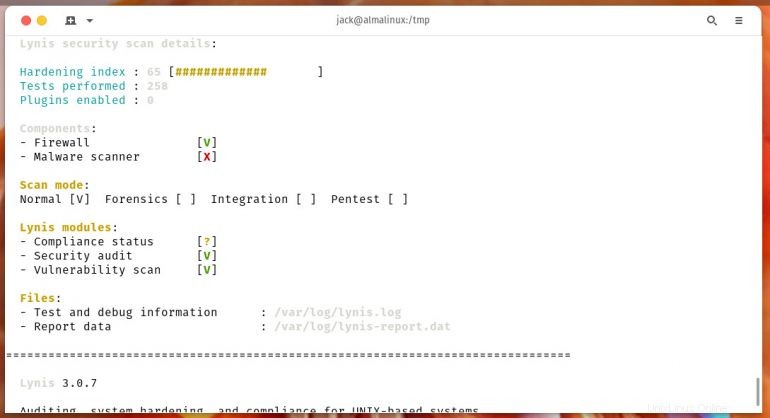

スキャンに2〜5分以上かかることはないので、座って出力を見ることができます。その上、あなたはおそらく「魔法」が起こるのを見たいと思うでしょう。出力に赤いものが表示されている場合、それはおそらく解決する必要がある問題です。結局、私のように、Lynisがマルウェアスキャナーがないサーバーを検出したことに気付くかもしれません(図B 。

図B

スキャンの出力をスクロールするか(ターミナルウィンドウで許可されている場合)、スキャンを再実行して出力をファイルに送信し、後で表示することができます。これを行うには、次のコマンドを発行します:

sudo lynis audit system > audit_results

上記のファイルを表示することの唯一の欠点は、フォーマットが不足していると読みにくくなる可能性があることです。幸い、もっと良い方法があります。

Lyniscronジョブを追加する方法

Lynisスキャナーを毎日実行するためのcronジョブを作成することもできます。次のコマンドを使用して、新しい毎日のスクリプトを作成します:

sudo nano /etc/cron.daily/lynis

そのスクリプトに以下を貼り付けます:

#!/bin/sh

set -u

DATE=$(date +%Y%m%d)

HOST=$(hostname)

LOG_DIR="/var/log/lynis"

REPORT="$LOG_DIR/report-${HOST}.${DATE}"

DATA="$LOG_DIR/report-data-${HOST}.${DATE}.txt"

# Run Lynis

lynis audit system --cronjob > ${REPORT}

# Optional step: Move report file if it exists

if [ -f /var/log/lynis-report.dat ]; then

mv /var/log/lynis-report.dat ${DATA}

fi

# The End

ファイルを保存して閉じます。必ず次のコマンドでログディレクトリを作成してください:

sudo mkdir /var/log/lynis

新しいcronジョブは毎日のジョブで実行され、その結果が/ var / log/lynisに報告されます。

Lynisの助けを借りて、AlmaLinuxでセキュリティ監査を実行する方法はこれですべてです。これを毎日のcronジョブに追加してから、毎朝ログファイルをチェックする習慣をつけてください。

TechRepublicに登録する YouTubeでテクノロジーを機能させる方法 ジャックウォレンからのビジネスプロ向けの最新の技術アドバイス。

ソースリンク