Lynisは、無料のオープンソースセキュリティ監査ツールであり、GPLライセンスプロジェクトとしてリリースされており、MacOS、FreeBSD、NetBSD、OpenBSDなどのLinuxおよびUnixベースのオペレーティングシステムで利用できます。等々。一般に、リモートシステム監査にLynisを使用できることを人々は認識していません。このようにして、1つのシステムにLynisをインストールし、他のリモートシステムで監査を実行できます。

ここで何を調べますか?

このチュートリアルでは、リモートシステムでLynisセキュリティ監査を実行する方法について説明します。それでは、このハウツーを始めましょう。

前提条件

- 「Git」と「Lynis」はKaliLinuxシステムにインストールする必要があります。

- 2つのシステム間に「SSH」接続を設定する必要があります。

- 2つのシステムのインターネット接続。

実験のセットアップ

このチュートリアルでは、2つのLinuxシステムを使用しています:1)Kali Linux 2)Ubuntu20.04。

Kali Linuxシステムでは、Lynisのセットアップが機能しています。 「Git」ツールを使用してLynisをインストールした結果、フェッチされた「lynis」ディレクトリから実行します。 lynisコマンドは、プレフィックス「./lynis」から始まります。 aptパッケージマネージャーを使用してインストールした場合は、ツールの名前「lynis」を使用して、どこからでも直接呼び出すことができます。

Ubuntu 20.04は、監査を実施するリモートシステムです。これらのマシンのIP構成は次のとおりです。

- Kali Linux:192.168.199.161/24

- Ubuntu:192.168.199.150/24

リモートシステムを監査する手順

次に、リモートターゲットでセキュリティシステム監査を実行するために、以下の手順に進みます。

ステップ1.まずKaliLinuxシステムにログインします。ここで、GitHubリポジトリからLynisセットアップファイルをフェッチする必要があるため、ターミナルを開いて次のコマンドを実行します。

$ git clone https://github.com/CISOfy/lynis

ステップ2. gitファイルがフェッチされたら、「 lynis」という名前のフォルダー ’がシステムに表示されます:

$ ls

次に、「lynis」フォルダーに移動して、「files」フォルダーを作成します。

$cdファイル&&mkdirファイル

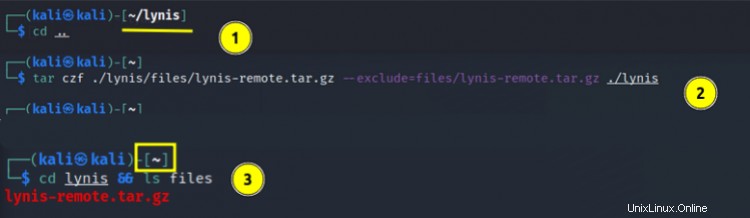

ステップ3.このフォルダーの「外部」から以下のコマンドを実行して、lynisフォルダーのtarファイルを作成します。

$ cd ..

$ tar czf ./lynis/files/lynis-remote.tar.gz --exclude =files / lynis-remote.tar.gz ./lynis

ここで、もう一度lynisフォルダー内に移動し、‘lynis-remote.tar.gz’という名前のファイルがあるかどうかを確認します。 「ファイル」フォルダ内にあります:

$ cd lynis&&lsファイル/

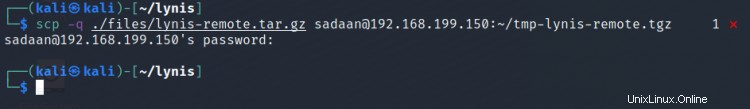

ステップ4.上記のtarファイルをターゲットマシン、つまり192.168.199.150/24のUbuntuにコピーします。このタスクには「scp」コマンドを使用しています:

$ scp -q ./files/lynis-remote.tar.gz‘YOUR_USERNAME’@192.168.199.150:〜/tmp-lynis-remote.tgz

注: すべてのコマンドで、「YOUR_USERNAME」とIPアドレスをターゲットシステムのユーザー名とIPアドレスに置き換えます。

ターゲットシステムの信頼性を確認し、パスワードを入力して転送を機能させます。

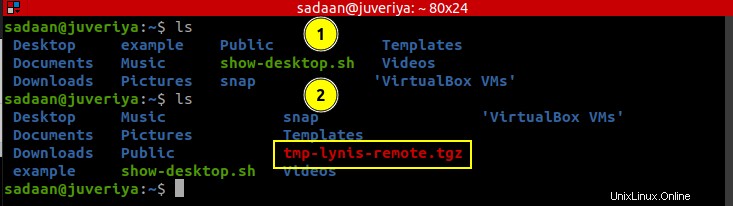

ステップ5.上記のコマンドを実行すると、「tmp-lynis-remote.tgz」という名前のフォルダーがターゲットシステムに表示されます。

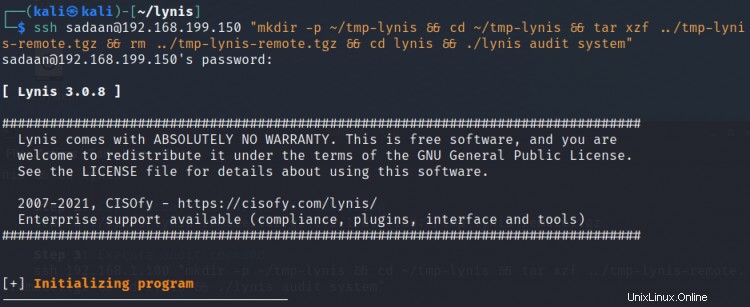

ステップ6.これでtarファイルがターゲットマシンに到達しました。ターゲットマシンのスキャンを開始するには、次のコマンドを実行する必要があります。

$ ssh'YOUR_USERNAME'@192.168.199.150 "mkdir -p〜/ tmp-lynis &&cd〜/ tmp-lynis &&tar xzf ../tmp-lynis-remote.tgz &&rm ../tmp-lynis-remote.tgz &&cd lynis&&./lynis監査システム"

スキャンのサイズによっては、スキャンが完了するまでに時間がかかるため、しばらくお待ちください。ほとんどの場合、それは2分間続きます。ターミナルでは、Lynisによって実行されたさまざまなテストを見ることができます:

サンプル出力:

[+]カーネル

------------------------------------

-デフォルトの実行レベルの確認[実行レベル5]

-CPUサポートの確認(NX / PAE)

CPUサポート:PAEおよび/またはNoeXecuteがサポートされています[FOUND]

-カーネルのバージョンとリリースを確認する[完了]

-カーネルタイプの確認[完了]

-ロードされたカーネルモジュールの確認[完了]

147個のアクティブなモジュールが見つかりました

-Linuxカーネル構成ファイルの確認[FOUND]

-デフォルトのI/Oカーネルスケジューラを確認する[見つかりません]

-利用可能なカーネルアップデートを確認する[OK]

-コアダンプ構成の確認

--systemdconfファイルでの構成[デフォルト]

-etc/profileでの構成[デフォルト]

-security/limits.confの「ハード」構成[デフォルト]

-security/limits.confの「ソフト」構成[デフォルト]

-setuidコアダンプ構成の確認[保護]

-再起動が必要かどうかを確認します[いいえ]

[+]メモリとプロセス

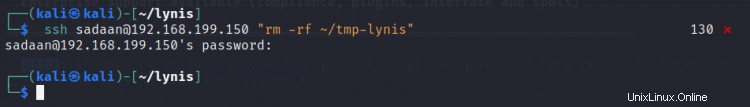

ステップ7.スキャンプロセスが完了したら、ステップ6のリモートマシンで抽出されたディレクトリ「tmp-lynis」をクリーンアップするだけです。

$ ssh‘YOUR_USERNAME’@192.168.199.150 "rm -rf〜/ tmp-lynis"

ステップ8.スキャン結果がKaliLinuxターミナルに表示されます。次のコマンドを使用して、リモートマシンからスキャンログとレポートを取得することもできます。

scp -q‘YOUR_USERNAME’@192.168.199.150:〜/ lynis.log ./files/192.168.199.150-lynis.log

scp -q‘YOUR_USERNAME’@192.168.199.150:〜/ lynis-report.dat ./files/192.168.199.150-lynis-report.dat

ステップ9:作成されたlynisログファイルをクリーンアップする(非特権アカウントを使用する場合)リモートシステムで、次のコマンドを実行します:

ssh‘YOUR_USERNAME’@192.168.199.150 "rm〜/ lynis.log〜/ lynis-report.dat"

これですべて完了です。リモートシステムのスキャンに成功しました。

まとめ

このチュートリアルでは、Lynisを使用してリモートシステムをスキャンする方法を学習しました。このチュートリアルを正しく実行すると、リモートシステムに監査の痕跡が残っていないことに気付くでしょう。 Lynisは、システムのセキュリティレベルをテストしようとしている人にとって素晴らしいツールです。スキャンは迅速で、システム全体のセキュリティを向上させるための洞察に満ちた提案を提供します。次のチュートリアルでは、警告や提案など、Lynisスキャンのさまざまな詳細を調査する予定です。引き続きご注目ください。