墓 は、GNU/Linuxオペレーティングシステムで個人ファイルや秘密ファイルを保護するための無料のオープンソースファイル暗号化ツールです。これにより、ユーザーはファイルシステムに暗号化されたストレージ(フォルダー)を作成し、そこに重要なデータを保存できます。暗号化されたストレージは、ユーザーが選択したパスワードによって保護されている関連するキーファイルを使用して開閉できます。セキュリティ上の理由から、キーファイルを別のメディア(USBドライブやCD / DVDなど)に保存できます。

暗号化されたフォルダは「墓」と呼ばれます 。十分な空き容量がある限り、ハードドライブに任意の数の墓を作成できます。キーファイルとパスワードの両方を持っている場合にのみ、墓を開くことができます。また、ステガノグラフィなどの高度な機能も備えています 、これにより、別のファイル内のキーファイルを非表示にできます。 TombはCLIツールですが、 gtombと呼ばれるGUIラッパーもあります。 、これにより、初心者にとってTombの使用がはるかに簡単になります。この簡単なチュートリアルでは、Tombをインストールする方法と、それを使用してLinuxでファイルを暗号化する方法を見てみましょう。

LinuxにTombをインストールする

現時点では、TombはGNU/Linuxでのみ機能します。

Arch Linuxおよび派生物の場合:

Arch Linuxでは、TombはAURで利用できます。そのため、 YayなどのAURヘルパーツールを使用してインストールできます。 以下に示すように。

$ yay -S tomb gtomb

Debian、Ubuntu、Linux Mintの場合:

SparkyLinux(Debian派生物)の開発者は、公式リポジトリにTombパッケージを追加しました。したがって、DEBベースのシステムにSparkyLinuxメインリポジトリを追加することでインストールできます。

Debian、Ubuntu、Linux MintシステムにSparkyLinuxリポジトリを追加するには、リポジトリファイルを作成します。

$ sudo vi /etc/apt/sources.list.d/sparky-repo.list

次の行を追加します:

deb https://sparkylinux.org/repo stable main deb-src https://sparkylinux.org/repo stable main deb https://sparkylinux.org/repo testing main deb-src https://sparkylinux.org/repo testing main

ファイルを保存して閉じます。

Sparky公開鍵をインストールします:

$ wget -O - https://sparkylinux.org/repo/sparkylinux.gpg.key | sudo apt-key add -

次に、コマンドを使用してソースリストを更新します:

$ sudo apt-get update

最後に、コマンドを使用してtombとgtombをインストールします:

$ sudo apt-get install tomb gtomb

その他のLinuxディストリビューションについては、こちらに記載されている手順に従ってください。 。

推奨ダウンロード -無料のヒントとコツガイド:「QubesOS3.2-最も安全なLinuxオペレーティングシステム」Linux/UnixのTombファイル暗号化ツールを使用して秘密のファイルを保護する

1。コマンドラインの方法:

すでに述べたように、暗号化されたディレクトリを「墓」と呼びます。各墓は、関連付けられたキーファイルとパスワードを使用して開くことができます。

たとえば、 ostechnixなどの新しい墓を作成しましょう。 、サイズ100MB。 ルートである必要があります ユーザーまたはsudo 墓を作成する特権。

$ sudo tomb dig -s 100 ostechnix.tomb

出力例:

tomb . Commanded to dig tomb ostechnix.tomb tomb (*) Creating a new tomb in ostechnix.tomb tomb . Generating ostechnix.tomb of 100MiB 100+0 records in 100+0 records out 104857600 bytes (105 MB, 100 MiB) copied, 0.737713 s, 142 MB/s -rw------- 1 root root 100M Jul 5 06:01 ostechnix.tomb tomb (*) Done digging ostechnix tomb . Your tomb is not yet ready, you need to forge a key and lock it: tomb . tomb forge ostechnix.tomb.key tomb . tomb lock ostechnix.tomb -k ostechnix.tomb.key

新しく作成された墓をロックするために使用されるキーファイルを作成します。

$ sudo tomb forge ostechnix.tomb.key

注: 以下のようなエラーが発生した場合は、アクティブなスワップパーティションがある可能性があります。

tomb . An active swap partition is detected... [sudo] password for ostechnix: tomb [W] This poses a security risk. tomb [W] You can deactivate all swap partitions using the command: tomb [W] swapoff -a tomb [W] [#163] I may not detect plain swaps on an encrypted volume. tomb [W] But if you want to proceed like this, use the -f (force) flag. tomb [E] Operation aborted.

以下に示すように、これを修正するには、すべてのスワップパーティションを非アクティブ化します。

$ sudo swapoff -a

次に、コマンドを再実行してキーファイルを作成します。少し時間がかかります。十分なエントロピーを作成するために、他のタスクでこのコンピューターを使い続けます 。または、以下の手順に従って、十分なエントロピーをすばやく生成します。

- GPGキー生成プロセスに十分な「エントロピー」を生成する方法

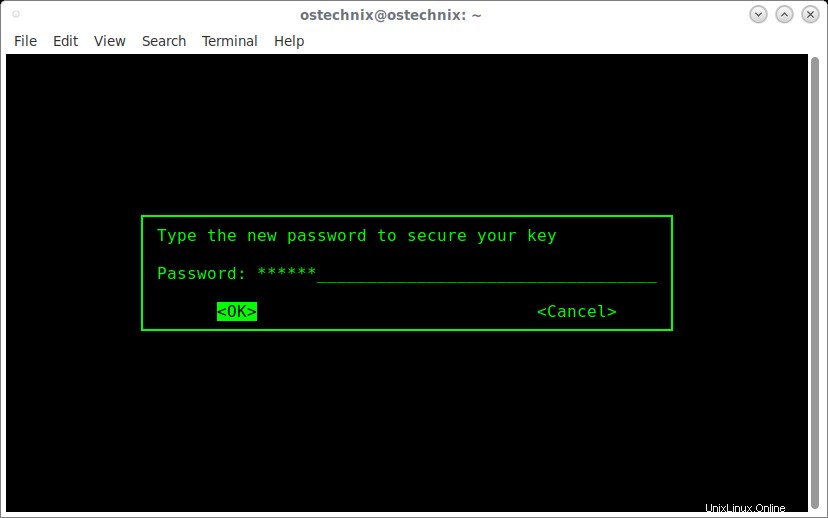

数分後、十分なエントロピーが生成されると、キーを保護するために新しいパスワードを入力するように求められます。 2回入力してください。

キーファイルを作成しました。

次のコマンドを実行して、キーファイルを使用して墓をロックします。

$ sudo tomb lock ostechnix.tomb -k ostechnix.tomb.key

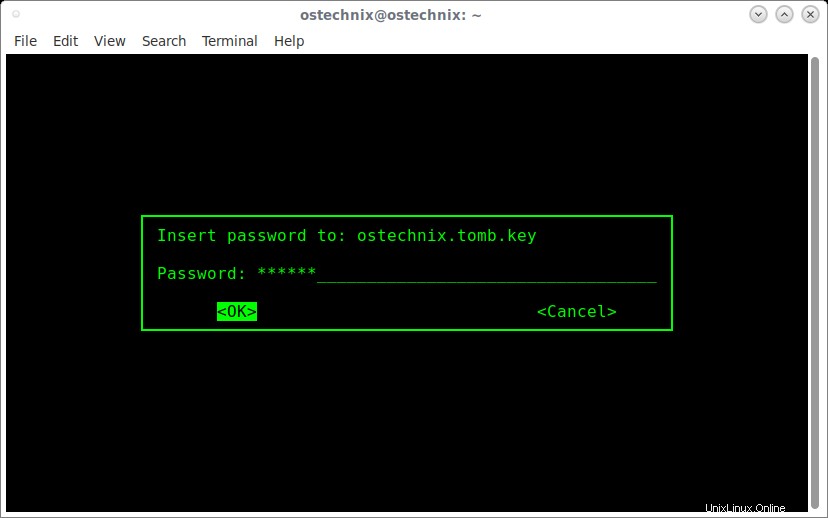

your.tomb.keyファイルのパスワードを入力するように求められます:

パスワードを入力すると、次のような出力が表示されます。

tomb . Commanded to lock tomb ostechnix.tomb [sudo] Enter password for user ostechnix to gain superuser privileges tomb . Checking if the tomb is empty (we never step on somebody else's bones). tomb . Fine, this tomb seems empty. tomb . Key is valid. tomb . Locking using cipher: aes-xts-plain64:sha256 tomb . A password is required to use key ostechnix.tomb.key tomb . Password OK. tomb (*) Locking ostechnix.tomb with ostechnix.tomb.key tomb . Formatting Luks mapped device. tomb . Formatting your Tomb with Ext3/Ext4 filesystem. tomb . Done locking ostechnix using Luks dm-crypt aes-xts-plain64:sha256 tomb (*) Your tomb is ready in ostechnix.tomb and secured with key ostechnix.tomb.key

これで、「ostechnix」と呼ばれる100 MBの墓があり、パスワードで保護されているキーファイルを使用してロックダウンされました。

これは単なるデモンストレーションの目的なので。キーファイルとトゥームを同じディレクトリ($ HOMEディレクトリ)に保存しました。セキュリティ上の理由から、墓がある場所に鍵を保管しないでください! キーファイルを別のパスまたはメディアに保存した場合は、墓を開くときにキーファイルの正しいパス値を指定する必要があります。

墓を開くには、次のコマンドを実行します:

$ sudo tomb open ostechnix.tomb -k ostechnix.tomb.key

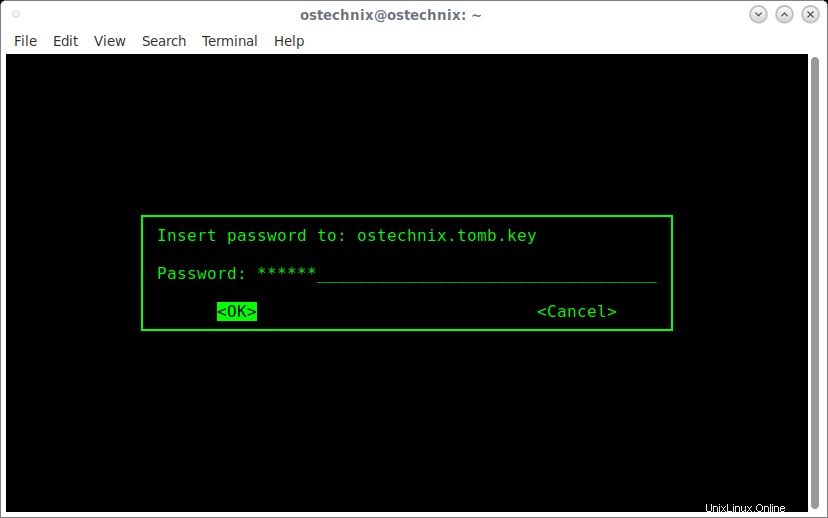

キーファイルのパスワードを入力してください:

有効なパスワードを入力すると、次の出力が表示されます。

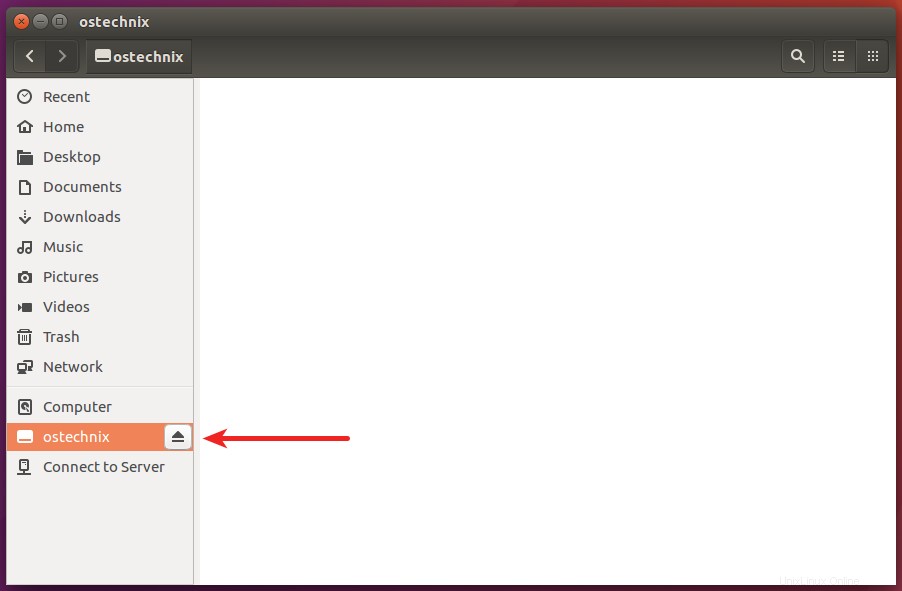

[...] tomb (*) Success unlocking tomb ostechnix tomb . Checking filesystem via /dev/loop2 fsck from util-linux 2.31.1 ostechnix: clean, 11/25168 files, 8831/100352 blocks tomb (*) Success opening ostechnix.tomb on /media/ostechnix

おめでとう!墓は/mediaの下にマウントされています ディレクトリ(つまり、私の場合は/ media / ostechnix)。

これで、秘密のファイル/フォルダをこの墓(つまり暗号化されたディレクトリ)に保存できます。繰り返しになりますが、この墓にデータを保存するには、sudoまたはrootユーザーである必要があります。

完了したら、次のコマンドを使用して閉じます:

$ sudo tomb close

サンプル出力:

tomb . Closing tomb [ostechnix] mounted on /media/ostechnix tomb (*) Tomb [ostechnix] closed: your bones will rest in peace.

お急ぎの場合は、コマンドを使用して開いているすべての墓を強制的に閉じることができます:

$ sudo tomb slam all

上記のコマンドは、開いているすべての墓をすぐに閉じ、それらを使用しているすべてのアプリケーションを強制終了します。同時に複数の墓を使用することができます。すべてのディレクトリとその中のファイルを$HOME内のファイルとディレクトリにバインドして、アプリケーションが期待する場所にすべての構成を配置できます。

使用法の詳細については、公式ガイドを参照してください。 。

2。グラフィカルな方法:

コマンドラインに慣れていない場合は、TombのGUIラッパーであるGtombを使用できます。

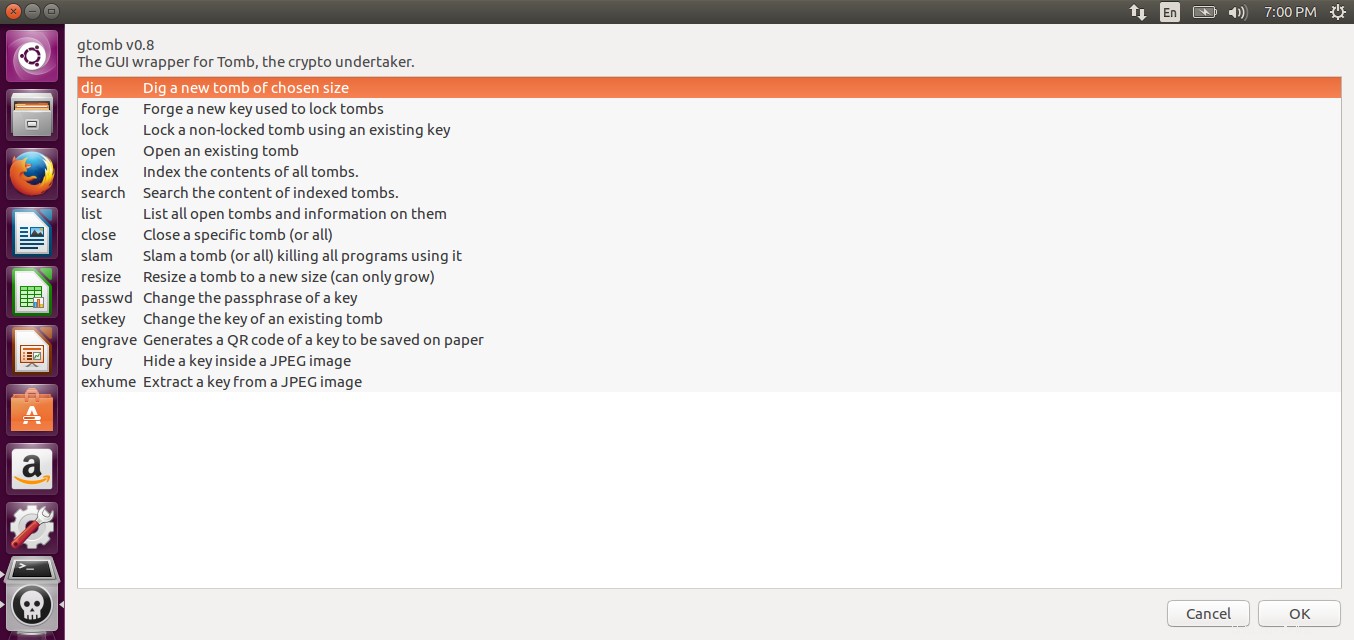

メニューから起動します。これは、gtombのデフォルトのインターフェースがどのように見えるかです。

上のスクリーンショットにあるように、すべてのオプションは自明です。

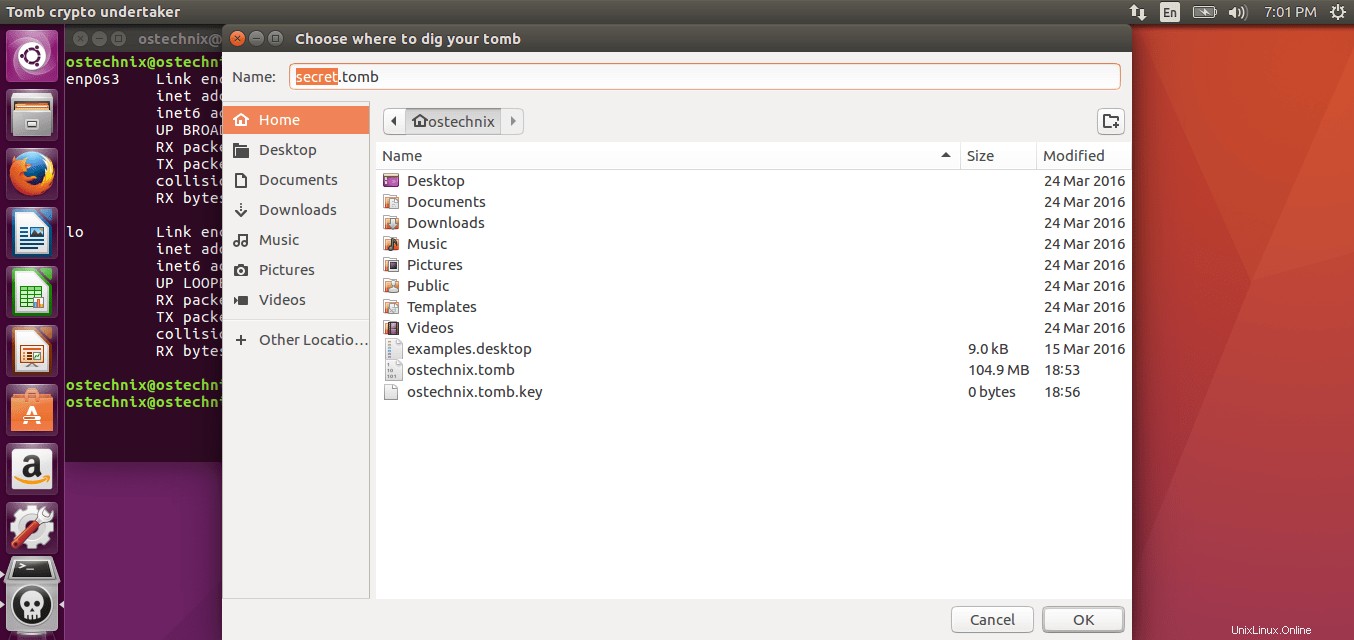

墓を作成するには、最初のオプション掘るを選択します 、[OK]をクリックします。墓を置きたい場所を選んでください。

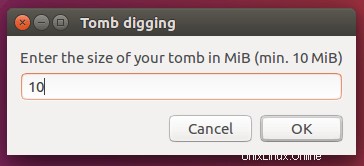

次に、墓のサイズを入力します:

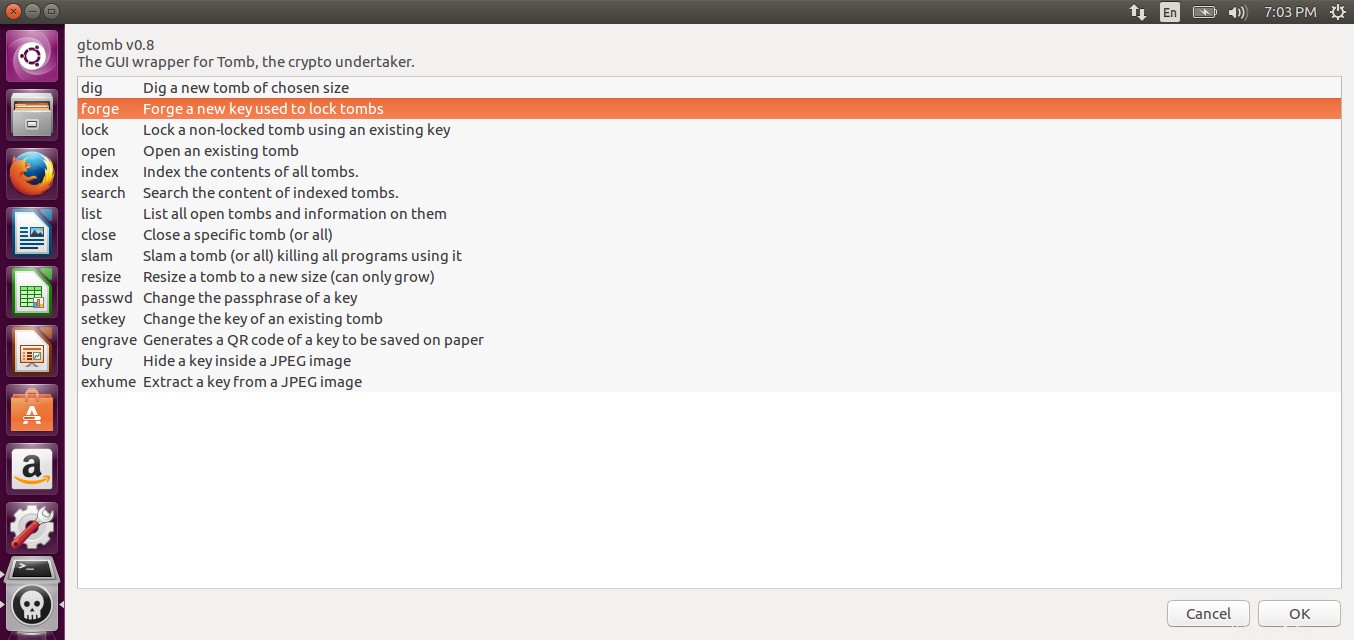

次に、墓をロックダウンするために使用されるキーファイルを作成する必要があります。 フォージを選択します メインメニューから[OK]をクリックします。パスフレーズを2回入力します。

次に、ロックを選択します メインメニューから、新しく作成されたキーファイルを使用して墓をロックダウンします。墓を開くには、開くを選択します メインメニューから墓を選択します 。

ご覧のとおり、gtombの使用法はかなり簡単で簡単です。すべてのコマンドを覚えているわけではありません。マウスを数回クリックするだけですべてを行うことができます。

私がテストした限りでは、Tombは暗号化されたディレクトリにある秘密のファイルを保護するための最良のツールの1つです。試してみてください。失望することはありません。