チェックサムは、エラーの検出に使用されるデジタルデータのブロックから取得された小さなサイズのデータです。チェックサム値は、送信メッセージを使用してビット番号を表します。これは、データ送信中に発生する可能性のある高レベルのエラーを検出するためにIT専門家によって広く使用されており、現在も使用されています。送信前に、暗号化ハッシュ関数を実行した後、データのすべてのビットにチェックサム値が割り当てられます。

チェックサムは、ハッシュ合計またはハッシュ値と呼ばれることもあります。さまざまな数字や文字を含む長いデータ文字列です。これらは、データ送信に関する受信側の情報を提供して、全範囲のデータを配信することによって機能します。チェックサムには数字と文字の長い文字列が含まれているため、チェックサムはファイルのフィンガープリントとして機能します。送信に含まれるビット数を取得するのに役立ちます。

エンドユーザーによって計算されたチェックサム値が、ファイルの元のチェックサム値とわずかに異なるとします。その場合、第三者がファイルを破損したことを送信に関係するすべての関係者に警告します。その後、受信者は何が悪かったのかを調査するか、ファイルの再ダウンロードを試みることができます。チェックサム番号を決定するために使用される標準プロトコルは、伝送制御プロトコル(TCP)とユーザーダイアグラムプロトコル(UDP)です。 TCPは、送信されたデータパケットの追跡に信頼性がありますが、UDPは、送信時間の低下を回避するのに役立つ場合があります。

チェックサム番号に一貫性がない原因

一致しないチェックサム番号は、送信中に問題が発生したことを示している可能性がありますが、そのような場合は常に他の例外があります。以下はそれらのインスタンスの一部です:

- インターネットまたはネットワーク接続の中断

- ストレージスペースの問題

- 破損したディスクまたはファイル

- 第三者がデータの転送を妨害しています。

チェックサムアルゴリズム

プログラマーは、複数の暗号化ハッシュ関数を使用してチェックサム値を生成できます。これらには以下が含まれます:

- SHA-0 – この機能はこの種のものとしては初めてのものであり、作成後、1993年に間もなく廃止されました。

- SHA-1 – 2010年の時点で、このハッシュ関数は安全であるとは見なされなくなりました。

- SHA-2(224,256,384,512)– チェックサム値を作成するために、数値と音に依存しています。結果のチェックサムは長さ拡張攻撃に対して脆弱であり、ハッカーはハッシュダイジェストを学習して内部ファイルの状態を再構築します。

- MD5 – 各ファイルに一意の番号を含める必要がないハッシュ値を作成することで知られています。したがって、ハッカーが同様のチェックサム値を持つファイルを認識してスワップアウトするたびに、脆弱性が発生する傾向があります。

チェックサムを使用してGUIツールを介してファイルの整合性を検証する方法

グラフィカルソリューションを使用する場合は、GtkHashが使用されます。 GtkHashは、さまざまなチェックサムタイプを生成および検証するために使用される優れたツールです。 GtkHashの魅力は、MD5、SHA、その他多くのチェックサムアルゴリズムをサポートできることです。

LinuxにGtkHashをインストールして使用してファイルを検証する

UbuntuオペレーティングシステムにGtkHashをインストールするには、ターミナルで以下のコマンドを実行して実行します。

sudo apt install gtkhash

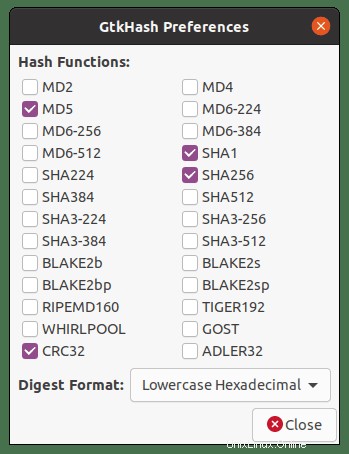

インストールが正常に完了したら、使用する適切なチェックサムアルゴリズムを選択する必要があります。これを行うには、[編集]>[設定]に移動します メニューで、使用するものを選択し、[閉じる]をクリックします。デフォルトでは、以下に示すように、MD5、SHA-1、CR32、およびSHA-256が選択されています。

GtkHashの使用は比較的簡単です。まず、確認したいファイルを選択します。次に、ウェブサイトからチェックサム値を取得し、チェックボックスに入れて、「ハッシュ」ボタンをクリックします。選択したアルゴリズムを含むチェックサム値が生成されます。いずれかの値がチェックボックスですでに提供されている値と一致する場合、小さなチェックマークが表示されます。

Linuxコマンドラインを介したチェックサムの確認

各Linuxディストリビューションには、チェックサムを生成および検証できるさまざまなチェックサムアルゴリズム用のツールが付属しています。コマンドラインチェックサムツールには次のものがあります。

- MD5のチェックサムツールであるMd5sum

- SHA-1のチェックサムツールであるSha1sum

- SHA-256のチェックサムツールであるSha256sum

sha224sum、sha384sumなど、さらに利用可能なものは、上記のコマンド形式と同様のコマンド形式を使用します。

sha256sumを使用したSHA256チェックサムの生成と検証

このセクション全体を通して、SHA256チェックサムとは何か、sha256sumの使用方法を理解し、ダウンロードしたISOファイルを確認します。

前提条件

- ターミナル

- チェックサムファイル

- ファイル(ダウンロードしたISOファイル)

SHA256とは何ですか?

SHA256はSHA2ファミリの一部であり、Secure Hash Algorithmの略であり、米国国家安全保障局によって開発されました。 256は256ビットを表します。 SHA256はファイルのハッシュ値またはダイジェスト値を作成し、ファイルが変更または改ざんされると、元のSHA256ダイジェスト値が変更されます。

GUIアプリケーションとコマンドラインユーティリティsha256sumを使用してチェックサムを検証できます。上記のGUIアプリケーションについて簡単に説明したので、ファイルの信頼性をチェックするための唯一のsha256sumツールについて説明します。 sha256sumはGNUCoreutilsの一部であるため、インストールを実行する必要はありません。

このガイドを続行する前に、チェックサムをダウンロードする必要があります。 OpenSUSELeap15.2オフラインイメージをダウンロードしました。今、私はチェックサムをダウンロードする必要があります。ほとんどのディストリビューションでは、ISOファイルと一緒にダウンロードするチェックサムファイルが提供されているため、ダウンロードしてください。チェックサムファイルをダウンロードするには、 wgetを使用できます コマンドを実行して、isoファイルが保存されているフォルダに移動します。

wget https://download.opensuse.org/distribution/leap/15.2/iso/openSUSE-Leap-15.2-NET-x86_64-Current.iso

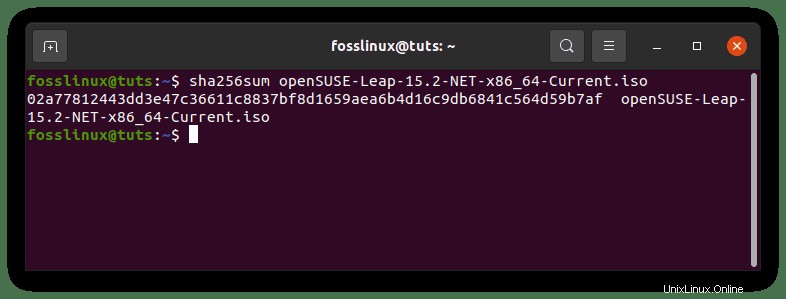

チェックサムファイルがダウンロードされると、次のコマンドを使用してチェックサムを生成する準備が整います。

sha256sum openSUSE-Leap-15.2-NET-x86_64-Current.iso

これを行った後、チェックサムをダウンロードしたチェックサムファイルと比較します。整合性をチェックするには、このサイトにアクセスして、チェックサム値が上記の出力と一致することを確認してください。

出力が同じである場合は、ダウンロードファイルが改ざんされていないことを意味し、自信を持って使用できます。ただし、結果が一致しない場合は、ダウンロード中にファイルが改ざんまたは破損していることを意味します。ファイルを再度ダウンロードする必要があります。それ以外の場合は、それぞれのディストリビューションをインストールしません。

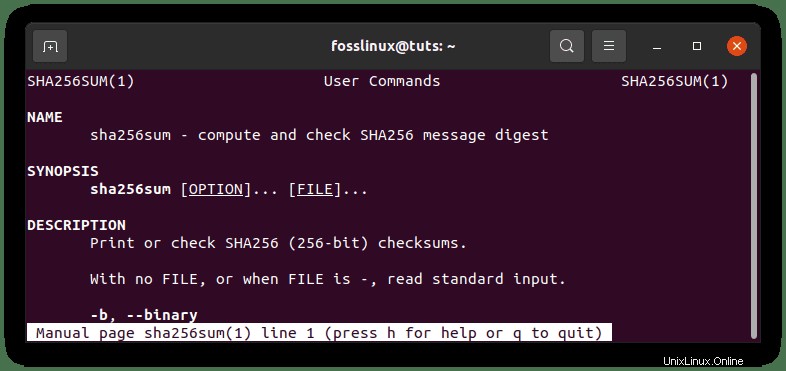

sha256sumに関する詳細情報を受け取るには 、以下のコマンドを使用してマニュアルページを読んでください:

man sha256sum

チェックサムの重要性

チェックサムは、ある環境から別の環境にファイルを移動するときに役立ちます。たとえば、システムで定期的にチェックおよび管理される整合性ファイルの移行検証などです。また、ファイルを一意に操作してファイルの固有の性質を識別する場合にも役立ちます。

チェックサムは、組織と、転送または預け入れ中のアーカイブ内の永続的な保存との間のギャップを埋めます。ファイルは、それを抽出するコンテンツ管理システムの複製から変更されないままである必要があります。デジタルリポジトリに保存するときに変更されていない状態を証明しようとしているときに、予期しないことが発生した場合は例外プロシージャがトリガーされます。チェックサムの使用は、デジタル保護されたレコードを管理する地方自治体に関連しています。

チェックサムの生成では、チェックサムのアルゴリズムと関数のコレクションが使用されます。アルゴリズムは、わずかなデータ変更に対しても重要な個別の値を出力し、データを安全にし、破損のない送信を保証します。アルゴリズムは、ファイルが改ざんされたことも示します。

チェックサムは、送金と預金のライフサイクル全体を通して監視する必要があります。完全性を保証しなければならない2つの重要なポイントがあります。 1つ目は、受け取ったファイルに組織からのチェックサムと、比較のために使用される新しく作成されたチェックサムが含まれている場合です。次に、ファイルは、組織から送信されたデータを転送するために最初に使用された永続リポジトリに保管されます。データがリポジトリに保存されたら、チェックサム値を監視して、ファイルが永続的に変更されていないことを確認します。

結論

この記事から、Linuxでチェックサムを生成および検証できるようになりました。また、これらのチェックサムの重要性も理解できました。この記事がチェックサム関連の問題に役立つことを願っています。ご不明な点やご不明な点がございましたら、下のコメントボックスからお気軽にお問い合わせください。できるだけ早くご連絡いたします。読んでくれてありがとう