Cloudformationを使用すると、AWSリソースを非常に簡単に作成および管理できます。 Cloudformationは、テキストファイルを使用してすべてのAWSリソースを管理するために使用できます。 Cloudformationを使用すると、手動でアクションを実行しなくても、インフラストラクチャとアプリケーションを作成およびモデル化できます。 Cloudformationは、テキストファイルまたはテンプレートで完全なインフラストラクチャを管理するのに役立ちます。 Cloudformationテンプレートは、AWSインフラストラクチャを説明するJSONまたはYAML言語のフォーマットされたテキストファイルです。

この記事では、2つのパブリックサブネットと2つのプライベートサブネットを持つVPCを作成するためのCloudformationについて説明します。

- AWSアカウント(アカウントがない場合は作成します)。

- Cloudformationテンプレートの基本的な理解。

何をしますか?

- AWSにログインします。

- テンプレートを作成します。

- Cloudformationスタックを作成する

AWSにログイン

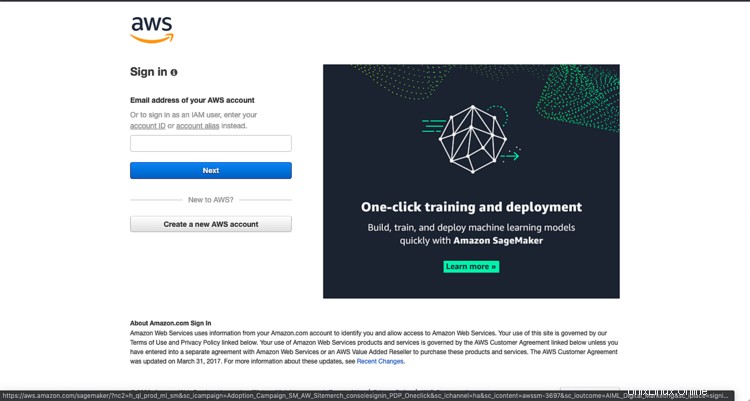

- AWSログインページに移動するには、ここをクリックしてください。

上記のリンクをクリックすると、ログイン情報を使用してログインする必要がある次のWebページが表示されます。

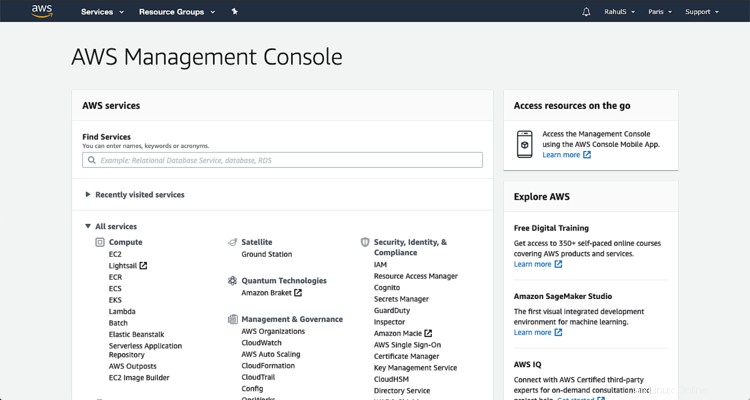

AWSに正常にログインすると、次のようにすべてのサービスがリストされたメインコンソールが表示されます。

スタックの作成に進む前に、VPCの作成に使用されるテンプレートが必要です。次のコードをコピーして、ローカルマシンに保存します。

---

AWSTemplateFormatVersion: 2010-09-09

Description: >

This Templates creates a VPC with 3 public and 3 private subnets.

Parameters:

VpcCIDR:

Type: String

Description: VPC CIDR (Do Not Change if no customization is required).

Default: 10.10.0.0/16

PrivateAZ1SubnetCIDR:

Type: String

Description: Subnet CIDR for 1st Availability Zone (Do Not Change if no customization is required).

Default: 10.10.80.0/21

PrivateAZ2SubnetCIDR:

Type: String

Description: Subnet CIDR for 2nd Availability Zone (Do Not Change if no customization is required).

Default: 10.10.88.0/21

PrivateAZ3SubnetCIDR:

Type: String

Description: Subnet CIDR for 3rd Availability Zone (Do Not Change if no customization is required).

Default: 10.10.96.0/21

PublicAZ1SubnetCIDR:

Type: String

Description: Subnet CIDR for 1st Availability Zone (Do Not Change if no customization is required).

Default: 10.10.0.0/21

PublicAZ2SubnetCIDR:

Type: String

Description: Subnet CIDR for 2nd Availability Zone (Do Not Change if no customization is required).

Default: 10.10.8.0/21

PublicAZ3SubnetCIDR:

Type: String

Description: Subnet CIDR for 3rd Availability Zone (Do Not Change if no customization is required).

Default: 10.10.16.0/21

Metadata:

AWS::CloudFormation::Interface:

ParameterGroups:

- Label:

default: VPC

Parameters:

- VpcCIDR

- Label:

default: Availabilty Zone 1

Parameters:

- PublicAZ1SubnetCIDR

- PrivateAZ1SubnetCIDR

- Label:

default: Availabilty Zone 1

Parameters:

- PublicAZ2SubnetCIDR

- PrivateAZ2SubnetCIDR

- Label:

default: Availabilty Zone 1

Parameters:

- PublicAZ3SubnetCIDR

- PrivateAZ3SubnetCIDR

Resources:

Vpc:

Type: AWS::EC2::VPC

Properties:

CidrBlock: !Ref VpcCIDR

Tags:

- Key: Name

Value: !Sub ${AWS::StackName}

InternetGateway:

Type: AWS::EC2::InternetGateway

Properties:

Tags:

- Key: Name

Value: !Sub ${AWS::StackName}

VPCGatewayAttachment:

Type: AWS::EC2::VPCGatewayAttachment

Properties:

InternetGatewayId: !Ref InternetGateway

VpcId: !Ref Vpc

# Public Subnets - Route Table

PublicRouteTable:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref Vpc

Tags:

- Key: Name

Value: !Sub ${AWS::StackName}-public

- Key: Type

Value: public

PublicSubnetsRoute:

Type: AWS::EC2::Route

Properties:

RouteTableId: !Ref PublicRouteTable

DestinationCidrBlock: 0.0.0.0/0

GatewayId: !Ref InternetGateway

DependsOn: VPCGatewayAttachment

# Public Subnets

PublicAZ1Subnet:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref Vpc

CidrBlock: !Ref PublicAZ1SubnetCIDR

AvailabilityZone: !Select [0, !GetAZs ""]

MapPublicIpOnLaunch: true

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-public-${AZ}

- { AZ: !Select [0, !GetAZs ""] }

- Key: Type

Value: public

PublicAZ1SubnetRouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

SubnetId: !Ref PublicAZ1Subnet

RouteTableId: !Ref PublicRouteTable

PublicAZ2Subnet:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref Vpc

CidrBlock: !Ref PublicAZ2SubnetCIDR

AvailabilityZone: !Select [1, !GetAZs ""]

MapPublicIpOnLaunch: true

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-public-${AZ}

- { AZ: !Select [1, !GetAZs ""] }

- Key: Type

Value: public

PublicAZ2SubnetRouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

SubnetId: !Ref PublicAZ2Subnet

RouteTableId: !Ref PublicRouteTable

PublicAZ3Subnet:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref Vpc

CidrBlock: !Ref PublicAZ3SubnetCIDR

AvailabilityZone: !Select [2, !GetAZs ""]

MapPublicIpOnLaunch: true

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-public-${AZ}

- { AZ: !Select [2, !GetAZs ""] }

- Key: Type

Value: public

PublicAZ3SubnetRouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

SubnetId: !Ref PublicAZ3Subnet

RouteTableId: !Ref PublicRouteTable

# Private Subnets - NAT Gateways

AZ1NatGatewayEIP:

Type: AWS::EC2::EIP

Properties:

Domain: vpc

DependsOn: VPCGatewayAttachment

AZ1NatGateway:

Type: AWS::EC2::NatGateway

Properties:

AllocationId: !GetAtt AZ1NatGatewayEIP.AllocationId

SubnetId: !Ref PublicAZ1Subnet

AZ2NatGatewayEIP:

Type: AWS::EC2::EIP

Properties:

Domain: vpc

DependsOn: VPCGatewayAttachment

AZ2NatGateway:

Type: AWS::EC2::NatGateway

Properties:

AllocationId: !GetAtt AZ2NatGatewayEIP.AllocationId

SubnetId: !Ref PublicAZ2Subnet

AZ3NatGatewayEIP:

Type: AWS::EC2::EIP

Properties:

Domain: vpc

DependsOn: VPCGatewayAttachment

AZ3NatGateway:

Type: AWS::EC2::NatGateway

Properties:

AllocationId: !GetAtt AZ3NatGatewayEIP.AllocationId

SubnetId: !Ref PublicAZ3Subnet

# Private Subnets

PrivateAZ1Subnet:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref Vpc

CidrBlock: !Ref PrivateAZ1SubnetCIDR

AvailabilityZone: !Select [0, !GetAZs ""]

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-private-${AZ}

- { AZ: !Select [0, !GetAZs ""] }

- Key: Type

Value: private

PrivateAZ1RouteTable:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref Vpc

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-private-${AZ}

- { AZ: !Select [0, !GetAZs ""] }

- Key: Type

Value: private

PrivateAZ1Route:

Type: AWS::EC2::Route

Properties:

RouteTableId: !Ref PrivateAZ1RouteTable

DestinationCidrBlock: 0.0.0.0/0

NatGatewayId: !Ref AZ1NatGateway

PrivateAZ1RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

SubnetId: !Ref PrivateAZ1Subnet

RouteTableId: !Ref PrivateAZ1RouteTable

PrivateAZ2Subnet:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref Vpc

CidrBlock: !Ref PrivateAZ2SubnetCIDR

AvailabilityZone: !Select [1, !GetAZs ""]

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-private-${AZ}

- { AZ: !Select [1, !GetAZs ""] }

- Key: Type

Value: private

PrivateAZ2RouteTable:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref Vpc

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-private-${AZ}

- { AZ: !Select [1, !GetAZs ""] }

- Key: Type

Value: private

PrivateAZ2Route:

Type: AWS::EC2::Route

Properties:

RouteTableId: !Ref PrivateAZ2RouteTable

DestinationCidrBlock: 0.0.0.0/0

NatGatewayId: !Ref AZ2NatGateway

PrivateAZ2RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

SubnetId: !Ref PrivateAZ2Subnet

RouteTableId: !Ref PrivateAZ2RouteTable

PrivateAZ3Subnet:

Type: AWS::EC2::Subnet

Properties:

VpcId: !Ref Vpc

CidrBlock: !Ref PrivateAZ3SubnetCIDR

AvailabilityZone: !Select [2, !GetAZs ""]

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-private-${AZ}

- { AZ: !Select [2, !GetAZs ""] }

- Key: Type

Value: private

PrivateAZ3RouteTable:

Type: AWS::EC2::RouteTable

Properties:

VpcId: !Ref Vpc

Tags:

- Key: Name

Value: !Sub

- ${AWS::StackName}-private-${AZ}

- { AZ: !Select [2, !GetAZs ""] }

- Key: Type

Value: private

PrivateAZ3Route:

Type: AWS::EC2::Route

Properties:

RouteTableId: !Ref PrivateAZ3RouteTable

DestinationCidrBlock: 0.0.0.0/0

NatGatewayId: !Ref AZ3NatGateway

PrivateAZ3RouteTableAssociation:

Type: AWS::EC2::SubnetRouteTableAssociation

Properties:

SubnetId: !Ref PrivateAZ3Subnet

RouteTableId: !Ref PrivateAZ3RouteTable

Outputs:

VpcId:

Description: VPC Id

Value: !Ref Vpc

Export:

Name: !Sub "${AWS::StackName}-VPC-ID"

Cloudformationスタックを作成する

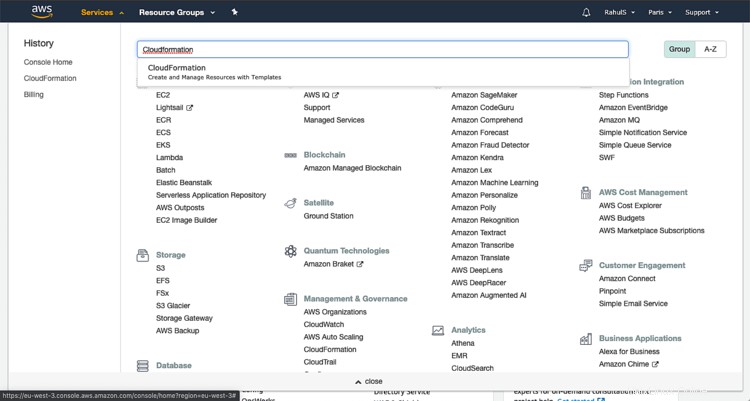

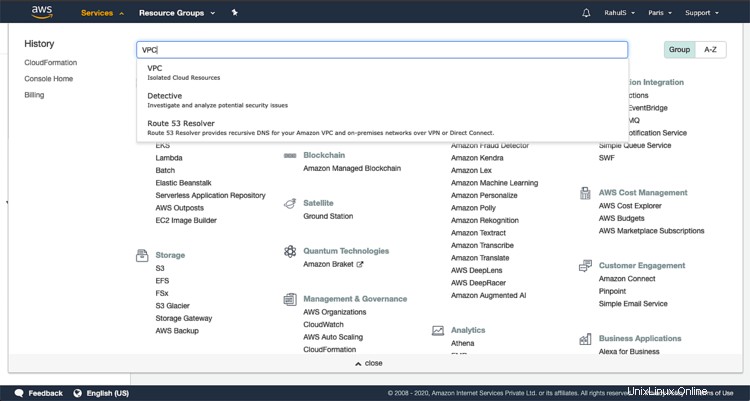

Cloudformationスタックを作成するには、左上の「サービス」をクリックして「Cloudformation」を検索します。

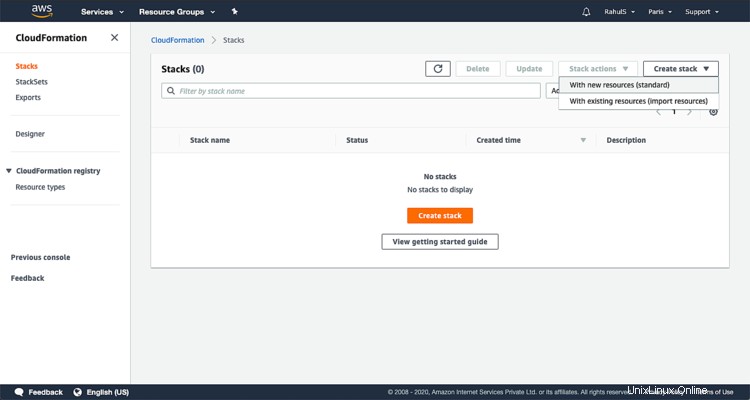

メインダッシュボードで、[スタックの作成]-> [新しいリソース(標準)を使用]をクリックします。

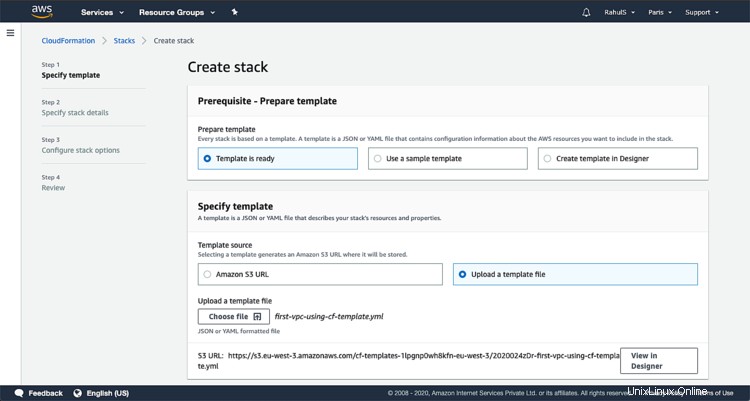

スタックには、S3バケット内のローカルファイルまたはオブジェクトファイルのテンプレートファイルが必要です。ローカルテンプレートが作成されるので、[テンプレートの準備ができました]-> [テンプレートファイルをアップロード]をクリックし、[ファイルを選択]をクリックして、ローカルテンプレートファイルを選択し、先に進みます。

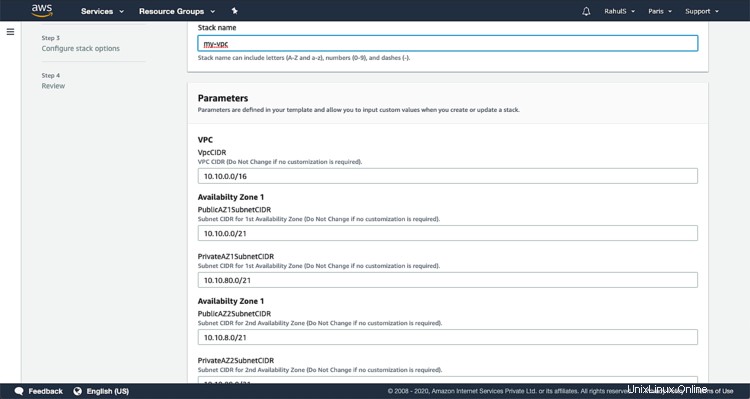

スタックに名前を付け、他のすべてのパラメータは変更しないでください。

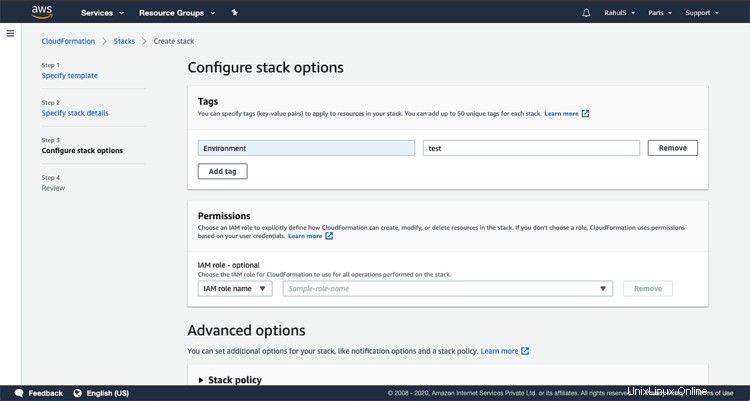

必要に応じてタグを付けます。

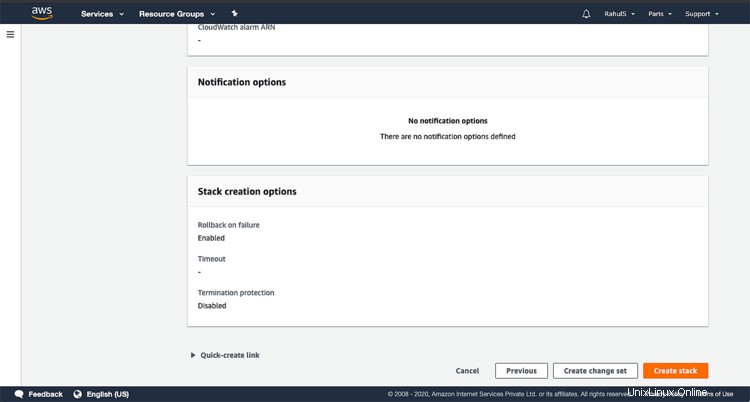

ページを下にスクロールして、[スタックの作成]をクリックします

これにはしばらく時間がかかります。それまでお待ちください。

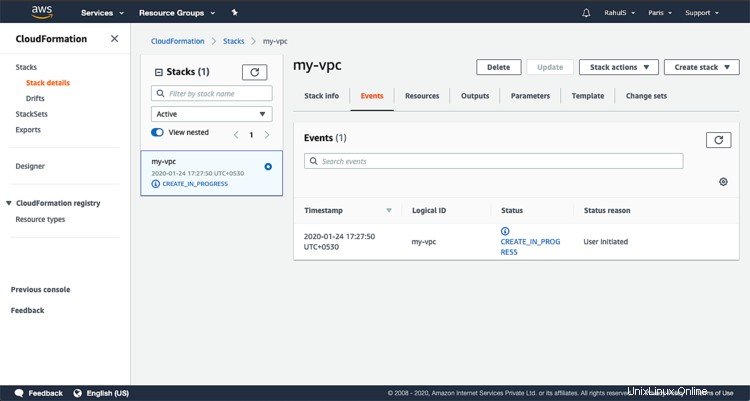

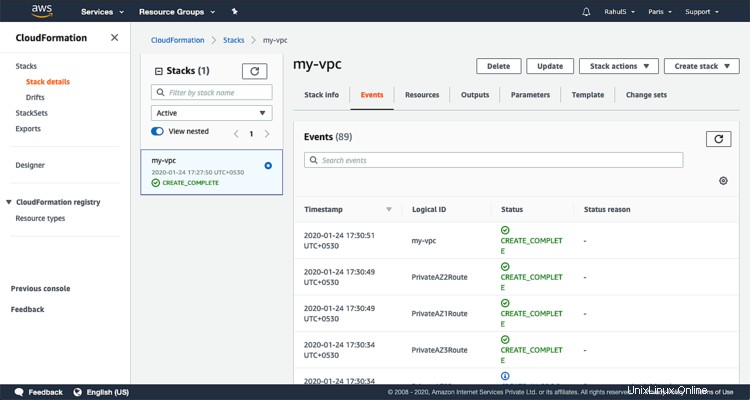

[イベント]タブで発生しているステータスまたはイベントを確認できます。

これで、VPCに移動して、作成されたVPCを確認できます。 VPCに移動するには、上部にある[サービス]をクリックして、VPCを検索します。

メインダッシュボードには、作成されたVPC、サブネット、ルートテーブル、インターネットゲートウェイ、NATゲートウェイの数が表示されます。

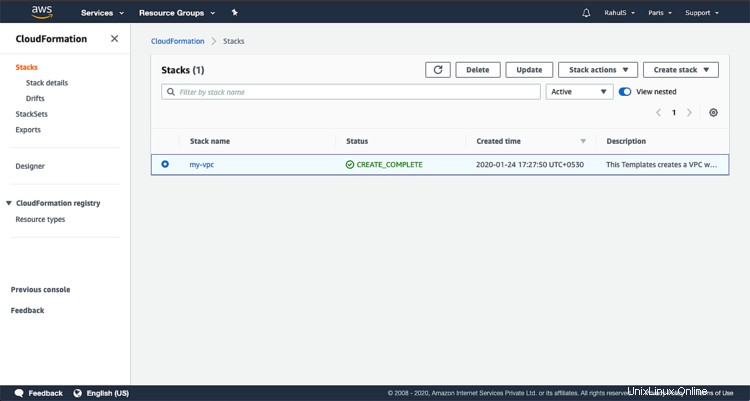

スタックが不要になった場合は、スタックを削除するだけでVPCを削除できます。

この記事では、Cloudformationスタックを作成して2つのパブリックサブネットと2つのプライベートサブネットを持つVPCを作成する手順を説明しました。